KB ID 0000753

Problem

Ich hatte immer angenommen, dass als Tracert ICMP verwendet, und dass einfach ICMP Inspektion auf der ASA Hinzufügen würde Tracert Befehle arbeiten lassen. Ein Kunde von mir hat einige Kommunikationsprobleme und wollte die Kommunikation von seiner Remote-DR-Site aus testen. Ich habe die Standardinspektionskarte überprüft und festgestellt, dass ICMP dort war?

Wie sich herausstellt, benötigt Tracert KEINE ICMP-Inspektion, obwohl Sie einige Verbesserungen vornehmen müssen, damit es korrekt ausgeführt wird.

Lösung

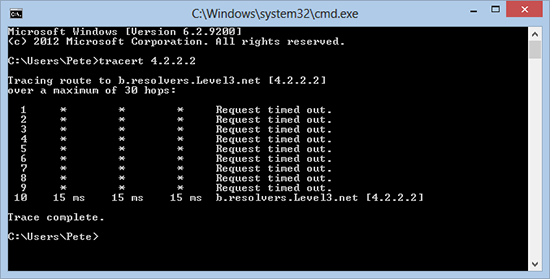

1. Wenn ich von einem Windows-Client aus versuche, eine externe IP-Adresse zu verfolgen, würde ich Folgendes sehen.

2. Meine erste Aufgabe ist es, die ASA selbst dazu zu bringen, mir zu antworten, im Gegensatz zu den meisten Netzwerkgeräten verringert die ASA die ‚Hop Count‘ nicht, wenn der Datenverkehr durch sie fließt, um dies zu korrigieren, müssen wir eine kleine Änderung an der globalen Inspektionsrichtlinie vornehmen;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

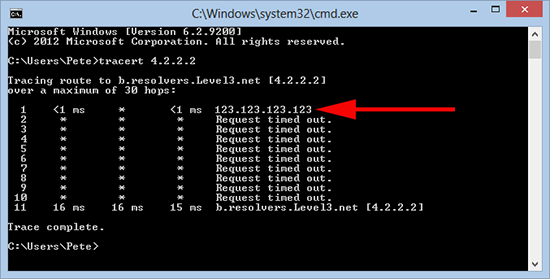

3. Wenn wir jetzt unseren Tracert erneut ausführen, sehen wir, dass die ASA jetzt antwortet, aber nichts anderes, um zu korrigieren, dass wir etwas ICMP-Verkehr zulassen müssen.

4. Bevor Sie eine ACL hinzufügen können, müssen Sie prüfen, ob Sie bereits eine haben. Wir wenden eine ACL auf die externe Schnittstelle für eingehenden Datenverkehr an (ich nenne dies aus offensichtlichen Gründen inbound). Geben Sie den folgenden Befehl aus, um festzustellen, ob bereits eine ACL angewendet wurde;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

Hinweis: Im obigen Beispiel haben wir eine ACL namens inbound, die wir verwenden müssen. (Wenn Sie eine neue hinzugefügt haben, werden alle Zugriffslisteneinträge für die alte ‚Nicht angewendet‘). Wenn Ihr Name einen anderen Namen hat (z. B. outside_access_in, verwenden Sie diesen anstelle des ACL-Namens, den ich hier verwende). Wenn Sie KEINEN Zugriffsgruppeneintrag für eingehenden Datenverkehr haben, werden wir dies am Ende tun!

5. An diesem Punkt sollten Sie wissen, ob Sie eine ACL haben, die inbound heißt, also muss ich zwei Zeilen hinzufügen;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

Dann: Führen Sie den folgenden Befehl nur aus, wenn KEINE ACL für eingehenden Datenverkehr angewendet wurde.

Petes-ASA(config)# access-group inbound in interface outside

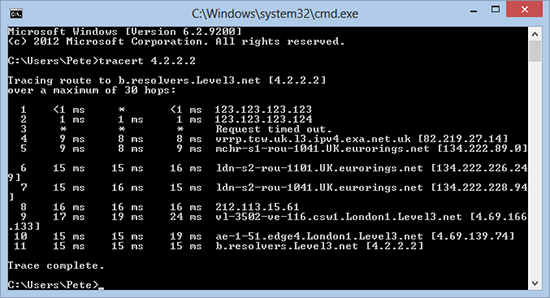

6. Versuchen Sie es erneut mit Ihrem Tracert.

7. Vergessen Sie nicht, die Änderungen auf der ASA zu speichern.

Petes-ASA(config)# write memBuilding configuration…Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 Bytes kopiert in 1,490 Sekunden (3965 Bytes / sek)