KB ID 0000753

Problème

J’avais toujours supposé que, comme Tracert utilise ICMP, et que le simple ajout d’une inspection ICMP sur l’ASA laisserait les commandes Tracert fonctionner. Un de mes clients a des problèmes de communication et voulait tester les communications depuis son site de DR distant, il avait activé le temps dépassé et inaccessible sur l’ASA (pour le trafic entrant) et cela avait fonctionné. J’ai vérifié la carte d’inspection par défaut et j’ai trouvé inspect ICMP était là?

Il s’avère que Tracert n’a PAS BESOIN d’inspection ICMP, bien qu’il y ait quelques ajustements à faire pour le faire fonctionner correctement.

Solution

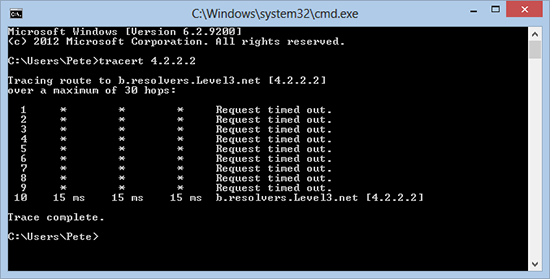

1. À partir d’un client Windows, si j’essaie de tracer une adresse IP externe, c’est ce que je verrais.

2. Ma première tâche est d’amener l’ASA elle-même à me répondre, contrairement à la plupart des périphériques réseau, l’ASA ne diminue pas le « nombre de sauts » lorsque le trafic le traverse, pour rectifier cela, nous devons apporter un petit changement à la politique d’inspection globale comme ceci;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

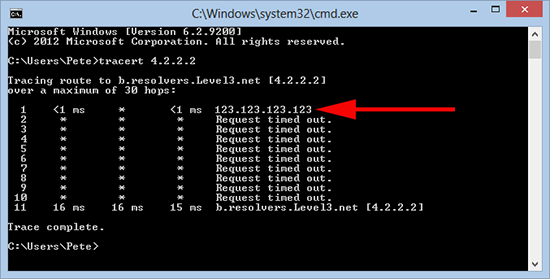

3. Maintenant, lorsque nous relançons notre Tracert, nous voyons que l’ASA répond maintenant, rien d’autre ne le fait cependant, pour rectifier que nous devons autoriser un trafic ICMP.

4. Avant de pouvoir ajouter un ACL, vous devez voir si vous en avez déjà un. Nous appliquons un ACL à l’interface extérieure pour le trafic entrant (j’appelle cela entrant pour des raisons évidentes). Pour voir si une liste de contrôle d’accès est déjà appliquée, exécutez la commande suivante;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

Note: Dans l’exemple ci-dessus, nous avons une ACL appelée inbound que nous DEVONS utiliser. (Si vous en avez ajouté un nouveau, toutes les entrées de la liste d’accès de l’ancien sont « Non appliquées »). Si le vôtre a un nom différent (par exemple outside_access_in, utilisez-le au lieu du nom ACL que j’utilise ici). Si vous n’avez PAS d’entrée de groupe d’accès pour le trafic entrant, nous le ferons à la fin!

5. À ce stade, vous devriez savoir si vous avez un ACL, des mines appelées entrantes, donc j’ai besoin d’y ajouter deux lignes comme ceci;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

Puis: Exécutez seulement la commande suivante si vous N’avez PAS d’ACL appliquée pour le trafic entrant.

Petes-ASA(config)# access-group inbound in interface outside

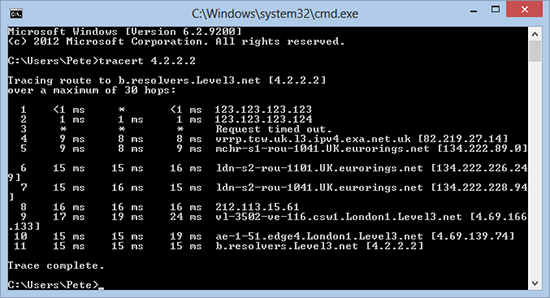

6. Réessayez votre Tracert.

7. N’oubliez pas d’enregistrer les modifications sur l’ASA.

Pour cela, il est nécessaire d’utiliser le code de configuration de la base de données : b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 octets copiés en 1,490 seconde (3965 octets/seconde)