KB ID 0000753

Problema

Avevo sempre pensato che come Tracert utilizza ICMP, e che semplicemente aggiungendo l’ispezione ICMP sul ASA avrebbe lasciato i comandi Tracert lavoro. Un mio cliente sta avendo alcuni problemi di comunicazione e voleva testare le comunicazioni dal suo sito DR remoto, aveva abilitato il tempo superato e irraggiungibile sull’ASA (per il traffico in entrata) e questo aveva funzionato. Ho controllato la mappa di ispezione predefinita e ho scoperto che inspect ICMP era lì?

Come risulta Tracert NON ha BISOGNO di ispezione ICMP, anche se ci sono alcune modifiche che devi fare per farlo funzionare correttamente.

Soluzione

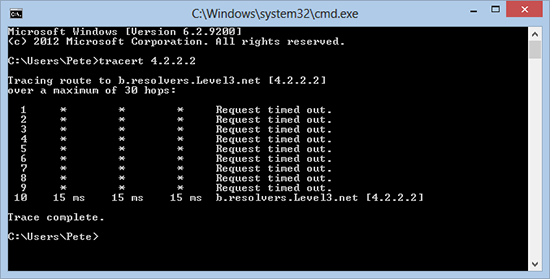

1. Da un client Windows se provo a tracciare un indirizzo IP esterno, questo è quello che vedrei.

2. Il mio primo compito è quello di ottenere l’ASA stesso per rispondere a me, a differenza della maggior parte dei dispositivi di rete l’ASA non diminuisce il ‘hop count’ come il traffico passa attraverso di essa, per rettificare questo abbiamo bisogno di fare una piccola modifica alla politica di ispezione globale in questo modo;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

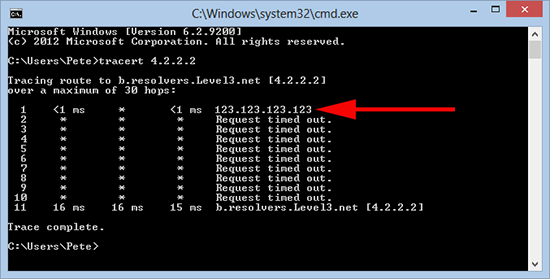

3. Ora, quando rieseguiamo il nostro Tracert, vediamo che l’ASA ora risponde, nient’altro fa però, per rettificare che dobbiamo consentire IN qualche traffico ICMP.

4. Prima di poter aggiungere un ACL è necessario vedere se ne hai già uno. Stiamo applicando un ACL all’interfaccia esterna per il traffico in entrata (lo chiamo in entrata per ovvi motivi). Per verificare se è già stato applicato un ACL, eseguire il seguente comando;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

Nota: Nell’esempio sopra abbiamo un ACL chiamato inbound che DOBBIAMO usare. (Se ne hai aggiunto uno nuovo, tutte le voci dell’elenco di accesso per quello vecchio vengono “Non applicate”). Se il tuo ha un nome diverso (ad esempio outside_access_in, usalo invece del nome ACL che sto usando qui). Se NON hai una voce di access-group per il traffico in entrata, lo faremo alla fine!

5. A questo punto dovresti sapere se hai un ACL, mines chiamato in entrata, quindi ho bisogno di aggiungere due linee ad esso in questo modo;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

Allora: Eseguire il seguente comando solo se NON si dispone di un ACL applicato per il traffico in entrata.

Petes-ASA(config)# access-group inbound in interface outside

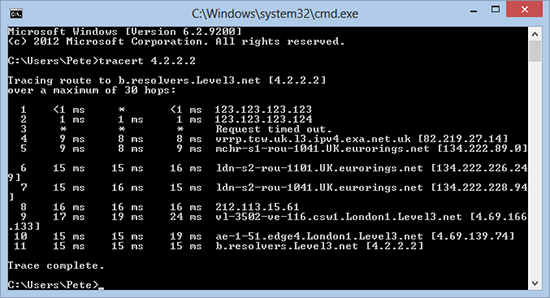

6. Prova di nuovo il tuo Tracert.

7. Non dimenticare di salvare le modifiche sull’ASA.

Petes-ASA (config) # write memBuilding configuration Crypt Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 byte copiati in 1.490 secondi (3965 byte / sec)