KB ID 0000753

problém

vždy jsem předpokládal, že jako Tracert používá ICMP a že pouhé přidání kontroly ICMP na ASA by umožnilo práci příkazů Tracert. Můj klient má nějaké problémy s komunikací a chtěl otestovat komunikátory ze svého vzdáleného webu DR, povolil časově překročený a nedosažitelný na ASA (pro příchozí provoz) a to fungovalo. Zkontroloval jsem výchozí inspekční mapu a zjistil jsem, že tam byl ICMP?

jak se ukázalo Tracert nepotřebuje kontrolu ICMP, i když existuje několik vylepšení, které musíte udělat, aby bylo správně spuštěno.

roztok

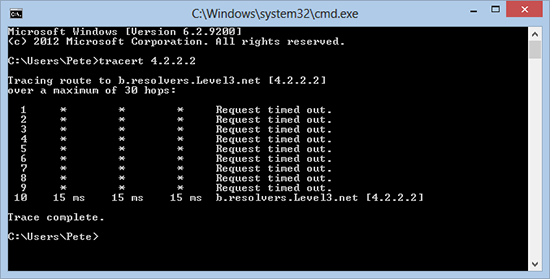

1. Z klienta Windows, pokud se pokusím Tracert na externí IP adresu, to je to, co bych viděl.

2. Mým prvním úkolem je přimět ASA, aby mi odpověděla, na rozdíl od většiny síťových zařízení ASA nesnižuje „počet hopů“, jak jím prochází provoz, abychom to napravili, musíme provést malou změnu globální inspekční politiky, jako je tomu;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

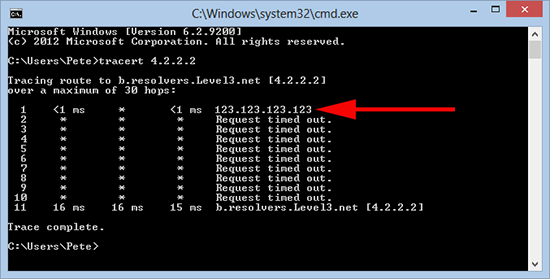

3. Nyní, když znovu spustíme náš Tracert, vidíme, že ASA nyní reaguje, nic jiného však nedělá, abychom napravili, že musíme povolit v nějakém provozu ICMP.

4. Než budete moci přidat ACL, musíte zjistit, zda ji již máte. Aplikujeme ACL na vnější rozhraní pro provoz v (říkám to příchozí ze zřejmých důvodů). Chcete-li zjistit, zda již používáte ACL, zadejte následující příkaz;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

Poznámka: Ve výše uvedeném příkladu máme ACL nazvaný inbound, který musíme použít. (Pokud jste přidali nový, všechny položky seznamu přístupů pro starý dostat ‚un-applied‘). Outside_access_in pak použijte místo názvu ACL, který zde používám). Pokud nemáte přístupovou skupinu pro příchozí provoz, uděláme to na konci!

5. V tomto okamžiku byste měli vědět, zda máte ACL, doly zvané příchozí, takže k tomu musím přidat dva řádky;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

pak: Následující příkaz proveďte pouze v případě, že pro příchozí provoz nemáte ACL.

Petes-ASA(config)# access-group inbound in interface outside

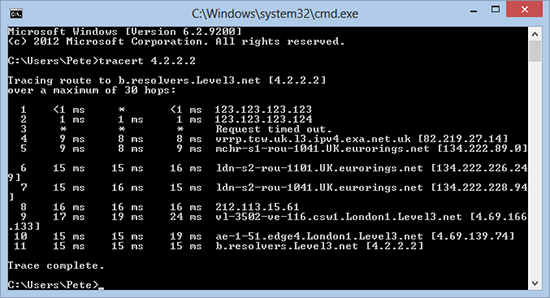

6. Zkuste znovu svůj Tracert.

7. Nezapomeňte uložit změny na ASA.

Petes-ASA (config) # write memBuilding configuration … Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 bajtů zkopírovaných v 1.490 sec (3965 bajtů/sec)