KB ID 0000753

probleem

ik had altijd aangenomen dat Tracert ICMP gebruikt, en dat het toevoegen van ICMP inspectie op de ASA Tracert commando ‘ s zou laten werken. Een klant van mij is met een aantal comms problemen en wilde comms testen van zijn remote Dr site, hij had ingeschakeld tijd overschreden en onbereikbaar op de ASA (voor inkomend verkeer) en dat had gewerkt. Ik controleerde de standaard inspectie kaart en vond inspecteer ICMP was er?

het blijkt dat Tracert geen ICMP inspectie nodig heeft, hoewel er een paar aanpassingen zijn die u moet doen om het correct te laten werken.

oplossing

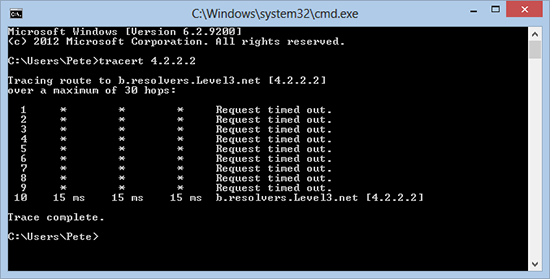

1. Van een Windows-client als ik probeer en Tracert naar een extern IP-adres, Dit is wat ik zou zien.

2. Mijn eerste taak is om de ASA zelf te laten antwoorden op mij, in tegenstelling tot de meeste netwerkapparaten vermindert de ASA niet het’ hop count ‘ als het verkeer er doorheen gaat, om dit recht te zetten moeten we een kleine wijziging aanbrengen in het wereldwijde inspectiebeleid zoals dit;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

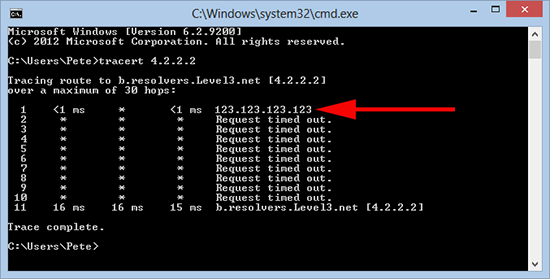

3. Als we nu onze Tracert opnieuw uitvoeren zien we dat de ASA nu reageert, niets anders doet echter, om te corrigeren dat we wat ICMP-verkeer moeten toestaan.

4. Voordat u een ACL kunt toevoegen, moet u zien of u er al een hebt. We passen een ACL toe op de buiteninterface voor verkeer dat binnenkomt (ik noem dit inkomend om voor de hand liggende redenen). Om te zien of je al een ACL hebt toegepast, voer je het volgende commando uit;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

opmerking: In het voorbeeld hierboven hebben we een ACL genaamd inbound die we moeten gebruiken. (Als je een nieuwe hebt toegevoegd, worden alle toegangs lijstitems voor de oude ‘niet-toegepast’). Als de jouwe een andere naam heeft (bijvoorbeeld outside_access_in gebruik dan die in plaats van de ACL naam die ik hier gebruik). Als u niet beschikt over een access-group entry voor inkomend verkeer dan zullen we dat doen aan het einde!

5. Op dit punt moet je weten als je een ACL, mijnen genoemd inkomend dus ik moet twee regels toe te voegen aan het als zo;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

daarna: Voer het volgende commando alleen uit als er geen ACL is toegepast voor inkomend verkeer.

Petes-ASA(config)# access-group inbound in interface outside

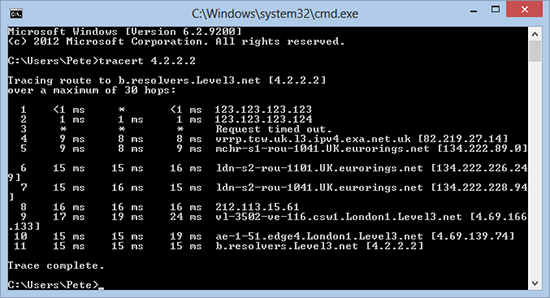

6. Probeer je Tracert nog eens.

7. Vergeet niet om de wijzigingen op te slaan op de ASA.

Petes-ASA (config) # schrijf membuilding configuratie … Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 bytes gekopieerd in 1.490 seconden (3965 bytes / sec)