KB ID 0000753

Problem

jeg havde altid antaget, at som Tracert bruger ICMP, og at blot tilføje ICMP inspektion på ASA ville lade Tracert kommandoer arbejde. En af mine klienter har nogle comms-problemer og ønskede at teste comms fra hans fjerntliggende DR-site, han havde aktiveret tid-overskredet og utilgængelig på ASA (for indgående trafik), og det havde fungeret. Jeg tjekkede standard inspektion kortet og fundet inspicere ICMP var der?

da det viser sig, har Tracert ikke brug for ICMP-inspektion, selvom der er et par justeringer, du skal gøre for at få det til at køre korrekt.

opløsning

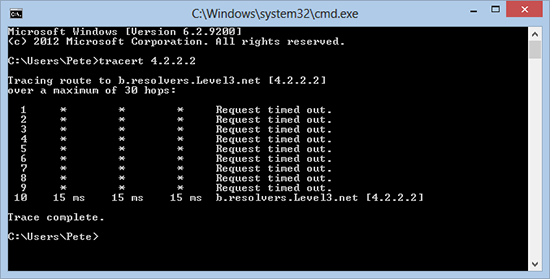

1. Hvis jeg forsøger og Tracert til en ekstern IP-adresse, Dette er, hvad jeg ville se.

2. Min første opgave er at få ASA selv til at svare mig, i modsætning til de fleste netværksenheder reducerer ASA ikke ‘hop count’, når trafikken passerer gennem den, for at rette op på dette er vi nødt til at foretage en lille ændring af den globale inspektionspolitik som sådan;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

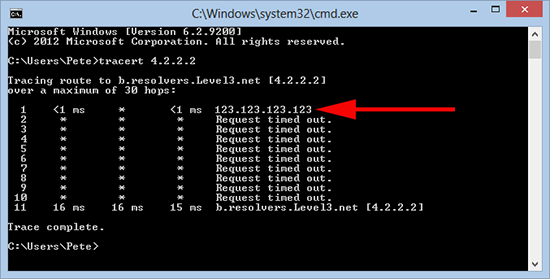

3. Nu når vi kører vores Tracert igen, ser vi, at ASA nu reagerer, intet andet gør dog for at rette op på, at vi er nødt til at tillade noget ICMP-trafik.

4. Før du kan tilføje en ACL, skal du se, om du allerede har en. Vi anvender en ACL til den udvendige grænseflade for trafik, der går ind (jeg kalder dette indgående af indlysende grunde). For at se, om du allerede har anvendt en ACL, skal du udstede følgende kommando;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

Bemærk: I eksemplet ovenfor har vi en ACL kaldet indgående, som vi skal bruge. (Hvis du har tilføjet en ny, får alle adgangslisteposter for den gamle ‘Un-applied’). Hvis din har et andet navn (f.eks outside_access_in derefter bruge det i stedet for ACL navn jeg bruger her). Hvis du ikke har en adgang-gruppe post for indgående trafik, så vil vi gøre det i slutningen!

5. På dette tidspunkt skal du vide, om du har en ACL, miner kaldet indgående, så jeg er nødt til at tilføje to linjer til det som sådan;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

derefter: Udfør kun følgende kommando, hvis du ikke har en ACL ansøgt om indgående trafik.

Petes-ASA(config)# access-group inbound in interface outside

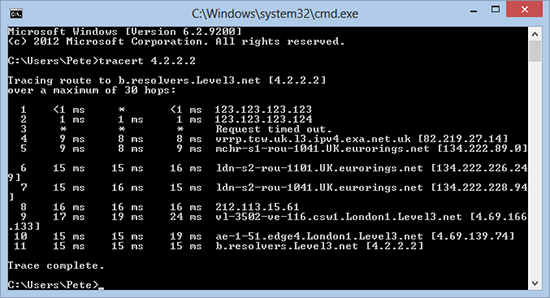

6. Prøv din Tracert igen.

7. Glem ikke at gemme ændringerne på ASA.

Petes-ASA(config)# skriv memBuilding konfiguration…Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 bytes kopieret i 1.490 sek (3965 bytes / sek)