KB ID 0000753

Problema

sempre pensei que, como o Tracert usa ICMP, e que simplesmente adicionar ICMP de inspeção na ASA iria deixar o comando Tracert comandos de trabalho. Um cliente meu está tendo alguns problemas comms e queria testar comms de seu SITE DR remoto, ele havia ativado o tempo excedido e inacessível no ASA (para tráfego de entrada) e isso funcionou. Eu verifiquei o mapa de inspeção padrão e encontrei inspecionar ICMP estava lá?

como se vê Tracert não precisa de inspeção ICMP, embora haja alguns ajustes que você precisa fazer para fazê-lo funcionar corretamente.

solução

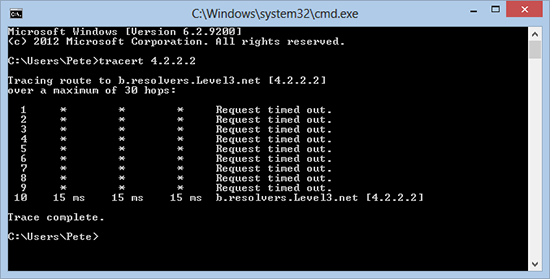

1. De um cliente Windows se eu tentar e Tracert para um endereço IP externo, Isso é o que eu veria.

2. Minha primeira tarefa é fazer com que o próprio ASA responda a mim, ao contrário da maioria dos dispositivos de rede, o ASA não diminui a ‘contagem de saltos’ à medida que o tráfego passa por ele, para corrigir isso, precisamos fazer uma pequena mudança na política de inspeção global assim;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

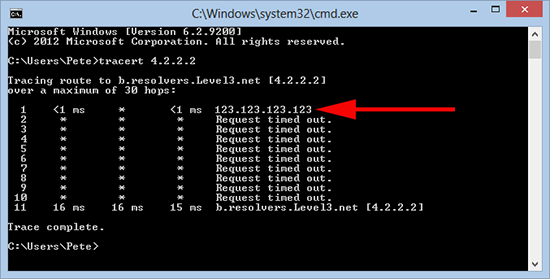

3. Agora, quando executamos novamente nosso Tracert, vemos que o ASA agora responde, nada mais faz, para corrigir o que precisamos permitir em algum tráfego ICMP.

4. Antes de adicionar um ACL, você precisa ver se já possui um. Estamos aplicando um ACL à interface externa para o tráfego que entra (chamo isso de entrada por razões óbvias). Para ver se você já tem um ACL aplicado, emita o seguinte comando;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

Nota: No exemplo acima, temos um ACL chamado inbound que devemos usar. (Se você adicionou um novo, todas as entradas da lista de Acesso para o antigo São ‘Não aplicadas’). Se o seu tiver um nome diferente (por exemplo, outside_access_in, use isso em vez do nome ACL que estou usando aqui). Se você não tiver uma entrada de grupo de Acesso para tráfego de entrada, faremos isso no final!

5. Neste ponto, você deve saber se você tem um ACL, Minas chamadas de entrada, então preciso adicionar duas linhas assim;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

então: Somente execute o seguinte comando se você não tiver um ACL aplicado para o tráfego de entrada.

Petes-ASA(config)# access-group inbound in interface outside

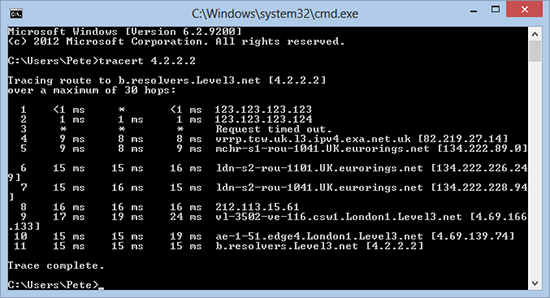

6. Tente seu Tracert novamente.

7. Não se esqueça de salvar as alterações no ASA.

Petes-ASA(config)# escrever memBuilding configuração…Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 bytes copiados em 1.490 s (3965 bytes/sec)