KB ID 0000753

probléma

mindig azt feltételeztem, hogy mivel a Tracert ICMP-t használ, és hogy az ICMP-ellenőrzés hozzáadása az ASA-hoz lehetővé teszi a Tracert parancsok működését. Az egyik ügyfelemnek van néhány kommunikációs problémája, és a távoli DR webhelyéről akarta tesztelni a kommunikációt, engedélyezte az idő túllépését és elérhetetlenségét az ASA-n (bejövő forgalom esetén), és ez működött. Megnéztem az alapértelmezett ellenőrzési térképet, és találtam vizsgálja meg az ICMP-t?

mint kiderült, Tracert nem kell ICMP ellenőrzés, bár van néhány csíp meg kell tennie, hogy megfelelően fut.

oldat

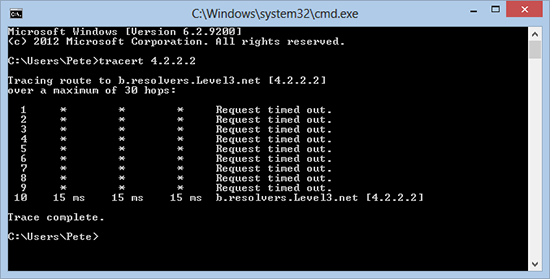

1. Egy Windows kliensből, ha megpróbálom nyomon követni egy külső IP-címet, ezt látnám.

2. Az első feladatom az, hogy maga az ASA válaszoljon nekem, ellentétben a legtöbb hálózati eszközzel, az ASA nem csökkenti a ‘hop count’ – ot, amikor a forgalom áthalad rajta, ennek kijavításához egy kis változtatást kell végrehajtanunk a globális ellenőrzési politikában;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

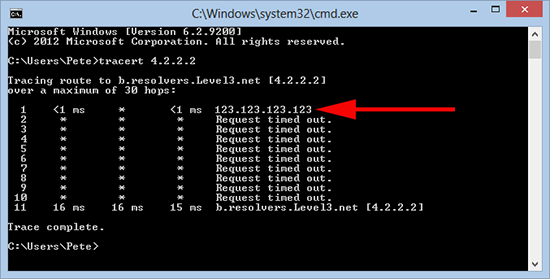

3. Most, amikor újra futtatjuk a Tracert-et, látjuk, hogy az ASA most válaszol, semmi más nem, hogy kijavítsuk, hogy engedélyeznünk kell néhány ICMP forgalmat.

4. Mielőtt hozzá egy ACL meg kell nézni, ha már van egy. ACL-t alkalmazunk a külső interfészre a bejövő forgalomhoz (ezt nyilvánvaló okokból bejövő hívásnak hívom). Ha meg szeretné tudni, hogy már van-e ACL-je, adja ki a következő parancsot;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

Megjegyzés: A fenti példában van egy bejövő nevű ACL, amelyet használnunk kell. (Ha újat adott hozzá, a régi hozzáférési listájának összes bejegyzése ‘nem alkalmazott’lesz). Outside_access_in, akkor ezt használja az itt használt ACL név helyett). Ha nincs hozzáférési csoport bejegyzése a bejövő forgalomhoz, akkor ezt a végén meg fogjuk tenni!

5. Ezen a ponton tudnia kell, hogy van-e ACL-je, a bejövő aknák, ezért két sort kell hozzáadnom hozzá;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

akkor: Csak akkor hajtsa végre a következő parancsot, ha nincs ACL-je a bejövő forgalomra.

Petes-ASA(config)# access-group inbound in interface outside

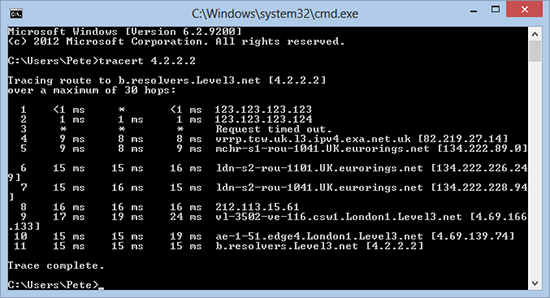

6. Próbálja újra a Tracert – et.

7. Ne felejtse el menteni a változtatásokat az ASA-n.

Petes-ASA (config) # írja be a memBuilding konfigurációt … Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 bájt másolva 1,490 másodperc alatt (3965 bájt / sec)