KB ID 0000753

Problem

jag hade alltid antas att som Tracert använder ICMP, och att helt enkelt lägga ICMP inspektion på ASA skulle låta Tracert kommandon arbete. En klient av mig har några comms problem och ville testa comms från sin avlägsna DR plats, han hade aktiverat tid-överskrids och oåtkomlig på ASA (för inkommande trafik) och som hade fungerat. Jag kollade standardinspektionskartan och fann att inspektera ICMP var där?

som det visar sig Tracert behöver inte ICMP inspektion, men det finns några tweaks du behöver göra för att få det att fungera korrekt.

lösning

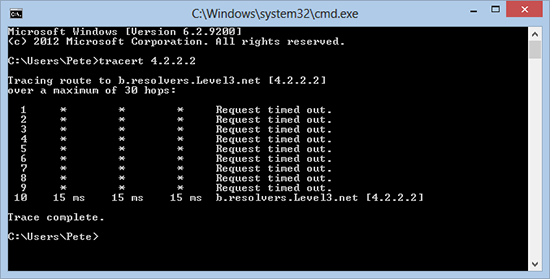

1. Från en Windows-klient om jag försöker spåra till en extern IP-adress, det här är vad jag skulle se.

2. Min första uppgift är att få ASA själv att svara på mig, till skillnad från de flesta nätverksenheter Asa minskar inte ’hop count’ som trafik passerar genom det, att rätta till detta måste vi göra en liten förändring till den globala inspektionspolitiken som så;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

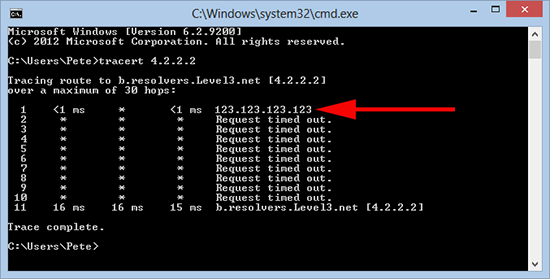

3. Nu när vi kör om vår Tracert ser vi att ASA nu svarar, inget annat gör dock för att rätta till att vi måste tillåta i viss ICMP-trafik.

4. Innan du kan lägga till en ACL måste du se om du redan har en. Vi tillämpar en ACL på det yttre gränssnittet för trafik som går in (jag kallar detta inkommande av uppenbara skäl). För att se om du redan har en ACL tillämpad, utfärda följande kommando;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

notera: I exemplet ovan har vi en ACL som heter inbound som vi måste använda. (Om du har lagt till en ny, alla poster i åtkomstlistan för den gamla får ’Un-applied’). Om din har ett annat namn (t.ex. outside_access_in använd det istället för ACL-namnet Jag använder här). Om du inte har en åtkomstgruppspost för inkommande trafik så gör vi det i slutet!

5. Vid denna punkt bör du veta om du har en ACL, gruvor kallas inkommande så jag måste lägga till två rader till det som så;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

sedan: Utför bara följande kommando om du inte har en ACL ansökt om inkommande trafik.

Petes-ASA(config)# access-group inbound in interface outside

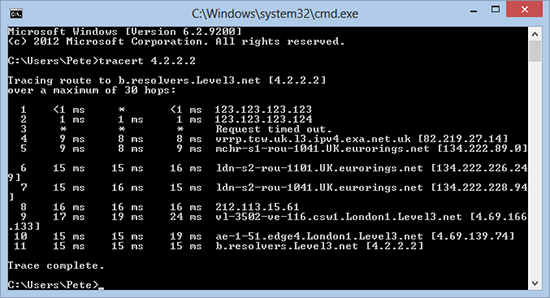

6. Prova din Tracert igen.

7. Glöm inte att spara ändringarna på ASA.

Petes-ASA(config)# skriv memBuilding konfiguration…Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 byte kopieras i 1.490 sek (3965 byte / sek)