KB ID 0000753

problemă

întotdeauna am presupus că Tracert folosește ICMP și că simpla adăugare a inspecției ICMP pe ASA ar lăsa comenzile Tracert să funcționeze. Un client de-al meu are unele probleme comms și a vrut să testeze comms de pe site-ul său Dr la distanță, el a permis depășirea timpului și inaccesibil pe ASA (pentru traficul de intrare) și care a funcționat. Am verificat harta de inspecție implicită și am găsit inspect ICMP a fost acolo?

după cum se dovedește Tracert nu are nevoie de inspecție ICMP, deși există câteva trucuri ce trebuie să faceți pentru a face rula corect.

soluție

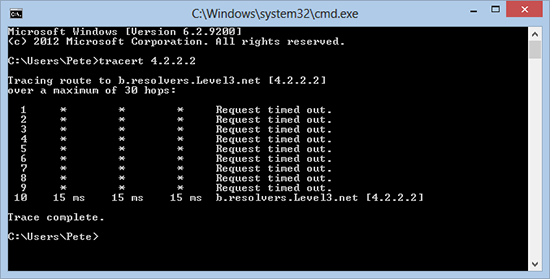

1. De la un client Windows dacă încerc și Tracert la o adresă IP externă, asta aș vedea.

2. Prima mea sarcină este de a obține ASA în sine pentru a răspunde la mine, spre deosebire de cele mai multe dispozitive de rețea ASA nu reduce ‘hop count’ ca traficul trece prin ea, pentru a rectifica acest lucru avem nevoie pentru a face o mică modificare a politicii de inspecție la nivel mondial ca așa;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

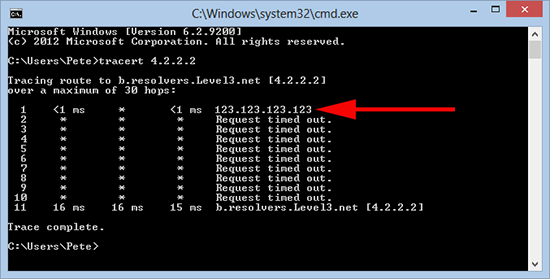

3. Acum, când vom re-rula Tracert nostru vom vedea asa răspunde acum, nimic altceva nu, deși, pentru a rectifica faptul că avem nevoie pentru a permite în unele trafic ICMP.

4. Înainte de a putea adăuga un ACL, trebuie să vedeți dacă aveți deja unul. Aplicăm un ACL la interfața exterioară pentru traficul care intră (eu numesc acest inbound din motive evidente). Pentru a vedea dacă aveți deja aplicat un ACL, emiteți următoarea comandă;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

notă: În exemplul de mai sus avem un ACL numit inbound pe care trebuie să-l folosim. (Dacă ați adăugat una nouă, toate intrările din lista de acces pentru cea veche vor fi ‘neaplicate’). Dacă al tău are un nume diferit (de exemplu, outside_access_in, atunci folosește-l în locul numelui ACL pe care îl folosesc aici). Dacă nu aveți o intrare de grup de acces pentru traficul de intrare, atunci vom face asta la sfârșit!

5. În acest moment ar trebui să știți dacă aveți un ACL, minele numite inbound așa că am nevoie pentru a adăuga două linii să-l ca așa;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

atunci: Efectuați următoarea comandă numai dacă nu aveți un ACL aplicat pentru traficul de intrare.

Petes-ASA(config)# access-group inbound in interface outside

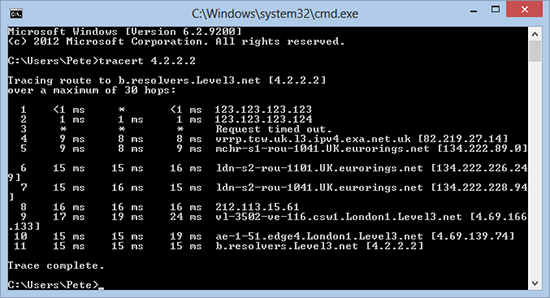

6. Încearcă din nou Tracert-ul.

7. Nu uitați să salvați modificările pe ASA.

Petes-ASA (config) # scrie configurare memBuilding … Cryptochecksum: B984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 octeți copiate în 1.490 secunde (3965 octeți / sec)