Kb ID 0000753

Problem

zawsze zakładałem, że jako Tracert używa ICMP i że samo dodanie kontroli ICMP na ASA pozwoli na działanie poleceń Tracert. Mój klient ma problemy z komunikacją i chciał przetestować komunikację ze swojej zdalnej strony DR, włączył przekroczenie czasu i nieosiągalność na ASA (dla ruchu przychodzącego) i to zadziałało. Sprawdziłem domyślną mapę inspekcji i znalazłem inspect ICMP tam było?

jak się okazuje, Tracert nie wymaga kontroli ICMP, chociaż jest kilka poprawek, które musisz zrobić, aby działał poprawnie.

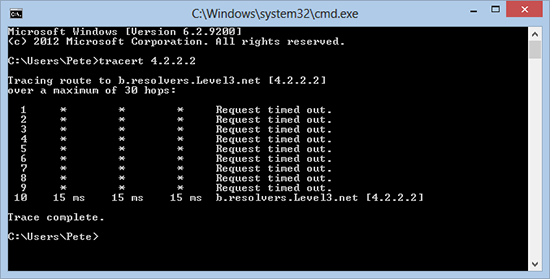

1. Od klienta Windows jeśli spróbuję i Tracert do zewnętrznego adresu IP, to jest to, co chciałbym zobaczyć.

2. Moim pierwszym zadaniem jest, aby sam Asa odpowiedział mi, w przeciwieństwie do większości urządzeń sieciowych, ASA nie zmniejsza „liczby przeskoków”, gdy przechodzi przez niego ruch, aby to naprawić, musimy wprowadzić niewielką zmianę w globalnej polityce kontroli w ten sposób;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

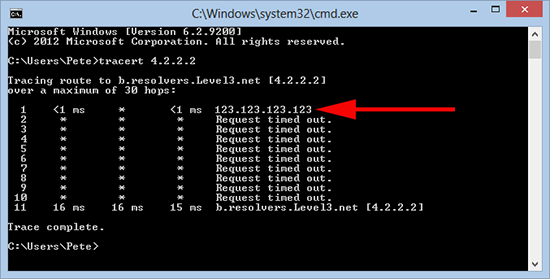

3. Teraz, gdy ponownie uruchamiamy nasz Tracert, widzimy, że ASA reaguje teraz, nic innego jednak nie robi, aby naprawić, że musimy zezwolić na pewien ruch ICMP.

4. Przed dodaniem ACL musisz sprawdzić, czy już go posiadasz. Stosujemy ACL do interfejsu zewnętrznego dla ruchu wchodzącego (nazywam to przychodzącym z oczywistych powodów). Aby sprawdzić, czy zastosowano już ACL, wykonaj następujące polecenie;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

Uwaga: W powyższym przykładzie mamy ACL o nazwie inbound, którego musimy użyć. (Jeśli dodałeś nową, wszystkie wpisy na liście dostępu dla starej otrzymają „niezastosowane”). Jeśli Twoja nazwa ma inną nazwę (np. outside_access_in to użyj jej zamiast nazwy ACL, której tutaj używam). Jeśli nie masz wpisu grupowego dla ruchu przychodzącego, zrobimy to na końcu!

5. W tym momencie powinieneś wiedzieć, czy masz ACL, mines called inbound, więc muszę dodać do niego dwie linie w ten sposób;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

wtedy: Wykonaj następujące polecenie tylko, jeśli nie masz aplikacji ACL dla ruchu przychodzącego.

Petes-ASA(config)# access-group inbound in interface outside

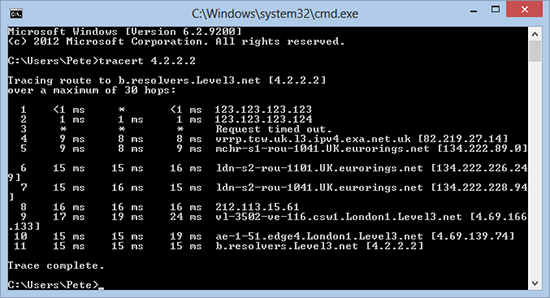

6. Spróbuj ponownie Tracert.

7. Nie zapomnij zapisać zmian na ASA.

Petes-Asa (config) # write memBuilding configuration…Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 bajtów skopiowanych w 1.490 sekund (3965 bajtów / sek)