KB ID 0000753

Problem

jeg hadde alltid antatt at som Tracert bruker ICMP, og at bare å legge TIL ICMP inspeksjon PÅ ASA ville la Tracert kommandoer fungere. En klient av meg har noen kommunikasjonsproblemer og ønsket å teste kommunikasjon fra sin eksterne DR-side, han hadde aktivert tidskredet og uoppnåelig PÅ ASA (for innkommende trafikk) og det hadde jobbet. Jeg sjekket standard inspeksjonskartet og fant inspiser ICMP var der?

Som Det viser Seg Tracert TRENGER IKKE ICMP inspeksjon, selv om det er noen tilpasninger du må gjøre for å få det til å kjøre riktig.

Løsning

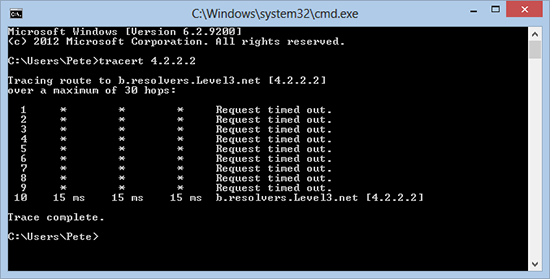

1. Fra En Windows-klient hvis jeg prøver Og Tracert til en ekstern IP-adresse, er dette det jeg ville se.

2. Min første oppgave er å få ASA selv til å svare meg, i motsetning til de fleste nettverksenheter ASA reduserer ikke ‘hop count’ som trafikk passerer gjennom det, for å rette opp dette må vi gjøre en liten endring i den globale inspeksjonspolitikken som så;

Sent username "pix"Type help or '?' for a list of available commands.Petes-ASA>Petes-ASA> enablePassword: *******Petes-ASA# configure terminalPetes-ASA(config)# policy-map global_policyPetes-ASA(config-pmap)# class class-defaultPetes-ASA(config-pmap-c)# set connection decrement-ttlPetes-ASA(config-pmap-c)# exitPetes-ASA(config-pmap)# exitPetes-ASA(config)#

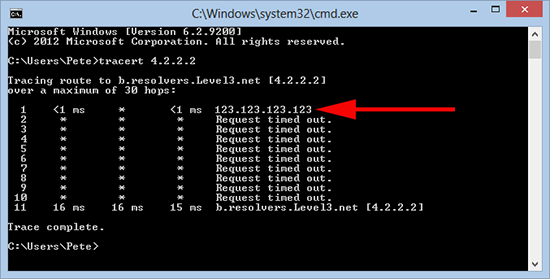

3. Nå når vi re-run Vår Tracert ser vi ASA nå reagerer, ingenting annet gjør selv, å rette på at vi må tillate i NOEN ICMP trafikk.

4. Før DU kan legge TIL EN ACL må du se om du allerede har en. Vi søker EN ACL til utsiden grensesnittet for trafikk går inn (jeg kaller dette innkommende åpenbare grunner). For å se om DU allerede har EN ACL brukt, utsted følgende kommando;

Petes-ASA# show run access-group access-group inbound in interface outside access-group outbound in interface inside

Merk: I eksemplet ovenfor har VI EN ACL kalt inbound som VI MA bruke. (Hvis du har lagt til en ny, får alle tilgangslisteoppføringene for den gamle ‘Un-applied’). Hvis din har et annet navn (f.eks. Hvis du IKKE har en tilgang-gruppe oppføring for innkommende trafikk så vil vi gjøre det på slutten!

5. På dette punktet bør du vite om DU har EN ACL, miner kalt inbound, så jeg må legge til to linjer til det slik;

Petes-ASA(config)# access-list inbound extended permit icmp any any time-exceeded Petes-ASA(config)# access-list inbound extended permit icmp any any unreachable

Deretter: Bare utfør følgende kommando hvis du ikke har EN ACL søkt om innkommende trafikk.

Petes-ASA(config)# access-group inbound in interface outside

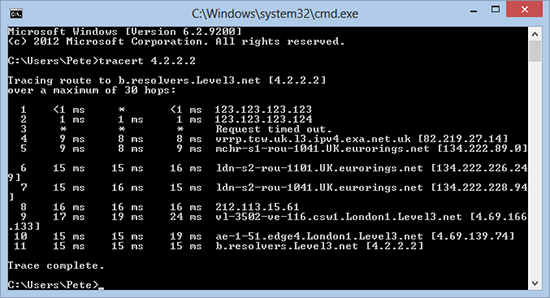

6. Prøv Tracert igjen.

7. Ikke glem å lagre endringene PÅ ASA.

Petes-ASA (config)# skriv memBuilding konfigurasjon…Cryptochecksum: b984ffbc dd77cdbf f2cd8d86 0b8f3f96

3965 byte kopiert i 1.490 sekunder (3965 byte / sek)