サイバー犯罪者、詐欺師、詐欺師は、被害者から違法な利益を上げるために多種多様なツールを使 企業が直面する最も一般的なツールの1つは、恐ろしいボットネット攻撃です。

Cybercrime Magazineが引用した見積もりによると、「サイバー犯罪は2021年までに年間6兆ドル、2015年の3兆ドルから増加するだろう」と述べている。”要するに、ボットネットやその他のサイバー犯罪ツールを組織に対して使用することは、すぐに消えることはありません。 どちらかといえば、近い将来、さらに多くのボットネット攻撃やハッカーボットに直面することが期待できます。

ボット、ゾンビボット、ボットネットについて

ボットとは何ですか?

“ボット”という用語は”ロボット”の省略形です。「サイバー犯罪の文脈では、ボットは特定のタスクを実行するように設計された自動化されたソフトウェアプログラムです。

ボットは、彼らが何をするように作られたかに応じて、悪意のあるか良性のいずれかになります。 ほとんどの場合、基本的な質問に答える、データダッシュボードを自動的に更新する、インターネット上のwebサイトをクロールして検索エンジン用にカタログ化するなど、ほとんどの人が反復的で退屈で時間がかかるタスクを完了するために作られています。

今すぐボットプログラムについての詳細を学ぶ! 電子書籍をダウンロードします。

ゾンビボットとは何ですか?

ゾンビボットは、コンピュータやその他のデバイスをハッカーがリモートで制御できる無人偵察機に変える悪意のあるボットの一種です。 ゾンビボットは、ボットネットを作成し、大規模なサイバー攻撃を駆動する上で重要な成分です。

ボットネットとは何ですか?

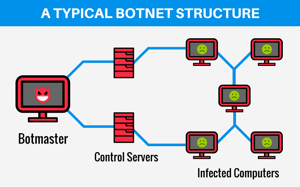

ボットネットは、ハッカーがリモートでそれらを制御することを可能にするゾンビボットに感染したマシンの大規模なコレクションです。 ボットネットは、多くの場合、デバイスの所有者の知識なしに違法なタスクのいくつかの種類を実行するために使用されます。

ボットネットがハッカーのニーズを満たすのに十分な大きさに成長すると、いわゆるコマンド-アンド-コントロール(C&C)サーバーを介してリモートで制御することができる。 このハッカー側のボット管理ツールは、多くの場合、インターネットリレーチャット(IRC)やピアツーピア(P2P)ネットワークのような標準ベースのプロトコルを使用して、ゾンビに感染したデバイスにデータを送信します。

ボットネットを作成する方法

それでは、ハッカー(ボットマスターやボットホルダーズと呼ばれることもあります)は、そもそもボットネットを作成す 残念ながら、サイバー犯罪者が作成し、巨大なボットネットを生成するために彼らのゾンビボットを広めることができる多くの方法があります。

モバイルマルウェア

この戦略では、詐欺師は無料のソフトウェア開発キット(SDK)を使用して安価なモバイルアプリを作成し、オンラインアプリストアにアップロードします。 そのモバイルアプリのダウンロードでは、アプリをダウンロードする任意のデバイス上でゾンビボットを作成する悪意のあるコードのビットです。 これは移動式かちりと言う音の欺瞞の機構の共通の作戦である。

ソーシャルエンジニアリング攻撃

他のハッカーは、ソーシャルメディア、大ざっぱなウェブサイト、さらにはオンライン広告上の悪意のあるリンクを介してゾンビボットを拡散させる可能性があります。 疑うことを知らないウェブサイトの訪問者やソーシャルメディアサーファーは、リンクをクリックすると、突然、彼らのデバイスは、ゾンビボットプログラム(

詐欺師は、疑うことを知らない犠牲者をだまして悪意のあるリンクをクリックするように、魅力的なオンラインメッセージを設計するのに多くの時間 または、正当な会社からオンライン広告の外観をコピーし、悪意のあるリンクを使用してハッカーボットをインストールするノックオフを作成するだけ

フィッシング攻撃

電子メールは、ゾンビボットのインストールに使用されるマルウェアを含む、マルウェアの最も一般的なソースです。 によるとpurplesec.us、”マルウェアの92%が電子メールで配信されます。「メールにマルウェアのリンクを使用することは、一部の詐欺師や詐欺師が頻繁に採用するフィッシング技術の一種です。

マルウェアを含むフィッシングメールの警告兆候は次のとおりです:

- あなたが”今すぐ行動することを奨励する緊急の言語!”

- 電子メール内の脅威の使用(支払いが延滞しているという主張や、応答しないか、特定のリンクをクリックしないとアカウントに請求されるなど)。

- 不明な送信元からの未承諾の通信。

- 既知の情報源からの電子メールにおける異常な行動/言語(フィッシング詐欺師は、あなたが知っている人を模倣しようとすることが多いので、あな

ボットネット攻撃の種類

サイバー犯罪者や詐欺師は、彼らが作成した巨大なボットネットで何をすることができますか? 侵害された、インターネットに接続されたデバイスの潜在的な使用はほぼ無限です。 ボットマスターは、ボットネットを使用してさまざまなサイバー攻撃を行い、追跡を隠しながら詐欺スキームを有効にすることができます。

ボットネットの一般的な用途には、次のものがあります。

DDoS攻撃

分散型サービス拒否(DDoS)攻撃は、ボットネットの最も一般的な用途の1つです。 ここでは、botmasterはゾンビボットの大規模なネットワークを使用して、ターゲットネットワークやシステムを圧倒し、正常に動作できないようにします。 攻撃の正確な性質は、1つのDDoS攻撃から次のDDoS攻撃に変化する可能性があります。

たとえば、一部のDDoS攻撃はブルートフォースだけに依存しており、ネットワークや特定のデバイスに無数のpingを送信して、正当なトラフィック要求を処理す 他の人は、ボットネットが特に大きくない場合に作成された遅延を増幅するために、システムのハンドシェイクプロトコルの特定の欠陥を活用する

どのような方法論であれ、ボットネットはシステムやネットワークをビジー状態に保ち、正常に機能させず、組織の運用を妨げます。

クリック詐欺

ゾンビボットネットは、多くの場合、クリック詐欺スキームで使用されます。 ここでは、ゾンビボットの大群は、ペイパークリック(PPC)キャンペーンのためのクリックを駆動するために広告をクリックし、バックグラウンドで動作します。 Ppcのキャンペーンを動かす広告者及び商人は得ているかちりと言う音を見、それらを報告する関係団体が広告かウェブサイトリンクをつけるために人々を運転するのを助け、詐欺師のお金を支払うことを考える。

近年、人間の詐欺農場は、クリック詐欺ボットのスキームを補完または置き換えるために使用されています。 詐欺的なクリックの背後に本物の人間がいると、人間の詐欺ファームは、多くの場合、広告詐欺やボットネット検出ツールで検出して停止するのがはるかに

不正アフィリエイトがこれおよびその他の不正戦略をどのように使用しているかを発見してください。

コンテンツスクレイピング

これは、あなたのウェブサイトから情報を盗むためのボットプログラムの使用です。 “掻き取られた”コンテンツは、次のようないくつかの方法で使用できます:

- 商品やサービスの価格をアンダーカット;

- コンテンツとデザイン要素を完全にコピーします(正当なものを模倣するなりすましwebサイトを作成するときによく使用されます)。

- は、別のURLにコン

電子メールスパム

電子メールフィッシング攻撃は、多くの場合、悪意のあるリンクをクリックするだけで一人の人を得ることを期待して、会社内の異な しかし、詐欺師は、ターゲットにしたいすべての人の電子メールアドレスを持っていない可能性があります。

では、知らない人にメールを送るにはどうすればよいですか?

ボットやボットネットを使用して、感染したデバイスの連絡先リスト内のすべてのメールアドレスへのスパムやフィッシングメールの送信を自動化 その後、マルウェアのリンクをクリックしてゾンビボットに感染したすべての受信者に対して、すべての連絡先にメッセージが送信され、詐欺師が侵害されたデバイスの真に大規模なネットワークを構築するまで、すべての連絡先にメッセージが送信されます。

あるいは、詐欺師は、はるかに単純なボットを使用して、同意なしに第三者によって連絡先情報を収集した人々の大規模なメーリングリストを繰り返しスパムすることができます。

財務データ侵害

ボットネットのもう一つの一般的な用途は、金融機関の侵害を可能にすることです。 これらの財務データ侵害は、銀行アクセス資格情報、クレジットカード情報、顧客の連絡先情報、さらには個人情報の盗難スキームで使用できる個人識別情報(PII)

サイバー犯罪者は、盗まれたデータを自分で使用するか、”ダークウェブ”で利益のために販売することができます。 いくつかの情報源は、クレジットカードの詳細を購入すると、わずか$12-2 20USDの費用がかかることを示しています。

実世界のゾンビボットネット攻撃の例

2016年10月21日、Miraiと呼ばれるボットネットを搭載したDDoS攻撃により、多数の主要ウェブサイトが壊れ、役に立たなくなった。 主に侵害されたモノのインターネット(IoT)デバイスで構成されたボットネットは、悪意のあるトラフィックでDNSプロバイダであるDynを砲撃し、効果的に

IoTエコシステムを確保することは闘争であることが証明されています。 メーカー側では、さまざまなデバイスを規制し、ボットの検出を容易にするために、普遍的なセキュリティ基準は設置されていません。 さらに、一部のメーカーは、古いデバイスに重要なソフトウェアの更新をリリースしていません。 いくつかのケースでは、彼らはそれらを完全に孤立させ、これらのデバイスとのネットワークに重大なセキュリテ

この例では、Miraiボットネットは、多くの消費者対応のIoTデバイスに同梱されている明白なセキュリティ上の欠陥を利用しました: デフォルトのユーザー Idとパスワード。 CSOオンラインが指摘したように、「Miraiは安全でないIoTデバイスをシンプルだが巧妙な方法で利用しました。 それは開いているTelnetポートのためにインターネットの大きなブロックをスキャンし、デフォルトのパスワー このようにして、ボットネット軍を蓄積することができました。”

IoTデバイスを購入するほとんどの人は、初期設定後にこれらの設定を変更せず、基本的にデバイスをハイジャックのために開いたままにします。

大きな問題は、IoTデバイスがすぐに消えないことです。 どちらかといえば、インターネットに接続されたデバイスの使用が増加しています。 Statistaの現在の予測では、IoTデバイスの世界的な使用は、「2020年の87億4000万台から、2030年には254億台以上のIoTデバイスにほぼ3倍になる」と予測されています。”

適切なボットネット検出を見つける

ボットネット攻撃が組織をどのように標的にしているかにかかわらず、解決策は非常によく同じかもしれません。 早期のボットネット検出は、攻撃に効果的に対応(および停止)するために重要であることが証明できます。

あなたのウェブサイトを攻撃するボットは、通常、通常の人間の訪問者のように正確に動作するつもりはありません。 例えば、それは頻繁にさまざまなサービスにログオンし、すぐにそしてすみやかに放棄のカートに項目の上で荷を積み、不規則な観覧の行動を表わし、(秒以下のためのページにあること)、そしてあなたのオンライン形態に奇妙な事をすることを失敗する。 さらに、ボットネットトラフィックは一度にすべてを打つ傾向があります(より洗練された詐欺師はゾンビボットの努力をずらすかもしれません)。

しかし、これらの警告標識は必ずしも手動で見つけるのが容易ではなく、手動チェックが完了するのに貴重な時間がかかります。 ボットネット攻撃から身を守るには、誰があなたのサイトをリアルタイムで訪問しているかを知る必要があります。 あなたは、着信トラフィックがどこから来ているのか、それが何をしているのかを分析する必要があります。 あなたは問題が手に負えなくなる前にボットを識別できる必要があります。 広告詐欺の解決策が必要になります。

Anuraのような専門的で高品質な広告詐欺ソリューションは、トラフィックを常に監視して、どの訪問者が本物であり、どの訪問者がそうでないかを判断します。識別されると、ボット(およびその他の不正行為の原因)から来た無効なトラフィックの通知を受け取ります。 これは、良いを維持しながら、悪いをクリアすることができます。

あなたのビジネスは、次の攻撃がどこから来ているのか心配することなく、あなたが最善を尽くすことに戻って自由です。 現代では、誰も富に簡単な道を取って詐欺師によってターゲットにするには大きすぎるか小さすぎるではありませんが、あなたはそれがあなたを打つ 簡単なターゲットになることはありません、今日の無料トライアルを要求します。