infractorii cibernetici, fraudatorii și artiștii înșelători folosesc o mare varietate de instrumente pentru a obține un profit ilicit de la victimele lor. Unul dintre cele mai comune instrumente cu care se confruntă corporațiile este temutul atac botnet.

estimările citate de revista Cybercrime afirmă că „criminalitatea informatică va costa lumea 6 trilioane de dolari anual până în 2021, în creștere de la 3 trilioane de dolari în 2015.”Pe scurt, utilizarea botnetelor și a altor instrumente de criminalitate informatică împotriva organizației dvs. nu va dispărea în curând. Dacă este ceva, vă puteți aștepta să vă confruntați cu și mai multe atacuri botnet și roboți hackeri în viitorul apropiat.

- despre roboți, roboți Zombie și botnete

- ce este un Bot?

- ce este un bot Zombie?

- ce este un Botnet?

- cum se creează o Botnet

- Malware mobil

- atacuri de inginerie socială

- atacuri de Phishing

- tipuri de atacuri Botnet

- atacuri DDoS

- Faceți clic pe fraudă

- content Scraping

- Spam prin e-mail

- încălcarea securității datelor financiare

- exemplu de atac Zombie botnet din lumea reală

- găsirea detectării corecte a Botnet-ului

despre roboți, roboți Zombie și botnete

ce este un Bot?

termenul „bot” este prescurtarea pentru „robot.”În contextul criminalității informatice, un bot este un program software automat conceput pentru a îndeplini anumite sarcini specifice.

roboții pot fi fie răuvoitori, fie benigni, în funcție de ceea ce au fost făcuți să facă. În cele mai multe cazuri, acestea sunt făcute pentru a finaliza sarcini pe care majoritatea oamenilor le-ar găsi prea repetitive, plictisitoare și consumatoare de timp pentru a le face personal—cum ar fi răspunsul la întrebări de bază, actualizarea automată a tablourilor de bord sau accesarea cu crawlere a site-urilor web pe internet pentru a le cataloga pentru motoarele de căutare.

Aflați mai multe despre programele Bot acum! Descărcați cartea electronică.

ce este un bot Zombie?

un bot zombie este un tip de bot rău intenționat care transformă computerele și alte dispozitive în drone pe care un hacker le poate controla de la distanță. Roboții Zombie sunt un ingredient cheie în crearea unui botnet și conducerea atacurilor cibernetice la scară largă.

ce este un Botnet?

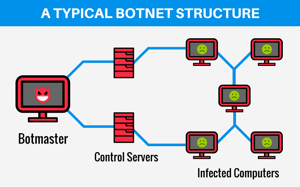

un botnet este o colecție mare de mașini infectate cu roboți zombie care permit hackerilor să le controleze de la distanță. Botnet-urile sunt adesea folosite pentru a efectua un fel de sarcină ilicită fără știrea proprietarilor de dispozitive.

odată ce botnet-ul a crescut suficient de mare pentru a satisface nevoile hackerului, acestea pot fi controlate de la distanță prin așa-numitele servere de comandă și control (c& C). Acest instrument de gestionare a botului din partea hackerilor folosește adesea protocoale bazate pe standarde, cum ar fi Internet Relay Chat (IRC) și rețeaua peer-to-peer (P2P) pentru a trimite date către dispozitivele infectate cu zombie.

cum se creează o Botnet

Deci, cum hackerii (uneori numiți botmasteri sau păstori de bot) creează botnet-uri în primul rând? Din păcate, există multe moduri în care infractorii cibernetici își pot crea și răspândi roboții zombie pentru a genera botnete enorme.

Malware mobil

în această strategie, fraudatorul creează o aplicație mobilă ieftină folosind un kit de dezvoltare software gratuit (SDK) și o încarcă într-un magazin de aplicații online. În acea aplicație mobilă descărcarea este un pic de cod rău intenționat care creează un bot zombie pe orice dispozitiv care descarcă aplicația. Aceasta este o tactică comună în schemele de fraudă cu clicuri mobile.

alți hackeri ar putea răspândi roboți zombie prin link-uri rău intenționate pe social media, site-uri web și chiar anunțuri online. Un vizitator al site-ului web sau un surfer social media face clic pe link și, brusc, dispozitivul lor descarcă un program zombie bot (sau oricare dintr-o varietate nenumărate de alte programe malware).

fraudatorii pot petrece mult timp proiectând mesaje online ispititoare pentru a păcăli victimele nebănuite să facă clic pe un link rău intenționat. Sau, pot copia pur și simplu aspectul unui anunț online de la o companie legitimă și pot crea un knockoff care folosește un link rău intenționat pentru a instala un bot hacker.

atacuri de Phishing

e—mailul este cea mai răspândită sursă de malware-inclusiv malware-ul folosit pentru a instala roboți zombie. Potrivit purplesec.us, ” 92% din programele malware sunt livrate prin e-mail.”Utilizarea linkurilor malware în e-mailuri este un tip de tehnică de phishing pe care unii fraudatori și artiști înșelători o folosesc frecvent.

semnele de avertizare ale unui e-mail de phishing încărcat cu malware includ:

- limbaj Urgent care vă încurajează să ” acționați acum!”

- utilizarea amenințărilor în e-mail (cum ar fi revendicările că aveți plăți restante sau contul dvs. va fi facturat dacă nu răspundeți sau faceți clic pe un link dat).

- comunicații nesolicitate dintr-o sursă necunoscută.

- comportament/limbaj anormal în e-mailurile din surse cunoscute (phisherii încearcă adesea să imite persoanele pe care le cunoașteți, astfel încât să vă poată păcăli).

tipuri de atacuri Botnet

ce pot face infractorii cibernetici și fraudatorii cu botnet-urile uriașe pe care le creează? Utilizările potențiale ale dispozitivelor compromise, conectate la internet, sunt aproape nesfârșite. Botmasterii își pot folosi botnetele pentru a efectua o varietate de atacuri cibernetice și pentru a permite scheme de fraudă în timp ce își ascund urmele.

unele utilizări comune pentru botnete includ:

atacuri DDoS

un atac distribuit de refuz al serviciului (DDoS) este una dintre cele mai răspândite utilizări ale unui botnet. Aici, un botmaster își folosește rețeaua mare de roboți zombie pentru a copleși o rețea sau un sistem țintă, astfel încât să nu poată funcționa normal. Natura exactă a atacului poate varia de la un atac DDoS la altul.

de exemplu, unele atacuri DDoS se bazează doar pe forța brută, trimițând nenumărate ping-uri către o rețea sau chiar un anumit dispozitiv pentru a o menține prea ocupată pentru a procesa cereri legitime de trafic. Alții ar putea folosi un defect specific în protocoalele de strângere de mână ale unui sistem pentru a amplifica întârzierea creată dacă botnetul lor nu este deosebit de mare.

oricare ar fi metodologia, botnetul menține sistemul sau rețeaua prea ocupată pentru a funcționa normal—împiedicând operațiunile organizației.

Faceți clic pe fraudă

botnet Zombie sunt adesea folosite în schemele de fraudă clic. Aici, Hoarda de roboți zombie funcționează în fundal, făcând clic pe anunțuri pentru a crește clicurile pentru campaniile pay-per-click (PPC). Agenții de publicitate și comercianții care rulează campanii PPC văd clicurile pe care le primesc, cred că afiliatul care le raportează a ajutat oamenii să facă clic pe link-ul anunțului sau al site-ului web și să plătească banii fraudatorului.

în ultimii ani, fermele de fraudă umană au fost folosite fie pentru a completa, fie pentru a înlocui schemele de bot de fraudă prin clic. Cu oameni reali în spatele clicurilor frauduloase, fermele de fraudă umană sunt adesea mult mai greu de detectat și de oprit cu instrumentele de detectare a fraudei publicitare și a botnetului.

Descoperiți modul în care afiliații frauduloși folosesc această strategie și alte strategii de fraudă: Descărcați cartea albă.

content Scraping

aceasta este utilizarea programelor bot pentru a fura informații de pe site-ul dvs. web. Conținutul „răzuit” poate fi apoi utilizat în mai multe moduri, inclusiv:

- subcotarea prețurilor la bunuri și servicii;

- Copiați conținutul și elementele de design în întregime (adesea utilizate atunci când creați site-uri web falsificate care imită unul legitim); și

- subminează SEO-ul site-ului dvs. prin replicarea perfectă a conținutului pe o altă adresă URL pentru a face să pară conținut duplicat.

Spam prin e-mail

atacurile de tip phishing prin e-mail implică adesea trimiterea a mii de mesaje către persoane din diferite companii sau departamente din cadrul unei companii, în speranța de a determina o singură persoană să facă clic pe un link rău intenționat. Cu toate acestea, este posibil ca un fraudator să nu aibă adresele de e-mail ale tuturor celor pe care doresc să le vizeze.

Deci, cum trimit e-mailuri persoanelor pe care nu le cunosc?

folosind bots și botnets pentru a automatiza trimiterea de e-mailuri spam și phishing la fiecare adresă de e-mail din lista de contacte a unui dispozitiv infectat. Apoi, pentru fiecare destinatar care face clic și pe linkul malware și se infectează cu un bot zombie, toate contactele lor primesc un mesaj—și așa mai departe până când fraudatorul a construit o rețea cu adevărat masivă de dispozitive compromise.

alternativ, infractorii pot folosi roboți mult mai simpli pentru a spama în mod repetat liste mari de discuții ale persoanelor cărora li s-au colectat informațiile de contact de către terți fără consimțământul lor.

încălcarea securității datelor financiare

o altă utilizare comună pentru botnet-uri este de a permite încălcarea instituțiilor financiare. Aceste încălcări ale datelor financiare pot duce la compromiterea acreditărilor de acces bancar, a informațiilor despre cardul de credit, a informațiilor de contact ale clienților și chiar a informațiilor de identificare personală (PII) care pot fi utilizate în schemele de furt de identitate.

infractorii cibernetici pot folosi ei înșiși datele furate sau le pot vinde pe „dark web” pentru profit. Unele surse indică faptul că detaliile cardului de credit de cumpărare poate costa cât mai puțin $12-$20 USD.

exemplu de atac Zombie botnet din lumea reală

pe 21 octombrie 2016, zeci de site-uri majore s-au rupt, devenind inutile de un atac DDoS alimentat de un botnet numit Mirai. Botnet-ul, format în mare parte din dispozitive Internet of Things (IoT) compromise, a bombardat dyn, un furnizor DNS, cu trafic rău intenționat, închizând efectiv serviciile sale și provocând întunecarea site-urilor populare.

asigurarea ecosistemului IoT se dovedește a fi o luptă. Din partea producătorilor, nu există standarde universale de securitate care să reglementeze diferitele dispozitive de acolo și să ușureze detectarea botului. În plus, unii producători nu lansează actualizări software critice pentru dispozitivele învechite. În unele cazuri, le orfanează cu totul—creând lacune semnificative de securitate în rețelele cu aceste dispozitive.

în acest caz, botnetul Mirai a profitat de un defect de securitate flagrant care vine livrat cu multe dispozitive IoT pregătite pentru consumatori: ID-uri de utilizator implicite și parole. După cum a menționat CSO Online: „Mirai a profitat de dispozitivele IoT nesigure într-un mod simplu, dar inteligent. A scanat blocuri mari ale Internetului pentru porturile Telnet deschise, apoi a încercat să se conecteze la parolele implicite. În acest fel, a reușit să adune o armată botnet.”

majoritatea persoanelor care cumpără dispozitive IoT nu modifică aceste setări după configurarea inițială, lăsând în esență dispozitivele deschise pentru deturnare.

problema majoră este că dispozitivele IoT nu vor dispărea în curând. În orice caz, utilizarea dispozitivelor conectate la internet este în creștere. Previziunile actuale de la Statista prognozează utilizarea la nivel mondial a dispozitivelor IoT la „aproape triplu de la 8,74 miliarde în 2020 la peste 25,4 miliarde de dispozitive IoT în 2030.”

găsirea detectării corecte a Botnet-ului

indiferent de modul în care un atac botnet vizează organizația dvs., soluția poate fi foarte bine aceeași. Detectarea timpurie a botnet-ului se poate dovedi a fi crucială pentru a răspunde eficient (și a opri) atacul.

un bot care atacă site-ul dvs. web nu se va comporta de obicei exact ca un vizitator uman normal. De exemplu, de multe ori nu va reuși să vă conectați la diverse servicii, să încărcați rapid articole în apoi să abandonați imediat căruțele, să prezentați un comportament de vizualizare neregulat (fiind pe pagină mai puțin de o secundă) și să faceți lucruri ciudate formularelor dvs. online. În plus, traficul de botnet tinde să lovească dintr-o dată (deși fraudatorii mai sofisticați pot clătina eforturile roboților lor zombie).

cu toate acestea, aceste semne de avertizare nu sunt întotdeauna ușor de observat manual—iar verificările manuale necesită timp prețios pentru a fi finalizate. Pentru a vă proteja de atacurile botnet, trebuie să știți cine vă vizitează site-ul în timp real. Trebuie să analizați de unde vine traficul de intrare și ce face. Trebuie să puteți identifica roboții înainte ca problema să scape de sub control. Veți avea nevoie de o soluție de fraudă publicitară.

o soluție profesională de fraudă publicitară de înaltă calitate, cum ar fi Anura, vă va monitoriza traficul în mod constant pentru a determina care vizitatori sunt reali și care nu. odată identificat, veți primi o notificare a traficului nevalid provenit de la roboți (și alte surse de fraudă)-completată cu un raport al datelor care arată de ce activitatea a fost etichetată drept fraudă. Acest lucru vă permite să eliminați răul, păstrând în același timp binele.

afacerea dvs. este liberă să se întoarcă la a face ceea ce faceți cel mai bine, fără a fi nevoie să vă faceți griji de unde vine următorul atac. În epoca modernă, nimeni nu este prea mare sau prea mic pentru a fi vizat de fraudatorii care iau drumul ușor spre bogății, dar puteți controla cât de greu este să vă loviți. Nu fi o țintă ușoară, cere o încercare gratuită astăzi.