cyberprzestępcy, oszuści i oszuści wykorzystują szeroką gamę narzędzi, aby czerpać nielegalne zyski ze swoich ofiar. Jednym z najczęstszych narzędzi, z którymi borykają się korporacje, jest przerażający atak botnetu.

szacunki cytowane przez magazyn cyberprzestępczość mówią, że „cyberprzestępczość będzie kosztować świat 6 bilionów dolarów rocznie do 2021 roku, w porównaniu z 3 bilionami dolarów w 2015 roku.”Krótko mówiąc, użycie botnetów i innych narzędzi do walki z cyberprzestępczością przeciwko twojej Organizacji nie zniknie w najbliższym czasie. Jeśli już, możesz spodziewać się jeszcze więcej ataków botnet i botów hakerskich w najbliższej przyszłości.

- o botach, botach Zombie i Botnetach

- Co To jest Bot?

- Co To jest Zombie Bot?

- Co To jest Botnet?

- Jak utworzyć Botnet

- mobilne złośliwe oprogramowanie

- ataki socjotechniczne

- ataki phishingowe

- rodzaje ataków Botnetowych

- ataki DDoS

- Click Fraud

- skrobanie treści

- e-mail Spam

- naruszenie danych finansowych

- przykład rzeczywistego ataku botnetu Zombie

- znalezienie odpowiedniego wykrywania botnetów

o botach, botach Zombie i Botnetach

Co To jest Bot?

termin ” bot „jest skrótem od” robot.”W kontekście cyberprzestępczości bot to zautomatyzowany program zaprojektowany do wykonywania określonych zadań.

boty mogą być złośliwe lub łagodne w zależności od tego, do czego zostały stworzone. W większości przypadków są one przeznaczone do wykonywania zadań, które większość ludzi uznałaby za zbyt powtarzalne, nudne i czasochłonne, jak odpowiadanie na podstawowe pytania, automatyczne aktualizowanie pulpitów nawigacyjnych lub indeksowanie stron internetowych w celu katalogowania ich pod kątem wyszukiwarek.

dowiedz się więcej o programach botów już teraz! Pobierz ebooka.

Co To jest Zombie Bot?

Bot zombie to rodzaj złośliwego bota, który zamienia Komputery i inne urządzenia w Drony, którymi haker może zdalnie sterować. Boty Zombie są kluczowym składnikiem tworzenia botnetu i prowadzenia cyberataków na dużą skalę.

Co To jest Botnet?

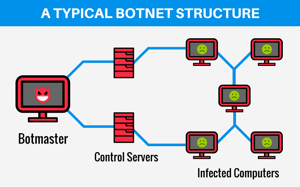

botnet to duży zbiór maszyn zainfekowanych botami zombie, które umożliwiają hakerom zdalną kontrolę nad nimi. Botnety są często używane do wykonywania nielegalnych zadań bez wiedzy właścicieli urządzeń.

gdy botnet stanie się wystarczająco duży, aby zaspokoić potrzeby hakera, mogą być sterowane zdalnie za pomocą tak zwanych serwerów command-and-control (C&C). To narzędzie do zarządzania botami po stronie hakerów często wykorzystuje protokoły oparte na standardach, takie jak Internet Relay Chat (IRC) i sieć peer-to-peer (P2P) do wysyłania danych do urządzeń zainfekowanych zombie.

Jak utworzyć Botnet

w jaki sposób hakerzy (czasami nazywani botmasterami lub pasterzami botów) tworzą botnety? Niestety, istnieje wiele sposobów, w jaki cyberprzestępcy mogą tworzyć i rozprzestrzeniać swoje boty zombie, aby generować ogromne botnety.

mobilne złośliwe oprogramowanie

w tej strategii oszust tworzy tanią aplikację mobilną za pomocą bezpłatnego zestawu programistycznego (SDK) i przesyła ją do sklepu z aplikacjami online. W tym pobieraniu aplikacji mobilnej jest trochę złośliwego kodu, który tworzy bota zombie na dowolnym urządzeniu, które pobiera aplikację. Jest to powszechna taktyka w systemach oszustw kliknięć mobilnych.

ataki socjotechniczne

inni hakerzy mogą rozprzestrzeniać boty zombie za pomocą złośliwych linków w mediach społecznościowych, szkicowych witrynach, a nawet reklam online. Niczego nie podejrzewający odwiedzający stronę lub surfujący w mediach społecznościowych kliknie link i nagle ich urządzenie pobiera program zombie bot (lub dowolny z niezliczonej liczby innych programów złośliwego oprogramowania).

oszuści mogą spędzić dużo czasu projektując kuszące wiadomości online, aby nakłonić niczego nie podejrzewające ofiary do kliknięcia złośliwego linku. Mogą też po prostu skopiować wygląd reklamy online z legalnej firmy i utworzyć podróbkę, która używa złośliwego linku do zainstalowania bota hakerskiego.

ataki phishingowe

e—mail jest najbardziej rozpowszechnionym źródłem złośliwego oprogramowania-w tym złośliwego oprogramowania używanego do instalowania botów zombie. Według purplesec.us ” 92% złośliwego oprogramowania jest dostarczane przez e-mail.”Korzystanie z linków do złośliwego oprogramowania w wiadomościach e-mail jest jednym z rodzajów techniki phishingu, którą często stosują niektórzy oszuści i oszuści.

znaki ostrzegawcze e-maila phishingowego obciążonego złośliwym oprogramowaniem obejmują:

- pilny język, który zachęca do ” działaj teraz!”

- Korzystanie z zagrożeń w wiadomości e-mail (takich jak roszczenia dotyczące zaległych płatności lub Twoje konto zostanie obciążone, jeśli nie odpowiesz lub nie klikniesz na podany link).

- niechciane komunikaty z nieznanego źródła.

- nieprawidłowe zachowanie/język w wiadomościach e-mail ze znanych źródeł (phisherzy często próbują naśladować ludzi, których znasz, aby mogli cię oszukać).

rodzaje ataków Botnetowych

co cyberprzestępcy i oszuści mogą zrobić z gigantycznymi botnetami, które tworzą? Potencjalne zastosowania skompromitowanych urządzeń podłączonych do Internetu są prawie nieograniczone. Botmasterzy mogą używać swoich botnetów do przeprowadzania różnych cyberataków i włączania oszustw, jednocześnie ukrywając swoje ślady.

niektóre typowe zastosowania botnetów obejmują:

ataki DDoS

atak DDoS (distributed denial of service) jest jednym z najbardziej rozpowszechnionych zastosowań botnetu. Tutaj botmaster wykorzystuje swoją dużą sieć botów zombie, aby przytłoczyć docelową sieć lub system, aby nie mógł normalnie działać. Dokładny charakter ataku może się różnić od jednego ataku DDoS do następnego.

na przykład niektóre ataki DDoS polegają na samej brutalnej sile, wysyłając niezliczone pingi do sieci lub nawet określonego urządzenia, aby było zbyt zajęte, aby przetwarzać uzasadnione żądania ruchu. Inni mogą wykorzystać specyficzną wadę protokołów uścisku dłoni systemu, aby wzmocnić opóźnienie utworzone, jeśli ich botnet nie jest szczególnie duży.

niezależnie od metodologii, botnet utrzymuje system lub sieć zbyt zajęty, aby normalnie funkcjonować—utrudniając działanie organizacji.

Click Fraud

botnety Zombie są często używane w programach click fraud. Tutaj horda zombie botów działa w tle, klikając reklamy, aby zwiększyć kliknięcia kampanii pay-per-click (PPC). Reklamodawcy i sprzedawcy prowadzący kampanie PPC widzą kliknięcia, które otrzymują, myślą, że zgłaszający je partner pomógł zachęcić ludzi do klikania w link reklamy lub strony internetowej i płacenia oszustom pieniędzy.

w ostatnich latach farmy oszustw ludzkich były wykorzystywane do uzupełniania lub zastępowania programów botów click fraud. Z prawdziwymi ludźmi stojącymi za nieuczciwymi kliknięciami, farmy oszustw ludzkich są często znacznie trudniejsze do wykrycia i powstrzymania dzięki narzędziom do wykrywania oszustw reklamowych i botnetów.

dowiedz się, jak oszukańcze podmioty stowarzyszone wykorzystują tę i inne strategie oszustw: Pobierz dokument.

skrobanie treści

jest to użycie programów botów do kradzieży informacji z twojej witryny. „Zeskrobaną” zawartość można następnie wykorzystać na kilka sposobów, w tym:

- podcięcie cen towarów i usług;

- Kopiuj całkowicie zawartość i elementy projektu (często używane podczas tworzenia fałszywych stron internetowych, które naśladują legalną); i

- podważają SEO Twojej witryny, doskonale replikując treść na innym adresie URL, aby wyglądała jak duplikat treści.

e-mail Spam

ataki phishingowe często polegają na wysyłaniu tysięcy Wiadomości do osób z różnych firm lub działów w firmie w nadziei, że tylko jedna osoba kliknie złośliwy link. Jednak oszust może nie mieć adresów e-mail wszystkich, których chce kierować.

więc jak wysyłają maile do ludzi, których nie znają?

za pomocą botów i botnetów do automatyzacji wysyłania spamu i wiadomości phishingowych na każdy adres e-mail na liście kontaktów zainfekowanego urządzenia. Następnie, dla każdego odbiorcy, który również kliknie link złośliwego oprogramowania i zostanie zainfekowany botem zombie, wszystkie jego kontakty otrzymają wiadomość—i tak dalej, dopóki oszust nie zbuduje naprawdę ogromnej sieci zainfekowanych urządzeń.

alternatywnie oszuści mogą używać znacznie prostszych botów do wielokrotnego spamowania dużych list mailingowych osób, których dane kontaktowe zostały zebrane przez osoby trzecie bez ich zgody.

naruszenie danych finansowych

innym powszechnym zastosowaniem botnetów jest umożliwienie naruszeń instytucji finansowych. Te naruszenia danych finansowych mogą skutkować naruszeniem danych uwierzytelniających dostęp do bankowości, informacji o kartach kredytowych, danych kontaktowych klientów, a nawet danych osobowych, które mogą być wykorzystywane w systemach kradzieży tożsamości.

cyberprzestępcy mogą samodzielnie wykorzystać skradzione dane lub sprzedać je w „dark web” dla zysku. Niektóre źródła wskazują, że zakup danych karty kredytowej może kosztować zaledwie $12 – $20 USD.

przykład rzeczywistego ataku botnetu Zombie

w dniu 21 października 2016 r.wiele głównych stron internetowych zepsuło się, czyniąc je bezużytecznymi przez atak DDoS obsługiwany przez botnet o nazwie Mirai. Botnet, składający się w dużej mierze z skompromitowanych urządzeń Internetu Rzeczy (IoT), zbombardował DYN, dostawcę DNS, złośliwym ruchem, skutecznie zamykając swoje usługi i powodując utratę popularnych witryn.

zabezpieczenie ekosystemu IoT okazuje się być walką. Po stronie producentów nie wprowadzono żadnych uniwersalnych standardów bezpieczeństwa, aby regulować różne urządzenia i ułatwiać wykrywanie botów. Ponadto niektórzy producenci nie wydają krytycznych aktualizacji oprogramowania na przestarzałych urządzeniach. W niektórych przypadkach całkowicie je osierocają, tworząc znaczne luki w zabezpieczeniach w sieciach z tymi urządzeniami.

w tym przypadku botnet Mirai wykorzystał rażącą lukę bezpieczeństwa dostarczaną z wieloma gotowymi do użytku urządzeniami IoT: domyślne identyfikatory i hasła użytkowników. Jak zauważył CSO Online: „Mirai wykorzystał niepewne urządzenia IoT w prosty, ale sprytny sposób. Skanował duże bloki Internetu w poszukiwaniu otwartych portów Telnet, a następnie próbował zalogować się do domyślnych haseł. W ten sposób udało mu się zgromadzić armię botnetów.”

większość osób kupujących urządzenia IoT nie zmienia tych ustawień po początkowej konfiguracji, zasadniczo pozostawiając urządzenia otwarte do przejęcia.

głównym problemem jest to, że urządzenia IoT nie znikną w najbliższym czasie. Jeśli już, korzystanie z urządzeń podłączonych do Internetu rośnie. Obecne prognozy Statista przewidują, że Światowe wykorzystanie urządzeń IoT „prawie trzykrotnie wzrośnie z 8,74 mld w 2020 r.do ponad 25,4 mld urządzeń IoT w 2030 r.”

znalezienie odpowiedniego wykrywania botnetów

niezależnie od tego, w jaki sposób atak botnetowy jest skierowany na Twoją organizację, rozwiązanie może być bardzo podobne. Wczesne wykrywanie botnetów może okazać się kluczowe dla skutecznego reagowania na (i powstrzymania) ataku.

bot, który atakuje twoją witrynę, zazwyczaj nie zachowuje się dokładnie tak, jak normalny człowiek. Na przykład często nie loguje się do różnych usług, szybko ładuje przedmioty do wózków, a następnie natychmiast porzuca Wózki, wykazuje nieregularne zachowanie oglądania (przebywanie na stronie przez mniej niż sekundę) i robi dziwne rzeczy w formularzach online. Dodatkowo, ruch botnetów ma tendencję do uderzania wszystkich naraz (chociaż bardziej wyrafinowani oszuści mogą zataczać wysiłki swoich botów zombie).

jednak te znaki ostrzegawcze nie zawsze są łatwe do wykrycia ręcznie-a ręczne kontrole wymagają cennego czasu. Aby chronić się przed atakami botnetu, musisz wiedzieć, kto odwiedza Twoją witrynę w czasie rzeczywistym. Musisz przeanalizować, skąd pochodzi ruch przychodzący i co robi. Musisz być w stanie zidentyfikować boty, zanim problem wymknie się spod kontroli. Będziesz potrzebował rozwiązania do oszustw reklamowych.

profesjonalne, wysokiej jakości rozwiązanie do oszustw reklamowych, takie jak Anura, będzie stale monitorować twój ruch, aby określić, którzy odwiedzający są prawdziwi, a którzy nie. po zidentyfikowaniu otrzymasz powiadomienie o nieprawidłowym ruchu pochodzącym z botów (i innych źródeł oszustw)—wraz z raportem danych pokazujących, dlaczego aktywność została oznaczona jako oszustwo. Pozwala to usunąć zło, zachowując dobro.

Twoja firma może wrócić do robienia tego, co robisz najlepiej, bez martwienia się o to, skąd pochodzi następny atak. W dzisiejszych czasach nikt nie jest zbyt duży lub zbyt mały, aby być celem oszustów, którzy podążają łatwą drogą do bogactwa, ale możesz kontrolować, jak trudno jest cię uderzyć. Nie bądź łatwym celem, Zażądaj bezpłatnego okresu próbnego już dziś.