cyberbrottslingar, bedrägerier och bluffartister använder ett brett utbud av verktyg för att göra en olaglig vinst från sina offer. Ett av de vanligaste verktygen som företag står inför är den fruktade botnetattacken.

uppskattningar citerade av Cybercrime Magazine säger att ” cyberbrott kommer att kosta världen $6 biljoner årligen av 2021, upp från $3 biljoner i 2015.”Kort sagt, användningen av botnät och andra cyberbrottsverktyg mot din organisation kommer inte att försvinna någon gång snart. Om något kan du förvänta dig att möta ännu fler botnetattacker och hackerbots inom en snar framtid.

- om Bots, Zombie Bots och botnät

- Vad är en Bot?

- Vad är en Zombie Bot?

- Vad är ett Botnet?

- hur man skapar ett Botnet

- mobil skadlig kod

- Social Engineering attacker

- Phishing—attacker

- typer av Botnetattacker

- DDoS-attacker

- klicka bedrägeri

- Innehållskrapning

- e-post Spam

- finansiella dataintrång

- Real-World Zombie Botnet Attack exempel

- hitta rätt Botnetdetektering

om Bots, Zombie Bots och botnät

Vad är en Bot?

termen ”bot” är stenografi för ”robot.”I samband med cyberbrott är en bot ett automatiserat program som är utformat för att utföra en viss uppgift.

Bots kan vara antingen illvilliga eller godartade beroende på vad de gjordes för att göra. I de flesta fall är de gjorda för att slutföra uppgifter som de flesta skulle hitta för repetitiva, tråkiga och tidskrävande att göra personligen-som att svara på grundläggande frågor, automatiskt uppdatera datapaneler eller genomsöka webbplatser på internet för att katalogisera dem för sökmotorer.

Läs mer om Botprogram nu! Ladda ner e-boken.

Vad är en Zombie Bot?

en zombie bot är en typ av skadlig bot som förvandlar datorer och andra enheter till drönare som en hacker kan fjärrstyra. Zombie bots är en viktig ingrediens i att skapa ett botnet och driva storskaliga cyberattacker.

Vad är ett Botnet?

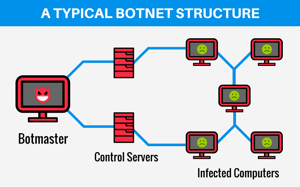

ett botnet är en stor samling av maskiner infekterade med zombie bots som tillåter hackare att styra dem på distans. Botnät används ofta för att utföra någon form av olaglig uppgift utan enhetens ägares kunskap.

när botnet har blivit tillräckligt stort för att möta hackarens behov kan de fjärrstyras via så kallade command-and-control (C&C) servrar. Detta hacker-side bot verktyg använder ofta standardbaserade protokoll som Internet Relay Chat (IRC) och peer-to-peer (P2P) nätverk för att skicka data till zombie-infekterade enheter.

hur man skapar ett Botnet

så, hur skapar hackare (ibland kallade botmasters eller bot herders) botnät i första hand? Tyvärr finns det många sätt på vilka cyberbrottslingar kan skapa och sprida sina zombiebots för att generera enorma botnät.

mobil skadlig kod

i denna strategi skapar bedragaren en billig mobilapp med ett SDK (free software development kit) och laddar upp den till en online-appbutik. I den mobila app nedladdning är lite skadlig kod som skapar en zombie bot på alla enheter som hämtar appen. Detta är en vanlig taktik i mobila klick bedrägeri system.

Social Engineering attacker

andra hackare kan sprida zombie bots genom skadliga länkar på sociala medier, skissartade webbplatser, och även annonser på nätet. En intet ont anande webbplats besökare eller sociala medier surfare klickar på länken och plötsligt, deras enhet hämtar en zombie bot program (eller någon av ett oräkneligt utbud av andra skadliga program).

bedrägerier kan spendera mycket tid på att utforma lockande onlinemeddelanden för att lura intet ont anande offer att klicka på en skadlig länk. Eller de kan helt enkelt kopiera utseendet på en onlineannons från ett legitimt företag och skapa en knockoff som använder en skadlig länk för att installera en hackerbot.

Phishing—attacker

e-post är den vanligaste källan till skadlig kod-inklusive skadlig kod som används för att installera zombiebots. Enligt purplesec.us, ” 92% av skadlig programvara levereras via e-post.”Användningen av skadliga länkar i e-postmeddelanden är en typ av phishing-teknik som vissa bedragare och bluffartister ofta använder.

varningsskyltar för ett phishing-e-postmeddelande laddat med skadlig kod inkluderar:

- Urgent språk som uppmuntrar dig att ” agera nu!”

- användning av hot i e-postmeddelandet (till exempel påståenden om att du har försenade betalningar eller ditt konto faktureras om du inte svarar eller klickar på en viss länk).

- oönskad kommunikation från en okänd källa.

- onormalt beteende / språk i e-postmeddelanden från kända källor (phishers försöker ofta imitera människor du känner så att de kan lura dig).

typer av Botnetattacker

vad kan cyberbrottslingar och bedragare göra med de gigantiska botnät de skapar? De potentiella användningarna av komprometterade, internetanslutna enheter är nästan oändliga. Botmasters kan använda sina botnät för att genomföra en mängd olika cyberattacker och möjliggöra bedrägerier medan de döljer sina spår.

några vanliga användningsområden för botnät inkluderar:

DDoS-attacker

en DDOS-attack (distributed denial of service) är en av de vanligaste användningarna av ett botnet. Här använder en botmaster sitt stora nätverk av zombiebots för att överväldiga ett målnätverk eller system så att det inte kan fungera normalt. Den exakta arten av attacken kan variera från en DDOS-attack till nästa.

till exempel är vissa DDoS-attacker beroende av brute force ensam, skickar otaliga pingar till ett nätverk eller till och med en specifik enhet för att hålla den för upptagen för att behandla legitima trafikförfrågningar. Andra kan utnyttja en specifik fel i ett systems handskakningsprotokoll för att förstärka fördröjningen som skapas om deras botnet inte är särskilt stort.

oavsett metodik håller botnet systemet eller nätverket för upptagen för att fungera normalt—vilket hindrar organisationens verksamhet.

klicka bedrägeri

Zombie botnät används ofta i klick bedrägeri system. Här arbetar horden av zombiebots i bakgrunden och klickar på annonser för att öka klick för PPC-kampanjer (pay-Per-click). Annonsörer och handlare som kör PPC-kampanjer ser de klick de får, tror att affiliate-rapporteringen dem har hjälpt till att få människor att klicka på annonsen eller webbplatslänken och betala bedragaren pengar.

under de senaste åren har mänskliga bedrägeri gårdar använts för att antingen komplettera eller ersätta klick bedrägeri bot system. Med riktiga människor bakom bedrägliga klick, mänskliga bedrägeri gårdar är ofta mycket svårare att upptäcka och sluta med ad bedrägeri och botnet upptäckt verktyg.

Upptäck hur bedrägliga Affiliates använder denna och andra Bedrägeristrategier: ladda ner Whitepaper.

Innehållskrapning

detta är användningen av botprogram för att stjäla information från din webbplats. Det” skrapade ” innehållet kan sedan användas på flera sätt, inklusive:

- prisunderskridande på varor och tjänster;

- kopiera innehåll och designelement helt (används ofta när du skapar falska webbplatser som imiterar en legitim); och

- undergräver din webbplats SEO genom att perfekt replikera innehåll på en annan URL så att det ser ut som duplicerat innehåll.

e-post Spam

e-post phishing attacker innebär ofta att skicka tusentals meddelanden till människor i olika företag eller avdelningar inom ett företag i hopp om att få bara en person att klicka på en skadlig länk. En bedragare kanske inte har e-postadresserna till alla de vill rikta in sig på.

så, Hur skickar de e-post till människor de inte känner?

genom att använda bots och botnät för att automatisera sändning av skräppost och phishing-e-post till varje e-postadress i kontaktlistan för en infekterad enhet. Sedan, för varje mottagare som också klickar på malware länken och blir smittad med en zombie bot, alla sina kontakter får skickas ett meddelande—och så vidare tills bedragaren har byggt en verkligt massiv nätverk av komprometterade enheter.

alternativt kan bedragare använda mycket enklare bots för att upprepade gånger skräpposta stora e-postlistor över personer som har fått sin kontaktinformation samlad av tredje part utan deras samtycke.

finansiella dataintrång

en annan vanlig användning för botnät är att möjliggöra överträdelser av finansiella institut. Dessa finansiella dataöverträdelser kan resultera i kompromiss med bankåtkomst, kreditkortsinformation, kundkontaktinformation och till och med personligt identifierbar information (PII) som kan användas i system för identitetsstöld.

cyberbrottslingar kan antingen använda de stulna uppgifterna själva eller sälja dem på den ”mörka webben” för vinst. Vissa källor tyder på att köpa kreditkortsuppgifter kan kosta så lite som $12-$20 USD.

Real-World Zombie Botnet Attack exempel

den 21 oktober 2016 bröt många stora webbplatser, gjorda värdelösa av en DDoS-attack som drivs av ett botnet som heter Mirai. Botnet, som till stor del består av komprometterade Internet of Things (IoT) – enheter, bombarderade Dyn, en DNS-leverantör, med skadlig trafik, vilket effektivt stängde av sina tjänster och fick populära webbplatser att bli mörka.

att säkra IoT-ekosystemet visar sig vara en kamp. På tillverkarnas sida finns det inga universella säkerhetsstandarder som införs för att reglera de olika enheterna där ute och göra botdetektering lätt. Dessutom släpper vissa tillverkare inte kritiska programuppdateringar till föråldrade enheter. I vissa fall föräldralösa de dem helt och hållet-vilket skapar betydande säkerhetsgap i nätverk med dessa enheter.

i det här fallet utnyttjade Mirai botnet en skarp säkerhetsfel som levereras med många konsumentklara IoT-enheter: standard användar-ID och lösenord. Som noterat av CSO Online: ”Mirai utnyttjade osäkra IoT-enheter på ett enkelt men smart sätt. Det skannade stora block av internet för öppna Telnet-portar och försökte sedan logga in standardlösenord. På detta sätt kunde den samla en botnet-army.”

de flesta som köper IoT-enheter ändrar inte dessa inställningar efter den första installationen, vilket i huvudsak lämnar enheter öppna för kapning.

det största problemet är att IoT-enheter inte försvinner någon gång snart. Om något växer användningen av internetanslutna enheter. Nuvarande prognoser från Statista förutspår att den globala användningen av IoT-enheter ”nästan tredubblas från 8, 74 miljarder 2020 till mer än 25, 4 miljarder IoT-enheter 2030.”

hitta rätt Botnetdetektering

oavsett hur en botnet-attack riktar sig mot din organisation kan lösningen mycket väl vara densamma. Tidig upptäckt av botnät kan visa sig vara avgörande för att effektivt reagera på (och stoppa) attacken.

en bot som attackerar din webbplats kommer vanligtvis inte att bete sig exakt som en vanlig mänsklig besökare. Till exempel kommer det ofta att misslyckas med att logga in på olika tjänster, snabbt ladda upp objekt i och sedan omedelbart överge vagnar, uppvisa oregelbundet visningsbeteende (vara på sidan i mindre än en sekund) och göra konstiga saker till dina onlineformulär. Dessutom tenderar botnet-trafiken att slå på en gång (även om mer sofistikerade bedrägerier kan stagger sina zombiebots ansträngningar).

dessa varningsskyltar är dock inte alltid lätta att upptäcka manuellt—och manuella kontroller tar dyrbar tid att slutföra. För att skydda dig mot botnetattacker måste du veta vem som besöker din webbplats i realtid. Du måste analysera var inkommande trafik kommer ifrån och vad den gör. Du måste kunna identifiera bots innan problemet går ur hand. Du kommer att kräva en lösning för annonsbedrägeri.

en professionell, högkvalitativ annonsbedrägerilösning som Anura, övervakar din trafik ständigt för att avgöra vilka besökare som är verkliga och vilka som inte är. när du väl har identifierats får du ett meddelande om den ogiltiga trafiken som kom från bots (och andra bedrägerikällor)—komplett med en rapport om data som visar varför aktiviteten märktes som bedrägeri. Detta gör att du kan rensa ut det dåliga samtidigt som du behåller det goda.

ditt företag är fritt att gå tillbaka till att göra det du gör bäst, utan att behöva oroa dig för var nästa attack kommer ifrån. I modern tid är ingen för stor eller för liten för att bli riktad av bedrägerier som tar den enkla vägen till rikedom, men du kan styra hur svårt det är att slå dig. Var inte ett enkelt mål, kräva en GRATIS Provperiod idag.