Criminali informatici, truffatori, e artisti della truffa utilizzano una vasta gamma di strumenti per trasformare un profitto illecito dalle loro vittime. Uno degli strumenti più comuni che le aziende devono affrontare è il temuto attacco botnet.

Le stime citate dalla rivista Cybercrime affermano che “la criminalità informatica costerà al mondo trillion 6 trilioni all’anno da 2021, rispetto a trillion 3 trilioni in 2015.”In breve, l’uso di botnet e altri strumenti di criminalità informatica contro la tua organizzazione non scomparirà presto. Se non altro, ci si può aspettare di affrontare ancora più attacchi botnet e bot hacker nel prossimo futuro.

- Informazioni su Bot, Bot Zombie e botnet

- Che cos’è un Bot?

- Che cos’è un bot Zombie?

- Che cos’è una botnet?

- Come creare una botnet

- Malware mobile

- Attacchi di ingegneria sociale

- Attacchi di phishing

- Tipi di attacchi botnet

- Attacchi DDoS

- Click Fraud

- Content Scraping

- Email Spam

- Violazione dei dati finanziari

- Esempio di attacco botnet zombie nel mondo reale

- Trovare il giusto rilevamento Botnet

Informazioni su Bot, Bot Zombie e botnet

Che cos’è un Bot?

Il termine “bot” è una scorciatoia per ” robot.”Nel contesto della criminalità informatica, un bot è un programma software automatizzato progettato per svolgere alcuni compiti specifici.

I bot possono essere malevoli o benigni a seconda di cosa sono stati fatti per fare. Nella maggior parte dei casi, sono fatti per completare attività che la maggior parte delle persone troverebbe troppo ripetitive, noiose e dispendiose in termini di tempo per fare personalmente-come rispondere alle domande di base, aggiornare automaticamente i dashboard dei dati o strisciare siti Web su Internet per catalogarli per i motori di ricerca.

Scopri di più sui programmi Bot ora! Scarica l’eBook.

Che cos’è un bot Zombie?

Un bot zombie è un tipo di bot dannoso che trasforma computer e altri dispositivi in droni che un hacker può controllare in remoto. I robot zombie sono un ingrediente chiave nella creazione di una botnet e nella guida di attacchi informatici su larga scala.

Che cos’è una botnet?

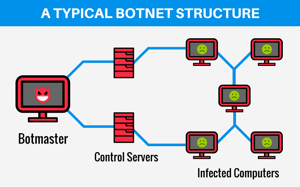

Una botnet è una vasta collezione di macchine infette da bot zombie che consentono agli hacker di controllarli in remoto. Le botnet sono spesso utilizzate per eseguire qualche tipo di attività illecita senza la conoscenza dei proprietari del dispositivo.

Una volta che la botnet è cresciuta abbastanza grande per soddisfare le esigenze degli hacker, possono essere controllati a distanza attraverso i cosiddetti server di comando e controllo (C& C). Questo strumento di gestione bot hacker-side spesso utilizza protocolli basati su standard come Internet Relay Chat (IRC) e peer-to-peer (P2P) di rete per inviare i dati ai dispositivi infetti da zombie.

Come creare una botnet

Quindi, in che modo gli hacker (a volte chiamati botmaster o pastori di bot) creano botnet in primo luogo? Sfortunatamente, ci sono molti modi in cui i criminali informatici possono creare e diffondere i loro bot zombie per generare enormi botnet.

Malware mobile

In questa strategia, il truffatore crea un’app mobile economica utilizzando un kit di sviluppo software gratuito (SDK) e la carica in un app store online. In quel mobile app download è un po ‘ di codice dannoso che crea un bot zombie su qualsiasi dispositivo che scarica l’applicazione. Questa è una tattica comune negli schemi di frode mobile click.

Altri hacker potrebbero diffondere bot zombie attraverso link dannosi sui social media, siti web abbozzati, e anche annunci online. Un ignaro visitatore del sito web o surfista di social media fa clic sul link e improvvisamente, il loro dispositivo sta scaricando un programma di zombie bot (o una qualsiasi delle innumerevoli varietà di altri programmi malware).

I truffatori possono dedicare molto tempo alla progettazione di messaggi online allettanti per ingannare le vittime ignare facendo clic su un link dannoso. Oppure, possono semplicemente copiare l’aspetto di un annuncio online da una società legittima e creare un knockoff che utilizza un link dannoso per installare un bot hacker.

Attacchi di phishing

E—mail è la fonte più diffusa di malware-tra cui il malware utilizzato per installare zombie bot. Secondo purplesec.us, ” 92% di malware è consegnato da e-mail.”L’uso di link malware nelle e-mail è un tipo di tecnica di phishing che alcuni truffatori e artisti della truffa spesso impiegano.

I segni premonitori di un’e-mail di phishing carica di malware includono:

- Linguaggio urgente che ti incoraggia a ” agire ora!”

- Uso di minacce nell’e-mail (come ad esempio le affermazioni che hai pagamenti in ritardo o il tuo account verrà addebitato se non rispondi o fai clic su un determinato link).

- Comunicazioni non richieste da una fonte sconosciuta.

- Comportamento/linguaggio anomalo nelle e-mail da fonti note (i phisher spesso cercano di imitare le persone che conosci in modo che possano ingannarti).

Tipi di attacchi botnet

Cosa possono fare i criminali informatici e i truffatori con le botnet giganti che creano? I potenziali usi dei dispositivi compromessi e connessi a Internet sono quasi infiniti. I botmaster possono utilizzare le loro botnet per condurre una varietà di attacchi informatici e abilitare schemi di frode mentre nascondono le loro tracce.

Alcuni usi comuni per le botnet includono:

Attacchi DDoS

Un attacco DDoS (Distributed Denial of Service) è uno degli usi più diffusi di una botnet. Qui, un botmaster utilizza la loro grande rete di robot zombie per sopraffare una rete o un sistema di destinazione in modo che non possa funzionare normalmente. L’esatta natura dell’attacco può variare da un attacco DDoS all’altro.

Ad esempio, alcuni attacchi DDoS si basano sulla sola forza bruta, inviando innumerevoli ping a una rete o persino a un dispositivo specifico per tenerlo troppo occupato per elaborare richieste di traffico legittime. Altri potrebbero sfruttare un difetto specifico nei protocolli di handshake di un sistema per amplificare il ritardo creato se la loro botnet non è particolarmente grande.

Qualunque sia la metodologia, la botnet mantiene il sistema o la rete troppo occupato per funzionare normalmente-ostacolando le operazioni dell’organizzazione.

Click Fraud

Le botnet zombie sono spesso utilizzate negli schemi di click fraud. Qui, l’orda di robot zombi opera in background, facendo clic sugli annunci per aumentare i clic per le campagne pay-per-click (PPC). Inserzionisti e commercianti che eseguono campagne PPC vedono i clic che stanno ottenendo, pensano che l’affiliato li abbia segnalati abbia aiutato le persone a fare clic sul link dell’annuncio o del sito Web e a pagare il denaro del truffatore.

Negli ultimi anni, le aziende agricole di frode umana sono state utilizzate per integrare o sostituire gli schemi di bot di frode di clic. Con gli esseri umani reali dietro i clic fraudolenti, aziende agricole di frode umana sono spesso molto più difficili da rilevare e fermare con la frode annuncio e strumenti di rilevamento botnet.

Scopri come gli affiliati fraudolenti utilizzano questa e altre strategie di frode: scarica il White paper.

Content Scraping

Questo è l’uso di programmi bot per rubare informazioni dal tuo sito web. Il contenuto “raschiato” può quindi essere utilizzato in diversi modi, tra cui:

- Sottoquotazione dei prezzi di beni e servizi;

- Copia completamente il contenuto e gli elementi di design (spesso utilizzati quando si creano siti Web contraffatti che imitano uno legittimo); e

- Minano il SEO del tuo sito Web replicando perfettamente il contenuto su un altro URL per farlo sembrare un contenuto duplicato.

Email Spam

Email phishing attacchi spesso comportano l’invio di migliaia di messaggi a persone in diverse aziende o dipartimenti all’interno di una società nella speranza di ottenere una sola persona a fare clic su un link dannoso. Tuttavia, un truffatore potrebbe non avere gli indirizzi e-mail di tutti coloro che vogliono indirizzare.

Quindi, come inviano e-mail a persone che non conoscono?

Utilizzando bot e botnet per automatizzare l’invio di e-mail di spam e phishing a tutti gli indirizzi e-mail nell’elenco dei contatti di un dispositivo infetto. Poi, per ogni destinatario che fa clic anche sul link malware e viene infettato da un bot zombie, tutti i loro contatti ottenere inviato un messaggio—e così via fino a quando il truffatore ha costruito una rete veramente massiccia di dispositivi compromessi.

In alternativa, i truffatori possono utilizzare bot molto più semplici per spam ripetutamente grandi mailing list di persone che hanno avuto le loro informazioni di contatto raccolte da terze parti senza il loro consenso.

Violazione dei dati finanziari

Un altro uso comune per le botnet è quello di consentire violazioni delle istituzioni finanziarie. Queste violazioni dei dati finanziari possono comportare la compromissione delle credenziali di accesso bancario, informazioni sulla carta di credito, informazioni di contatto del cliente e anche informazioni di identificazione personale (PII) che possono essere utilizzate in schemi di furto di identità.

I criminali informatici possono utilizzare i dati rubati stessi o venderli sul “dark web” per un profitto. Alcune fonti indicano che l’acquisto di dati della carta di credito può costare fino a $12-USD 20 USD.

Esempio di attacco botnet zombie nel mondo reale

Il 21 ottobre 2016, decine di siti web importanti si sono rotti, resi inutili da un attacco DDoS alimentato da una botnet chiamata Mirai. La botnet, composta in gran parte da dispositivi Internet of Things (IoT) compromessi, ha bombardato Dyn, un provider DNS, con traffico dannoso, chiudendo efficacemente i suoi servizi e causando l’oscuramento dei siti popolari.

Proteggere l’ecosistema IoT si sta rivelando una lotta. Dal lato dei produttori, non ci sono standard di sicurezza universali messi in atto per regolare i diversi dispositivi là fuori e rendere facile il rilevamento dei bot. Inoltre, alcuni produttori non rilasciano aggiornamenti software critici per dispositivi obsoleti. In alcuni casi, li hanno orfani del tutto, creando significative lacune di sicurezza nelle reti con questi dispositivi.

In questo caso, la botnet Mirai ha approfittato di una falla di sicurezza lampante che viene fornito con molti dispositivi IoT consumer-ready: ID utente e password predefiniti. Come notato da CSO Online: “Mirai ha approfittato dei dispositivi IoT insicuri in modo semplice ma intelligente. Ha scansionato grandi blocchi di Internet per aprire le porte Telnet, quindi ha tentato di accedere alle password predefinite. In questo modo, è stato in grado di accumulare un esercito botnet.”

La maggior parte delle persone che acquistano dispositivi IoT non modificano queste impostazioni dopo la configurazione iniziale, lasciando essenzialmente i dispositivi aperti per il dirottamento.

Il problema principale è che i dispositivi IoT non andranno via presto. Semmai, l’uso di dispositivi connessi a Internet è in crescita. Le attuali proiezioni di Statista prevedono che l’uso mondiale dei dispositivi IoT ” quasi triplichi da 8,74 miliardi nel 2020 a più di 25,4 miliardi di dispositivi IoT nel 2030.”

Trovare il giusto rilevamento Botnet

Indipendentemente dal modo in cui un attacco botnet sta prendendo di mira la tua organizzazione, la soluzione potrebbe essere la stessa. Il rilevamento precoce delle botnet può rivelarsi cruciale per rispondere efficacemente all’attacco (e arrestarlo).

Un bot che attacca il tuo sito web in genere non si comporta esattamente come un normale visitatore umano. Ad esempio, spesso non riesce ad accedere a vari servizi, caricare rapidamente gli elementi in poi prontamente abbandonare i carrelli, esibire un comportamento di visualizzazione irregolare (essendo on-page per meno di un secondo), e fare cose strane per i moduli online. Inoltre, il traffico botnet tende a colpire tutti in una volta(anche se i truffatori più sofisticati possono scaglionare gli sforzi dei loro robot zombie).

Tuttavia, questi segnali di pericolo non sono sempre facili da individuare manualmente e i controlli manuali richiedono tempo prezioso per essere completati. Per proteggersi dagli attacchi botnet, è necessario sapere chi sta visitando il tuo sito in tempo reale. È necessario analizzare da dove proviene il traffico in entrata e cosa sta facendo. È necessario essere in grado di identificare i bot prima che il problema sfugga di mano. Si richiederà una soluzione di frode annuncio.

Una soluzione professionale di frode pubblicitaria di alta qualità come Anura, monitorerà costantemente il tuo traffico per determinare quali visitatori sono reali e quali no. Una volta identificato, riceverai una notifica del traffico non valido proveniente dai bot (e da altre fonti di frode)-completa di un rapporto dei dati che mostra perché l’attività è stata contrassegnata come frode. Questo ti permette di cancellare il male mantenendo il bene.

La tua azienda è libera di tornare a fare ciò che sai fare meglio, senza doverti preoccupare di dove viene il prossimo attacco. Nell’età moderna, nessuno è troppo grande o troppo piccolo per essere preso di mira dai truffatori che prendono la strada facile verso la ricchezza, ma puoi controllare quanto sia difficile colpirti. Non essere un obiettivo facile, richiedi una prova gratuita oggi.