Cyberkriminelle, Betrüger und Betrüger verwenden eine Vielzahl von Tools, um mit ihren Opfern illegalen Gewinn zu erzielen. Eines der häufigsten Tools, mit denen Unternehmen konfrontiert sind, ist der gefürchtete Botnet-Angriff.

Schätzungen des Cybercrime Magazine besagen, dass „Cyberkriminalität die Welt bis 2021 jährlich 6 Billionen US-Dollar kosten wird, gegenüber 3 Billionen US-Dollar im Jahr 2015.“ Kurz gesagt, der Einsatz von Botnets und anderen Cyberkriminalitätstools gegen Ihre Organisation wird in absehbarer Zeit nicht verschwinden. Wenn überhaupt, können Sie in naher Zukunft mit noch mehr Botnet-Angriffen und Hacker-Bots rechnen.

- Über Bots, Zombie-Bots und Botnetze

- Was ist ein Bot?

- Was ist ein Zombie-Bot?

- Was ist ein Botnetz?

- So erstellen Sie ein Botnetz

- Mobile Malware

- Social-Engineering-Angriffe

- Phishing-Angriffe

- Arten von Botnet-Angriffen

- DDoS-Angriffe

- Klickbetrug

- Content Scraping

- E-Mail-Spam

- Verletzung von Finanzdaten

- Beispiel für einen Zombie-Botnet-Angriff in der realen Welt

- Die richtige Botnet-Erkennung finden

Über Bots, Zombie-Bots und Botnetze

Was ist ein Bot?

Der Begriff „Bot“ ist eine Abkürzung für „Roboter“.“ Im Zusammenhang mit Cyberkriminalität ist ein Bot ein automatisiertes Softwareprogramm, das zur Ausführung einer bestimmten Aufgabe entwickelt wurde.

Bots können entweder bösartig oder gutartig sein, je nachdem, wofür sie gemacht wurden. In den meisten Fällen sind sie dazu gedacht, Aufgaben zu erledigen, die für die meisten Menschen zu repetitiv, langweilig und zeitaufwändig sind – wie das Beantworten grundlegender Fragen, das automatische Aktualisieren von Daten—Dashboards oder das Crawlen von Websites im Internet, um sie für Suchmaschinen zu katalogisieren.

Erfahren Sie jetzt mehr über Bot-Programme! Laden Sie das eBook herunter.

Was ist ein Zombie-Bot?

Ein Zombie-Bot ist eine Art bösartiger Bot, der Computer und andere Geräte in Drohnen verwandelt, die ein Hacker fernsteuern kann. Zombie-Bots sind ein wichtiger Bestandteil bei der Erstellung eines Botnetzes und treiben groß angelegte Cyberangriffe voran.

Was ist ein Botnetz?

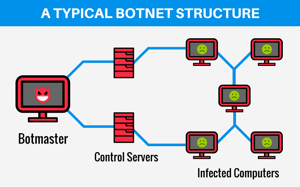

Ein Botnetz ist eine große Sammlung von Maschinen, die mit Zombie-Bots infiziert sind und es Hackern ermöglichen, sie fernzusteuern. Botnets werden häufig verwendet, um illegale Aufgaben ohne Wissen der Gerätebesitzer auszuführen.

Sobald das Botnetz groß genug geworden ist, um die Anforderungen des Hackers zu erfüllen, können sie über sogenannte Command-and-Control-Server (C & C) ferngesteuert werden. Dieses hacker-seitige Bot-Management-Tool verwendet häufig standardbasierte Protokolle wie Internet Relay Chat (IRC) und Peer-to-Peer (P2P) -Netzwerk, um Daten an die Zombie-infizierten Geräte zu senden.

So erstellen Sie ein Botnetz

Wie erstellen Hacker (manchmal auch Botmaster oder Bot-Herder genannt) überhaupt Botnetze? Leider gibt es viele Möglichkeiten, wie Cyberkriminelle ihre Zombie-Bots erstellen und verbreiten können, um enorme Botnetze zu generieren.

Mobile Malware

Bei dieser Strategie erstellt der Betrüger eine günstige mobile App mit einem kostenlosen Software Development Kit (SDK) und lädt sie in einen Online-App-Store hoch. In diesem mobilen App-Download befindet sich ein bisschen bösartiger Code, der auf jedem Gerät, das die App herunterlädt, einen Zombie-Bot erstellt. Dies ist eine gängige Taktik bei mobilen Klickbetrugsprogrammen.

Social-Engineering-Angriffe

Andere Hacker könnten Zombie-Bots über bösartige Links in sozialen Medien, skizzenhafte Websites und sogar Online-Anzeigen verbreiten. Ein ahnungsloser Website-Besucher oder Social-Media-Surfer klickt auf den Link und plötzlich lädt sein Gerät ein Zombie-Bot-Programm (oder eines von unzähligen anderen Malware-Programmen) herunter.

Betrüger können viel Zeit damit verbringen, verlockende Online-Nachrichten zu entwerfen, um ahnungslose Opfer dazu zu bringen, auf einen bösartigen Link zu klicken. Oder sie kopieren einfach das Erscheinungsbild einer Online-Anzeige von einem legitimen Unternehmen und erstellen einen Knockoff, der einen böswilligen Link verwendet, um einen Hacker-Bot zu installieren.

Phishing-Angriffe

E-Mails sind die häufigste Quelle für Malware – einschließlich der Malware, mit der Zombie-Bots installiert werden. Laut purplesec.us , „92% der Malware wird per E-Mail zugestellt.“ Die Verwendung von Malware-Links in E-Mails ist eine Art von Phishing-Technik, die einige Betrüger und Betrüger häufig anwenden.

Warnzeichen einer mit Malware beladenen Phishing-E-Mail sind:

- Dringende Sprache, die Sie dazu ermutigt, „jetzt zu handeln!“

- Verwendung von Drohungen in der E-Mail (z. B. Behauptungen, dass Sie überfällige Zahlungen haben oder Ihr Konto in Rechnung gestellt wird, wenn Sie nicht antworten oder auf einen bestimmten Link klicken).

- Unaufgeforderte Mitteilungen von einer unbekannten Quelle.

- Abnormales Verhalten / Sprache in E-Mails aus bekannten Quellen (Phisher versuchen oft, Menschen zu imitieren, die Sie kennen, damit sie Sie austricksen können).

Arten von Botnet-Angriffen

Was können Cyberkriminelle und Betrüger mit den riesigen Botnetzen tun, die sie erstellen? Die Einsatzmöglichkeiten kompromittierter, mit dem Internet verbundener Geräte sind nahezu unbegrenzt. Botmaster können ihre Botnetze verwenden, um eine Vielzahl von Cyberangriffen durchzuführen und Betrugsprogramme zu ermöglichen, während sie ihre Spuren verbergen.

Einige häufige Anwendungen für Botnetze sind:

DDoS-Angriffe

Ein Distributed Denial of Service (DDoS) -Angriff ist eine der häufigsten Anwendungen eines Botnetzes. Hier verwendet ein Botmaster sein großes Netzwerk von Zombie-Bots, um ein Zielnetzwerk oder -system zu überwältigen, sodass es nicht normal funktionieren kann. Die genaue Art des Angriffs kann von einem DDoS-Angriff zum nächsten variieren.

Zum Beispiel verlassen sich einige DDoS-Angriffe allein auf Brute-Force und senden unzählige Pings an ein Netzwerk oder sogar ein bestimmtes Gerät, um es zu beschäftigen, um legitime Verkehrsanforderungen zu verarbeiten. Andere nutzen möglicherweise einen bestimmten Fehler in den Handshake-Protokollen eines Systems, um die Verzögerung zu verstärken, die entsteht, wenn ihr Botnetz nicht besonders groß ist.

Unabhängig von der Methodik hält das Botnetz das System oder Netzwerk zu beschäftigt, um normal zu funktionieren — was den Betrieb der Organisation behindert.

Klickbetrug

Zombie-Botnets werden häufig in Klickbetrugsprogrammen verwendet. Hier arbeitet die Horde von Zombie-Bots im Hintergrund und klickt auf Anzeigen, um die Klicks für Pay-per-Click-Kampagnen (PPC) zu steigern. Werbetreibende und Händler, die PPC-Kampagnen durchführen, sehen die Klicks, die sie erhalten, denken, dass der Partner, der sie meldet, dazu beigetragen hat, dass die Leute auf die Anzeige oder den Website-Link klicken, und zahlen dem Betrüger Geld.

In den letzten Jahren wurden menschliche Betrugsfarmen verwendet, um Klickbetrug-Bot-Schemata zu ergänzen oder zu ersetzen. Mit echten Menschen hinter den betrügerischen Klicks sind menschliche Betrugsfarmen oft viel schwieriger zu erkennen und mit Tools zur Erkennung von Anzeigenbetrug und Botnets zu stoppen.

Erfahren Sie, wie betrügerische Partner diese und andere Betrugsstrategien nutzen: Laden Sie das Whitepaper herunter.

Content Scraping

Dies ist die Verwendung von Bot-Programmen, um Informationen von Ihrer Website zu stehlen. Der „gekratzte“ Inhalt kann dann auf verschiedene Arten verwendet werden, darunter:

- Preisunterbietung bei Waren und Dienstleistungen;

- Kopieren Sie Inhalte und Designelemente vollständig (wird häufig verwendet, wenn gefälschte Websites erstellt werden, die eine legitime imitieren); und

- Untergraben Sie die SEO Ihrer Website, indem Sie Inhalte auf einer anderen URL perfekt replizieren, damit sie wie doppelte Inhalte aussehen.

E-Mail-Spam

Bei E-Mail-Phishing-Angriffen werden häufig Tausende von Nachrichten an Personen in verschiedenen Unternehmen oder Abteilungen eines Unternehmens gesendet, in der Hoffnung, nur eine Person dazu zu bringen, auf einen böswilligen Link zu klicken. Ein Betrüger hat jedoch möglicherweise nicht die E-Mail-Adressen aller Personen, auf die er abzielen möchte.

Also, wie senden sie E-Mails an Leute, die sie nicht kennen?

Mithilfe von Bots und Botnets automatisieren Sie das Versenden von Spam- und Phishing-E-Mails an jede E-Mail-Adresse in der Kontaktliste eines infizierten Geräts. Für jeden Empfänger, der ebenfalls auf den Malware-Link klickt und mit einem Zombie—Bot infiziert wird, erhalten alle seine Kontakte eine Nachricht – und so weiter, bis der Betrüger ein wirklich riesiges Netzwerk kompromittierter Geräte aufgebaut hat.

Alternativ können Betrüger viel einfachere Bots verwenden, um wiederholt große Mailinglisten von Personen zu spammen, deren Kontaktinformationen von Dritten ohne deren Zustimmung gesammelt wurden.

Verletzung von Finanzdaten

Eine weitere häufige Verwendung von Botnets besteht darin, Verstöße gegen Finanzinstitute zu ermöglichen. Diese Verstöße gegen Finanzdaten können zur Kompromittierung von Bankzugangsdaten, Kreditkarteninformationen, Kundenkontaktinformationen und sogar persönlich identifizierbaren Informationen (PII) führen, die in Identitätsdiebstahlsystemen verwendet werden können.

Cyberkriminelle können die gestohlenen Daten entweder selbst nutzen oder gewinnbringend im „Dark Web“ verkaufen. Einige Quellen weisen darauf hin, dass der Kauf von Kreditkartendaten nur 12 bis 20 US-Dollar kosten kann.

Beispiel für einen Zombie-Botnet-Angriff in der realen Welt

Am 21.Oktober 2016 brachen zahlreiche wichtige Websites zusammen und wurden durch einen DDoS-Angriff unbrauchbar, der von einem Botnetz namens Mirai ausgeführt wurde. Das Botnetz, das größtenteils aus kompromittierten IoT-Geräten (Internet of Things) besteht, bombardierte Dyn, einen DNS-Anbieter, mit bösartigem Datenverkehr, schloss seine Dienste effektiv und führte dazu, dass beliebte Websites dunkel wurden.

Die Sicherung des IoT-Ökosystems erweist sich als schwierig. Auf der Herstellerseite werden keine universellen Sicherheitsstandards eingeführt, um die verschiedenen Geräte zu regulieren und die Bot-Erkennung zu vereinfachen. Darüber hinaus veröffentlichen einige Hersteller keine kritischen Softwareupdates für veraltete Geräte. In einigen Fällen verwaisten sie sie vollständig – was zu erheblichen Sicherheitslücken in Netzwerken mit diesen Geräten führt.

In diesem Fall nutzte das Mirai-Botnetz eine eklatante Sicherheitslücke, die mit vielen verbraucherbereiten IoT-Geräten geliefert wird: standard-Benutzer-IDs und Passwörter. Wie von CSO Online festgestellt: „Mirai nutzte unsichere IoT-Geräte auf einfache, aber clevere Weise. Es scannte große Blöcke des Internets nach offenen Telnet-Ports und versuchte dann, sich mit Standardkennwörtern anzumelden. Auf diese Weise konnte es eine Botnet-Armee aufbauen.“

Die meisten Leute, die IoT-Geräte kaufen, ändern diese Einstellungen nach der Ersteinrichtung nicht und lassen Geräte im Wesentlichen für Hijacking offen.

Das Hauptproblem ist, dass IoT-Geräte nicht so schnell verschwinden. Wenn überhaupt, nimmt die Verwendung von mit dem Internet verbundenen Geräten zu. Aktuelle Prognosen von Statista prognostizieren, dass sich die weltweite Nutzung von IoT-Geräten von 8,74 Milliarden im Jahr 2020 auf mehr als 25,4 Milliarden IoT-Geräte im Jahr 2030 „fast verdreifachen“ wird.“

Die richtige Botnet-Erkennung finden

Unabhängig davon, wie ein Botnet-Angriff auf Ihr Unternehmen abzielt, kann die Lösung sehr wohl dieselbe sein. Die frühzeitige Erkennung von Botnets kann sich als entscheidend erweisen, um effektiv auf den Angriff zu reagieren (und ihn zu stoppen).

Ein Bot, der Ihre Website angreift, verhält sich normalerweise nicht genau wie ein normaler menschlicher Besucher. Beispielsweise kann es sich häufig nicht bei verschiedenen Diensten anmelden, Artikel schnell in Warenkörbe laden und dann umgehend verlassen, unregelmäßiges Anzeigeverhalten aufweisen (weniger als eine Sekunde auf der Seite sein) und seltsame Dinge mit Ihren Online-Formularen tun. Darüber hinaus neigt der Botnet-Verkehr dazu, alle auf einmal zu treffen (obwohl anspruchsvollere Betrüger die Bemühungen ihrer Zombie-Bots staffeln können).

Diese Warnzeichen sind jedoch nicht immer leicht manuell zu erkennen – und manuelle Überprüfungen benötigen wertvolle Zeit. Um sich vor Botnet-Angriffen zu schützen, müssen Sie in Echtzeit wissen, wer Ihre Website besucht. Sie müssen analysieren, woher der eingehende Datenverkehr kommt und was er tut. Sie müssen in der Lage sein, Bots zu identifizieren, bevor das Problem außer Kontrolle gerät. Sie benötigen eine Anzeigenbetrugslösung.

Eine professionelle, hochwertige Anzeigenbetrugslösung wie Anura überwacht Ihren Datenverkehr ständig, um festzustellen, welche Besucher echt sind und welche nicht. Sobald Sie identifiziert sind, erhalten Sie eine Benachrichtigung über den ungültigen Datenverkehr, der von Bots (und anderen Betrugsquellen) stammt. Auf diese Weise können Sie das Schlechte beseitigen und gleichzeitig das Gute behalten.

Ihr Unternehmen kann wieder das tun, was es am besten kann, ohne sich Gedanken darüber machen zu müssen, woher der nächste Angriff kommt. In der heutigen Zeit ist niemand zu groß oder zu klein, um von Betrügern angegriffen zu werden, die den einfachen Weg zum Reichtum gehen, aber Sie können steuern, wie schwer es ist, Sie zu treffen. Seien Sie kein leichtes Ziel, fordern Sie noch heute eine kostenlose Testversion an.