- Share

- Tweet

- Pin

In diesem Configure Cisco ASAv auf GNS3 für Hands-on Labs, vertiefen wir uns in immer die beliebtesten Cisco virtualised Firewall ASAv in GNS3 Schritt für Schritt.

GNS3-Labore müssen reichhaltig sein und Netzwerkkontexte abdecken, die sowohl für Studenten als auch für Fachleute eine großartige praktische Erfahrung bieten. Stellen Sie sich vor, Sie könnten Site-to-Site-VPNs zwischen Ihrem ASAv und einer Cloud-Instanz konfigurieren und eine Vielzahl von Aufgaben ausführen, um zu verstehen, wie die tatsächlichen Erwartungen zwischen den ausgewählten Technologien aussehen könnten?

Die Schönheit der Skalierbarkeit virtualisierter Appliances in Netzwerkdesignarchitekturen, um ein Konzept zu beweisen oder Szenarien zu testen und zu beheben?

Mit der Cisco® Adaptive Security Virtual Appliance (ASAv) haben Sie die Flexibilität, die Leistung zu wählen, die Sie für Ihr Unternehmen benötigen. ASAv ist die virtualisierte Option unserer beliebten ASA-Lösung und bietet Sicherheit in traditionellen physischen Rechenzentren sowie in privaten und öffentlichen Clouds. Die skalierbare VPN-Funktion bietet Zugriff für Mitarbeiter, Partner und Lieferanten — und schützt Ihre Workloads mit erstklassigen Sicherheitskontrollen vor immer komplexeren Bedrohungen.

Erstellen Sie die erste Mastervorlage für Ihren ASAv

Laden Sie die ASAv qcow2-Datei mit der Betriebssystemversion Ihrer Wahl von Cisco.com.

Öffnen Sie GNS3 und klicken Sie auf Datei > + Neue Vorlage >

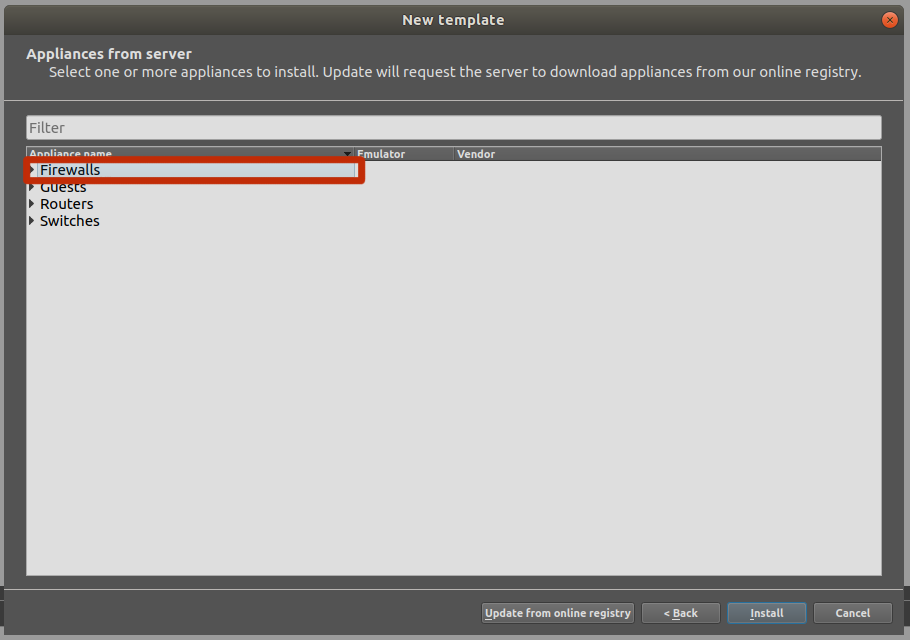

Wählen Sie Firewalls aus der Liste der GNS3-Appliances

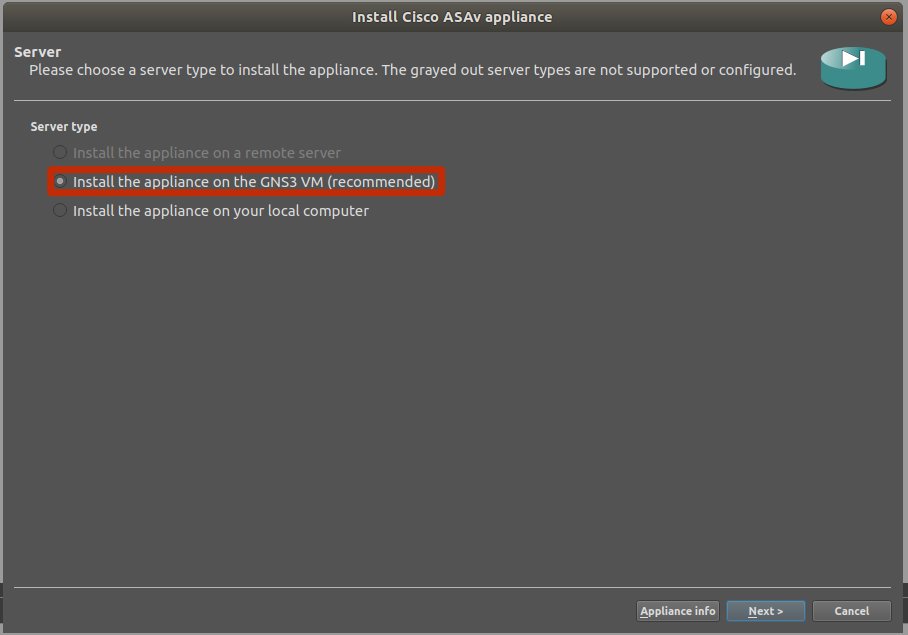

Installieren Sie die Appliance wie empfohlen auf GNS3 VM

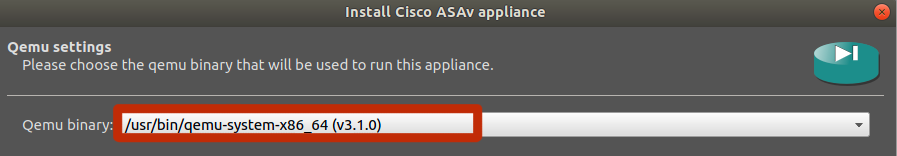

Wählen Sie „Standard“ für den VM-Typ und klicken Sie auf Weiter. Benennen Sie die VM (z. B. ASAV 9.8.1) und klicken Sie auf Weiter. Wählen Sie die x86_64 Qemu-Binärdatei aus und setzen Sie den RAM auf 2048 MB. Klicken Sie auf weiter.

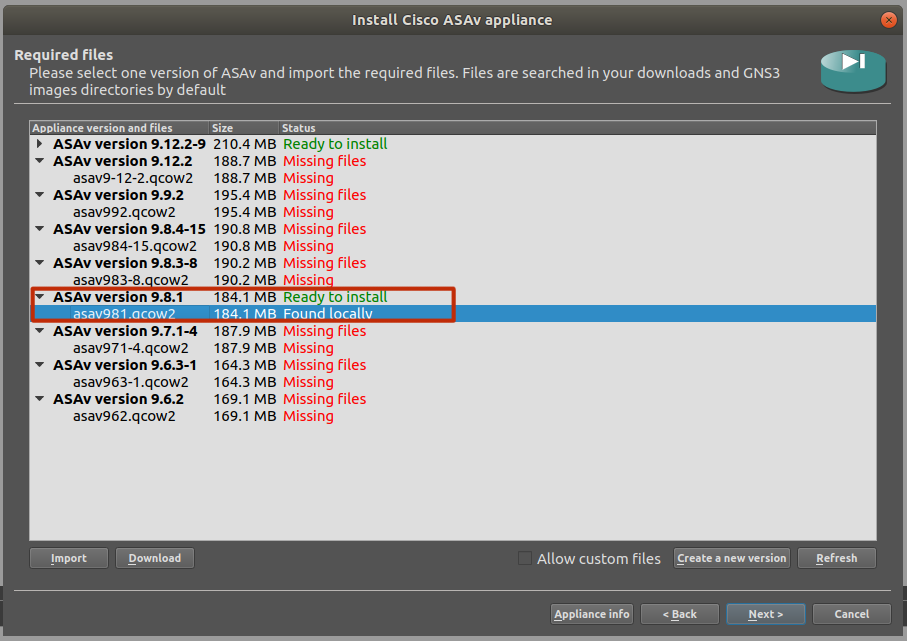

Wählen Sie die ASAv-Version aus, installieren Sie sie und klicken Sie auf Weiter

GNS3 lokalisiert lokal die heruntergeladene * qcow2-Appliance und füllt die Liste aus, damit Sie eine Auswahl treffen können. Wählen Sie Ihre ASAv-Version aus und klicken Sie auf Weiter.

Klicken Sie auf Weiter und fahren Sie fort

Es ist eine gute Idee, Ihre Idee mit einem einzelnen ASAv zu testen.

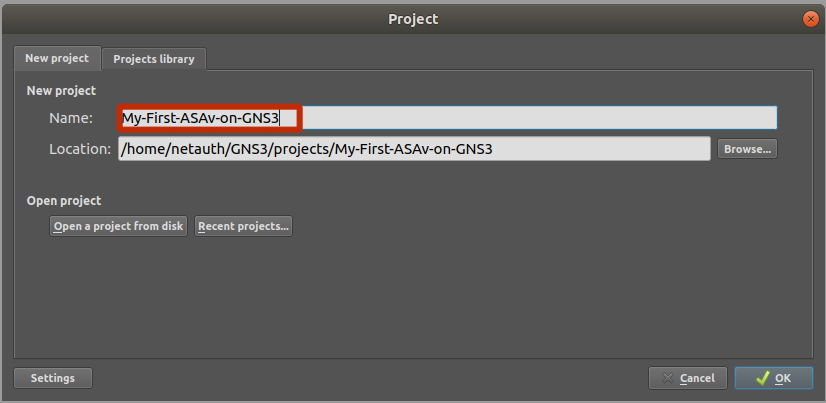

Neues GNS3-Projekt erstellen

ASAV in Arbeitsbereich ziehen

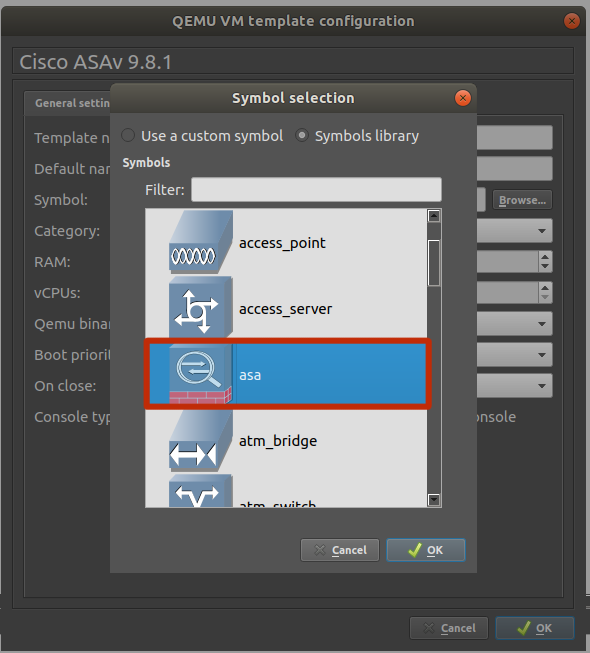

Rechtsklick auf ASAv und Ändern des Symbols (dies ist ein optionaler Schritt)

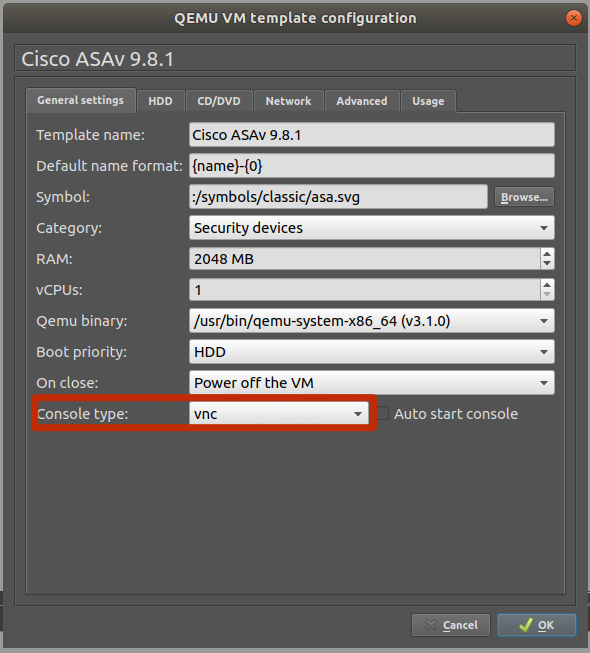

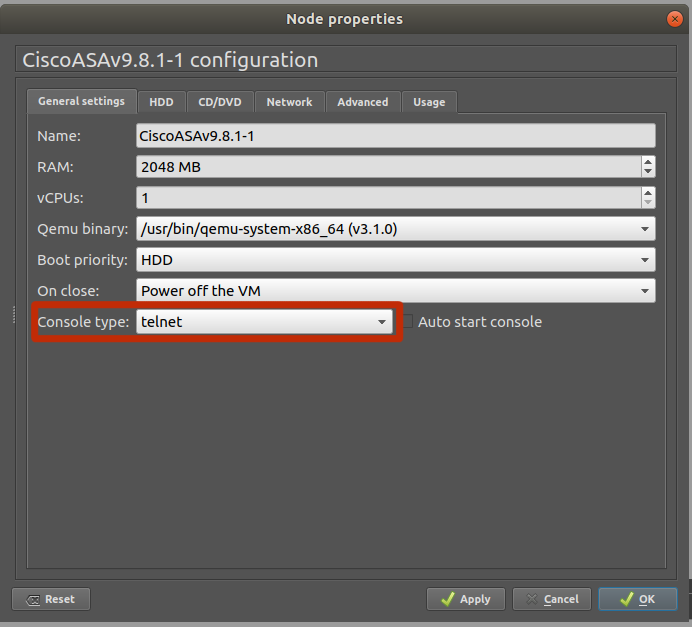

Symbol auswählen ändern Sie für Ihr ASAv die Kategorie in Sicherheitsgeräte und legen Sie den Konsolentyp auf vnc fest. Wir werden dies später im Handbuch in Telnet ändern, da wir dies auf unsere Master-ASAv-Appliance anwenden.

Wählen Sie vnc aus der Dropdown-Liste aus, um den Konsolentyp auf vnc zu setzen

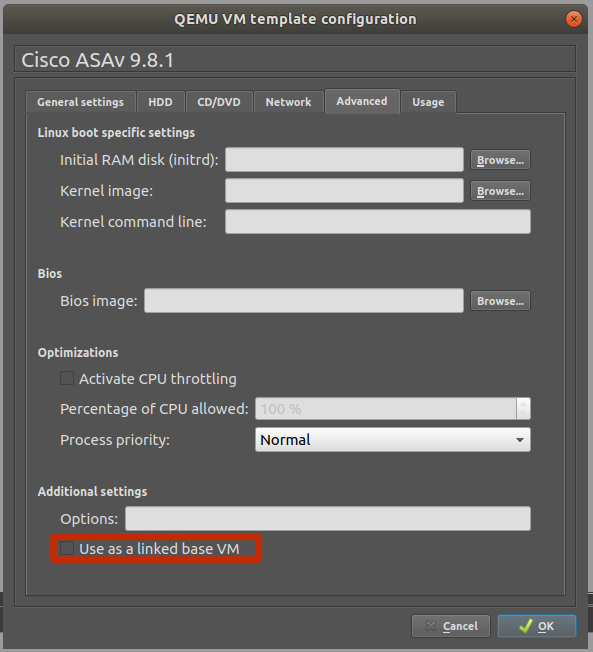

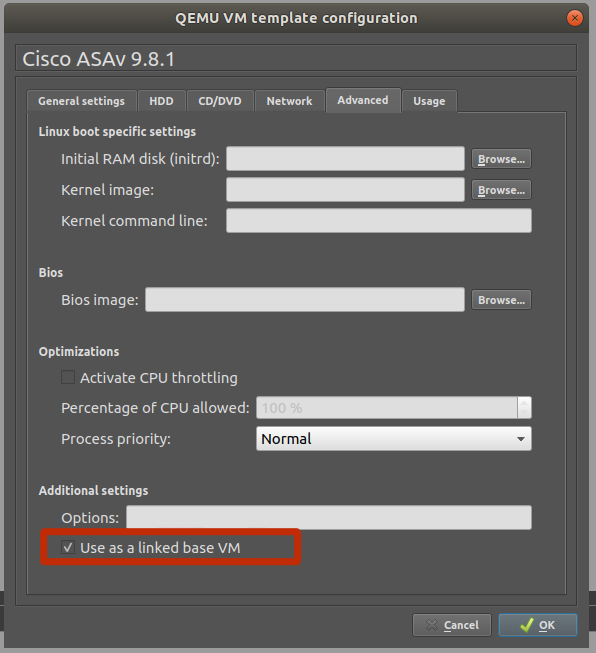

Deaktivieren Sie das Kontrollkästchen Als verknüpfte Basis-VM verwenden (Dies wird zunächst empfohlen, bis)

verwenden (Es wird empfohlen, alle erforderlichen Konfigurationen durchzuführen, bevor Sie diese Option aktivieren, damit neuere Instanzen die globalen Einstellungen erben. Wir werden es als letzten Schritt tun, sobald wir jedes Bit erledigt haben.)

Konfigurieren Sie Cisco ASAv auf GNS3 für Hands-on Labs

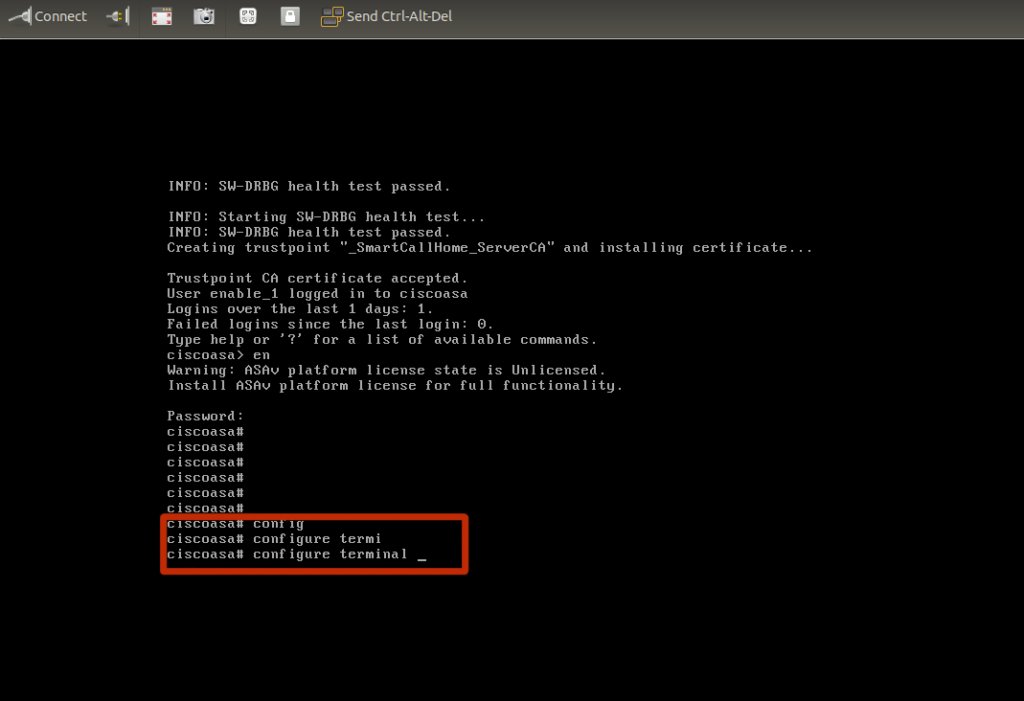

Starten Sie den ASAv und klicken Sie auf mit Konsole öffnen

Terminal konfigurieren

Telness-Zugriff festlegen: Führen Sie die folgenden Schritte aus

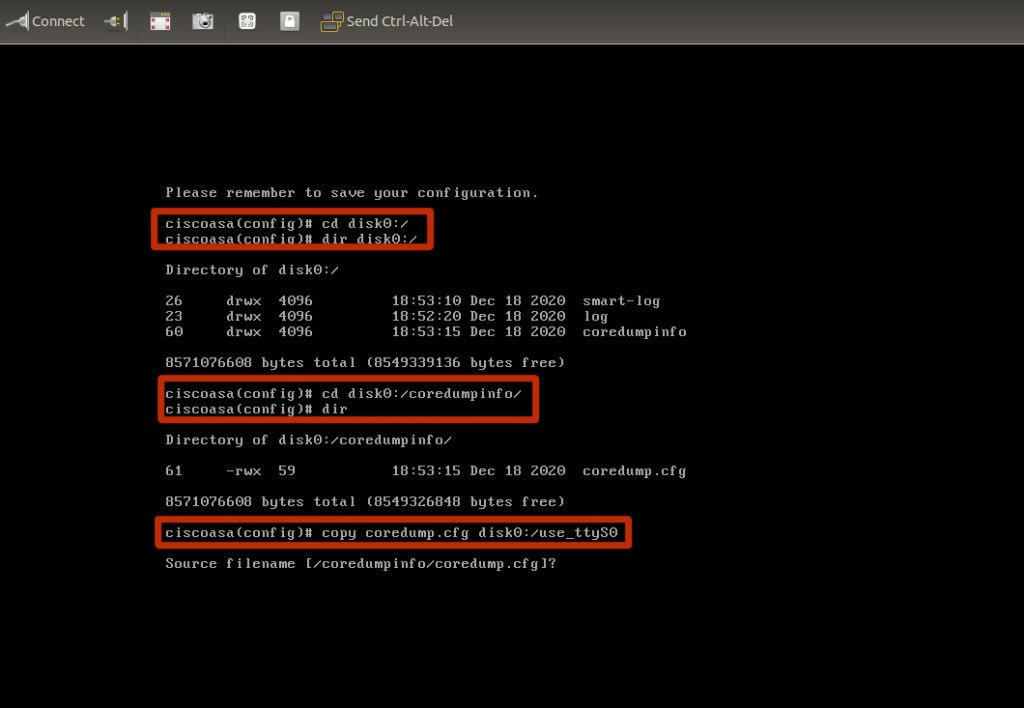

coredump kopieren.cfg aus dem coredumpinfo-Verzeichnis auf disk0:/

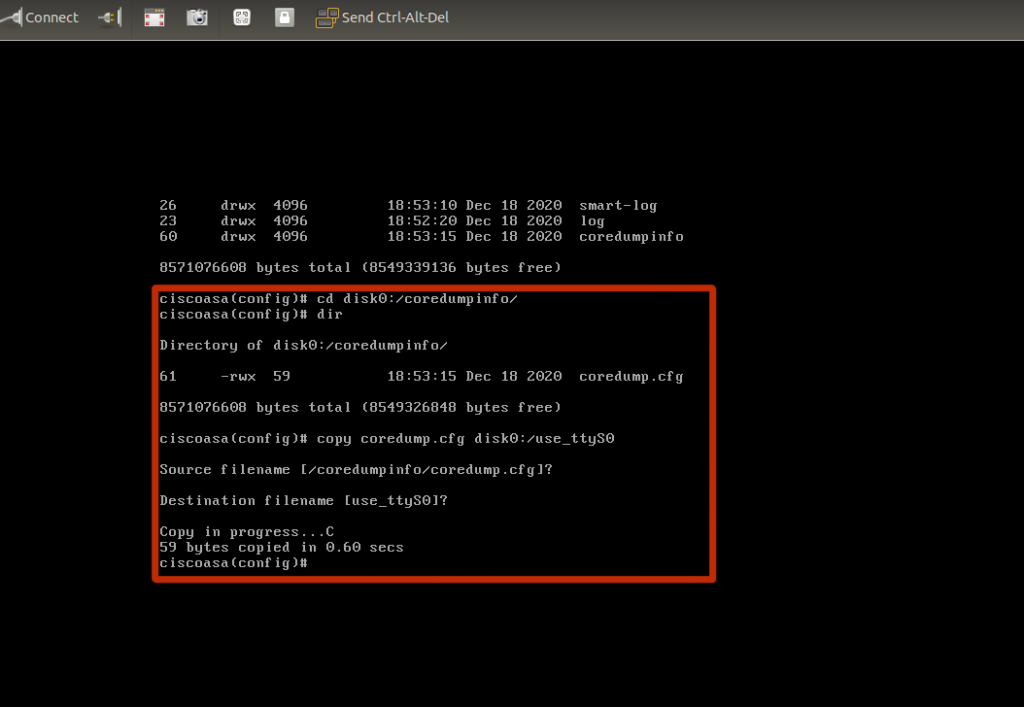

ciscoasav#conf tciscoasav#cd disk0:/coredumpinfo/ciscoasav#copy coredump.cfg disk0:/use_ttyS0

Überprüfen Sie, ob Sie funktionieren (überprüfen Sie immer, ob das, was Sie getan haben, funktioniert hat)

ciscoasav# dir disk0:/Directory of disk0:/10 drwx 4096 07:29:52 Dec 18 2020 smart-log8 drwx 4096 07:28:58 Dec 18 2020 log11 drwx 4096 07:29:56 Dec 18 2020 coredumpinfo7 -rwx 59 07:36:44 Dec 18 2020 use_ttyS01 file(s) total size: 59 bytes8571076608 bytes total (8549355520 bytes free/99% free)ciscoasav#

Sobald die obigen Schritte abgeschlossen sind, konfigurieren Sie die Mastervorlage. Jetzt, da wir froh sind, dass der Telnet-Zugriff funktioniert,

Konsolentyp auf Telnet setzen

Nachdem Sie use_ttyS0 auf dem ASAv festgelegt haben, schalten Sie den ASAv aus.

Dazu müssen Sie den ASAv ausschalten. Sie können es bei eingeschaltetem Gerät ändern, es tritt jedoch der Fehler „Es konnte keine Verbindung hergestellt werden, da der Zielcomputer sie aktiv abgelehnt hat“ auf.

Klicken Sie auf die Registerkarte Erweiterte Einstellungen. Deaktivieren Sie das Kontrollkästchen „Als verknüpfte Basis-VM verwenden“. Wir werden dies später in der Anleitung überprüfen. Klicken Sie auf OK und dann auf > OK, um das Gerät zu speichern. Dieses Gerät wird als „Master Template“ für das ASAv konfiguriert.

ASAV für Telnet-Zugriff konfigurieren

Schließen Sie die Seite Einstellungen und klicken Sie auf Übernehmen > OK, um die Vorlage zu speichern.

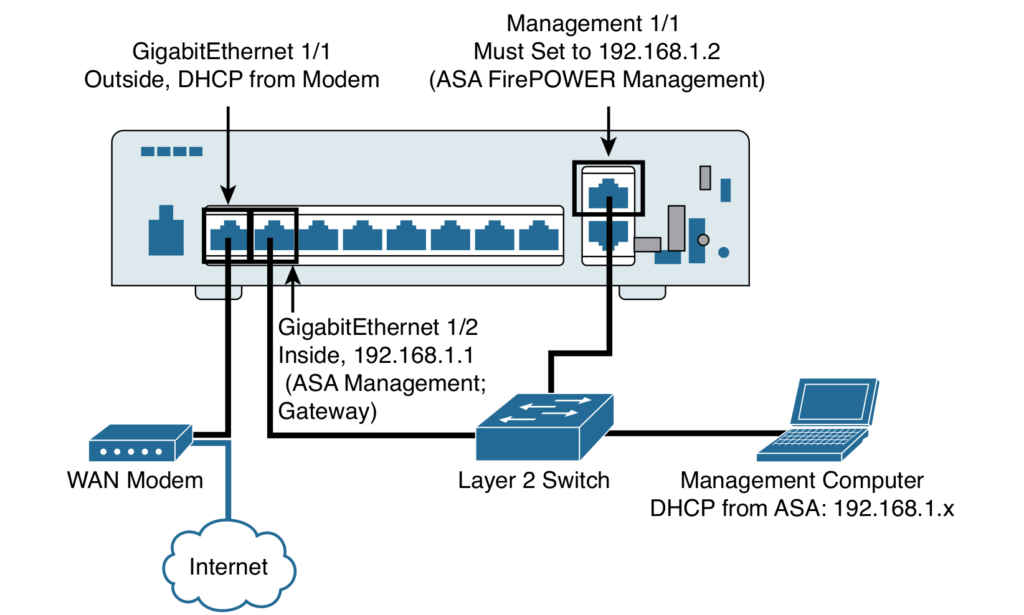

Nun, da Cisco ASAv in GNS3 außergewöhnlich gut funktioniert, gehen wir nun zur Konfiguration einer Beispiel-Cisco ASA 5506-X-Bereitstellungstopologie über.

Abbildung 1.0 Beispiel Cisco ASA 5506-X Deployment Topology

In diesem Labor werden wir ASAV für das Internet mit dem folgenden Konfigurationsbeispiel konfigurieren.

Abbildung 1.1: ASA 5506-X Werkseitige Standardkonfiguration

!interface GigabitEthernet1/0 nameif inside security-level 100 ip address 192.168.1.254 255.255.255.0 !interface GigabitEthernet1/1 nameif outside security-level 0 ip address dhcp setroute !!dns domain-lookup outsidedns server-group DefaultDNS name-server 8.8.8.8 name-server 8.8.4.4 object network obj_any subnet 0.0.0.0 0.0.0.0!!object network obj_any nat (inside,outside) dynamic interfaceroute outside 0.0.0.0 0.0.0.0 8.8.8.8 1!!dhcpd address 192.168.1.100-192.168.1.200 insidedhcpd dns 8.8.8.8 8.8.4.4 interface insidedhcpd enable inside!!class-map inspection_default match default-inspection-traffic!!policy-map global_policy class inspection_default inspect icmp !Vielen Dank, dass Sie vorbeischauen, um diesen Artikel zur Konfiguration von Cisco ASAv auf GNS3 für praktische Labore zu lesen. Unten ist ein verwandter Artikel: So konfigurieren Sie Cisco ASA 5506-X für das Internet