- Share

- Tweet

- Pin

ハンズオンラボ用のGNS3でのCisco ASAvの設定では、GNS3で最も人気のあるCisco virtualized firewall ASAvを段階的に取得することに掘り下げています。

GNS3labsは、学生やプロのための素晴らしい実践的な経験を与えるネットワーキングの豊富でカバーする必要があります。 ASAvとクラウドインスタンスの間でサイト間vpnを設定し、選択したテクノロジ間で現実世界の期待がどのようになるかを理解するために無数のタス

概念を証明したり、シナリオをテストしたり、トラブルシューティングしたりするために、ネットワーク設計アーキテクチャに仮想化されたアプラ

Cisco®Adaptive Security Virtual Appliance(ASAv)を使用すると、ビジネスに必要なパフォーマンスを柔軟に選択できます。 ASAvは、当社の一般的なASAソリューションの仮想化オプションであり、従来の物理データセンターとプライベートクラウドとパブリッククラウドでセキ スケーラブルなVPN機能により、従業員、パートナー、サプライヤーへのアクセスを提供し、世界クラスのセキュリティ制御により、ますます複雑な脅威からワークロー

ASAvの初期マスターテンプレートを作成します。

ASAv qcow2ファイルを選択したOSバージョンでダウンロードします。Cisco.com…..

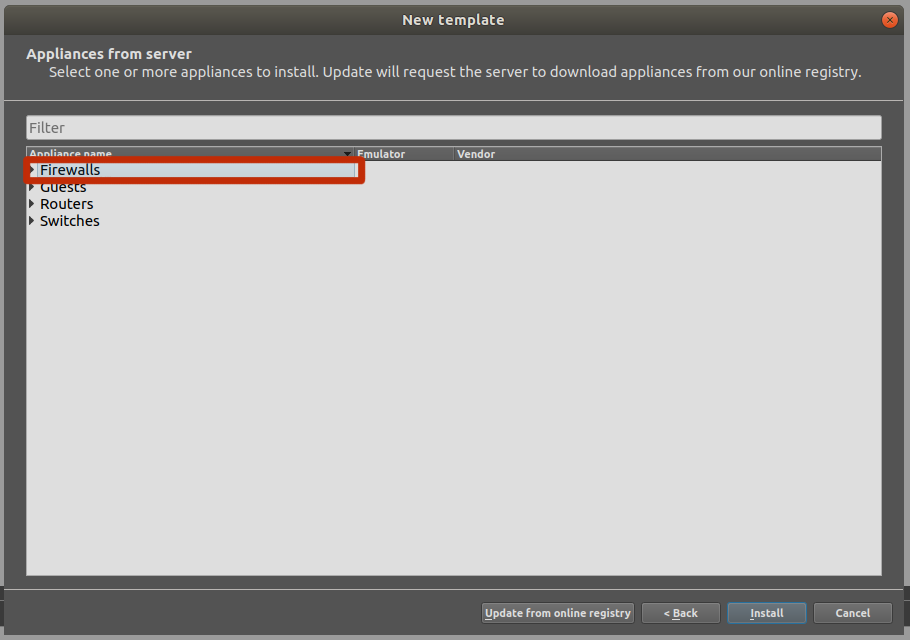

GNS3を開き、ファイルをクリックします>+新しいテンプレート>

GNS3アプライアンスリストからファイアウォールを選択します

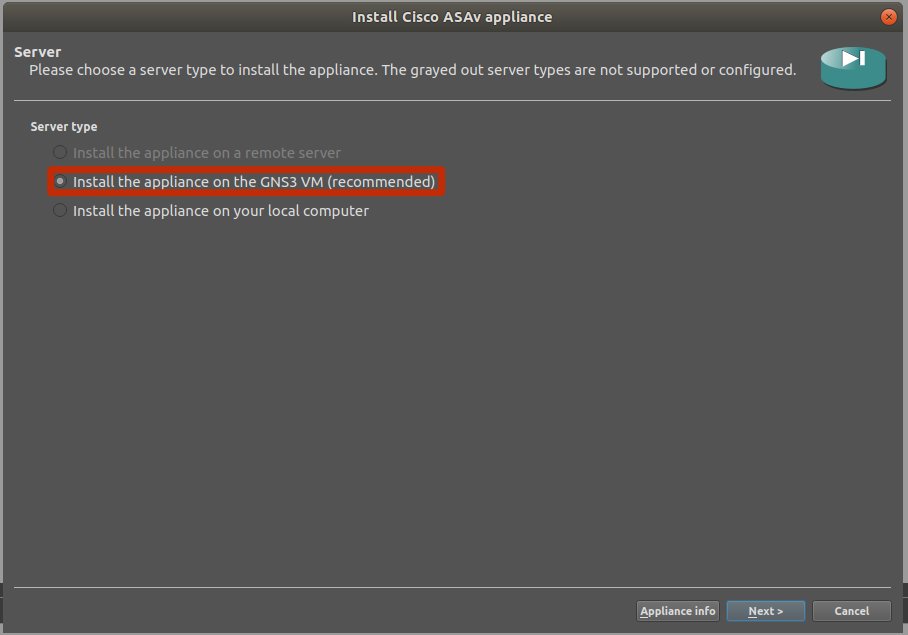

推奨されるようにGns3VMにアプライアンスをインストールします

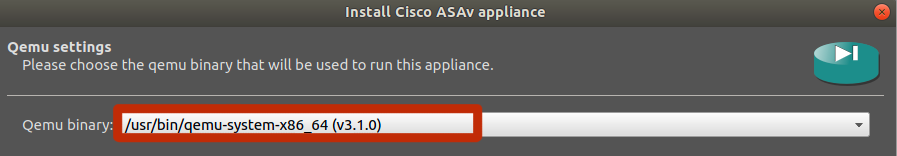

Vmタイプの「デフォルト」を選択し、[次へ]を押します。 VMに名前を付け(ASAV9.8.1など)、[次へ]を押します。 X86_64Qemuバイナリを選択し、RAMを2048mbに設定します。 次のヒット。

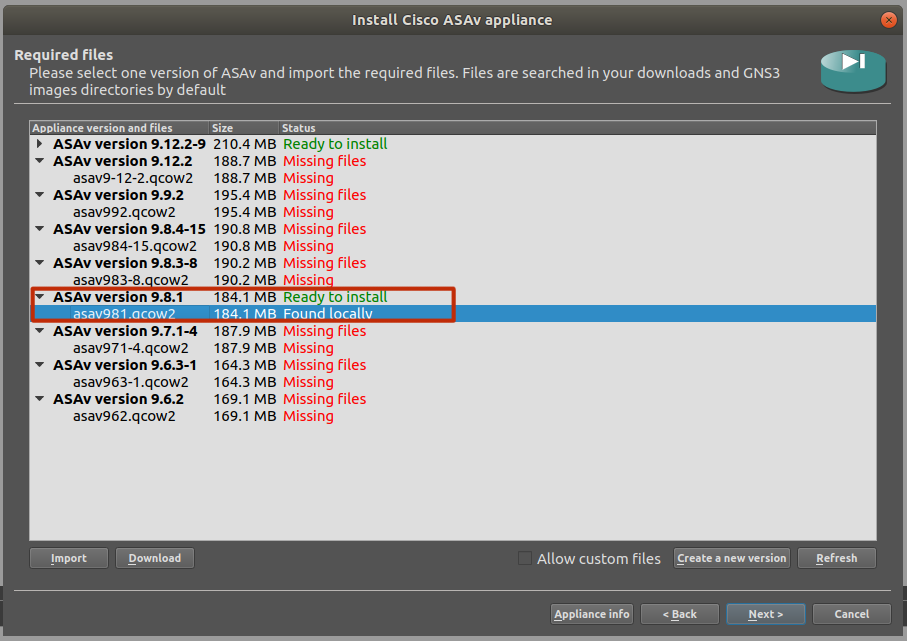

ASAvバージョンを選択してインストールし、次へをクリックします

GNS3は、ダウンロードした*qcow2アプライアンスをローカ ASAvのバージョンを選択し、”次へ”をクリックします。

次へをクリックして続行します

単一のASAvでアイデアを試用し、これがうまくいったら、将来のレプリカASAvファ

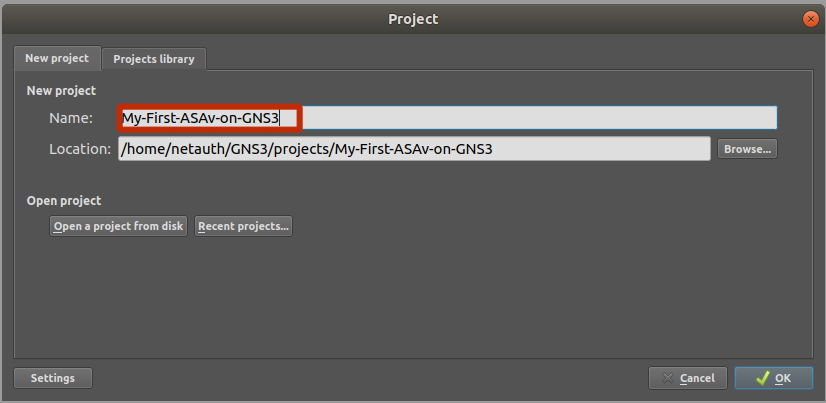

新しいGNS3プロジェクトを作成

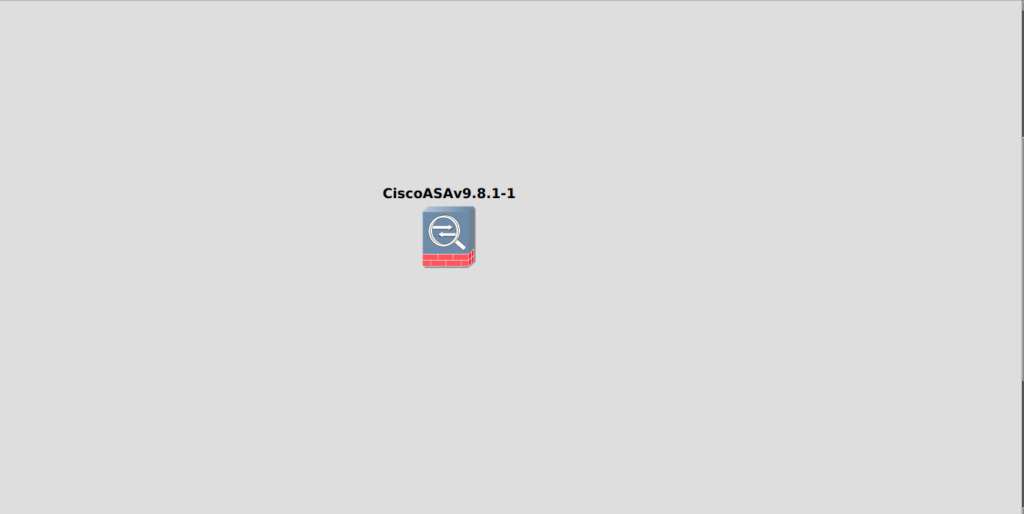

ASAvをワークスペースにドラッグ

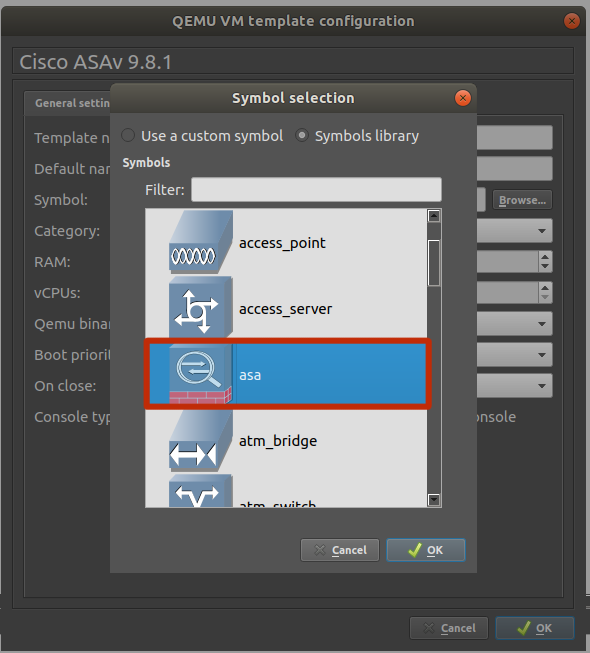

ASAvを右クリックしてシンボルを変更します(これはオプションの手順です)

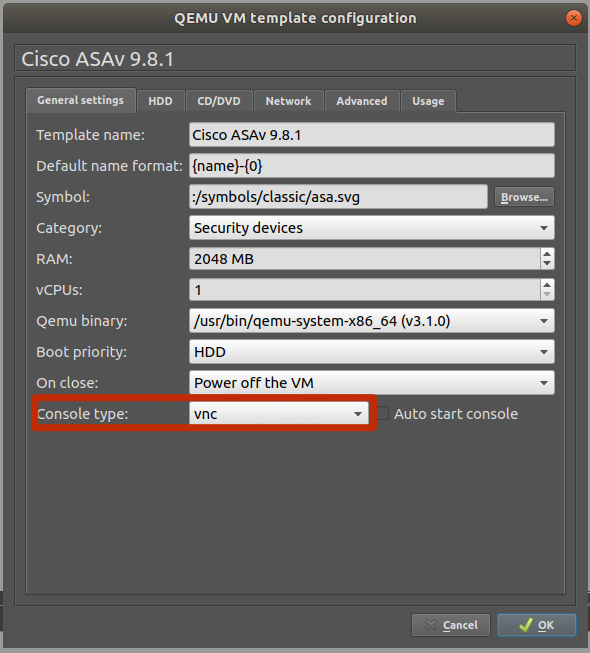

シンボルを選択しますASAvの場合は、カテゴリを[セキュリティデバイスSecurity Devices]に変更し、[コンソールタイプCONSOLE TYPE]を[Vnc]に設定します。 これをマスター ASAvアプライアンスに適用するときに、これをガイドの後半でtelnetに変更します。

ドロップダウンからvncを選択してコンソールタイプをvncに設定します

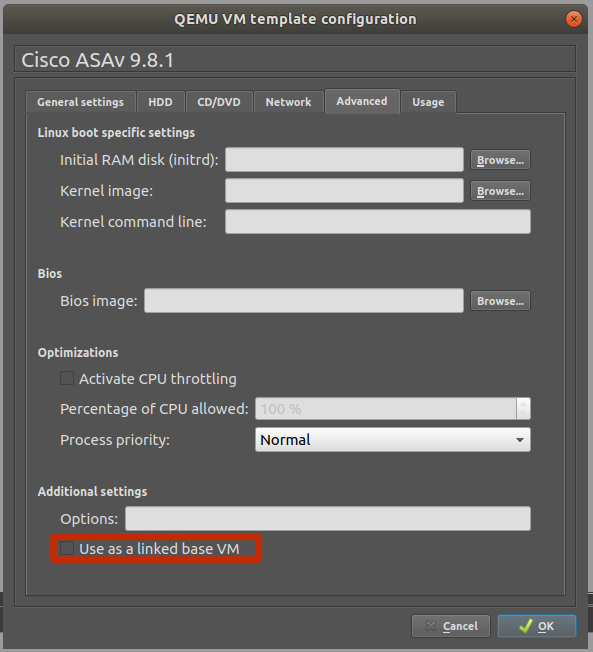

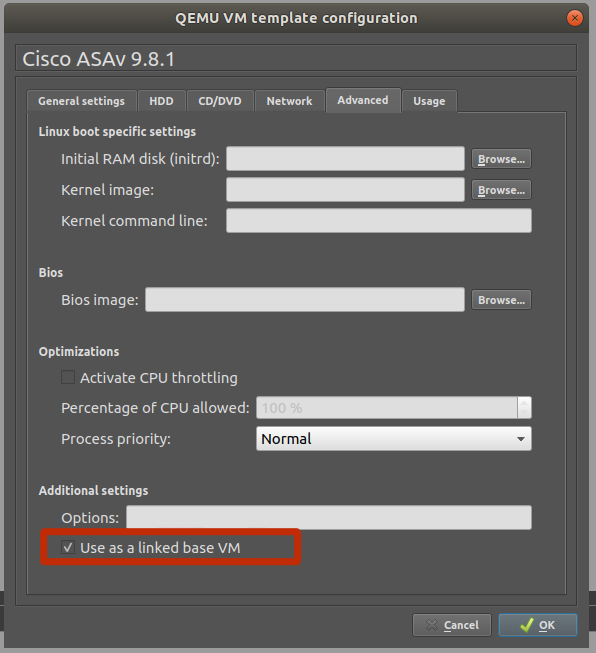

リンクされたベースVMとして使用するチェックを外します(これは、最初はすべてが正常に動作するまで推奨されます)

のリンクされたベースVMとして使用をオフにします(新しいインスタンスがグローバル設定を継承するように、このオプションを有効にする前に、必要なすべての構成を実行することをお勧めします。 各ビットを完了したら、最後のステップとしてそれを行います。

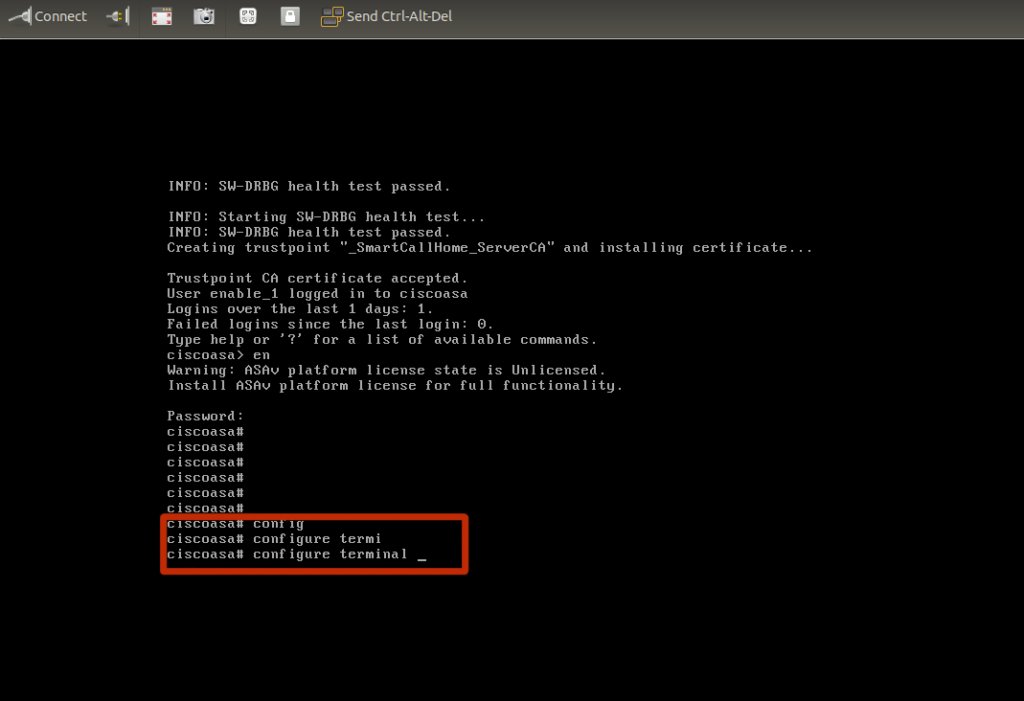

ターミナルの設定

Telnessアクセスの設定:以下の手順に従います

coredumpinfoをuse_ttys0にコピーします

coredumpinfoをuse_ttys0にコピーします

Coredumpinfoをuse_ttys0にコピーします

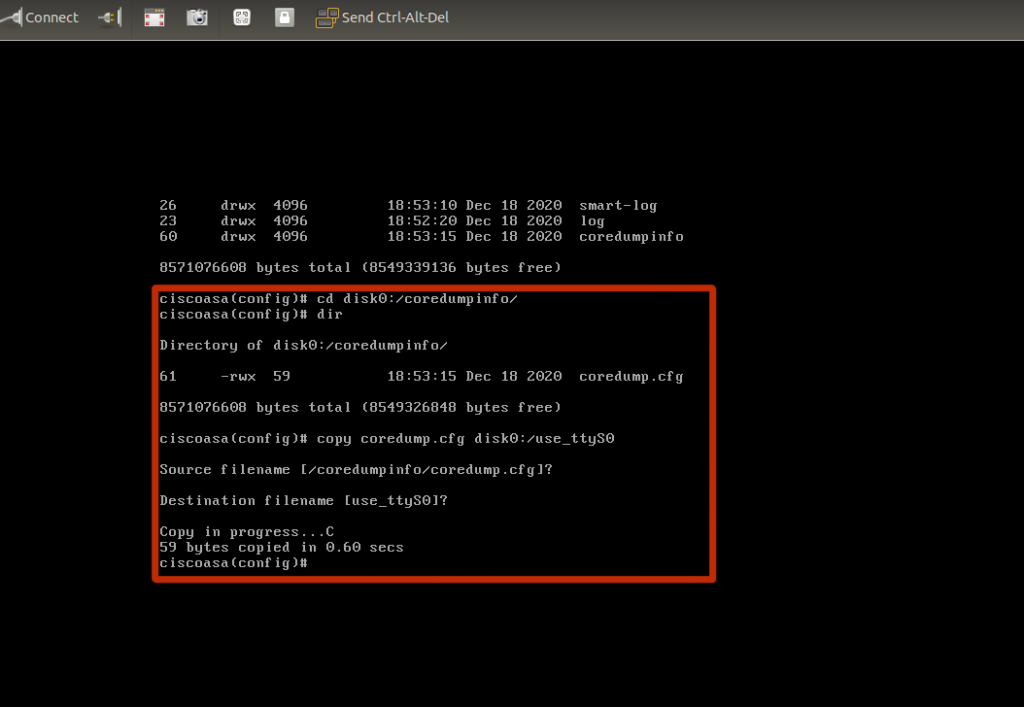

コアダンプをコピーします。coredumpinfoディレクトリからdisk0へのcfg:/

ciscoasav#conf tciscoasav#cd disk0:/coredumpinfo/ciscoasav#copy coredump.cfg disk0:/use_ttyS0

として正常にコピーされました動作を確認します(動作したかどうかは常に確認してください)

ciscoasav# dir disk0:/Directory of disk0:/10 drwx 4096 07:29:52 Dec 18 2020 smart-log8 drwx 4096 07:28:58 Dec 18 2020 log11 drwx 4096 07:29:56 Dec 18 2020 coredumpinfo7 -rwx 59 07:36:44 Dec 18 2020 use_ttyS01 file(s) total size: 59 bytes8571076608 bytes total (8549355520 bytes free/99% free)ciscoasav#

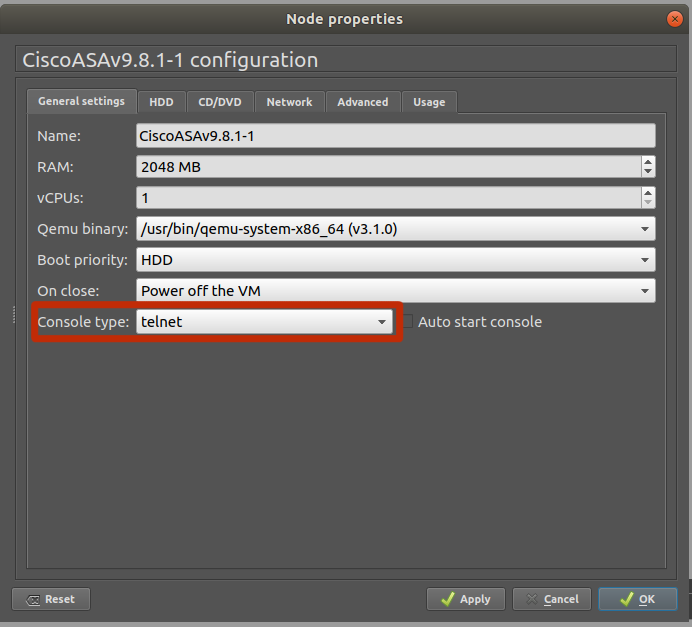

上記の手順が完了したら、先に進み、マスターテンプレートを設定します。 Telnetアクセスが機能することに満足しているので、

コンソールタイプをTelnet

に設定します。

詳細設定タブをクリックします。 「リンクされたベースVMとして使用する」ボックスのチェックを外します。 これは後でガイドで確認します。 [OK]をクリックし、[Apply>OK]をクリックしてデバイスを保存します。 このデバイスは、ASAvの「マスターテンプレート」として設定されます。

telnetアクセスのためのASAvの設定

設定ページを閉じ、適用>OKをクリックしてテンプレートを保存します。CISCO ASAvがGNS3で非常にうまく機能しているので、サンプルのCISCO ASA5506-X展開トポロジの設定に入りましょう。

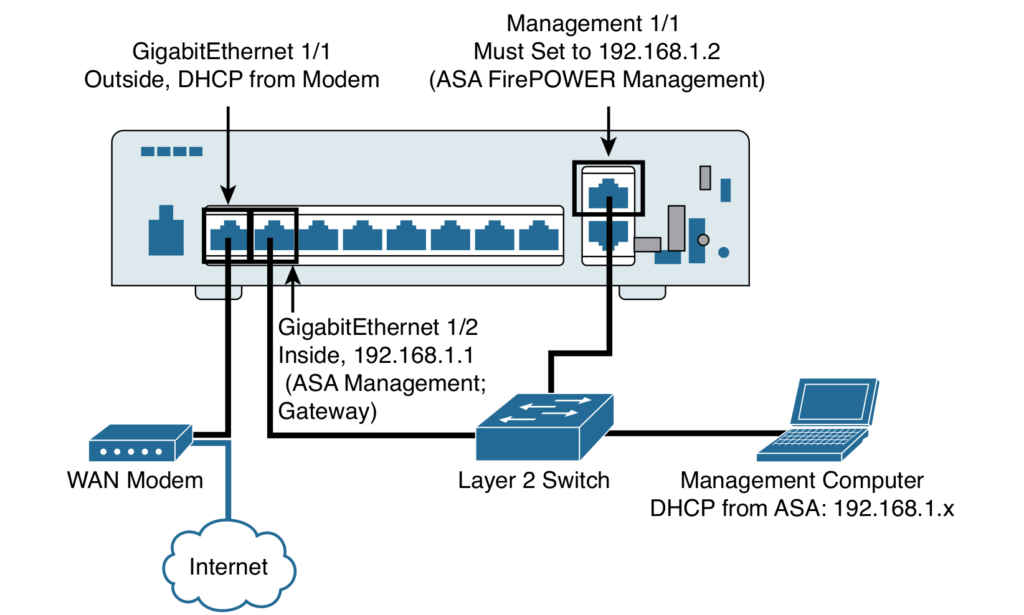

図1.0Cisco ASA5506-X導入トポロジの例

このラボでは、次の設定サンプルを使用して、インターネット用にASAvを設定します。図1.1:ASA5506-Xの工場出荷時のデフォルト設定

!interface GigabitEthernet1/0 nameif inside security-level 100 ip address 192.168.1.254 255.255.255.0 !interface GigabitEthernet1/1 nameif outside security-level 0 ip address dhcp setroute !!dns domain-lookup outsidedns server-group DefaultDNS name-server 8.8.8.8 name-server 8.8.4.4 object network obj_any subnet 0.0.0.0 0.0.0.0!!object network obj_any nat (inside,outside) dynamic interfaceroute outside 0.0.0.0 0.0.0.0 8.8.8.8 1!!dhcpd address 192.168.1.100-192.168.1.200 insidedhcpd dns 8.8.8.8 8.8.4.4 interface insidedhcpd enable inside!!class-map inspection_default match default-inspection-traffic!!policy-map global_policy class inspection_default inspect icmp !ハンズオンラボ用にGNS3上のCisco ASAvを設定する方法については、この記事をお読みください。 以下は関連記事です: インターネット用のCISCO ASA5506-Xの設定方法