- Share

- Tweet

- Pin

în această configurare Cisco ASAv pe GNS3 pentru Hands-On Labs, ne îngropa în obținerea cel mai popular Cisco virtualizat firewall ASAv în GNS3 pas cu pas.

laboratoarele GNS3 trebuie să fie bogate și să acopere contexte de rețea care oferă o experiență practică excelentă atât pentru student, cât și pentru profesioniști. Imaginați-vă că puteți configura VPN-uri site-to-site între Asav-ul dvs. și o instanță Cloud și puteți efectua o multitudine de sarcini pentru a înțelege cum ar putea fi așteptările lumii reale între tehnologiile alese?

frumusețea scalabilității care vine cu aparatele virtualizate în arhitecturile de proiectare a rețelei pentru a dovedi un concept sau pentru a testa și depana scenarii?

cu aparatul virtual de securitate adaptiv Cisco (Asav), aveți flexibilitatea de a alege performanța de care aveți nevoie pentru afacerea dvs. ASAv este opțiunea virtualizată a soluției noastre populare ASA și oferă securitate în centrele de date fizice tradiționale și în norii privați și publici. Capacitatea sa VPN scalabilă oferă acces angajaților, partenerilor și furnizorilor—și vă protejează sarcinile de lucru împotriva amenințărilor din ce în ce mai complexe cu controale de securitate de clasă mondială.

creați șablonul principal inițial pentru ASAv

Descărcați fișierul asav qcow2 cu versiunea OS la alegere din Cisco.com.

deschideți GNS3 și faceți clic pe fișier > + șablon nou >

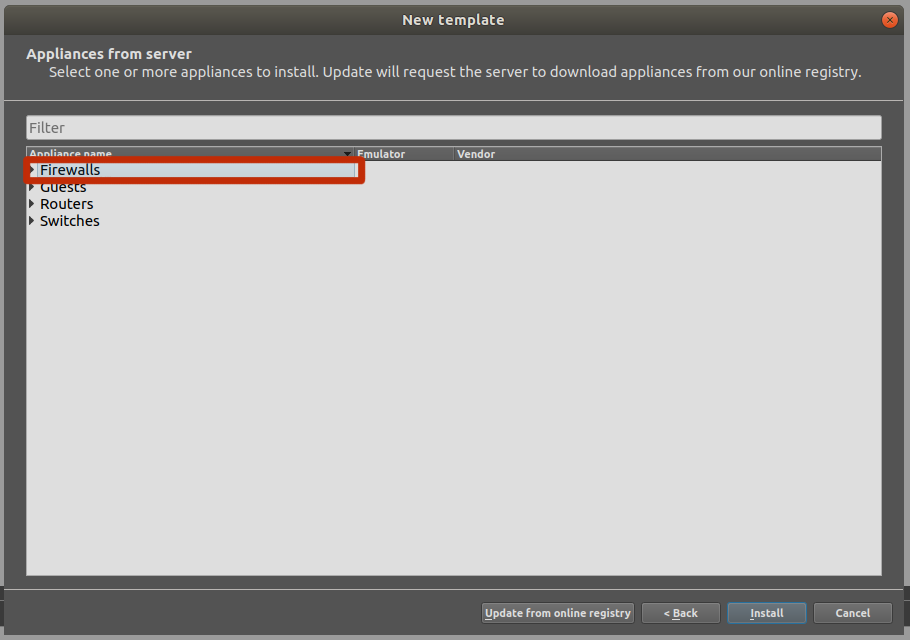

selectați firewall-uri din lista de aparate GNS3

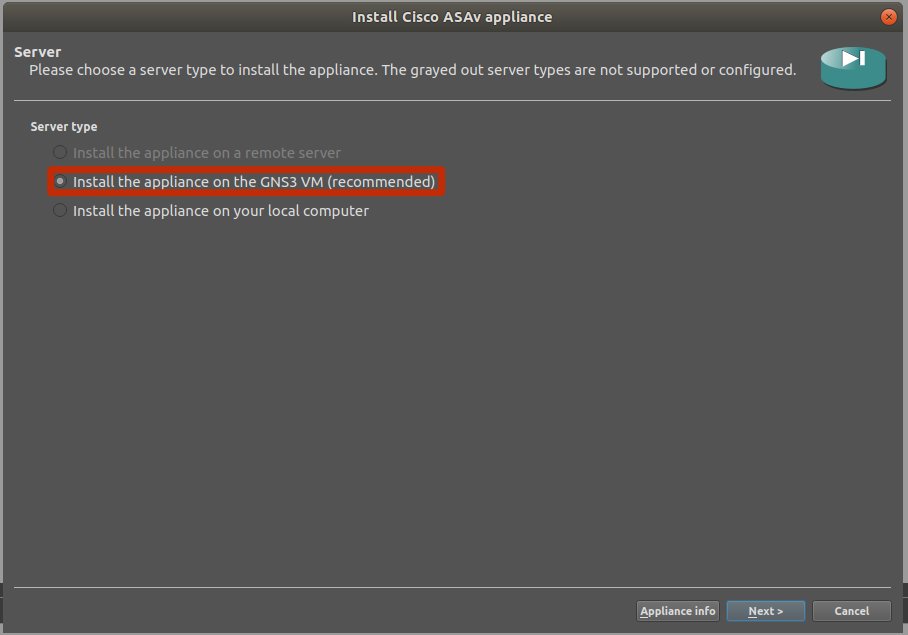

instalați aparatul pe GNS3 VM conform recomandărilor

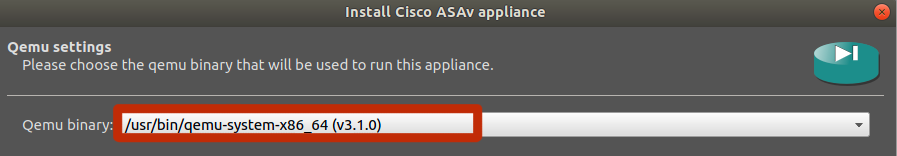

Alegeți „implicit” pentru tipul VM și apăsați Următorul. Denumiți VM (ASAV 9.8.1 de exemplu) și apăsați Următorul. Selectați binarul x86_64 Qemu și setați memoria RAM la 2048MB. Lovește următorul.

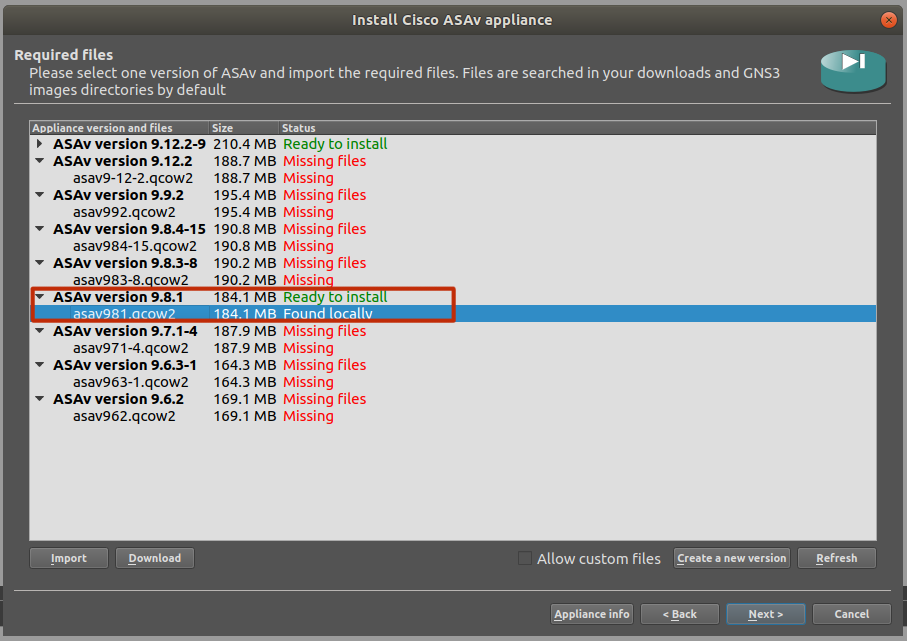

selectați versiunea ASAv și instalați și faceți clic pe Următorul

GNS3 ar localiza local descărcat *QCOW2 aparat și popula lista pentru tine de a face o alegere. Selectați versiunea ASAv și faceți clic pe Următorul.

Faceți clic pe Următorul și continuați

este o idee bună să vă încercați ideea cu un singur ASAv și odată ce acest lucru a funcționat bine, aplicați-l la șablonul principal ca imagine de aur pentru viitoarele firewall-uri asav.

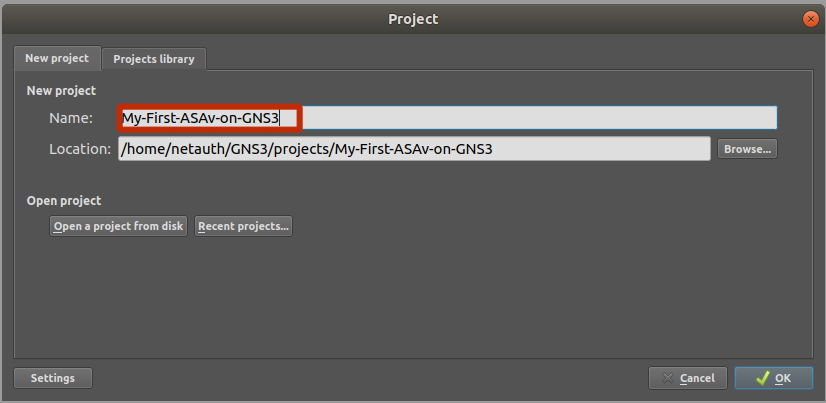

creați un nou proiect GNS3

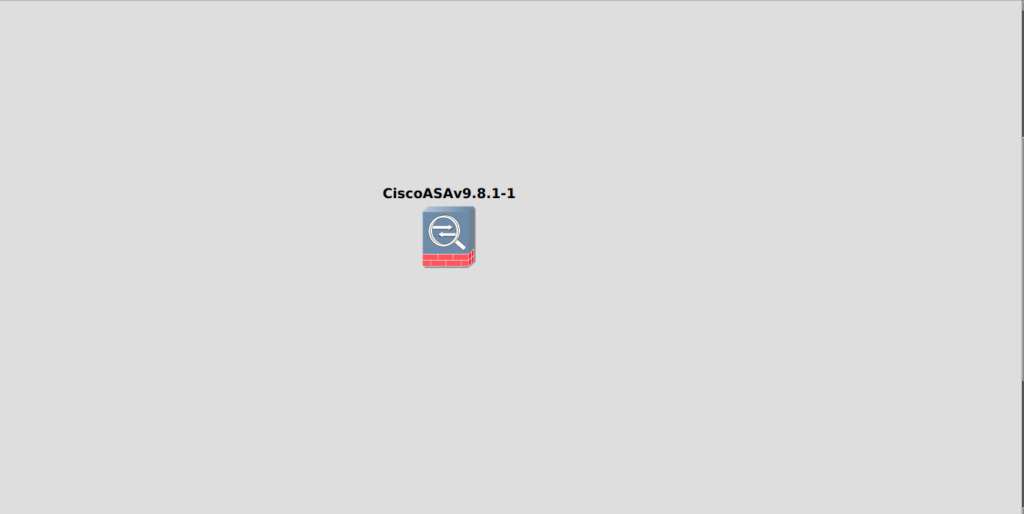

trageți ASAv în spațiul de lucru

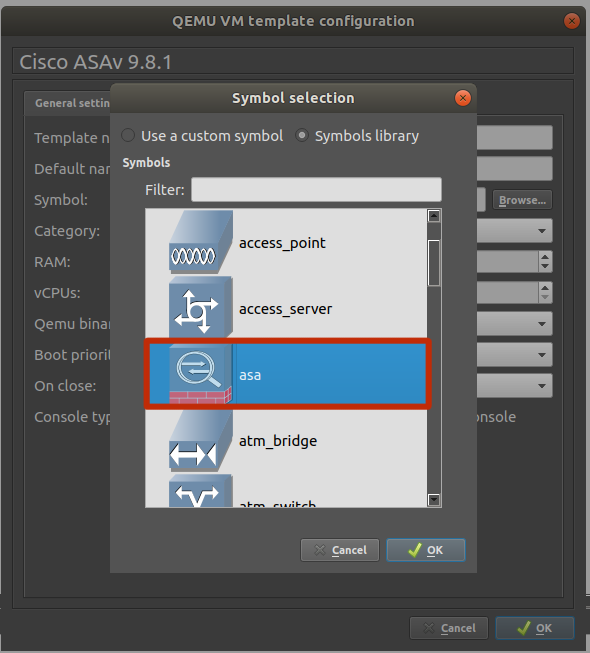

faceți clic dreapta pe ASAv și schimbați simbolul (acesta este un pas opțional)

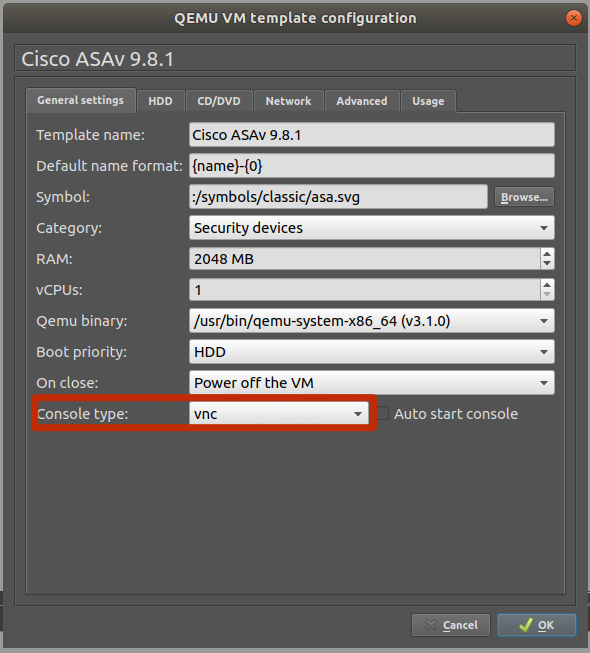

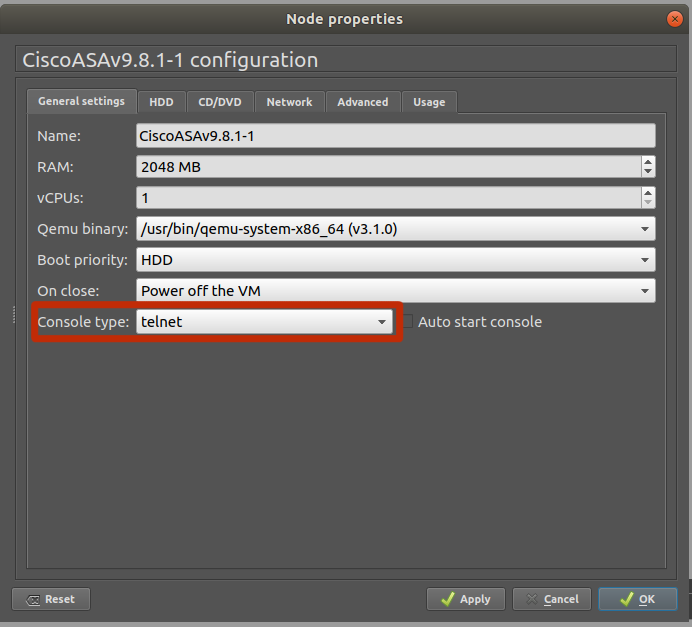

selectați simbolul pentru asav,schimbați categoria la dispozitive de securitate și setați tipul consolei la VNC. Vom schimba acest lucru la telnet mai târziu în ghid, pe măsură ce aplicăm acest lucru la aparatul nostru principal ASAv.

selectați vnc din meniul derulant pentru a seta tipul consolei la vnc

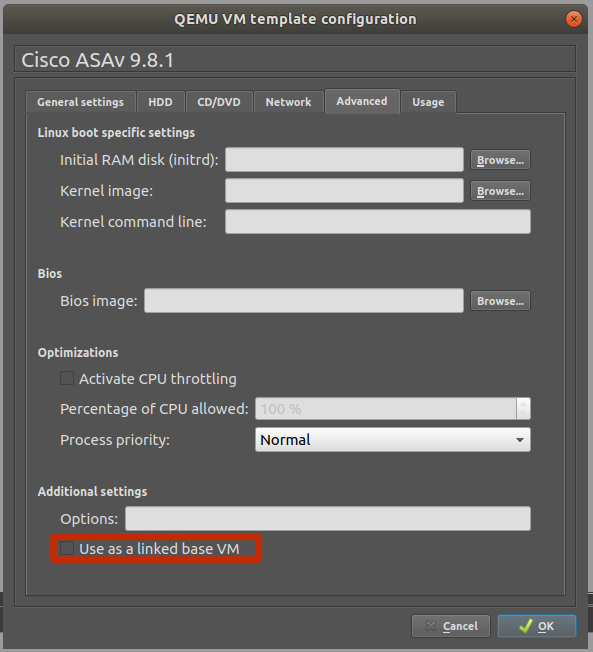

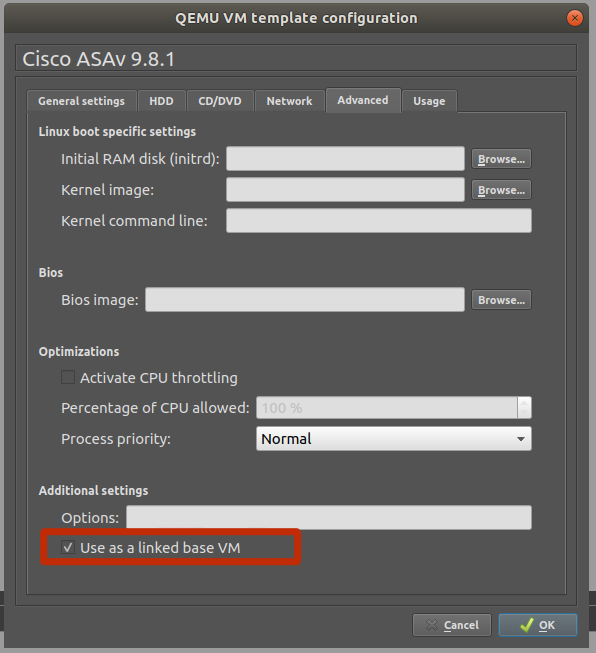

debifați Utilizați ca bază vm legată (acest lucru este recomandat inițial până când totul funcționează așa cum ar trebui)

(este recomandat să efectuați toate configurațiile necesare înainte de a activa această opțiune, ceea ce va face ca instanțele mai noi să moștenească setările globale. Vom face acest lucru ca ultimul pas odată ce vom obține fiecare bit făcut.)

configurați Cisco Asav pe GNS3 pentru Hands-On Labs

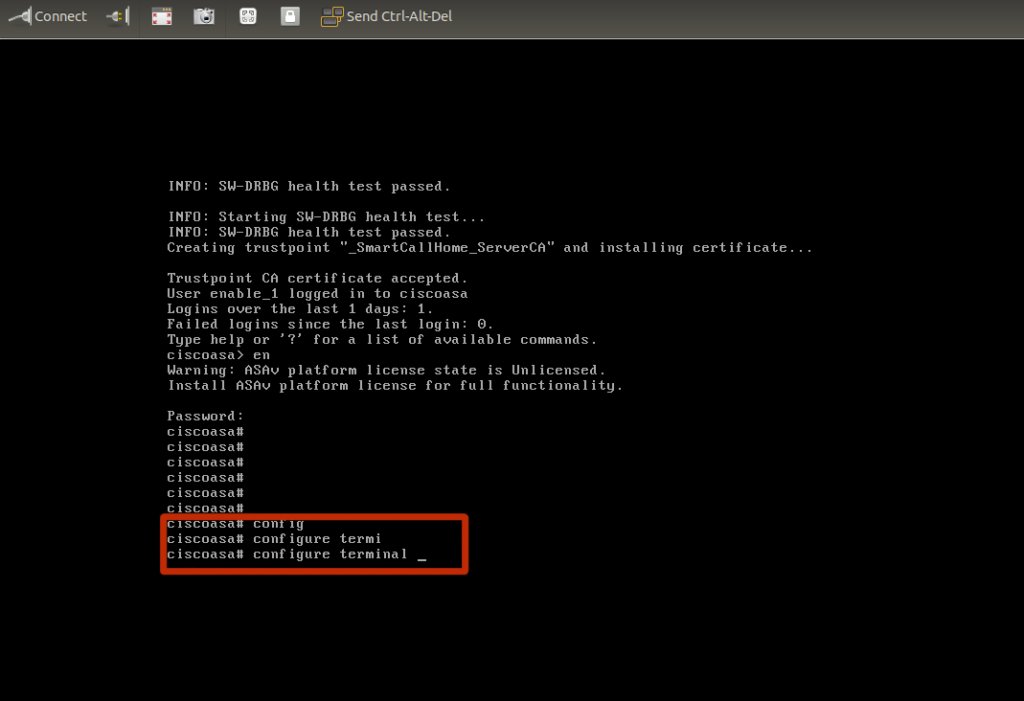

porniți ASAv și faceți clic pe Deschidere cu consola

configurați terminalul

setați accesul la Telness: urmați pașii de mai jos

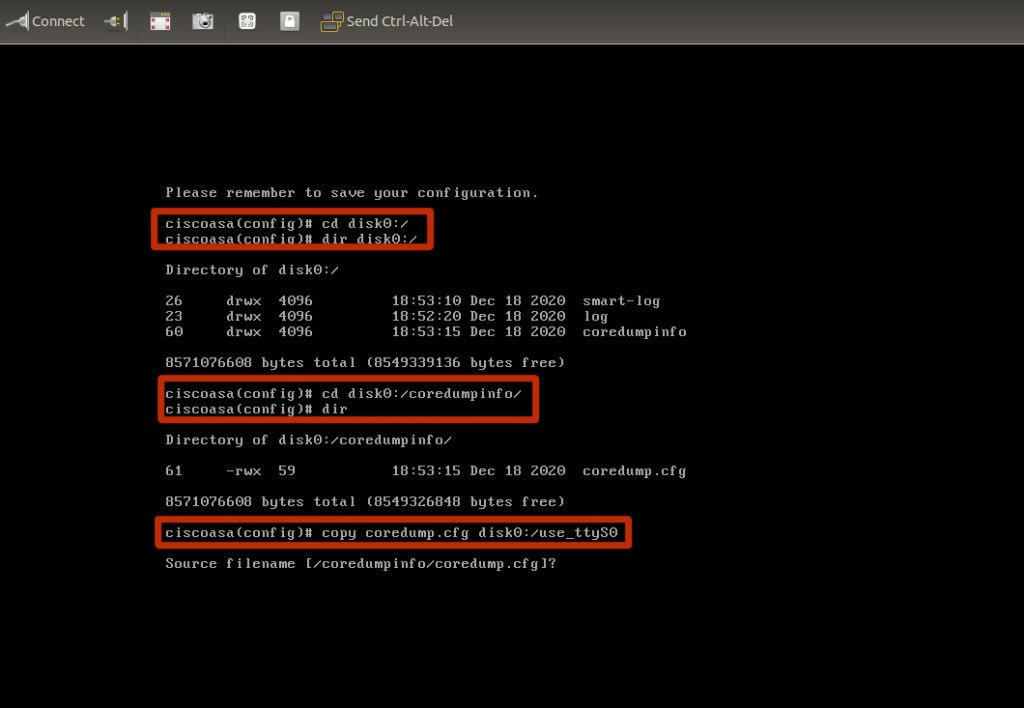

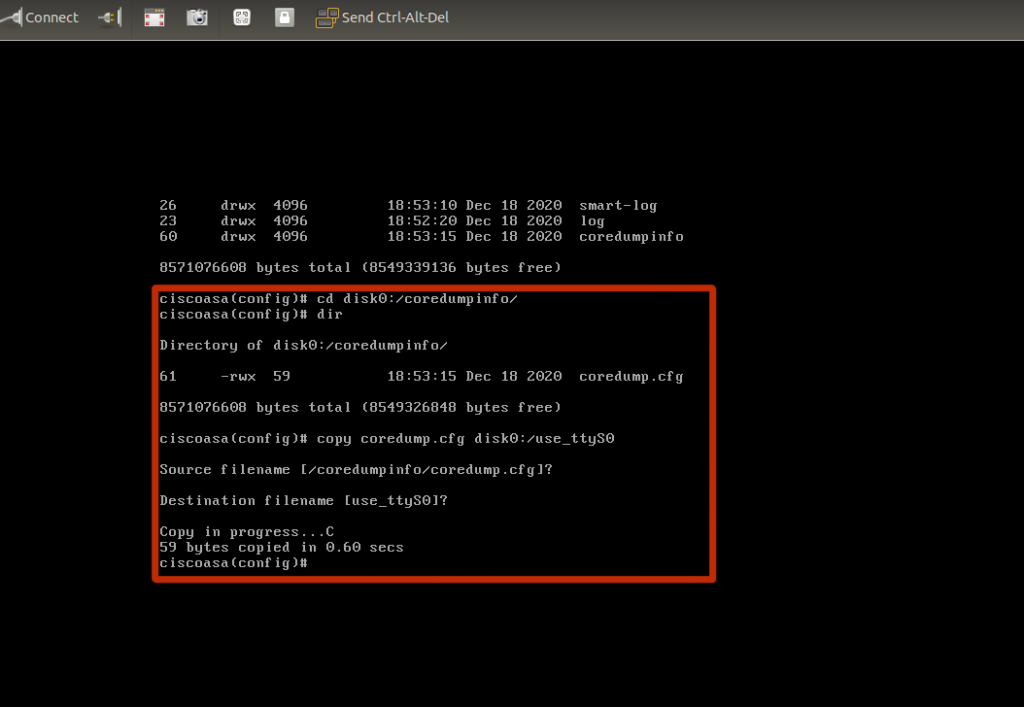

copie Coredump.cfg din Directorul coredumpinfo la disk0:/

ciscoasav#conf tciscoasav#cd disk0:/coredumpinfo/ciscoasav#copy coredump.cfg disk0:/use_ttyS0

verificați dacă lucrați (verificați întotdeauna dacă ceea ce ați făcut a funcționat)

ciscoasav# dir disk0:/Directory of disk0:/10 drwx 4096 07:29:52 Dec 18 2020 smart-log8 drwx 4096 07:28:58 Dec 18 2020 log11 drwx 4096 07:29:56 Dec 18 2020 coredumpinfo7 -rwx 59 07:36:44 Dec 18 2020 use_ttyS01 file(s) total size: 59 bytes8571076608 bytes total (8549355520 bytes free/99% free)ciscoasav#

odată ce pașii de mai sus sunt finalizați, continuați și configurați șablonul principal. Acum, că suntem fericiți că telnet access funcționează,

Setați tipul consolei la Telnet

acum că ați setat use_ttyS0 pe ASAv, continuați și opriți ASAv-ul.

trebuie să opriți ASAv-ul pentru a face acest lucru. Puteți să-l schimbați cu dispozitivul pornit, dar veți întâmpina eroarea „nu s-a putut face nicio conexiune, deoarece mașina țintă a refuzat-o Activ”.

Faceți clic pe fila Setări avansate. Debifați caseta” Utilizați ca bază vm legată”. Vom verifica acest lucru mai târziu în ghid. Faceți clic pe OK, apoi aplicați > OK pentru a salva dispozitivul. Acest dispozitiv va fi configurat ca” șablon principal ” pentru ASAv.

configurați ASAv pentru telnet access

închideți pagina Preferințe, faceți clic pe Aplicare > OK pentru a salva șablonul.

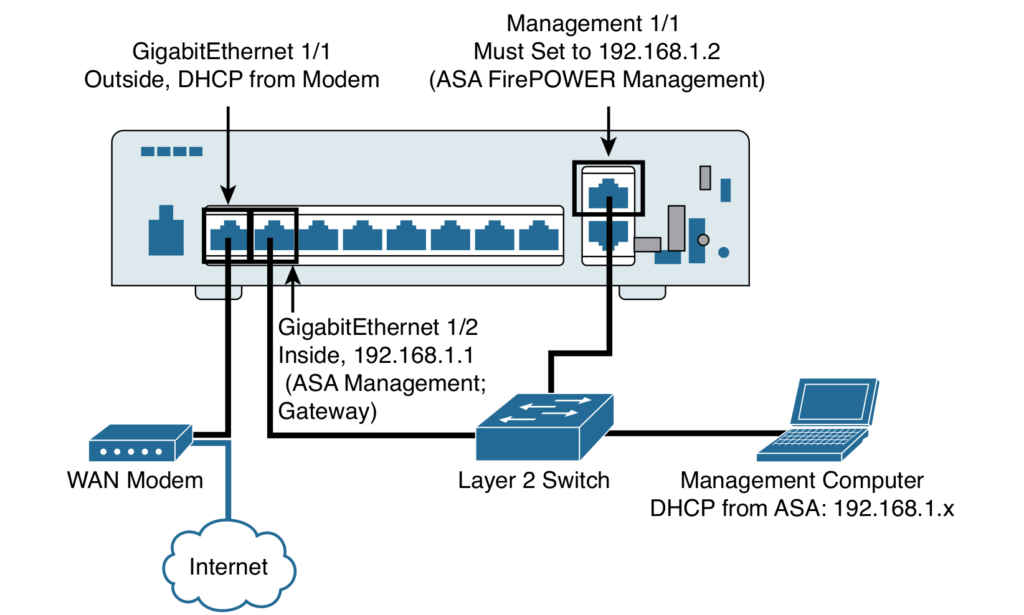

acum, că avem Cisco ASAv de lucru excepțional de bine în GNS3, să mergem acum în configurarea unui eșantion Cisco ASA 5506-X implementare topologie.

figura 1.0 exemplu Cisco ASA 5506-X implementare topologie

în acest laborator vom configura ASAv pentru Internet folosind următorul eșantion de configurare.

figura 1.1: ASA 5506-X configurație implicită din fabrică

!interface GigabitEthernet1/0 nameif inside security-level 100 ip address 192.168.1.254 255.255.255.0 !interface GigabitEthernet1/1 nameif outside security-level 0 ip address dhcp setroute !!dns domain-lookup outsidedns server-group DefaultDNS name-server 8.8.8.8 name-server 8.8.4.4 object network obj_any subnet 0.0.0.0 0.0.0.0!!object network obj_any nat (inside,outside) dynamic interfaceroute outside 0.0.0.0 0.0.0.0 8.8.8.8 1!!dhcpd address 192.168.1.100-192.168.1.200 insidedhcpd dns 8.8.8.8 8.8.4.4 interface insidedhcpd enable inside!!class-map inspection_default match default-inspection-traffic!!policy-map global_policy class inspection_default inspect icmp !Vă mulțumim pentru oprirea de a citi acest articol cu privire la modul de configurare Cisco ASAv pe GNS3 pentru Hands-On Labs. Mai jos este un articol înrudit: Cum se configurează Cisco ASA 5506-X pentru Internet