- Compartilhe

- Tweet

- Pin

neste Configurar o Cisco ASAv no GNS3 para Hands-on Labs, vamos nos concentrar em obter mais populares Cisco firewall virtualizado ASAv no GNS3 passo a passo.

GNS3 labs deve ser rico e cobrir contextos de rede que dá grande experiência prática para o aluno e profissional. Imagine ser capaz de configurar vpns site a site entre seu ASAv e uma instância de nuvem e ser capaz de executar uma infinidade de tarefas para entender como a expectativa do mundo real pode estar entre as tecnologias escolhidas?

a beleza da escalabilidade que vem com dispositivos virtualizados em arquiteturas de design de rede para provar um conceito ou testar e solucionar problemas de cenários?

com o Cisco® Adaptive Security Virtual Appliance (Asav), você tem a flexibilidade de escolher o desempenho necessário para sua empresa. ASAv é a opção virtualizada da nossa Popular solução ASA e oferece segurança em data centers físicos tradicionais e nuvens privadas e públicas. Sua capacidade de VPN escalável fornece acesso para funcionários, parceiros e fornecedores—e protege suas cargas de trabalho contra ameaças cada vez mais complexas com controles de segurança de classe mundial.

Crie o modelo mestre inicial para o seu ASAv

baixe o arquivo Asav qcow2 com a versão do sistema operacional de sua escolha Cisco.com.

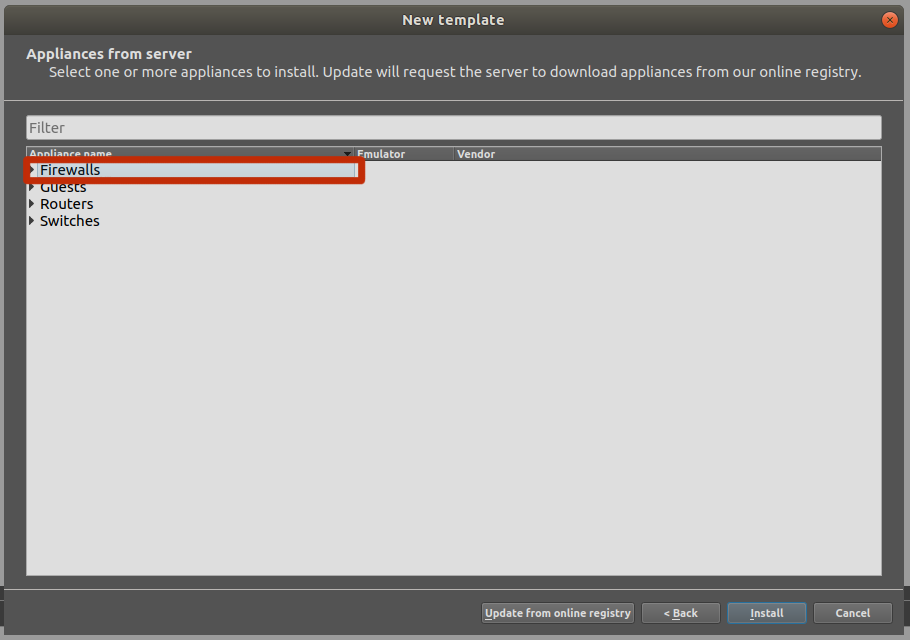

Aberto GNS3 e clique no Arquivo > + Novo Modelo >

Selecione Firewalls do GNS3 Aparelhos Lista

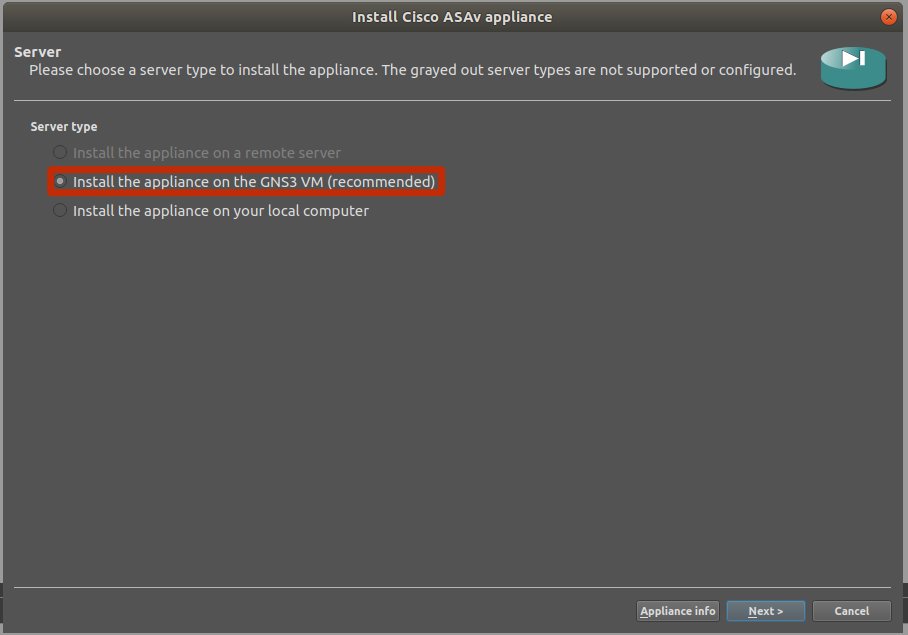

Instale o Aparelho em GNS3 VM como Recomendado

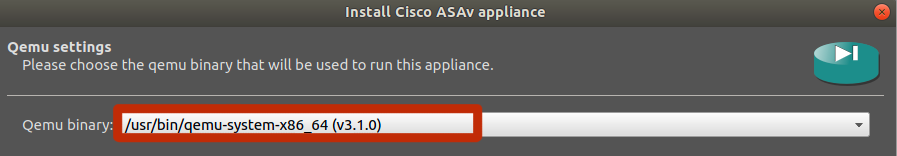

Escolha “Padrão” para a VM tipo e bateu próximo. Nomeie a VM (Asav 9.8.1, por exemplo) e clique em Avançar. Selecione o binário x86_64 Qemu e defina a RAM para 2048 MB. Acerta a seguir.

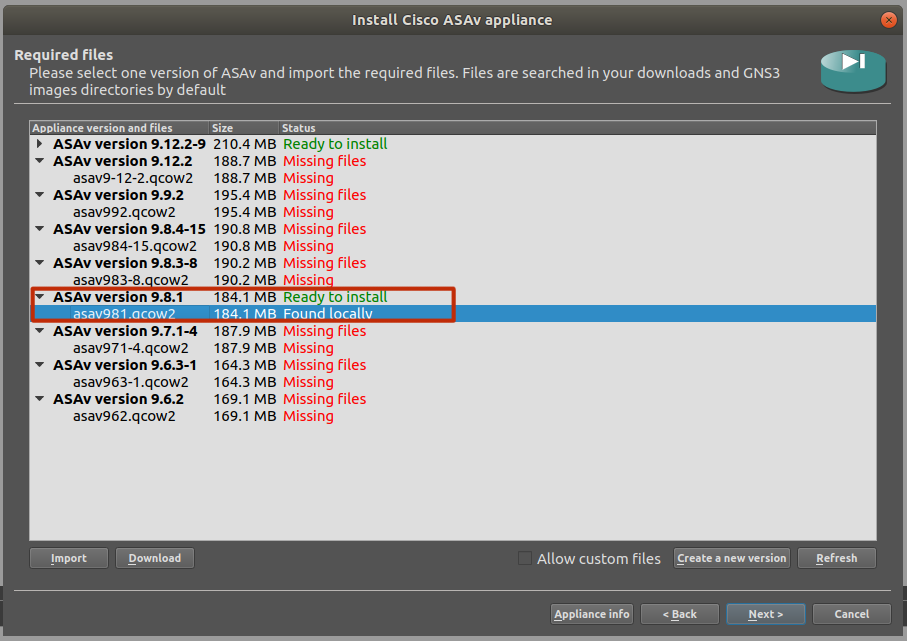

Selecione ASAv Versão e Instalar e Clique em Avançar

GNS3 seria localmente localize o download *qcow2 aparelho e preencher a lista para que você faça uma escolha. Selecione sua versão ASAv e clique em Avançar.

Clique em Avançar e Continue

é uma boa idéia para avaliação da sua ideia com um único ASAv e uma vez que isso funcionou bem, aplicar ao modelo, como a imagem de ouro para o futuro réplica ASAv firewalls.

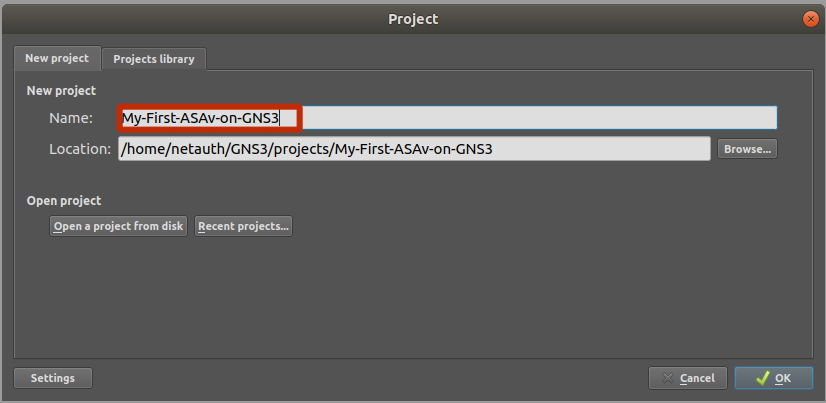

Criar um novo GNS3 Projeto

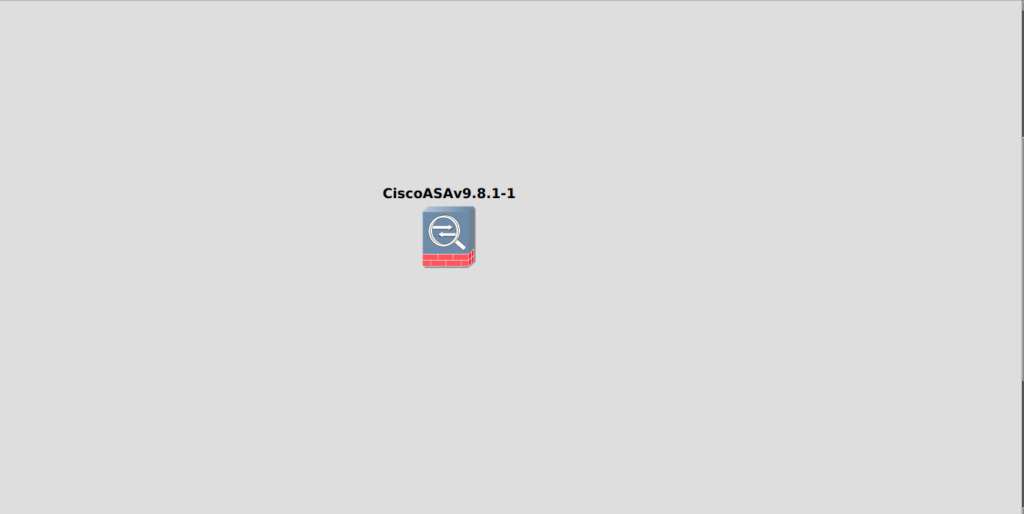

Arraste ASAv no espaço de trabalho

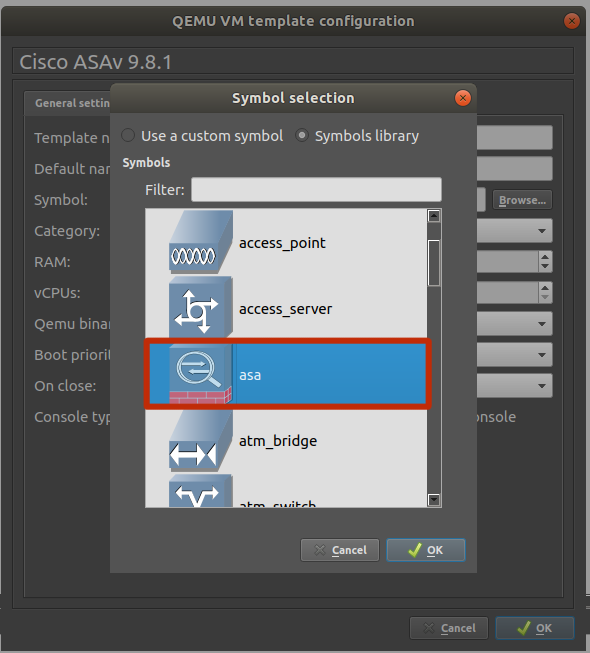

botão Direito do mouse no ASAv e alterar o símbolo (esta é uma etapa opcional)

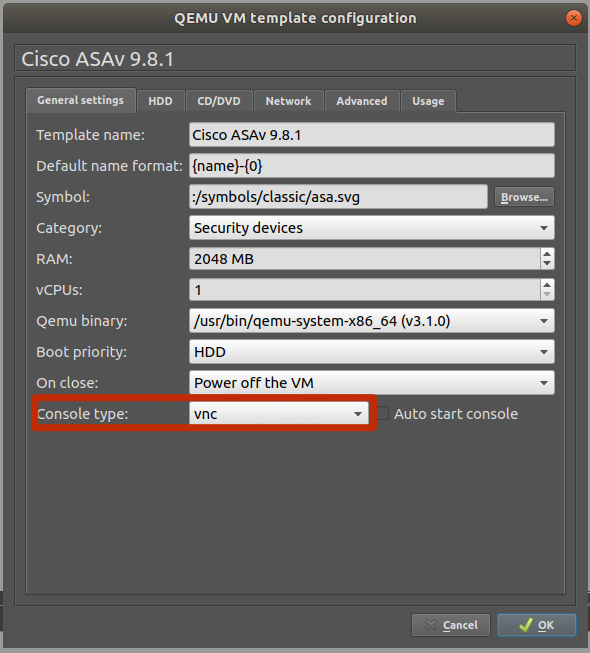

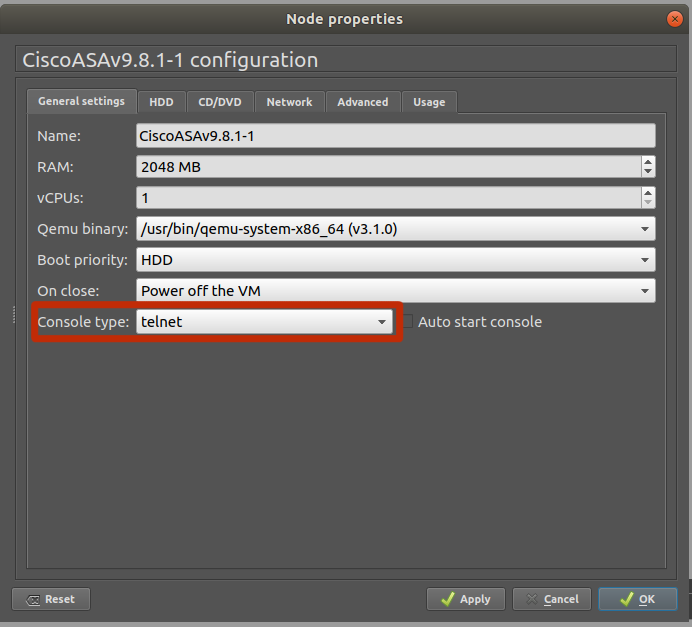

Selecione o Símbolo para o seu ASAv,alterar a categoria para Dispositivos de Segurança e defina o tipo de console para vnc. Vamos mudar isso para telnet mais tarde no Guia, pois aplicamos isso ao nosso aplicativo master Asav.

Selecione o vnc da gota para baixo para definir o tipo de console do vnc

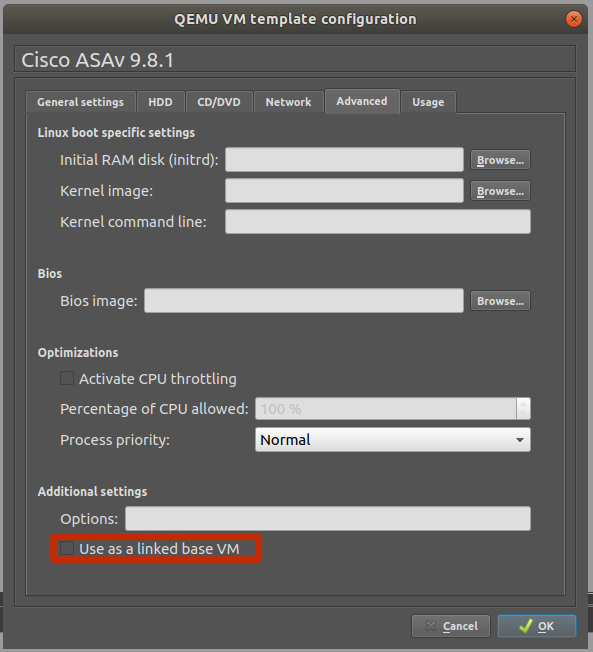

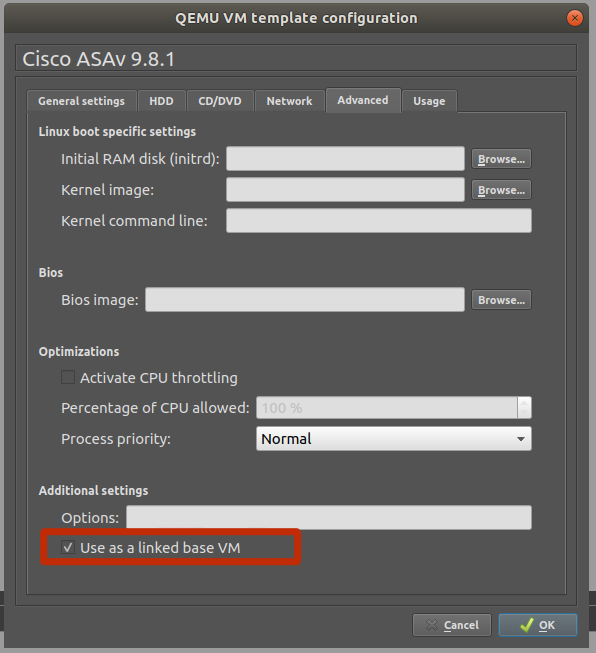

e Desmarque a opção Utilizar como base vinculada VM(Isso é recomendado inicialmente, até que você tenha tudo a funcionar como deve)

(é recomendado para realizar todas as configurações necessárias antes de habilitar esta opção, o que vai tornar mais recente instâncias herdar as configurações globais. Vamos fazê-lo como o passo final, uma vez que cada bit feito.)

Configurar o Cisco ASAv no GNS3 para Hands-on Labs

Iniciar o ASAv e Clique em abrir com o Console

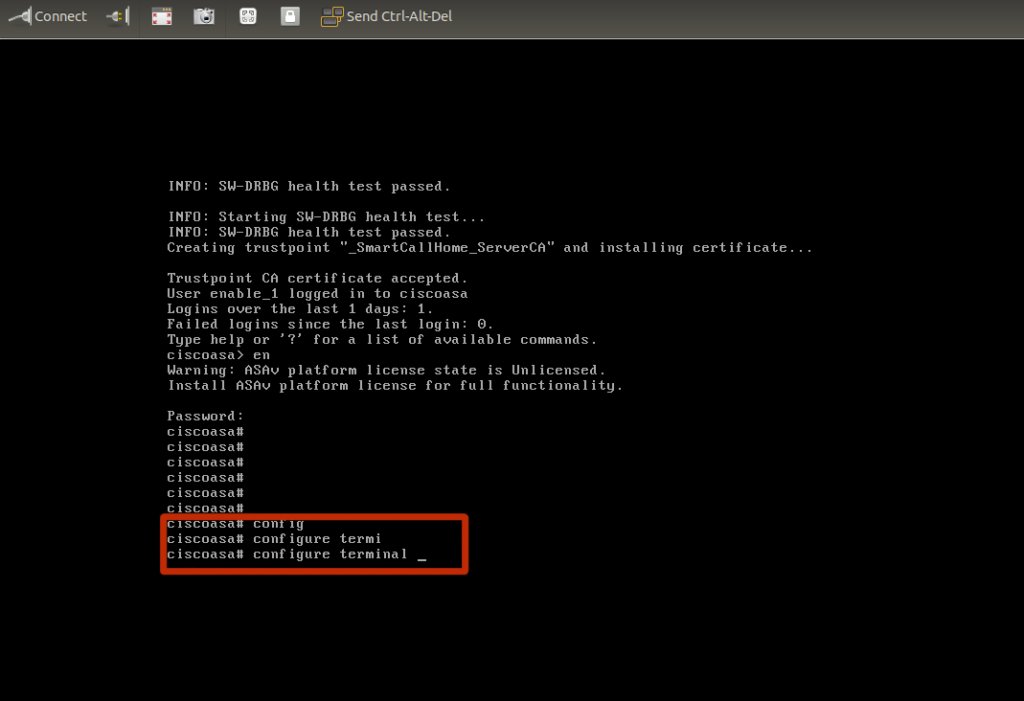

Configure Terminal

Definir Telness Acesso: Siga os passos abaixo

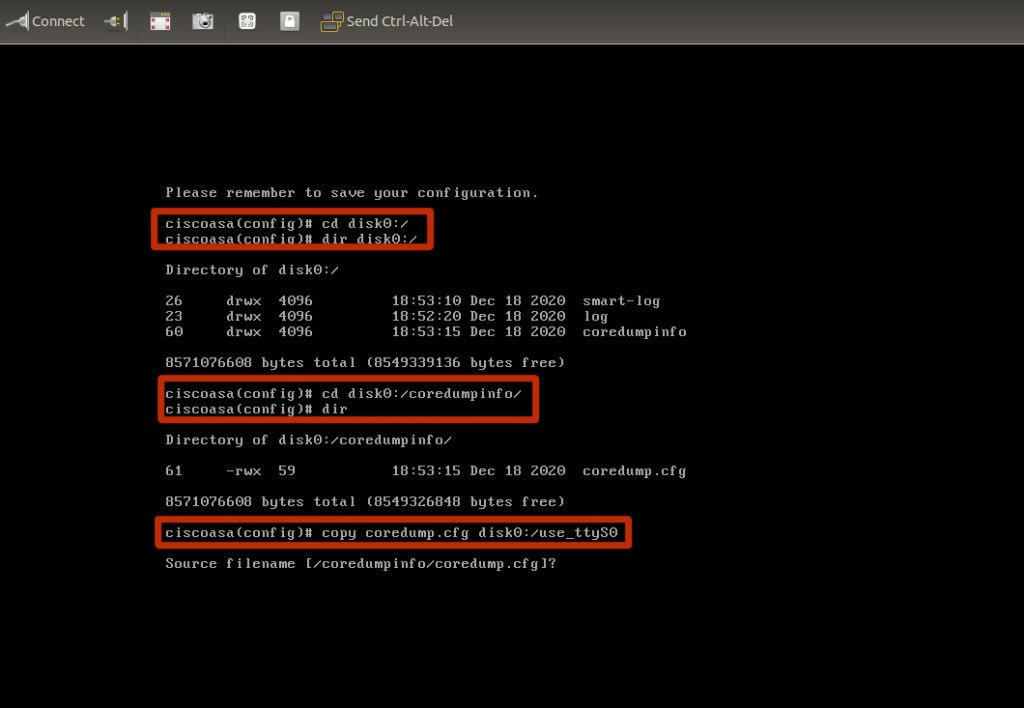

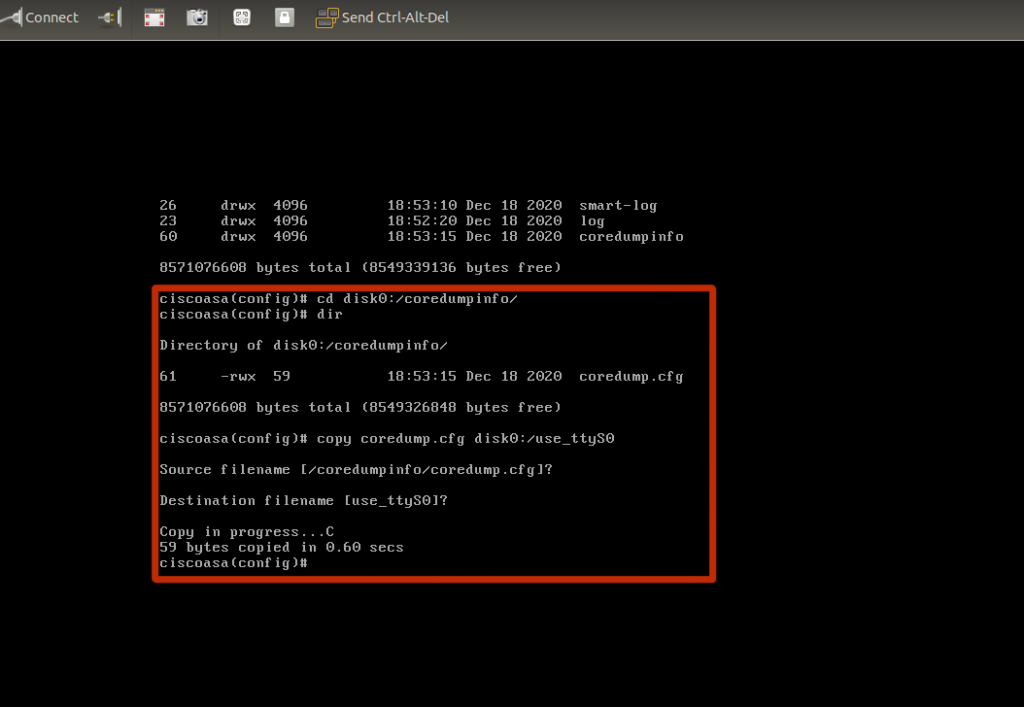

copiar coredump.cfg do coredumpinfo diretório disk0:/

ciscoasav#conf tciscoasav#cd disk0:/coredumpinfo/ciscoasav#copy coredump.cfg disk0:/use_ttyS0

Verifique se você trabalhar (verifique sempre se o que você trabalhou)

ciscoasav# dir disk0:/Directory of disk0:/10 drwx 4096 07:29:52 Dec 18 2020 smart-log8 drwx 4096 07:28:58 Dec 18 2020 log11 drwx 4096 07:29:56 Dec 18 2020 coredumpinfo7 -rwx 59 07:36:44 Dec 18 2020 use_ttyS01 file(s) total size: 59 bytes8571076608 bytes total (8549355520 bytes free/99% free)ciscoasav#

uma Vez que os passos acima são concluída, vá em frente e configurar o modelo de mestre. Agora que estamos felizes que o acesso telnet funcione,

Defina o tipo de Console para Telnet

agora que você definiu o use_ttyS0 no ASAv, vá em frente e desligue o ASAv.

você deve desligar o ASAv para fazer isso. Você pode alterá-lo com o dispositivo ligado, mas encontraria o erro “nenhuma conexão poderia ser feita porque a máquina de destino a recusou ativamente”.

clique na guia Configurações Avançadas. Desmarque a caixa “Usar como uma VM base vinculada”. Vamos verificar isso mais tarde no Guia. Clique em OK e aplique > OK para salvar o dispositivo. Este dispositivo será configurado como o” modelo mestre ” para o ASAv.

Configure o ASAv para acesso telnet

feche a página Preferências, clique em Aplicar > OK para salvar o modelo.

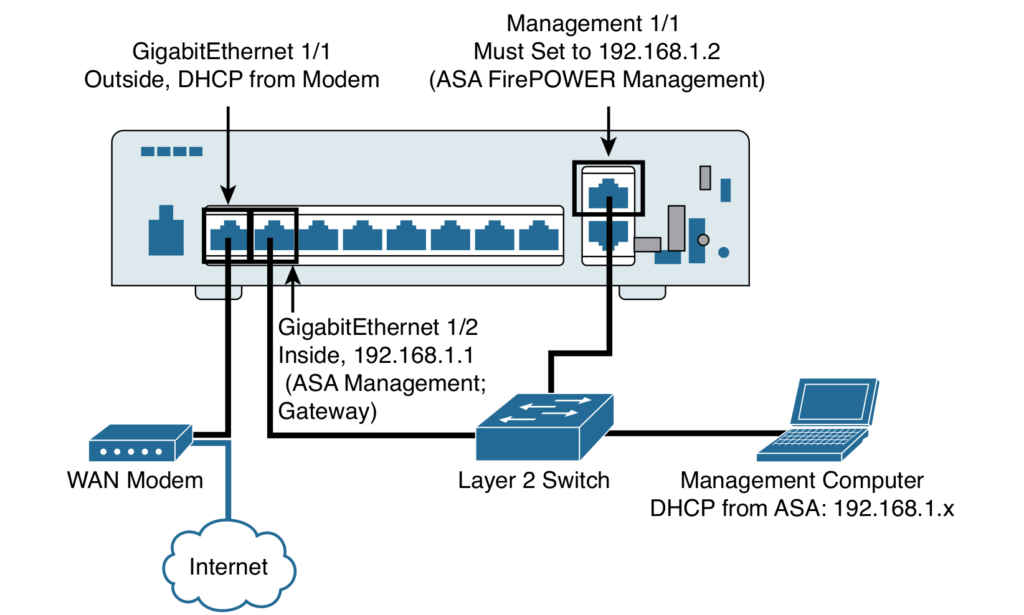

agora que temos o Cisco Asav funcionando excepcionalmente bem no GNS3, vamos agora configurar uma topologia de implantação Cisco ASA 5506-X de amostra.

figura 1.0 amostra Cisco ASA 5506-X Deployment Topology

neste laboratório, configuraremos Asav para a Internet usando a seguinte amostra de configuração.

figura 1.1: configuração padrão de Fábrica ASA 5506-X

!interface GigabitEthernet1/0 nameif inside security-level 100 ip address 192.168.1.254 255.255.255.0 !interface GigabitEthernet1/1 nameif outside security-level 0 ip address dhcp setroute !!dns domain-lookup outsidedns server-group DefaultDNS name-server 8.8.8.8 name-server 8.8.4.4 object network obj_any subnet 0.0.0.0 0.0.0.0!!object network obj_any nat (inside,outside) dynamic interfaceroute outside 0.0.0.0 0.0.0.0 8.8.8.8 1!!dhcpd address 192.168.1.100-192.168.1.200 insidedhcpd dns 8.8.8.8 8.8.4.4 interface insidedhcpd enable inside!!class-map inspection_default match default-inspection-traffic!!policy-map global_policy class inspection_default inspect icmp !Obrigado por parar para ler este artigo sobre como configurar o Cisco Asav no GNS3 para laboratórios práticos. Abaixo está um artigo relacionado: Como configurar Cisco ASA 5506 – X para Internet