- Partager

- Tweet

- Pin

Dans cette configuration Cisco ASAv sur GNS3 pour les laboratoires pratiques, nous explorons l’obtention du pare-feu ASAv virtualisé Cisco le plus populaire dans GNS3 étape par étape.

Les laboratoires GNS3 doivent être riches et couvrir des contextes de réseautage qui offrent une grande expérience pratique pour les étudiants et les professionnels. Imaginez pouvoir configurer des VPN de site à site entre votre ASAv et une instance Cloud, et être capable d’effectuer une myriade de tâches afin de comprendre comment les attentes du monde réel pourraient être entre les technologies choisies ?

La beauté de l’évolutivité associée aux appliances virtualisées dans les architectures de conception de réseau pour prouver un concept ou tester et dépanner des scénarios ?

Avec l’appliance virtuelle de sécurité adaptative Cisco® (ASAv), vous avez la flexibilité de choisir les performances dont vous avez besoin pour votre entreprise. ASAv est l’option virtualisée de notre solution ASA populaire et offre une sécurité dans les centres de données physiques traditionnels et les clouds privés et publics. Sa capacité VPN évolutive offre un accès aux employés, aux partenaires et aux fournisseurs, et protège vos charges de travail contre des menaces de plus en plus complexes grâce à des contrôles de sécurité de classe mondiale.

Créez le modèle principal initial pour votre ASAv

Téléchargez le fichier ASAv qcow2 avec la version du système d’exploitation de votre choix à partir de Cisco.com .

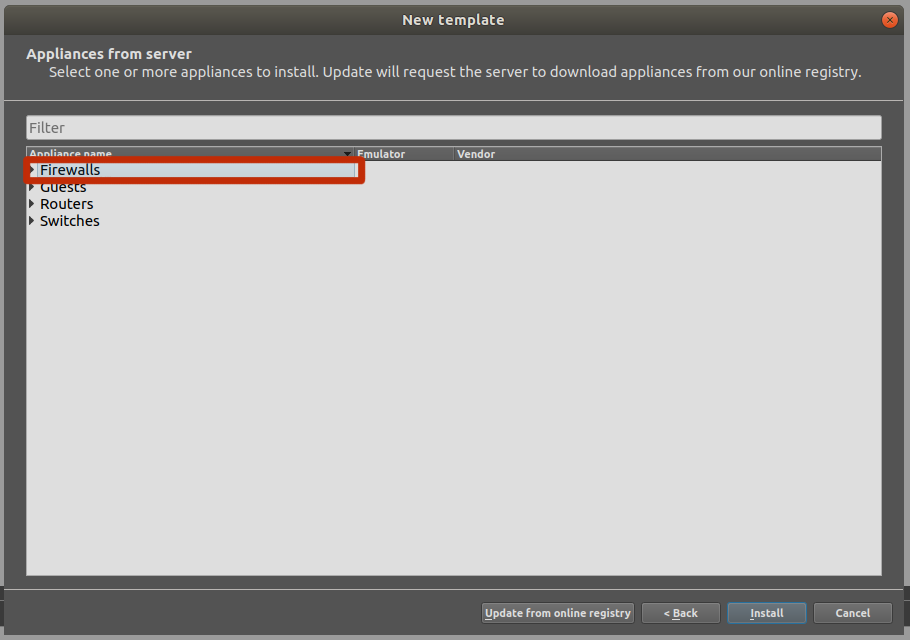

Ouvrez GNS3 et cliquez sur le fichier > + Nouveau modèle >

Sélectionnez les Pare-feu de la liste des Appliances GNS3

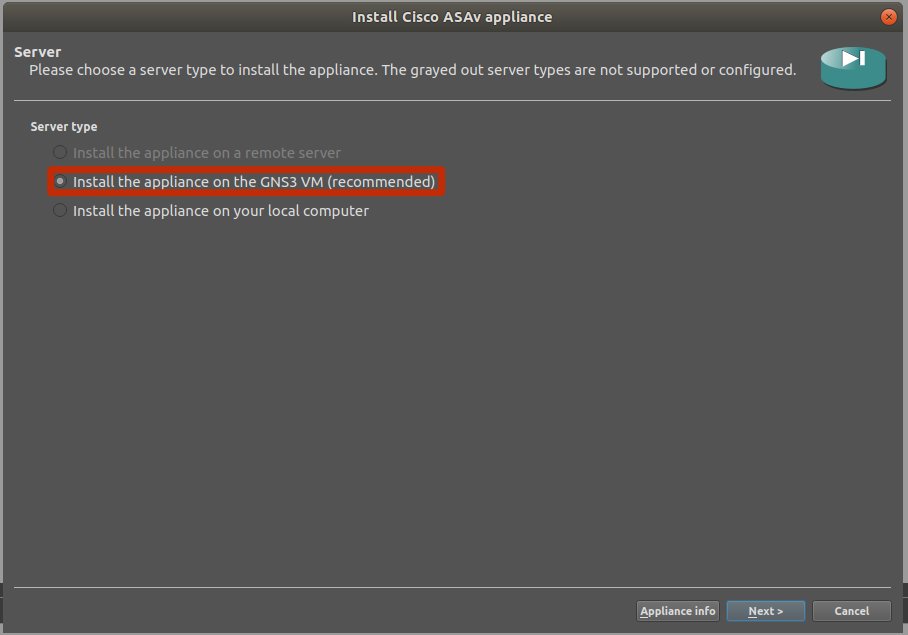

Installez l’Appliance sur la machine virtuelle GNS3 comme recommandé

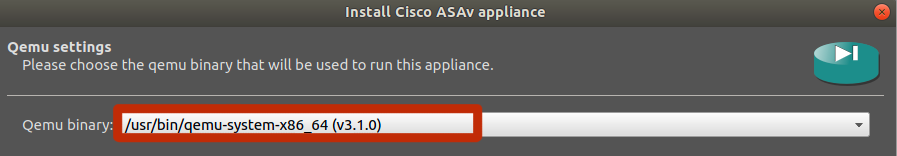

, choisissez « Par défaut » pour le type de machine virtuelle et cliquez sur Suivant. Nommez la machine virtuelle (ASAV 9.8.1 par exemple) et cliquez sur suivant. Sélectionnez le binaire Qemu x86_64 et définissez la RAM sur 2048 Mo. Appuyez sur suivant.

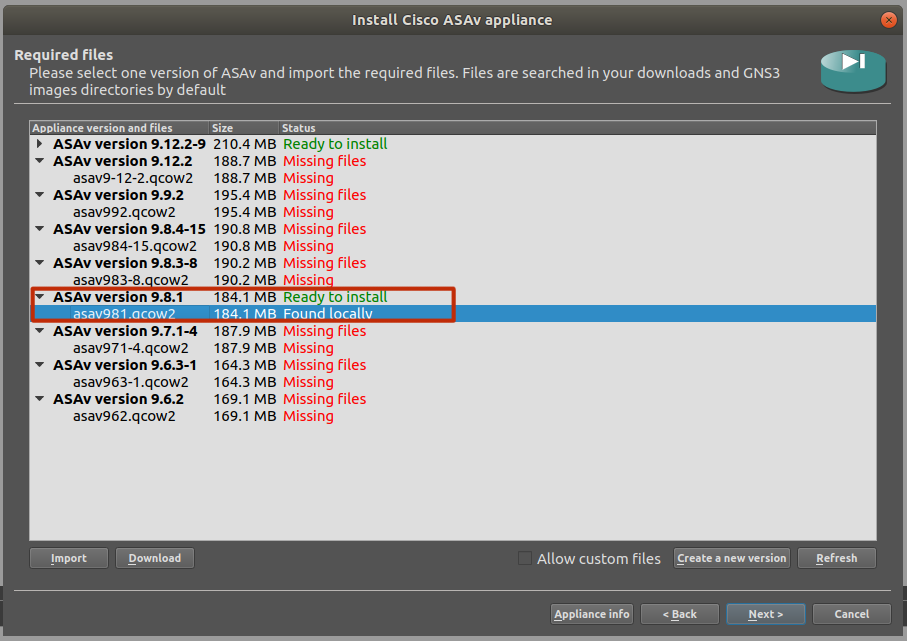

Sélectionnez la version ASAv et Installez et cliquez sur Suivant

GNS3 localiserait localement l’appliance *qcow2 téléchargée et remplirait la liste pour que vous puissiez faire un choix. Sélectionnez votre version ASAv et cliquez sur Suivant.

Cliquez sur Suivant et continuez

C’est une bonne idée d’essayer votre idée avec un seul ASAv et une fois que cela a bien fonctionné, appliquez-le au modèle principal en tant qu’image dorée pour les futurs pare-feu ASAv de réplique.

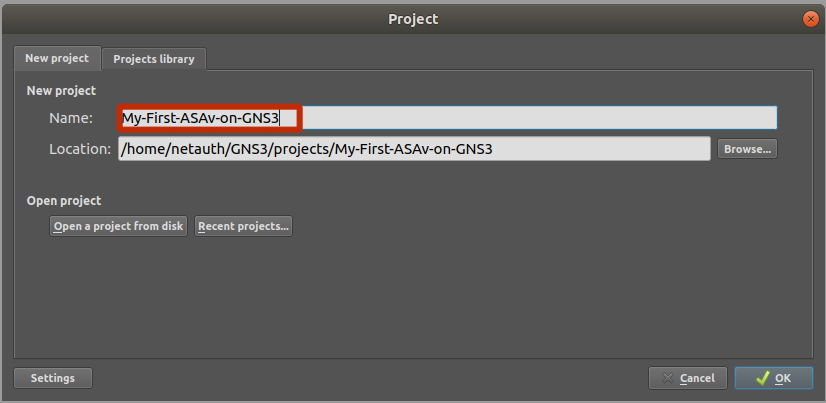

Créer un nouveau projet GNS3

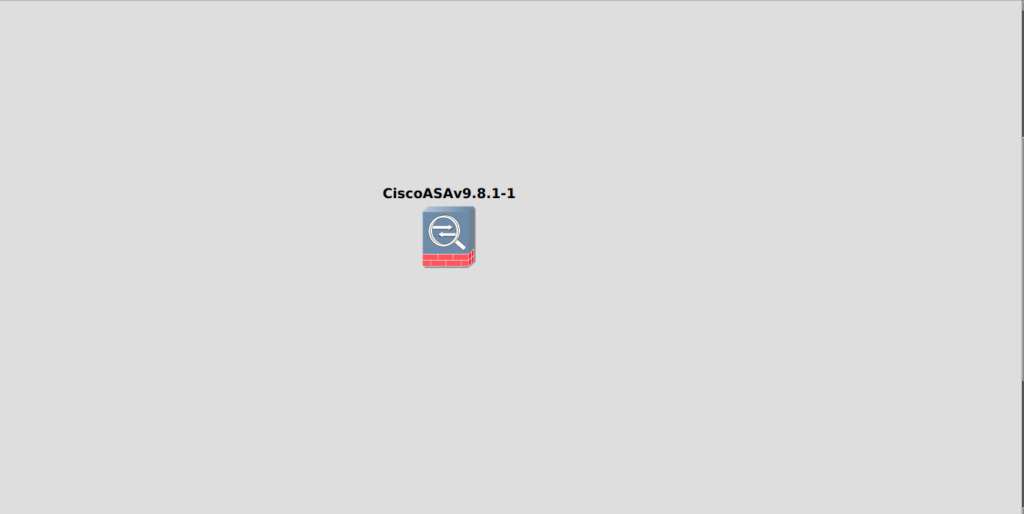

Faites glisser ASAv dans l’espace de travail

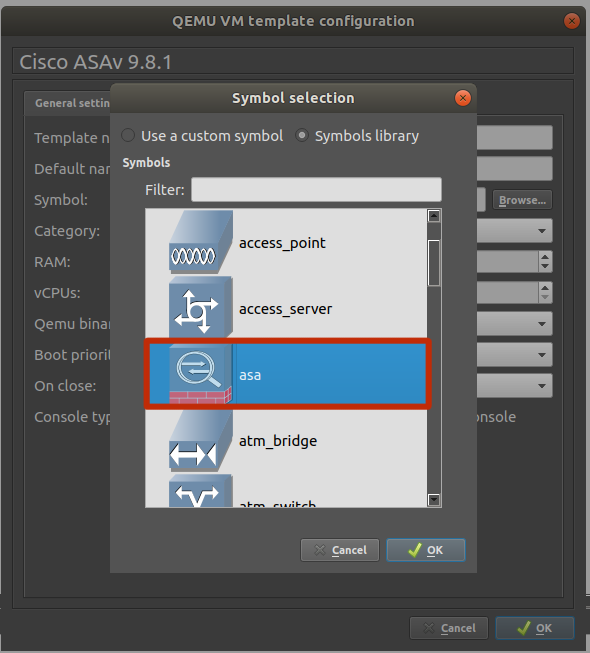

Faites un clic droit sur ASAv et modifiez le symbole (cette étape est facultative)

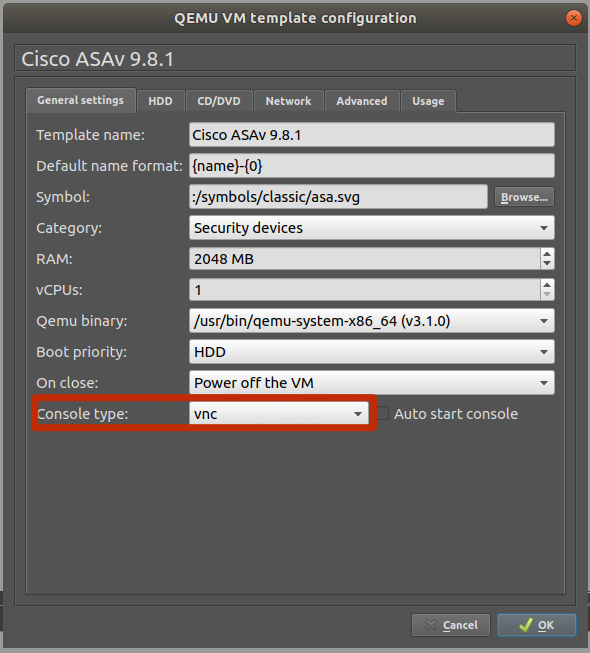

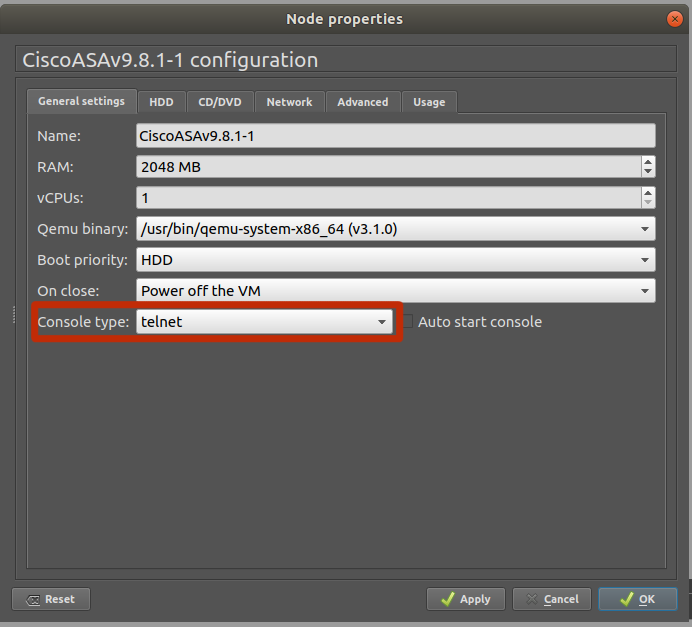

Sélectionnez le symbole pour votre ASAv, changez la catégorie en Périphériques de sécurité et définissez le type de console sur vnc. Nous changerons cela en telnet plus tard dans le guide car nous l’appliquerons à notre appliance ASAv principale.

Sélectionnez vnc dans la liste déroulante pour définir le type de console sur vnc

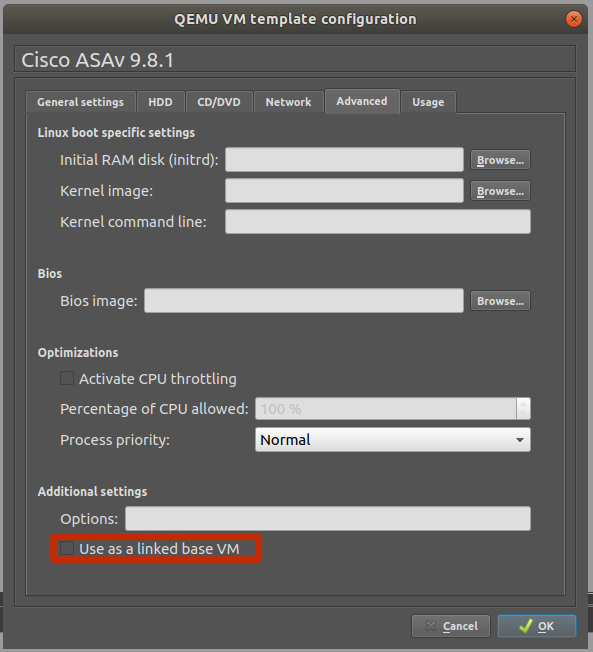

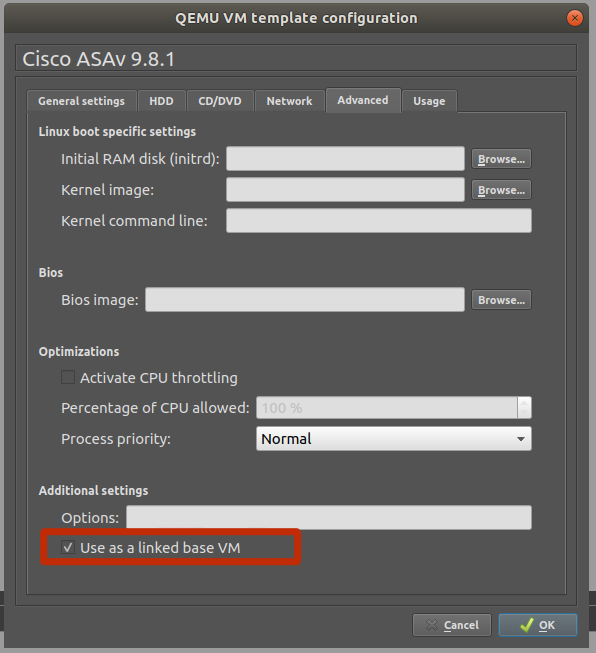

Décochez Utiliser comme VM de base liée (Ceci est recommandé initialement jusqu’à ce que tout fonctionne comme il se doit)

(Il est recommandé d’effectuer toutes les configurations nécessaires avant d’activer cette option, ce qui fera hériter les nouvelles instances des paramètres globaux. Nous le ferons comme la dernière étape une fois que nous aurons terminé chaque étape.)

Configurez Cisco ASAv sur GNS3 pour les laboratoires pratiques

Démarrez l’ASAv et cliquez sur ouvrir avec la console

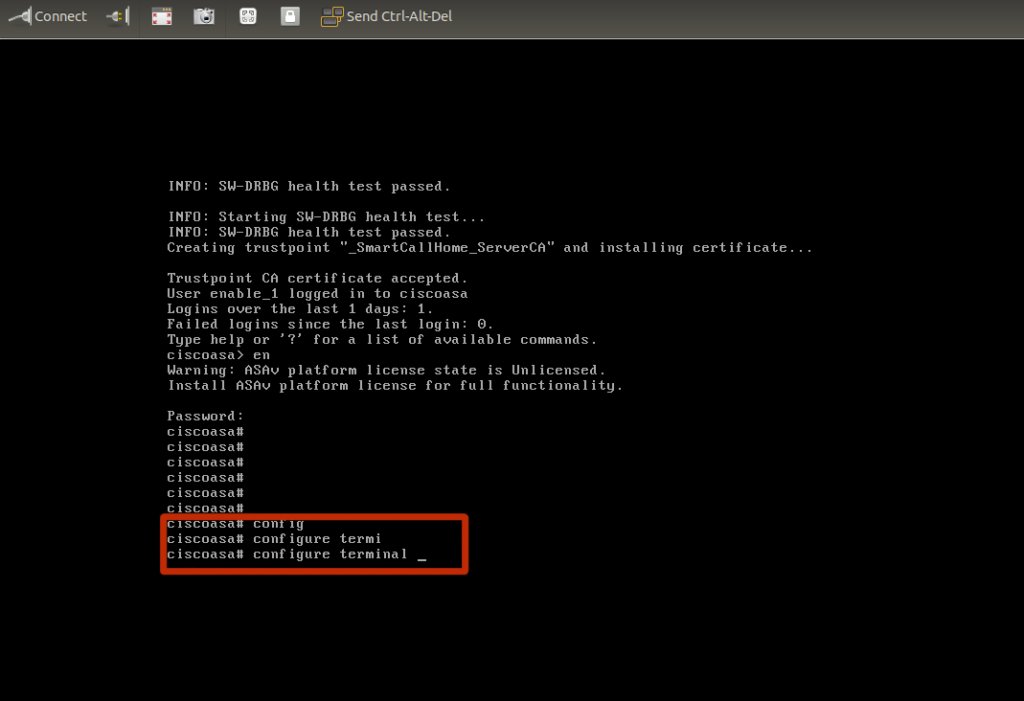

Configurez le terminal

Définissez l’accès Telness : Suivez les étapes ci-dessous

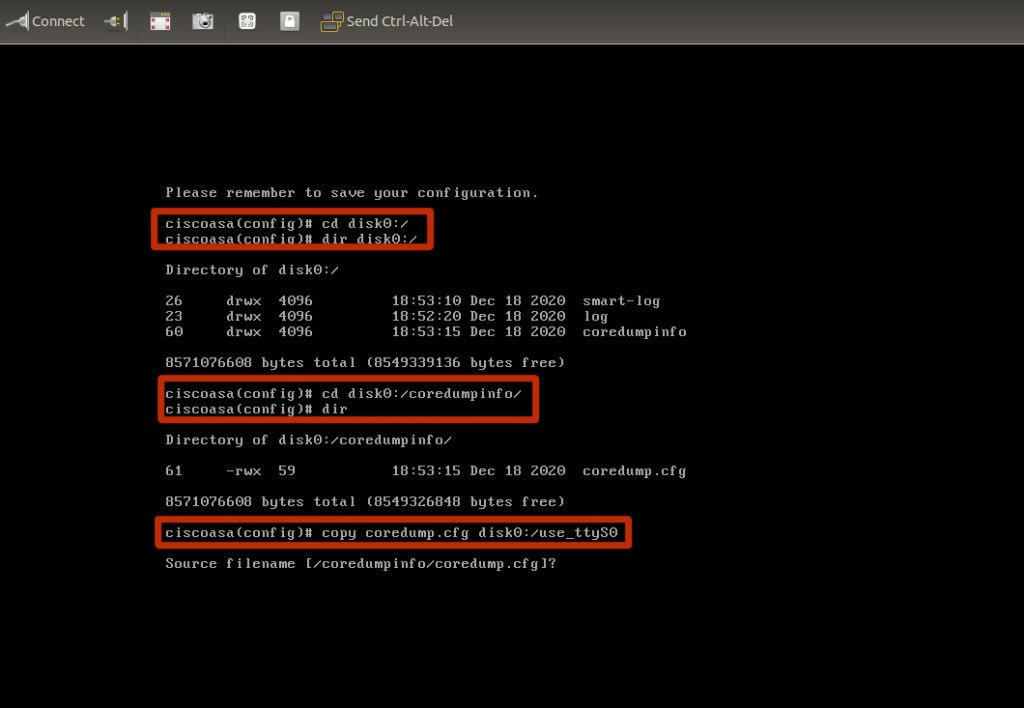

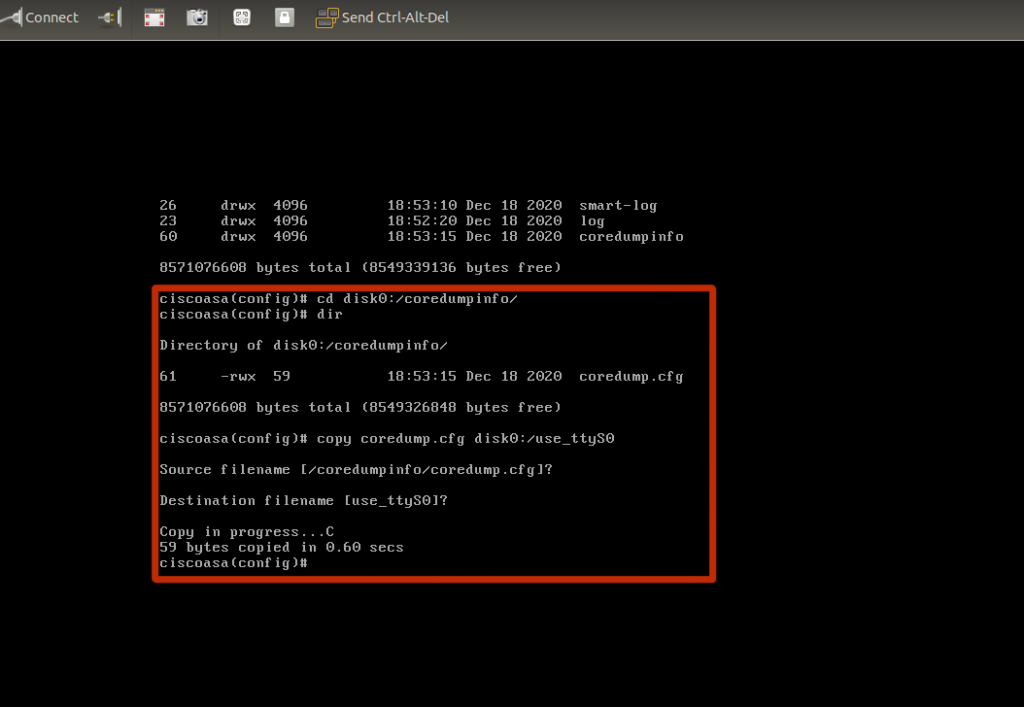

copier le noyau.cfg du répertoire coredumpinfo vers disk0:/

ciscoasav#conf tciscoasav#cd disk0:/coredumpinfo/ciscoasav#copy coredump.cfg disk0:/use_ttyS0

Vérifiez que vous travaillez (vérifiez toujours si ce que vous avez fait a fonctionné)

ciscoasav# dir disk0:/Directory of disk0:/10 drwx 4096 07:29:52 Dec 18 2020 smart-log8 drwx 4096 07:28:58 Dec 18 2020 log11 drwx 4096 07:29:56 Dec 18 2020 coredumpinfo7 -rwx 59 07:36:44 Dec 18 2020 use_ttyS01 file(s) total size: 59 bytes8571076608 bytes total (8549355520 bytes free/99% free)ciscoasav#

Une fois les étapes ci-dessus terminées, configurez le modèle principal. Maintenant que nous sommes heureux que l’accès telnet fonctionne,

Définissez le type de console sur Telnet

Maintenant que vous avez défini use_ttyS0 sur l’ASAv, continuez et éteignez l’ASAv.

Vous devez éteindre l’ASAv pour ce faire. Vous pouvez le changer avec l’appareil sous tension, mais vous rencontreriez l’erreur « Aucune connexion n’a pu être établie car la machine cible l’a activement refusée ».

Cliquez sur l’onglet Paramètres avancés. Décochez la case « Utiliser comme machine virtuelle de base liée ». Nous vérifierons cela plus tard dans le guide. Cliquez sur OK puis sur Appliquer > OK pour enregistrer l’appareil. Ce périphérique sera configuré comme « modèle principal » pour l’ASAv.

Configurez l’ASAv pour l’accès telnet

Fermez la page des préférences, cliquez sur Appliquer > OK pour enregistrer le modèle.

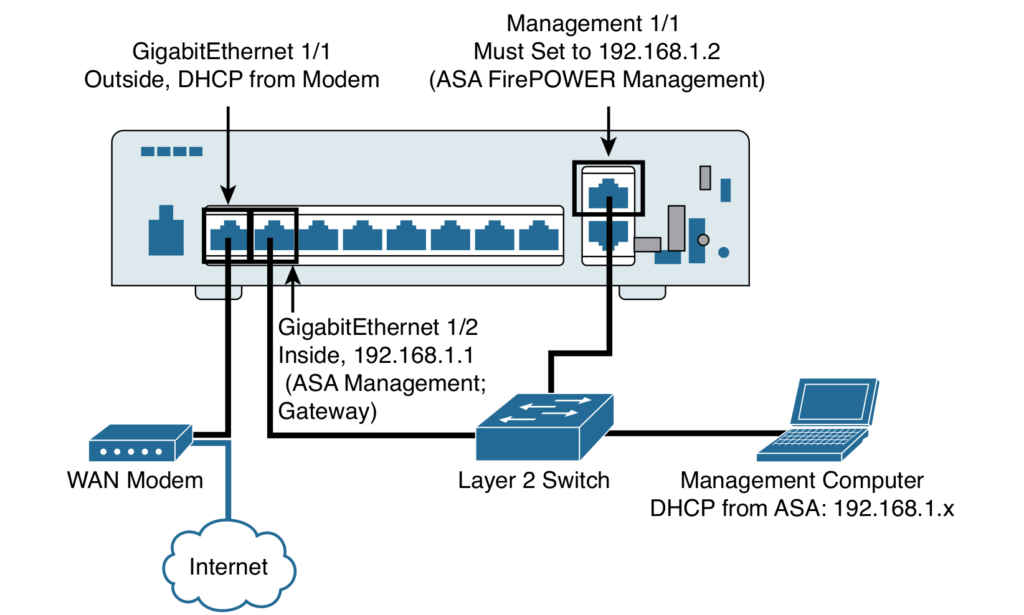

Maintenant que Cisco ASAv fonctionne exceptionnellement bien dans GNS3, passons maintenant à la configuration d’un exemple de topologie de déploiement Cisco ASA 5506-X.

Exemple de la figure 1.0 Topologie de déploiement Cisco ASA 5506-X

Dans ce laboratoire, nous configurerons ASAv pour Internet à l’aide de l’exemple de configuration suivant.

Figure 1.1 : Configuration par défaut d’usine ASA 5506-X

!interface GigabitEthernet1/0 nameif inside security-level 100 ip address 192.168.1.254 255.255.255.0 !interface GigabitEthernet1/1 nameif outside security-level 0 ip address dhcp setroute !!dns domain-lookup outsidedns server-group DefaultDNS name-server 8.8.8.8 name-server 8.8.4.4 object network obj_any subnet 0.0.0.0 0.0.0.0!!object network obj_any nat (inside,outside) dynamic interfaceroute outside 0.0.0.0 0.0.0.0 8.8.8.8 1!!dhcpd address 192.168.1.100-192.168.1.200 insidedhcpd dns 8.8.8.8 8.8.4.4 interface insidedhcpd enable inside!!class-map inspection_default match default-inspection-traffic!!policy-map global_policy class inspection_default inspect icmp !Merci de vous être arrêté pour lire cet article sur la façon de configurer Cisco ASAv sur GNS3 pour les laboratoires pratiques. Voici un article connexe: Comment configurer Cisco ASA 5506-X pour Internet