- Share

- Tweet

- Pin

w tej konfiguracji Cisco ASAv na GNS3 dla praktycznych laboratoriów krok po kroku zagłębiamy się w uzyskanie najpopularniejszego zwirtualizowanego zapory sieciowej Cisco Asav w GNS3.

laboratoria GNS3 muszą być bogate i obejmować konteksty sieciowe, co zapewnia świetne praktyczne doświadczenie zarówno dla studentów, jak i profesjonalistów. Wyobraź sobie, że możesz skonfigurować sieci VPN typu site-to-site między Asav a instancją w chmurze i wykonywać niezliczone zadania, aby zrozumieć, w jaki sposób rzeczywiste oczekiwania mogą wynikać z wybranych technologii?

piękno skalowalności dostarczanej przez zwirtualizowane urządzenia w architekturach projektowania sieci, aby udowodnić koncepcję lub przetestować i rozwiązać scenariusze?

dzięki Cisco® Adaptive Security Virtual Appliance (ASAv) możesz wybrać wydajność, której potrzebujesz w swojej firmie. ASAv jest zwirtualizowaną opcją naszego popularnego rozwiązania ASA i oferuje bezpieczeństwo w tradycyjnych fizycznych centrach danych oraz chmurach prywatnych i publicznych. Jego skalowalna funkcja VPN zapewnia dostęp pracownikom, partnerom i dostawcom—i chroni Twoje obciążenia przed coraz bardziej złożonymi zagrożeniami dzięki światowej klasy kontrolom bezpieczeństwa.

Utwórz początkowy szablon główny dla swojego ASAv

Pobierz plik Asav qcow2 z wybraną wersją systemu operacyjnego z Cisco.com.

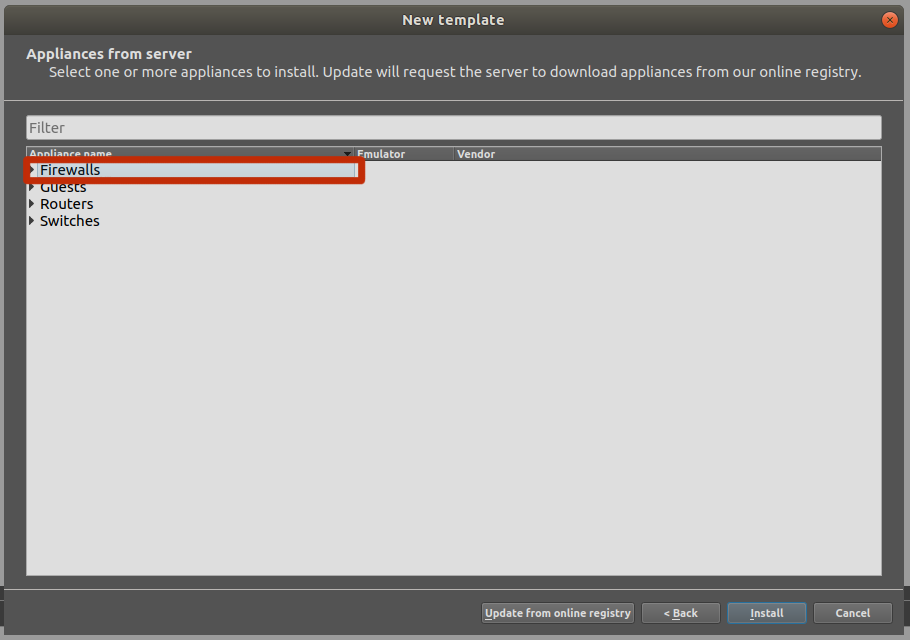

Otwórz GNS3 i kliknij plik > + nowy szablon >

Wybierz zapory z listy urządzeń GNS3

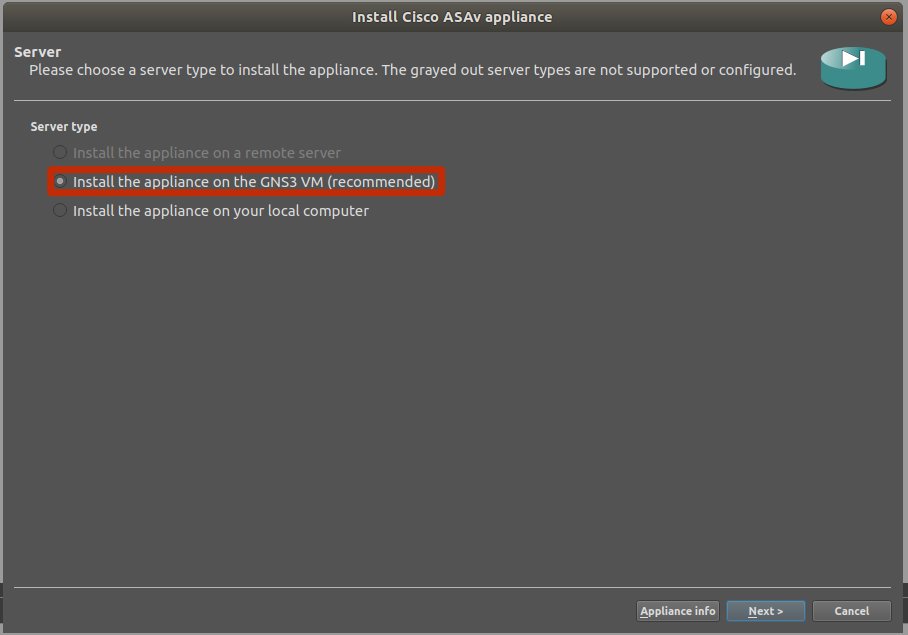

zainstaluj urządzenie na maszynie wirtualnej GNS3 zgodnie z zaleceniami

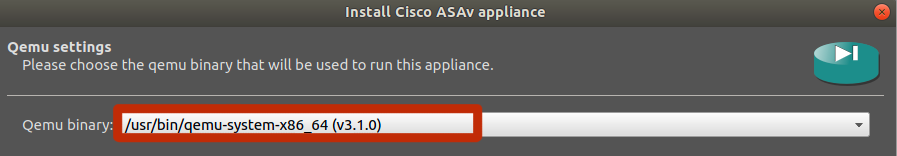

wybierz „Default” Dla typu maszyny Wirtualnej i naciśnij Dalej. Nazwij maszynę wirtualną (na przykład ASAV 9.8.1) i naciśnij Dalej. Wybierz binarny QEMU x86_64 i ustaw RAM na 2048MB. Następny.

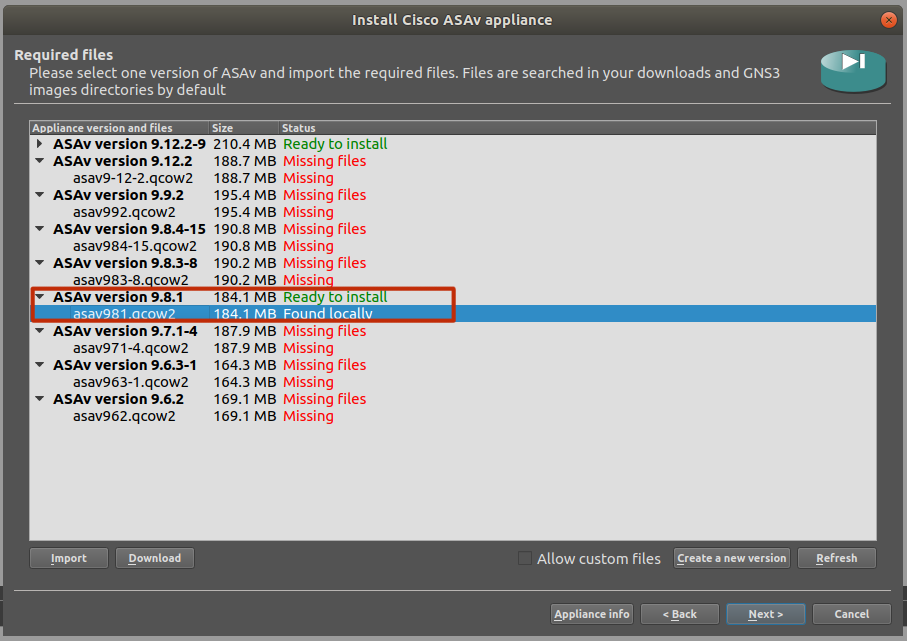

wybierz wersję ASAv i zainstaluj, a następnie kliknij Dalej

GNS3 zlokalizuje lokalnie pobrane urządzenie *qcow2 i wypełni listę, aby dokonać wyboru. Wybierz wersję ASAv i kliknij Dalej.

kliknij Dalej i kontynuuj

dobrym pomysłem jest przetestowanie swojego pomysłu za pomocą pojedynczego ASAv, a gdy to się dobrze sprawdzi, zastosuj go do szablonu głównego jako złoty obraz dla przyszłych zapór zaporowych ASAv.

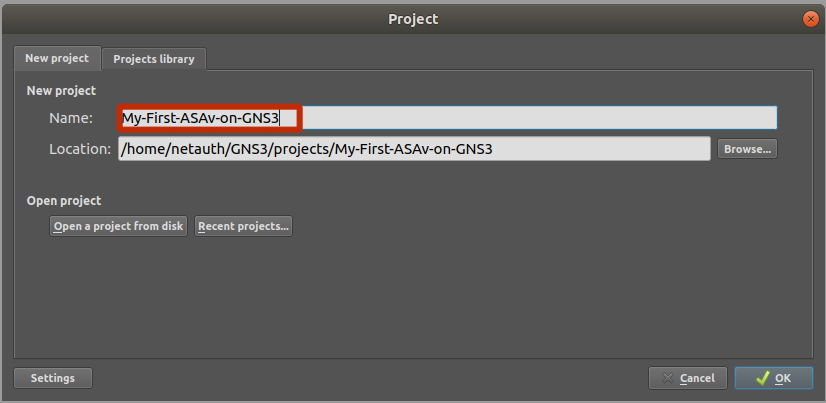

Utwórz nowy projekt GNS3

przeciągnij ASAv do obszaru roboczego

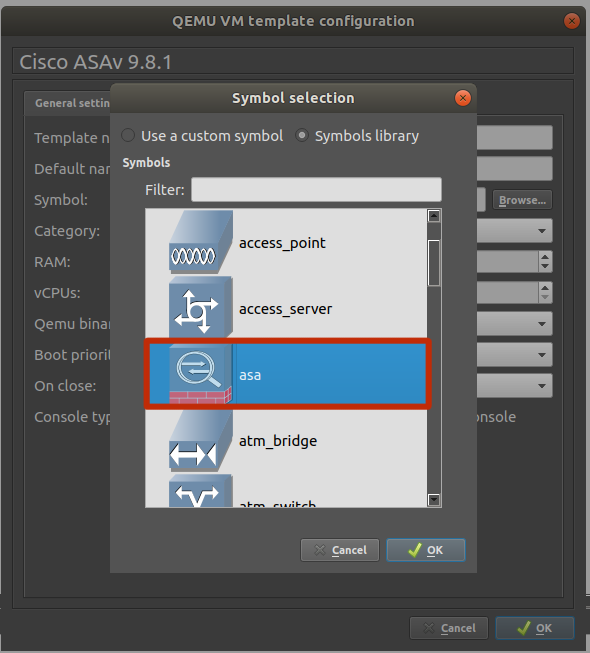

kliknij prawym przyciskiem myszy ASAv i zmień symbol (jest to opcjonalny krok)

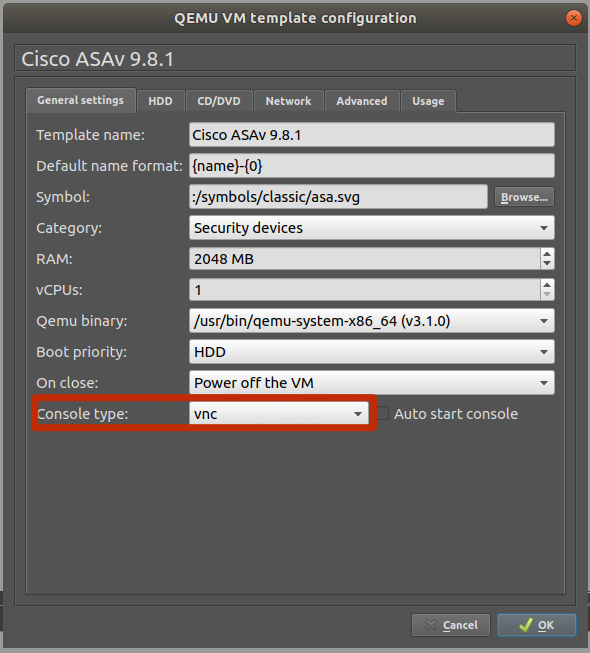

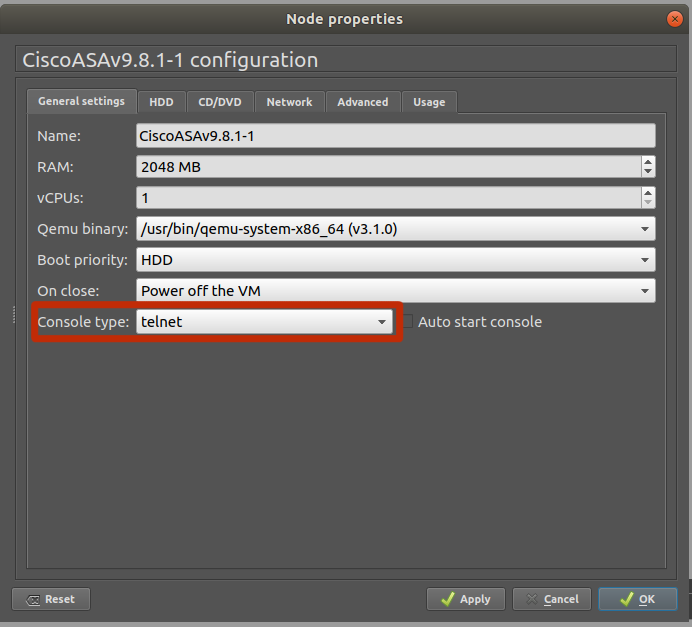

wybierz symbol dla Asav,zmień kategorię na urządzenia zabezpieczające i ustaw typ konsoli na VNC. Zmienimy to na telnet w dalszej części przewodnika, gdy zastosujemy to do naszego urządzenia master ASAv.

Wybierz vnc z listy rozwijanej, aby ustawić typ konsoli na VNC

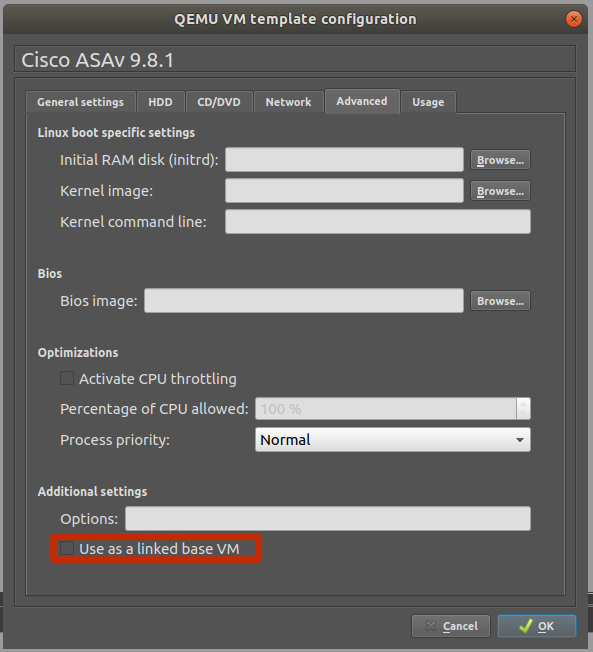

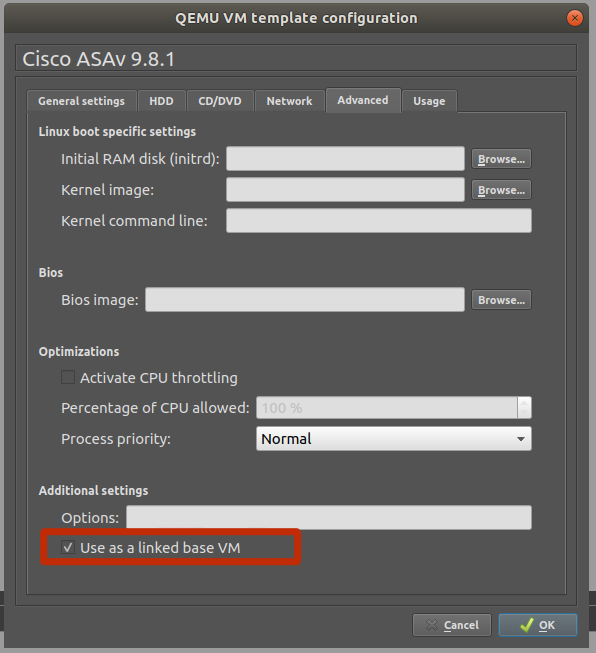

odznacz Użyj jako połączonej bazowej maszyny Wirtualnej (jest to zalecane początkowo, dopóki wszystko nie działa tak, jak powinno)

(zaleca się wykonanie wszystkich niezbędnych konfiguracji przed włączeniem tej opcji, co spowoduje, że nowsze instancje będą dziedziczyć Ustawienia globalne. Zrobimy to jako ostatni krok po wykonaniu każdego kroku.

Skonfiguruj Cisco ASAv na GNS3 dla laboratoriów praktycznych

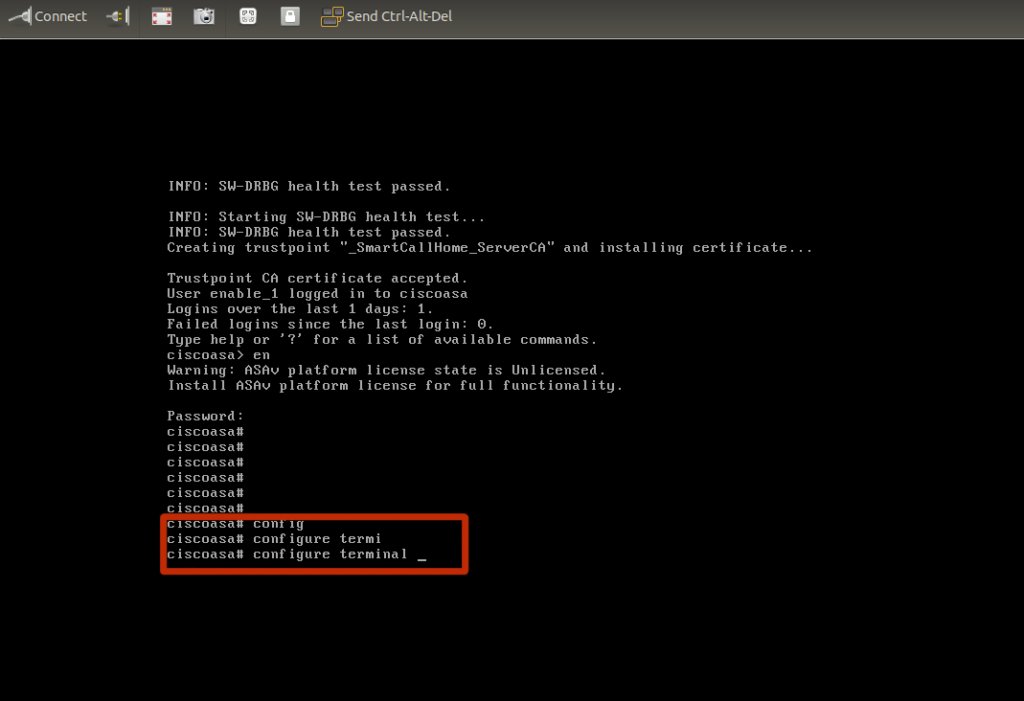

Uruchom ASAv i kliknij Otwórz za pomocą konsoli

Skonfiguruj Terminal

Ustaw dostęp do Telness: wykonaj poniższe kroki

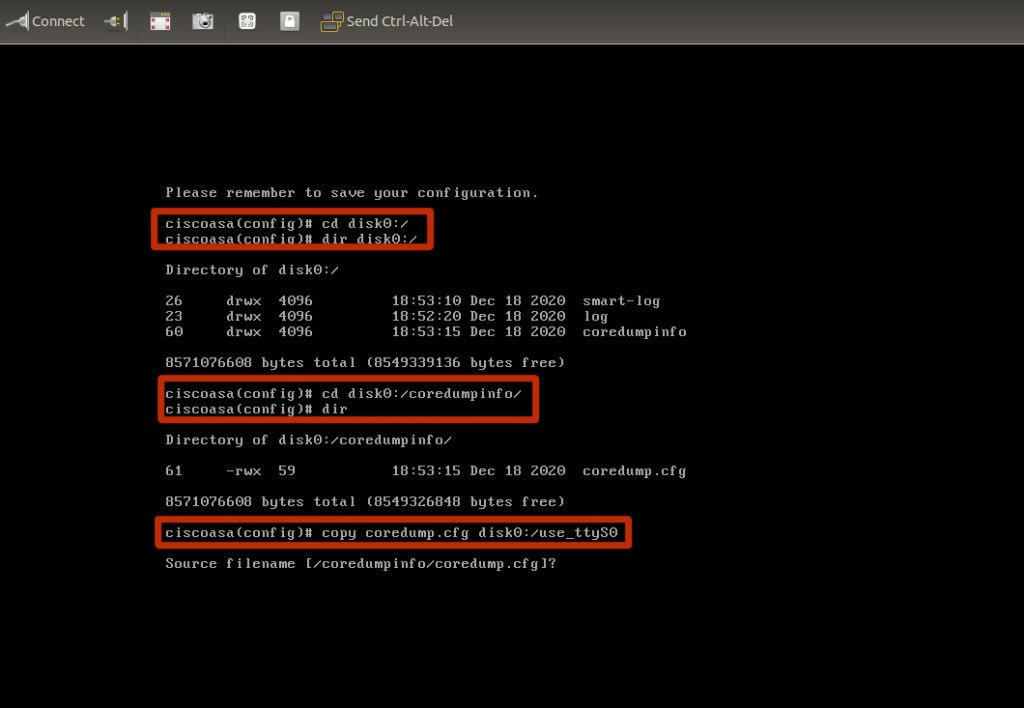

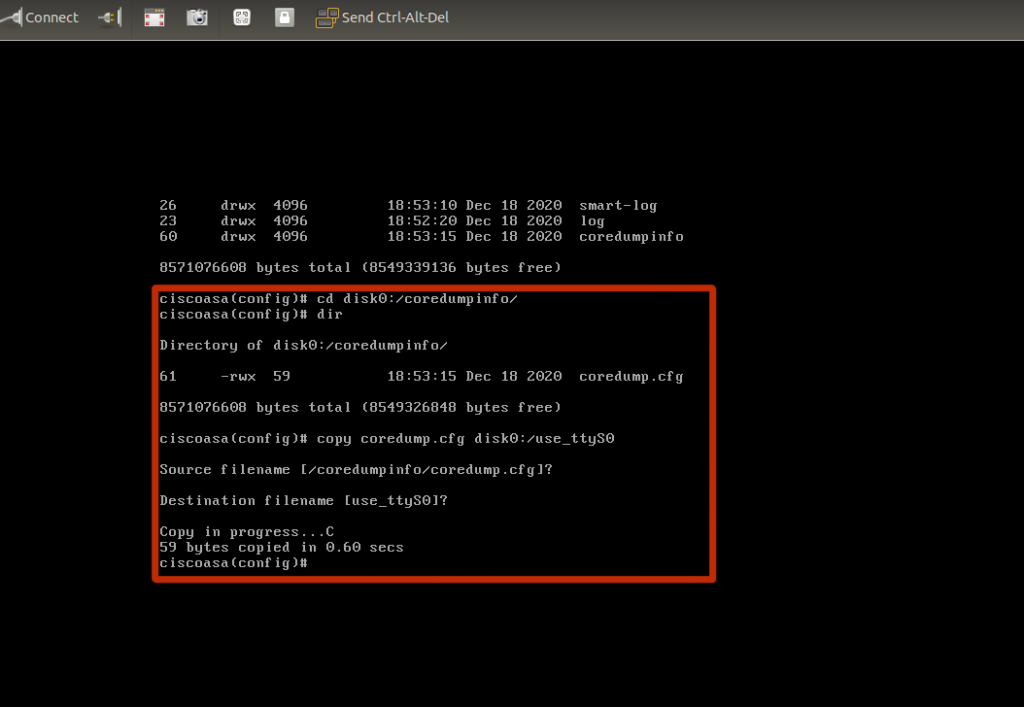

Kopiuj Coredump.cfg z katalogu coredumpinfo do disk0:/

ciscoasav#conf tciscoasav#cd disk0:/coredumpinfo/ciscoasav#copy coredump.cfg disk0:/use_ttyS0

sprawdź, czy działa (zawsze sprawdź, czy działa to, co zrobiłeś)

ciscoasav# dir disk0:/Directory of disk0:/10 drwx 4096 07:29:52 Dec 18 2020 smart-log8 drwx 4096 07:28:58 Dec 18 2020 log11 drwx 4096 07:29:56 Dec 18 2020 coredumpinfo7 -rwx 59 07:36:44 Dec 18 2020 use_ttyS01 file(s) total size: 59 bytes8571076608 bytes total (8549355520 bytes free/99% free)ciscoasav#

po wykonaniu powyższych kroków skonfiguruj szablon główny. Teraz, gdy jesteśmy szczęśliwi, że dostęp telnet działa,

Ustaw typ konsoli na Telnet

teraz, gdy Ustawiłeś use_ttyS0 na ASAv, wyłącz ASAv.

aby to zrobić, musisz wyłączyć ASAv. Możesz go zmienić przy włączonym urządzeniu,ale napotkasz błąd „nie można było nawiązać połączenia, ponieważ maszyna docelowa aktywnie odmówiła”.

kliknij kartę Ustawienia zaawansowane. Odznacz pole „Użyj jako połączonej bazowej maszyny wirtualnej”. Sprawdzimy to później w przewodniku. Kliknij OK, a następnie zastosuj > OK, aby zapisać urządzenie. To urządzenie zostanie skonfigurowane jako” szablon główny ” dla ASAv.

Skonfiguruj ASAv dla dostępu telnet

zamknij stronę Preferencje, kliknij Zastosuj > OK, aby zapisać szablon.

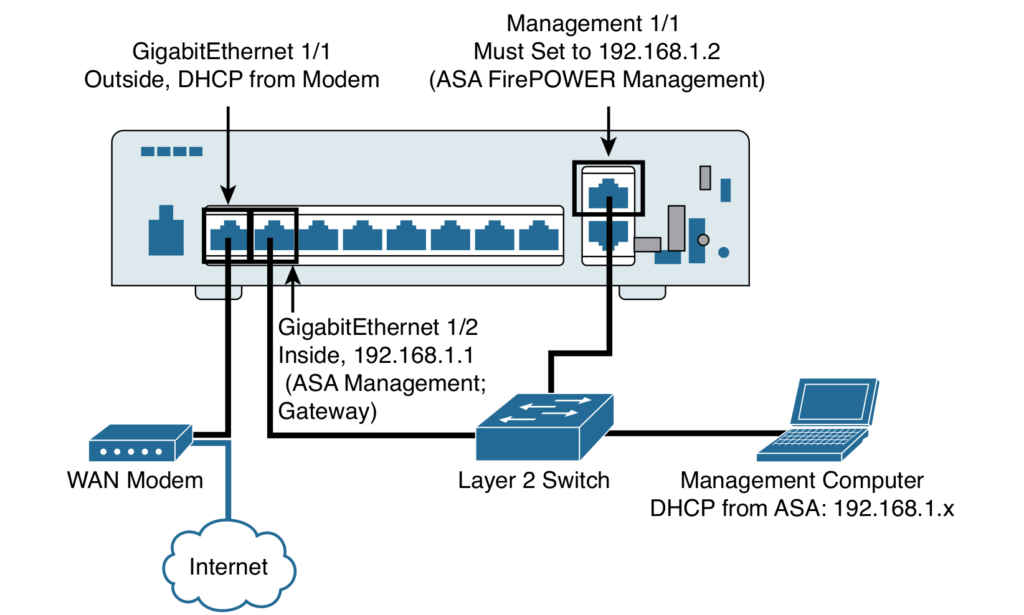

teraz, gdy Cisco ASAv działa wyjątkowo dobrze w GNS3, przejdźmy teraz do konfiguracji przykładowej topologii wdrożenia Cisco ASA 5506-X.

rysunek 1.0 Sample Cisco ASA 5506-X Deployment Topology

w tym laboratorium skonfigurujemy ASAv dla Internetu za pomocą poniższej próbki konfiguracji.

rysunek 1.1: domyślna konfiguracja fabryczna ASA 5506-X

!interface GigabitEthernet1/0 nameif inside security-level 100 ip address 192.168.1.254 255.255.255.0 !interface GigabitEthernet1/1 nameif outside security-level 0 ip address dhcp setroute !!dns domain-lookup outsidedns server-group DefaultDNS name-server 8.8.8.8 name-server 8.8.4.4 object network obj_any subnet 0.0.0.0 0.0.0.0!!object network obj_any nat (inside,outside) dynamic interfaceroute outside 0.0.0.0 0.0.0.0 8.8.8.8 1!!dhcpd address 192.168.1.100-192.168.1.200 insidedhcpd dns 8.8.8.8 8.8.4.4 interface insidedhcpd enable inside!!class-map inspection_default match default-inspection-traffic!!policy-map global_policy class inspection_default inspect icmp !Dziękujemy za zatrzymanie się, aby przeczytać ten artykuł na temat konfiguracji Cisco ASAv na GNS3 dla praktycznych laboratoriów. Poniżej znajduje się powiązany artykuł: Jak skonfigurować Cisco ASA 5506-X Dla Internetu