Cibercriminosos, fraudadores e golpistas usam uma ampla variedade de ferramentas para transformar uma ilícito de lucro de suas vítimas. Uma das ferramentas mais comuns que as corporações enfrentam é o temido ataque de botnet.Estimativas citadas pela revista Cybercrime afirmam que ” o cibercrime custará ao mundo us $6 trilhões anualmente até 2021, ante US $3 trilhões em 2015.”Em suma, o uso de botnets e outras ferramentas de cibercrime contra sua organização não vai desaparecer tão cedo. Se alguma coisa, você pode esperar enfrentar ainda mais ataques de botnet e bots de hackers em um futuro próximo.

- sobre Bots, Bots zumbis e Botnets

- o que é um Bot?

- o que é um bot Zumbi?

- o que é uma Botnet?

- como criar uma Botnet

- malware móvel

- ataques de engenharia Social

- ataques de Phishing

- tipos de ataques de Botnet

- ataques DDoS

- clique em fraude

- raspagem de conteúdo

- Spam

- violação de dados financeiros

- exemplo de ataque de botnet zumbi do mundo Real

- encontrando a detecção certa de Botnet

sobre Bots, Bots zumbis e Botnets

o que é um Bot?

o termo ” bot “é abreviação de” robô.”No contexto do cibercrime, um bot é um programa de software automatizado projetado para realizar alguma tarefa específica.

os Bots podem ser malévolos ou benignos, dependendo do que foram feitos para fazer. Na maioria dos casos, eles são feitos para concluir tarefas que a maioria das pessoas acharia muito repetitivas, chatas e demoradas para fazer pessoalmente-como responder a perguntas básicas, atualizar automaticamente os painéis de dados ou rastrear sites na internet para catalogá—los para os mecanismos de pesquisa.

Saiba mais sobre programas de Bot agora! Baixe o eBook.

o que é um bot Zumbi?

um bot zumbi é um tipo de bot malicioso que transforma computadores e outros dispositivos em drones que um hacker pode controlar remotamente. Os bots zumbis são um ingrediente chave na criação de uma botnet e na condução de ataques cibernéticos em grande escala.

o que é uma Botnet?

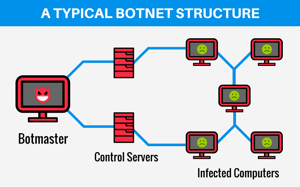

um botnet é uma grande coleção de máquinas infectadas com bots zumbis que permitem que hackers os controlem remotamente. Botnets são frequentemente usados para realizar algum tipo de tarefa ilícita sem o conhecimento dos proprietários do dispositivo.

uma vez que a botnet cresceu o suficiente para atender às necessidades do hacker, eles podem ser controlados remotamente através dos chamados servidores command-and-control (C&c). Esta ferramenta de gerenciamento de bots do lado do hacker geralmente usa protocolos baseados em padrões como Internet Relay Chat (IRC) e rede peer-to-peer (P2P) para enviar dados para os dispositivos infectados por zumbis.

como criar uma Botnet

então, como os hackers (às vezes chamados de botmasters ou criadores de bot) criam botnets em primeiro lugar? Infelizmente, existem muitas maneiras pelas quais os cibercriminosos podem criar e espalhar seus bots zumbis para gerar enormes botnets.

malware móvel

nesta estratégia, o fraudador cria um aplicativo móvel barato usando um kit de desenvolvimento de software livre (SDK) e o carrega para uma loja de aplicativos online. Nesse download de aplicativo móvel é um pouco de código malicioso que cria um bot zumbi em qualquer dispositivo que baixa o aplicativo. Esta é uma tática comum em esquemas de fraude de cliques móveis.

ataques de engenharia Social

outros hackers podem espalhar Bots zumbis por meio de links maliciosos em mídias sociais, sites incompletos e até anúncios online. Um visitante desavisado do site ou surfista de mídia social clica no link e, de repente, seu dispositivo está baixando um programa zombie bot (ou qualquer um de uma variedade incontável de outros programas de malware).

os fraudadores podem gastar muito tempo projetando mensagens on-line atraentes para enganar vítimas desavisadas a clicar em um link malicioso. Ou, eles podem simplesmente copiar a aparência de um anúncio on-line de uma empresa legítima e criar um knockoff que usa um link malicioso para instalar um hacker bot.

ataques de Phishing

o E—Mail é a fonte mais prevalente de malware-incluindo o malware usado para instalar bots zumbis. De acordo com purplesec.us ” 92% dos malwares são entregues por e-mail.”O uso de links de malware em E-mails é um tipo de técnica de phishing que alguns fraudadores e golpistas frequentemente empregam.

sinais de Alerta de um e-mail de phishing carregado com malware incluem:

- linguagem urgente que o incentiva a ” agir agora!”

- o uso de ameaças no e-mail (como reclamações de que você tem pagamentos em atraso ou sua conta será cobrada se você não responder ou clicar em um determinado link).

- comunicações não solicitadas de uma fonte desconhecida.Comportamento/linguagem anormal em E-mails de fontes conhecidas (phishers muitas vezes tentam imitar pessoas que você conhece para que possam enganá-lo).

tipos de ataques de Botnet

o que os cibercriminosos e fraudadores podem fazer com as botnets gigantes que eles criam? Os usos potenciais de dispositivos comprometidos e conectados à internet são quase infinitos. Os Botmasters podem usar suas botnets para realizar uma variedade de ataques cibernéticos e habilitar esquemas de fraude enquanto escondem seus rastros.

alguns usos comuns para botnets incluem:

ataques DDoS

um ataque de negação de serviço distribuído (DDoS) é um dos usos mais prevalentes de uma botnet. Aqui, um botmaster usa sua grande rede de bots zumbis para sobrecarregar uma rede ou sistema de destino para que ele não possa operar normalmente. A natureza exata do ataque pode variar de um ataque DDoS para o próximo.Por exemplo, alguns ataques DDoS dependem apenas da Força bruta, enviando inúmeros pings para uma rede ou até mesmo um dispositivo específico para mantê-lo ocupado demais para processar solicitações de tráfego legítimas. Outros podem aproveitar uma falha específica nos protocolos de handshake de um sistema para amplificar o atraso criado se sua botnet não for especialmente grande.Seja qual for a metodologia, a botnet mantém o sistema ou a rede muito ocupados para funcionar normalmente-impedindo as operações da organização.

clique em fraude

botnets zumbis são freqüentemente usados em esquemas de fraude de clique. Aqui, a horda de bots zumbis opera em segundo plano, clicando em anúncios para aumentar os cliques para campanhas pay-per-click (PPC). Anunciantes e comerciantes que executam campanhas PPC veem os cliques que estão recebendo, pensam que o AFILIADO que as reporta ajudou a levar as pessoas a clicar no link do anúncio ou do site e pagar o dinheiro do fraudador.

nos últimos anos, fazendas de fraude humana têm sido usadas para complementar ou substituir esquemas de bot de fraude de clique. Com humanos reais por trás dos cliques fraudulentos, fazendas de fraude humana são muitas vezes muito mais difíceis de detectar e parar com fraude de anúncios e ferramentas de detecção de botnet.

descubra como afiliados fraudulentos usam esta e outras estratégias de fraude: baixe o Whitepaper.

raspagem de conteúdo

este é o uso de programas bot para roubar informações do seu site. O conteúdo “raspado” pode ser usado de várias maneiras, incluindo:

- subcotação dos preços dos bens e serviços;

- Copie conteúdo e elementos de design inteiramente (frequentemente usados ao criar sites falsificados que imitam um legítimo); e

- minar o SEO do seu site replicando perfeitamente o conteúdo em outro URL para torná-lo semelhante a conteúdo duplicado.

Spam

e-Mail ataques de phishing envolvem, muitas vezes, o envio de milhares de mensagens para pessoas em diferentes empresas ou departamentos dentro de uma empresa, na esperança de obter apenas uma pessoa clicar em um link malicioso. No entanto, um fraudador pode não ter os endereços de E-mail de todos que deseja segmentar.

então, como eles enviam e-mails para pessoas que não conhecem?

usando bots e botnets para automatizar o envio de E-mails de spam e phishing para todos os endereços de E-mail na lista de contatos de um dispositivo infectado. Então, para cada destinatário que também clica no link de malware e é infectado com um bot zumbi, todos os seus contatos recebem uma mensagem—e assim por diante até que o fraudador tenha construído uma rede verdadeiramente massiva de dispositivos comprometidos.Alternativamente, os fraudadores podem usar bots muito mais simples para spam repetidamente grandes listas de discussão de pessoas que tiveram suas informações de contato coletadas por terceiros sem o seu consentimento.

violação de dados financeiros

outro uso comum para botnets é permitir violações de instituições financeiras. Essas violações de dados financeiros podem resultar no comprometimento de credenciais de acesso bancário, informações de cartão de crédito, informações de contato com o cliente e até mesmo informações de identificação pessoal (PII) que podem ser usadas em esquemas de roubo de identidade.

os cibercriminosos podem usar os dados roubados ou vendê-los na” dark web ” com lucro. Algumas fontes indicam que a compra de detalhes do cartão de crédito pode custar tão pouco quanto $12-$20 USD.

exemplo de ataque de botnet zumbi do mundo Real

em 21 de outubro de 2016, dezenas de grandes sites quebraram, inutilizados por um ataque DDoS alimentado por uma botnet chamada Mirai. A botnet, em grande parte composta de dispositivos comprometidos da Internet das Coisas (IoT), bombardeou Dyn, um provedor de DNS, com tráfego malicioso, efetivamente desligando seus serviços e fazendo com que sites populares escurecessem.

proteger o ecossistema IoT está provando ser uma luta. Do lado dos fabricantes, não há nenhum padrão de segurança universal sendo implementado para regular os diferentes dispositivos por aí e facilitar a detecção de bots. Além disso, alguns fabricantes não estão lançando atualizações críticas de software para dispositivos desatualizados. Em alguns casos, eles os órfão completamente-criando lacunas de segurança significativas nas redes com esses dispositivos.

neste caso, o botnet Mirai aproveitou uma falha de segurança gritante que vem com muitos dispositivos IoT prontos para o consumidor: IDs e senhas de usuário padrão. Como observado pelo CSO Online: “Mirai aproveitou dispositivos IoT inseguros de uma maneira simples, mas inteligente. Ele digitalizou grandes blocos da internet em busca de portas Telnet abertas e tentou fazer login em senhas padrão. Desta forma, foi capaz de acumular um exército de botnet.”

a maioria das pessoas que compram dispositivos IoT não altera essas configurações após a configuração inicial, essencialmente deixando os dispositivos abertos para sequestro.

o principal problema é que os dispositivos IoT não vão desaparecer tão cedo. Se alguma coisa, o uso de dispositivos conectados à internet está crescendo. As projeções atuais da Statista prevêem que o uso mundial de dispositivos IoT “quase Triplique de 8,74 bilhões em 2020 para mais de 25,4 bilhões de dispositivos IoT em 2030.”

encontrando a detecção certa de Botnet

independentemente de como um ataque de botnet está visando sua organização, a solução pode muito bem ser a mesma. A detecção precoce de botnet pode ser crucial para responder efetivamente (e parar) o ataque.

um bot que ataca seu site normalmente não se comportará exatamente como um visitante humano normal. Por exemplo, muitas vezes ele não consegue fazer logon em vários serviços, carregar rapidamente itens em seguida, abandonar prontamente carrinhos, exibir comportamento de visualização irregular (estar na página por menos de um segundo), e fazer coisas estranhas para seus formulários on-line. Além disso, o tráfego de botnet tende a atingir tudo de uma vez (embora fraudadores mais sofisticados possam cambalear os esforços de seus bots zumbis).

no entanto, esses sinais de alerta nem sempre são fáceis de detectar manualmente—e as verificações manuais levam um tempo precioso para serem concluídas. Para se proteger de ataques de botnet, você precisa saber quem está visitando seu site em tempo real. Você precisa analisar de onde vem o tráfego de entrada e o que está fazendo. Você precisa ser capaz de identificar bots antes que o problema saia do controle. Você precisará de uma solução de fraude de anúncios.

Um profissional, de alta qualidade anúncio fraude solução, tais como Anura, irá monitorar o tráfego constante para determinar quais os visitantes são reais e quais não são. Uma vez identificado, você vai receber uma notificação de que o tráfego inválido que veio de bots (e outras fontes de fraude)—complete com um relatório dos dados, mostrando porque a atividade foi marcado como fraude. Isso permite que você limpe o mal, mantendo o bem.

seu negócio é livre para voltar a fazer o que você faz melhor, sem ter que se preocupar com onde o próximo ataque está vindo. Na era moderna, ninguém é muito grande ou muito pequeno para ser alvo de fraudadores tomando o caminho fácil para a riqueza, mas você pode controlar o quão difícil é atingi-lo. Não seja um alvo fácil, exija um teste gratuito hoje.