Dit is een stapsgewijze handleiding voor het configureren van een Open VPN-server op Windows Server 2008/2012-besturingssystemen en het verbinden van clients met het gemaakte virtuele private netwerk.

Open VPN is een open implementatie van VPN – technologie-het Virtual Private Network, dat is ontworpen om virtuele private netwerken te creëren tussen groepen van geografisch afgelegen knooppunten bovenop een open datatransmissiekanaal (Internet). Open VPN is geschikt voor taken zoals een beveiligde externe netwerkverbinding met een server zonder toegang tot Internet te openen, alsof u verbinding maakt met een host op uw lokale netwerk. Verbindingsbeveiliging wordt bereikt door Open SSL-codering.

Hoe werkt het?

wanneer de Open VPN-configuratie is voltooid, zal de server in staat zijn om externe SSL-beveiligde netwerkverbindingen te accepteren met de virtuele netwerkadapter die is aangemaakt bij het begin van de VPN-service (tun / tap) zonder de regels voor verkeersverwerking van andere interfaces (externe Internetadapter, enz.). U kunt client sharing Open VPN configureren voor een specifieke netwerkadapter van degenen die aanwezig zijn op de server. In het tweede deel van de instructie wordt deze tunneling van het internetverkeer van gebruikers overwogen. Met deze methode van doorsturen, zal de host die VPN – verbindingen afhandelt ook de functie van een proxyserver (Proxy) uitvoeren-om de regels van netwerkactiviteit van gebruikers te verenigen en om het internetverkeer van de client op eigen naam te routeren.

Open VPN installeren op de server

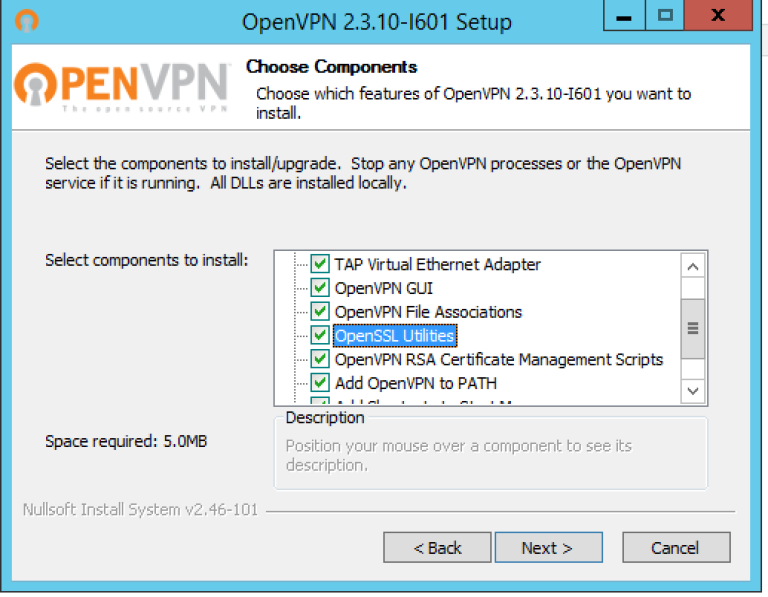

Download en installeer de versie van Open VPN die overeenkomt met uw besturingssysteem. Start het installatieprogramma; zorg ervoor dat alle functies zijn geselecteerd voor installatie in de derde stap van de installatiewizard.

merk op dat in deze instructie verdere opdrachten zijn gebaseerd op het feit dat Open VPN is geïnstalleerd in de standaardmap “C: \ Program Files \ OpenVPN”.

We staan het toevoegen van een virtuele netwerkadapter toe om te tikken in antwoord op het overeenkomstige verzoek en te wachten tot de installatie voltooid is (het kan enkele minuten duren).

Sleutelgeneratie (PKI) van het certificeringscentrum, de server, de client; Diffie-Hellman algoritme

om de sleutel / certificaat paren van alle knooppunten van het private netwerk te beheren, gebruik je het Easy-rsa hulpprogramma, dat werkt via de commandoregel, naar analogie met de Linux console. Om ermee te werken, open, voer de opdrachtregel uit (sneltoets Win + R, typ cmd en druk op Enter)

configuratiebestanden.

init-config wordt uitgevoerd.bat script zal een nieuwe vars genereren.bat bestand in onze Easy-rsa directory, zal dit bestand onze configuratie bevatten:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batdus nu moeten we het openen van de volgende map met behulp van Windows Verkenner: C:\ Programmabestanden \ OpenVPN \ easy-rsa

Bewerk nu met Kladblok (of een andere teksteditor) het batchbestand met de naam vars.bat, we moeten enkele variabelen configureren …

Wijzig de volgende instellingen (dichter bij de onderkant van het bestand) om aan uw vereisten te voldoen:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeopmerking: als de waarde van de variabele een spatie bevat, sluit deze dan tussen aanhalingstekens.

vervolgens moet u de wijzigingen in het bestand opslaan en vervolgens met de opdrachtprompt de volgende opdrachten uitvoeren:

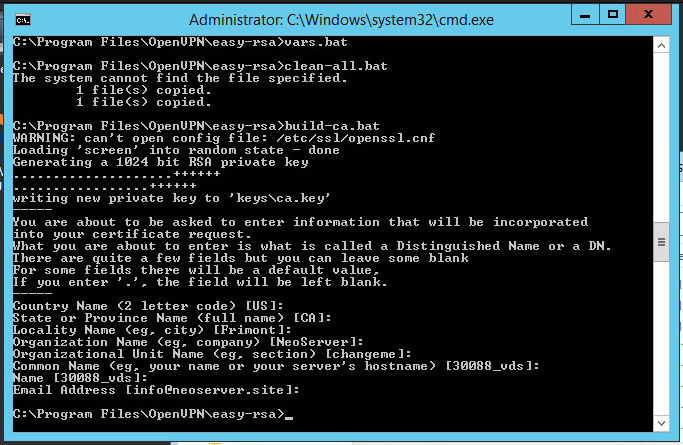

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batcertificeringscentrum en Serversleutel generatie

laten we overgaan tot het aanmaken van de sleutel / certificaat van de certificeringsinstantie. Voer het script uit:

build-ca.batals reactie op de aanwijzingen die worden weergegeven, kunt u gewoon op Enter drukken. De enige uitzondering is het veld KEY_CN (Common Name) – zorg ervoor dat u een unieke naam opgeeft en voeg dezelfde naam in het veld naam in:

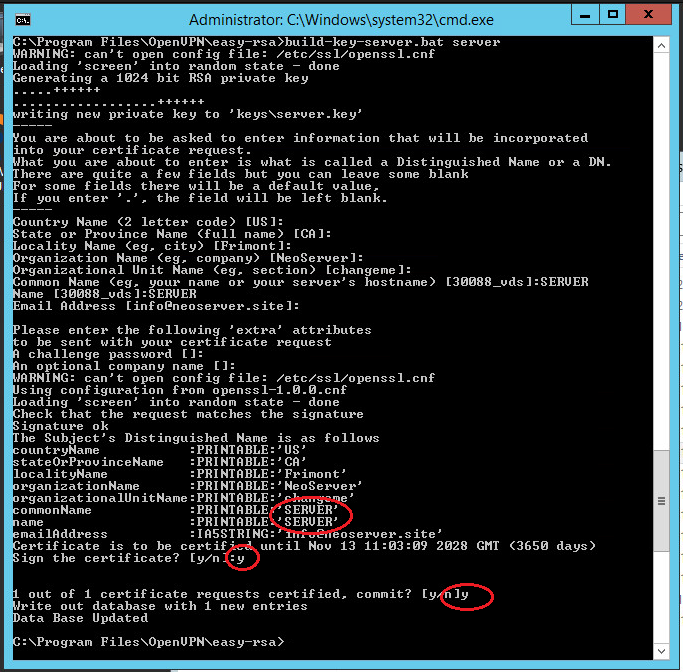

op dezelfde manier genereren we een servercertificaat. Hier is de waarde van de Algemene naam en naam velden SERVER:

.\build-key-server.bat serveropmerking: het serverargument is de naam van het toekomstige bestand.

aan alle gegenereerde sleutels wordt nu gevraagd of het gegenereerde certificaat (het certificaat ondertekenen) namens de certificeringsinstantie moet worden ondertekend. Antwoord y (Ja).

generating client keys and certificates

voor elke VPN client moet u een apart SSL certificaat aanmaken.

er is een optie in de Open VPN-configuratie, door in te schakelen, kunt u één certificaat gebruiken voor meerdere clients (Zie de server.ovpn-bestand – >” dublicate-cn ” – bestand), maar dit wordt vanuit veiligheidsoogpunt niet aanbevolen. Certificaten kunnen in de toekomst worden gegenereerd, als nieuwe klanten verbinding maken. Daarom zullen we er nu maar één aanmaken voor client1:

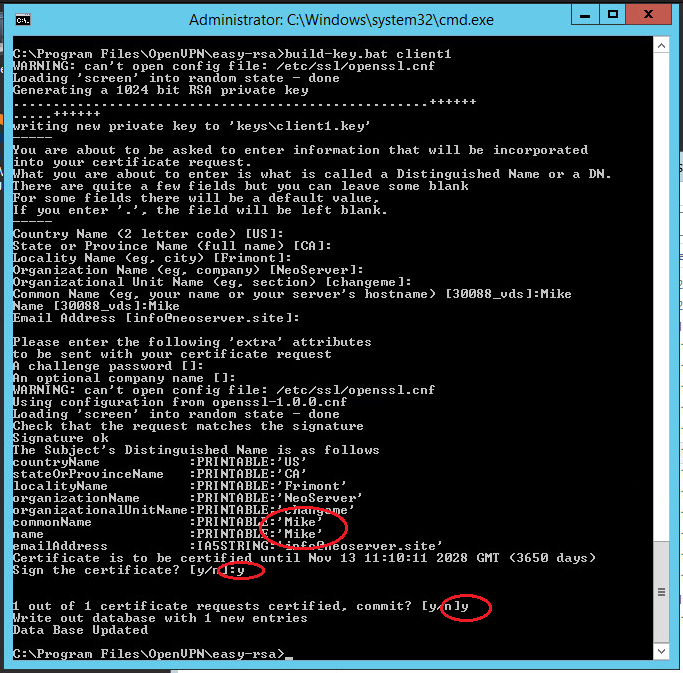

Voer de volgende commando ‘ s uit om clientsleutels te genereren:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1opmerking: client1 argument is de naam van het toekomstige bestand.

geef in het veld algemene naam de naam van de cliënt op (in ons geval client1).

Diffie Hellman Parameters

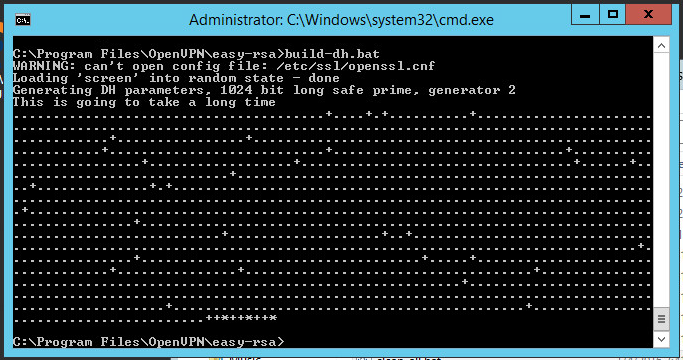

voltooien van de codering instellen, moet u voor het uitvoeren van de Diffie-Hellman-parameter generatie script:

.\build-dh.bathet Weergeven van informatie over het maken van de parameters ziet er als volgt:

de Overdracht van de gegenereerde sleutels / certificaten

De gegenereerde certificaten bevinden zich in de C: \ Program Files \ OpenVPN \ easy-rsa \ keys directory. Kopieer de onderstaande bestanden naar map C:\Programmabestanden \ OpenVPN\config:

- ca.crt

- dh2048.pem / dh1048.pem

- server.crt

- server.key

Open VPN server configuration

laten we direct overgaan tot de configuratie van de VPN-server, gebruik ons configuratiebestand met de name server.ovpn en plaats het in de C: \ Program Files \ OpenVPN \ config directory.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"Open het bestand; Zoek het pad naar de sleutels (zie hieronder). Controleer de paden naar de eerder gekopieerde certificaten ca.crt, dh1024.pem / dh2048.pem, server.sleutel, server.crt en, indien nodig, wijziging:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3sla het bestand op.

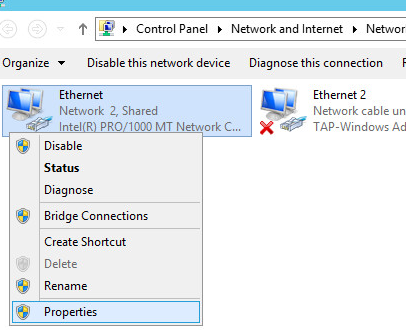

nu moet u verkeer doorsturen tussen adapters toestaan. Volg deze stappen: Configuratiescherm – > netwerk en Internet – > netwerk en delen centrum – > adapterinstellingen wijzigen. Kies een adapter die naar het externe Internet kijkt (TAP-adapter is verantwoordelijk voor de VPN-verbinding). In ons voorbeeld is dit Ethernet 2.

Dubbelklik op de Adaptereigenschappen en ga naar het tabblad Toegang, vink alle selectievakjes aan. Sla de wijzigingen op.

vervolgens moet u IP-adressering inschakelen.

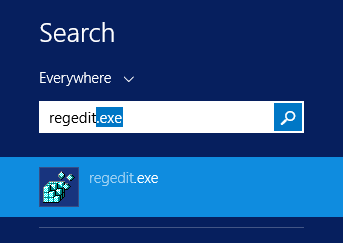

met behulp van Windows Search, Zoek de REGEDIT.exe-toepassing.

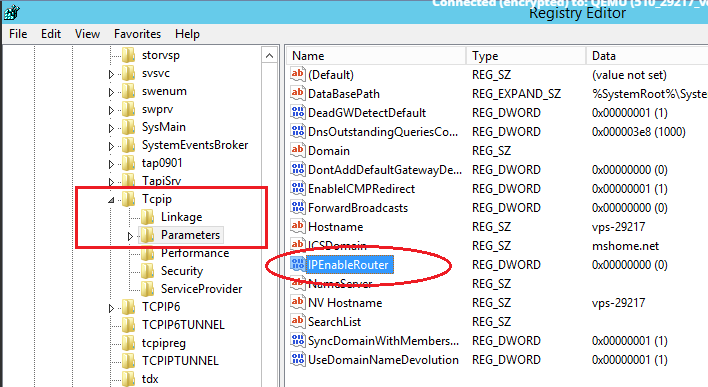

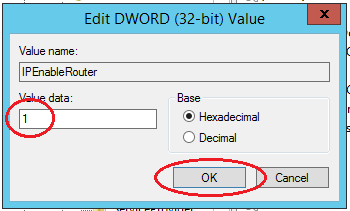

zoek in de boomstructuur de map HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters. Zoek in het rechterdeel van het venster de variabele ipenablerouter, dubbelklik op het venster waardebewerking en verander het in 1, waardoor adressering op de VPS mogelijk is.

Autorun Open VPN

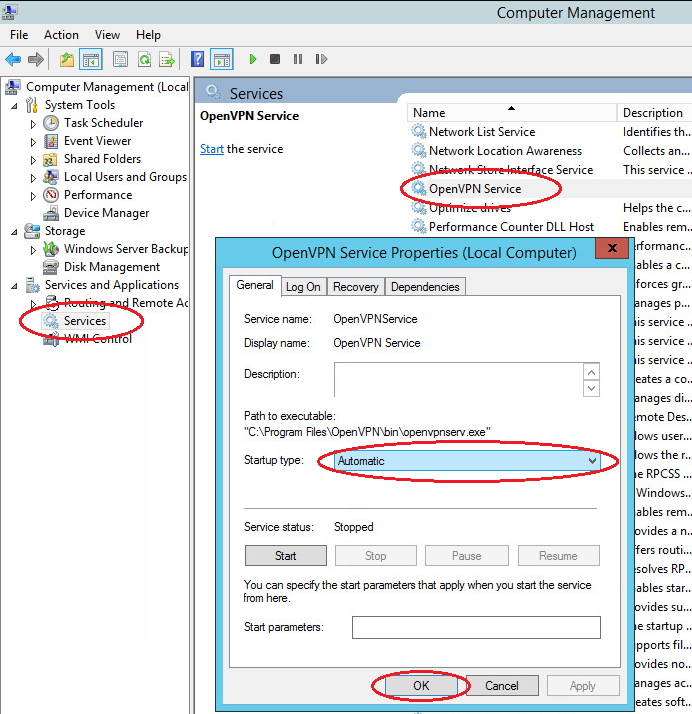

configureer de Open VPN-service onmiddellijk naar autorun bij het opstarten van het systeem.

Open de Windows-Services. Zoek in de lijst Open VPN – > klik met de rechtermuisknop – > eigenschappen – > Start: automatisch

hiermee is de basisconfiguratie van de Virtual private network server voltooid. Zoek het bestand C: \ Program Files \ OpenVPN \ config \ server.ovpn – > klik met de rechtermuisknop – > op “Start OpenVPN op deze configuratie” om de Virtual private network server en het configuratie bestand dat we hebben voorbereid te starten.

Open VPN-clientconfiguratie

Open VPN-clienttoepassingen zijn beschikbaar voor alle populaire besturingssystemen: Windows / Linux / iOS / Android. Voor MacOS wordt de Tunnelblick-client gebruikt. Al deze toepassingen werken met dezelfde configuratiebestanden. Slechts enkele verschillen van verschillende opties zijn mogelijk. Je kunt er meer over leren door de documentatie van je Open VPN-client te bekijken. In deze handleiding zullen we kijken naar het aansluiten van een Windows-client met behulp van hetzelfde distributiepakket van het programma dat we op de server hebben geïnstalleerd. Bij het gebruik van toepassingen voor andere besturingssystemen, de setup logica is vergelijkbaar.

- installeer de huidige versie van Open VPN op de clientcomputer.

- Kopieer naar de map C: \ Program Files \ OpenVPN \ config de clientcertificaatbestanden die eerder op de server zijn gemaakt (2 certificaten met de .crt extensie en de sleutel met de .sleuteluitbreiding) en onze cliënt gebruiken.ovpn client configuratiebestand. Na het kopiëren naar het apparaat van de gebruiker, wordt het laatste bestand verwijderd van de server of overgebracht uit de config map om verwarring in de toekomst te voorkomen.

- Open de client.ovpn-bestand. Zoek de regel remote my-server-1 1194 en geef het ip-adres of de domeinnaam van de vpn-server op:

remote <ip-address> 1194</ip-address>bijvoorbeeld:

remote 83.166.241.155 1194 - vind manieren om certificaten. Geef daarin de paden naar de ca op.crt, klant1.sleutel, klant1.crt-certificaten eerder gekopieerd zoals in onderstaand voorbeeld:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - sla het bestand op. Client setup voltooid.

Controleer Windows Firewall Regels

Opgelet! Voor de juiste werking van de OpenVPN-service is het vereist dat de bijbehorende poorten op de server worden geopend (standaard UDP 1194). Controleer de relevante regel in uw Firewall: Windows Firewall of antivirussoftware van derden.

Controleer OpenVPN-verbindingen

Start de Open VPN-server, ga hiervoor naar de map C: \ Program Files \ OpenVPN \ config en selecteer het serverconfiguratiebestand (we hebben server.ovpn – > klik met de rechtermuisknop – > “Start OpenVPN op dit configuratiebestand”).

Start de client, om dit te doen, ga naar de map C: \ Program Files \ OpenVPN \ config en selecteer het client configuration file (we hebben client.ovpn – > klik met de rechtermuisknop – > “Open VPN op dit configuratiebestand starten”).

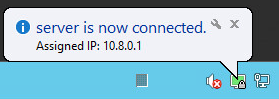

het scherm toont het venster verbindingsstatus. In een paar seconden zal worden geminimaliseerd naar lade. De groene indicator van de open VPN-snelkoppeling in het mededelingengebied geeft een succesvolle verbinding aan.

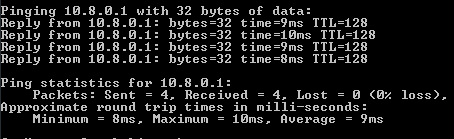

controleer de toegankelijkheid vanaf het client-apparaat van de OpenVPN-server met behulp van het interne privé-netwerkadres:

- druk op de Win + R toetsen en typ cmd in het venster dat verschijnt om de opdrachtregel te openen.

- Voer de opdracht ping uit naar het adres van onze server in een virtueel privénetwerk (10.8.0.1):

ping 10.8.0.1als de VPN correct is geconfigureerd, wordt de pakketuitwisseling met de server gestart.

- met behulp van de tracert tool, zullen we controleren op welke route de pakketten van de client gaan. Voer In de console het volgende commando in:

uit het resultaat van het hulpprogramma zien we dat de pakketten eerst naar de VPN-server worden verzonden en pas daarna naar het externe netwerk.

nu hebt u een kant-en-klare virtueel particulier netwerk waarmee u veilige netwerkverbindingen kunt maken tussen zijn clients en de server met behulp van open en geografisch afgelegen verbindingspunten met het Internet.