dette er en trin-for-trin guide til, hvordan du konfigurerer en åben VPN-server på vinduer Server 2008/2012 operativsystemer og forbinder klienter til det oprettede virtuelle private netværk.

Open VPN er en åben implementering af VPN – teknologi-det virtuelle Private netværk, der er designet til at skabe virtuelle private netværk mellem grupper af geografisk fjerne noder oven på en åben datatransmissionskanal (Internet). Åben VPN er velegnet til opgaver såsom sikker fjernnetværksforbindelse til en server uden at åbne internetadgang til den, som om du opretter forbindelse til en vært på dit lokale netværk. Forbindelsessikkerhed opnås ved åben SSL-kryptering.

hvordan virker det?

når den åbne VPN-konfiguration er afsluttet, vil serveren være i stand til at acceptere eksterne SSL-beskyttede netværksforbindelser til den virtuelle netværksadapter, der blev oprettet i starten af VPN-tjenesten (tun / tap) uden at påvirke trafikbehandlingsreglerne for andre grænseflader (ekstern Internetadapter osv.). Du kan konfigurere klientdeling Open VPN til en bestemt netværksadapter fra dem, der findes på serveren. I anden del af instruktionen overvejes denne tunneling af brugernes internettrafik. Med denne metode til videresendelse vil værten, der håndterer VPN – forbindelser, også udføre funktionen af en fuldmægtigserver (fuldmagt) – for at forene reglerne for netværksaktivitet for brugere og til at dirigere klient-internettrafik på egne vegne.

installation af Open VPN på serveren

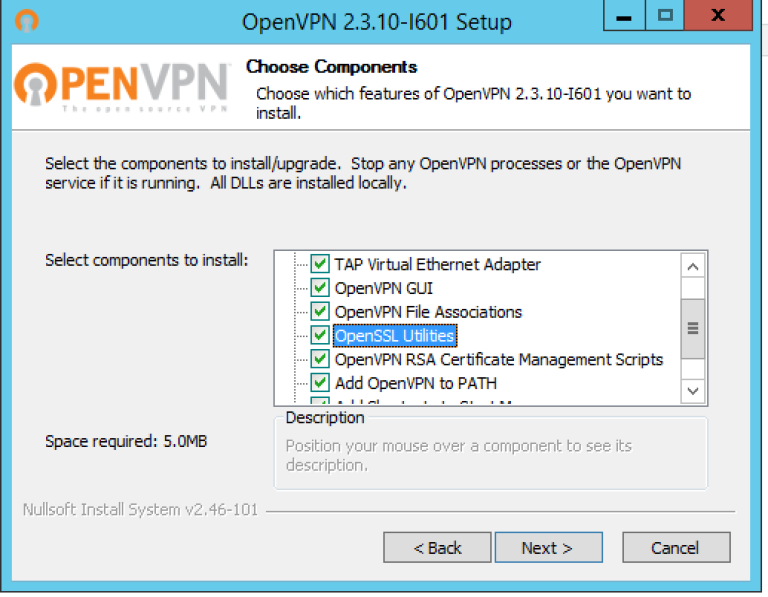

Hent og installer version af Open VPN, der matcher dit operativsystem. Kør installationsprogrammet; sørg for, at alle funktioner er valgt til installation i det tredje trin i installationsguiden.

bemærk, at i denne instruktion er yderligere kommandoer baseret på det faktum, at Open VPN er installeret i standardmappen “C: \ Program Files \ OpenVPN”.

vi tillader at tilføje et virtuelt netværksadaptertryk som svar på den tilsvarende anmodning og vente, indtil installationen er afsluttet (det kan tage flere minutter).

nøglegenerering (PKI) af certificeringscentret, server, klient; Diffie-Hellman algoritme

for at styre nøgle / certifikatparene for alle noder i det private netværk, der oprettes, skal du bruge easy-RSA-værktøjet, som fungerer via kommandolinjen, analogt med Linuks-konsollen. For at arbejde med det skal du åbne, køre kommandolinjen (tastaturgenvej Vind + R, skriv derefter cmd og tryk på Enter)

konfigurationsfiler.

kører init-config.bat script vil generere en ny vars.bat-fil i vores easy-rsa-bibliotek indeholder denne fil vores konfiguration:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batså nu er vi nødt til at åbne op for følgende mappe ved hjælp af vinduer Stifinder: C:\Program Files \ OpenVPN \ easy-RSA

brug nu Notesblok (eller en anden teksteditor) til at redigere batchfilen med navnet vars.bat, Vi skal konfigurere nogle variabler…

Skift følgende indstillinger (nærmere bunden af filen) for at opfylde dine krav:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeBemærk: Hvis værdien af variablen indeholder et mellemrum, skal du vedlægge det i anførselstegn.

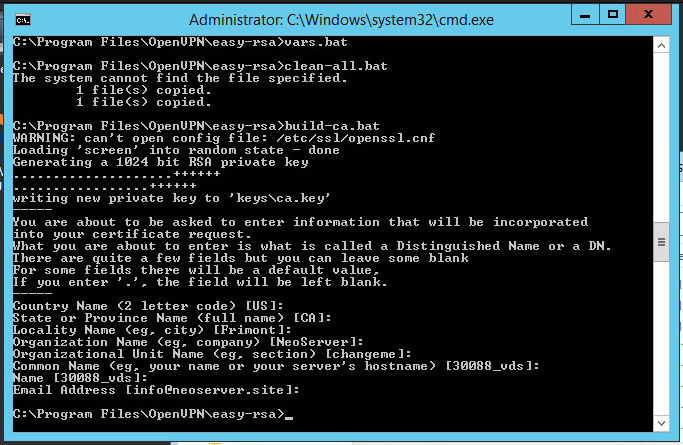

næste skal du gemme ændringerne i filen og derefter bruge kommandoprompt, køre følgende kommandoer:

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batcertificeringscenter og Servernøgle Generation

lad os gå videre til oprettelsen af nøglen / certifikatet for certificeringsmyndigheden. Kør scriptet:

build-ca.batsom svar på de meddelelser, der vises, kan du blot trykke på Enter. Den eneste undtagelse er feltet KEY_CN (Common Name) – sørg for at angive et unikt navn og indsæt det samme navn i feltet Navn:

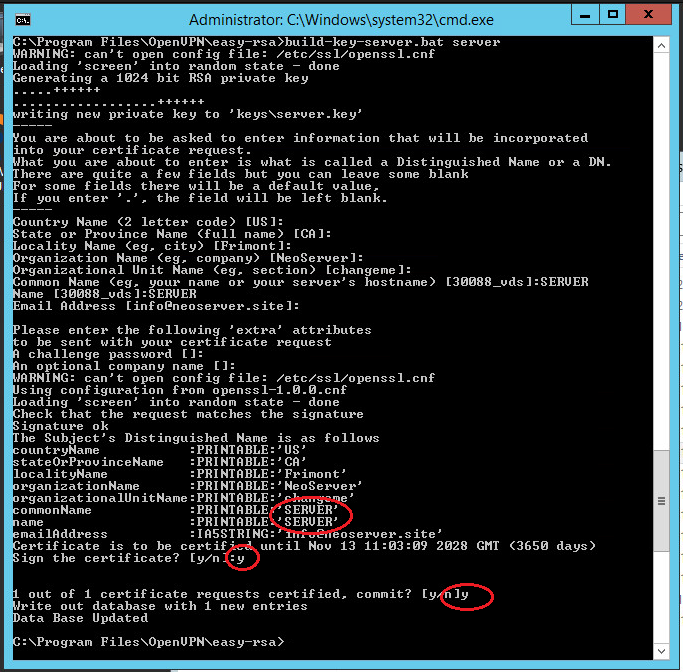

tilsvarende genererer vi et servercertifikat. Her er værdien af felterne Common Name og Name SERVER:

.\build-key-server.bat serverBemærk: serverargumentet er navnet på den fremtidige fil.

alle genererede nøgler bliver nu spurgt, om de skal underskrive det genererede certifikat (underskrive certifikatet) på vegne af certificeringsmyndigheden. Svar y (Ja).

generering af klientnøgler og certifikater

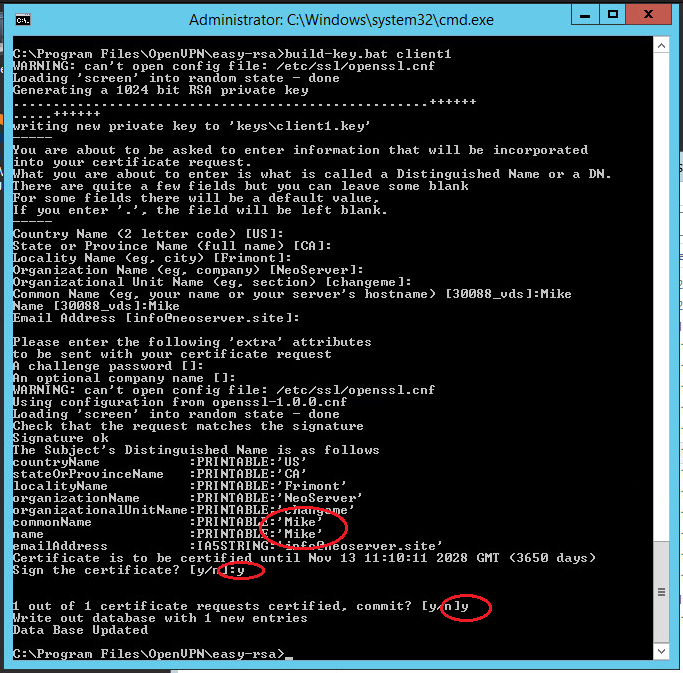

for hver VPN-klient skal du generere et separat SSL-certifikat.

der er en mulighed i Open VPN-konfigurationen ved at aktivere, som du kan bruge et certifikat til flere klienter (Se serveren.ovpn-fil – > “dublicate-cn” – fil), men dette anbefales ikke ud fra et sikkerhedsmæssigt synspunkt. Certifikater kan genereres i fremtiden, som nye kunder forbinder. Derfor opretter vi nu kun en til klient1:

Kør følgende kommandoer for at generere klientnøgler:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1Bemærk: client1 argument er navnet på den fremtidige fil.

i feltet Common Name skal du angive klientens navn (i vores tilfælde client1).

Diffie Hellman parametre

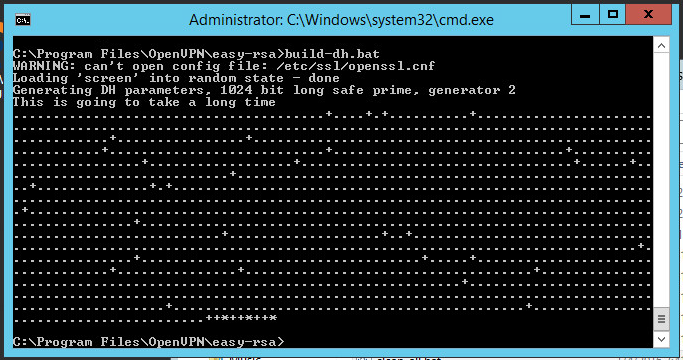

for at fuldføre krypteringsindstillingen skal du køre Diffie-Hellman parameter generation script:

.\build-dh.batvisning af oplysninger om oprettelse af parametre ser sådan ud:

overførsel af genererede nøgler / certifikater

de genererede certifikater er placeret i mappen C: \ Program Files \ OpenVPN \ easy-rsa \ keys. Kopier filerne nedenfor til mappen C:\Program Files\OpenVPN \ config:

- ca.crt

- dh2048.PEM / dh1048.PEM

- server.crt

- server.nøgle

Åbn VPN-serverkonfiguration

lad os gå videre til konfigurationen af VPN-serveren direkte, Brug vores konfigurationsfil med navneserveren.ovpn og placere den i mappen C: \ Program Files \ OpenVPN \ config.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"Åbn filen; find stien til tasterne (se nedenfor). Kontroller stierne til de tidligere kopierede certifikater ca.crt, dh1024.PEM / dh2048.PEM, server.nøgle, server.crt og om nødvendigt ændre:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3Gem filen.

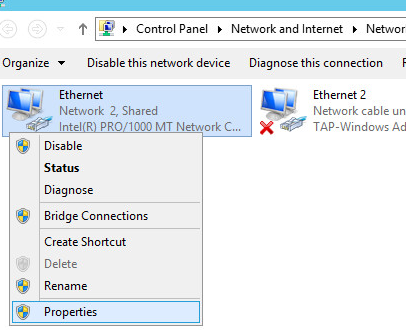

nu skal du tillade videresendelse af trafik mellem adaptere. Følg disse trin: Kontrolpanel -> netværk og Internet -> netværk og delingscenter -> Skift adapterindstillinger. Vælg en adapter, der ser ud til det eksterne Internet (TAP-adapter er ansvarlig for VPN-forbindelsen). I vores eksempel er dette Ethernet 2.

Dobbeltklik på adapteregenskaberne, og gå til fanen Adgang, Marker alle afkrydsningsfelterne. Gem ændringerne.

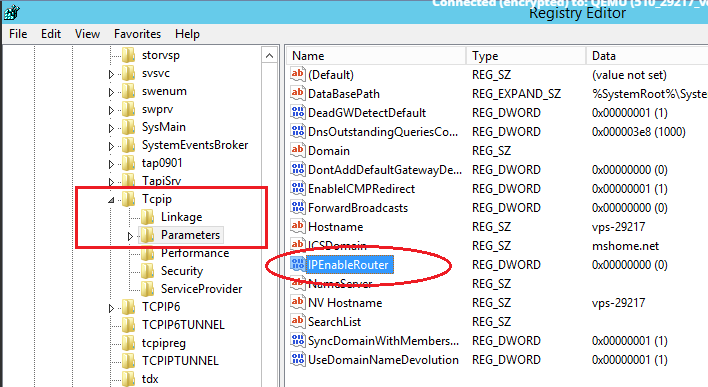

næste skal du aktivere IP-adressering.

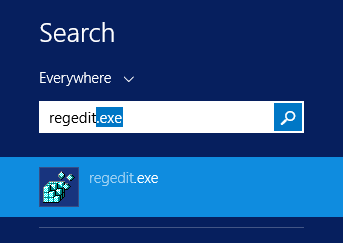

brug af vinduer Søg, Find REGEDIT.eks ansøgning.

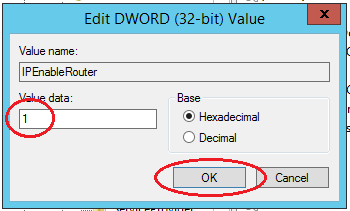

i træet finder du mappen HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ parametre. I højre del af vinduet finder du ipenablerouter-variablen, dobbeltklik på værdiredigeringsvinduet og skift det til 1, hvorved adressering på VPS muliggøres.

Autorun Open VPN

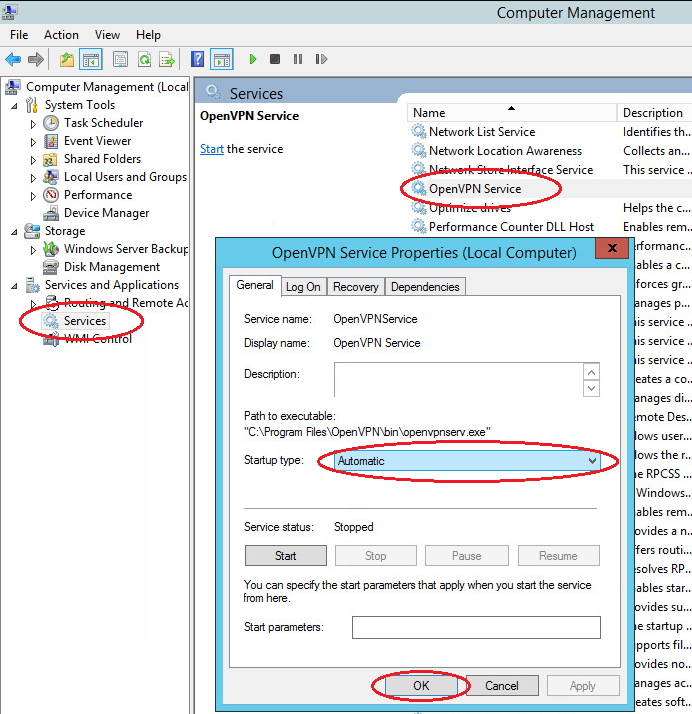

Konfigurer straks Open VPN-tjenesten til autorun ved systemstart.

åbn vinduerne tjenester. Find på listen Åbn VPN – > højreklik- > egenskaber- > Start: automatisk

dette fuldender den grundlæggende konfiguration af den virtuelle private netværksserver. Find filen C: \ Program Files \ OpenVPN \ config \ server.ovpn – > højreklik- > “Start OpenVPN på denne konfiguration” for at starte den virtuelle private netværksserver og den konfigurationsfil, vi forberedte.

Åbn VPN-Klientkonfiguration

Åbn VPN-klientapplikationer er tilgængelige for alle populære operativsystemer:. Til MacOS bruges Tunnelblick-klienten. Alle disse applikationer fungerer med de samme konfigurationsfiler. Kun nogle forskelle på flere muligheder er mulige. Du kan lære om dem ved at undersøge dokumentationen til din Open VPN-klient. I denne vejledning vil vi se på tilslutning af en Vinduer-klient ved hjælp af den samme distributionspakke af programmet, som vi installerede på serveren. Når du bruger applikationer til andre operativsystemer, er installationslogikken ens.

- installer den aktuelle version af Open VPN på klientcomputeren.

- Kopier til mappen C: \ Program Files \ OpenVPN \ config klientcertifikatfilerne oprettet tidligere på serveren (2 certifikater med .crt udvidelse og nøglen med .nøgleudvidelse) og brug vores klient.ovpn klient konfigurationsfil. Efter kopiering til brugerens enhed slettes den sidste fil fra serveren eller overføres fra konfigurationsmappen for at undgå forvirring i fremtiden.

- Åbn klienten.ovpn-fil. Find linjen remote my-server-1 1194 og angiv ip-adressen eller domænenavnet på vpn-serveren i den:

remote <ip-address> 1194</ip-address>for eksempel:

remote 83.166.241.155 1194 - Find måder at certifikater. Angiv stierne til ca.crt, klient1.nøgle, klient1.crt-certifikater kopieret tidligere som i eksemplet nedenfor:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - Gem filen. Klientopsætning afsluttet.

Kontroller Vinduer Brandvæg Regler

Opmærksomhed! For korrekt drift af OpenVPN-tjenesten kræves det, at de tilsvarende porte åbnes på serveren (som standard UDP 1194). Tjek den relevante regel i dit firmafilm eller tredjeparts antivirusprogram.

kontroller OpenVPN-forbindelser

Start den åbne VPN-server, for at gøre dette, gå til mappen C: \ Program Files \ OpenVPN \ config og vælg serverkonfigurationsfilen (vi har server.ovpn – > højreklik – > “Start OpenVPN på denne konfigurationsfil”).

Start klienten, for at gøre dette, gå til mappen C: \ Program Files \ OpenVPN \ config og vælg klientkonfigurationsfilen (vi har klient.ovpn – > højreklik – > “Start Open VPN på denne konfigurationsfil”).

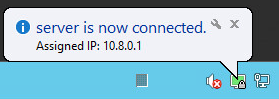

skærmen viser vinduet forbindelsesstatus. Om et par sekunder vil det blive minimeret til bakke. Den grønne indikator for den åbne VPN-genvej i meddelelsesområdet indikerer en vellykket forbindelse.

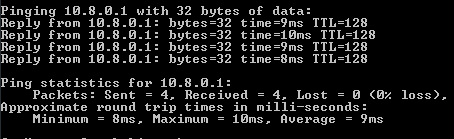

Kontroller tilgængeligheden fra klientenheden på OpenVPN-serveren ved hjælp af dens interne private netværksadresse:

- tryk på Vind + R-tasterne, og skriv cmd i det vindue, der ser ud til at åbne kommandolinjen.

- Udfør ping-kommandoen til adressen på vores server i et virtuelt privat netværk (10.8.0.1):

ping 10.8.0.1hvis VPN ‘ en er konfigureret korrekt, starter pakkeudvekslingen med serveren.

- ved hjælp af tracert-værktøjet kontrollerer vi, hvilken rute pakkerne fra klienten går. Indtast følgende kommando i konsollen:

fra resultatet af værktøjet ser vi, at pakkerne først sendes til VPN-serveren og først derefter til det eksterne netværk.

nu har du et virtuelt privat netværk, der er klar til at arbejde, der giver dig mulighed for at oprette sikre netværksforbindelser mellem dets klienter og serveren ved hjælp af åbne og geografisk fjerne forbindelsespunkter til internettet.