ez egy lépésenkénti útmutató arról, hogyan konfigurálhat egy nyitott VPN-kiszolgálót a Windows Server 2008/2012 operációs rendszereken, és hogyan csatlakoztathatja az ügyfeleket a létrehozott virtuális magánhálózathoz.

az Open VPN a VPN technológia nyílt megvalósítása – a virtuális magánhálózat, amelyet úgy terveztek, hogy virtuális magánhálózatokat hozzon létre földrajzilag távoli csomópontok csoportjai között egy nyílt adatátviteli csatorna (Internet) tetején. Az Open VPN alkalmas olyan feladatokra, mint a biztonságos távoli hálózati kapcsolat a szerverrel anélkül, hogy megnyitná az Internet-hozzáférést, mintha a helyi hálózat gazdagépéhez csatlakozna. A kapcsolat biztonságát nyílt SSL titkosítással érik el.

hogyan működik?

amikor az Open VPN konfiguráció befejeződött, a kiszolgáló képes lesz elfogadni a külső SSL-védett hálózati kapcsolatokat a VPN szolgáltatás kezdetén létrehozott virtuális hálózati adapterrel (tun / tap) anélkül, hogy befolyásolná más interfészek (külső internetes adapter stb.). Konfigurálhatja az Open VPN kliens megosztását egy adott hálózati adapterre a kiszolgálón lévőktől. Az utasítás második részében figyelembe vesszük a felhasználók internetes forgalmának alagútját. Ezzel a továbbítási módszerrel a VPN-kapcsolatokat kezelő gazdagép egy proxykiszolgáló (Proxy) funkcióját is ellátja – a felhasználók hálózati tevékenységének szabályainak egységesítése és az ügyfél internetes forgalmának saját nevében történő átirányítása érdekében.

az Open VPN telepítése a kiszolgálóra

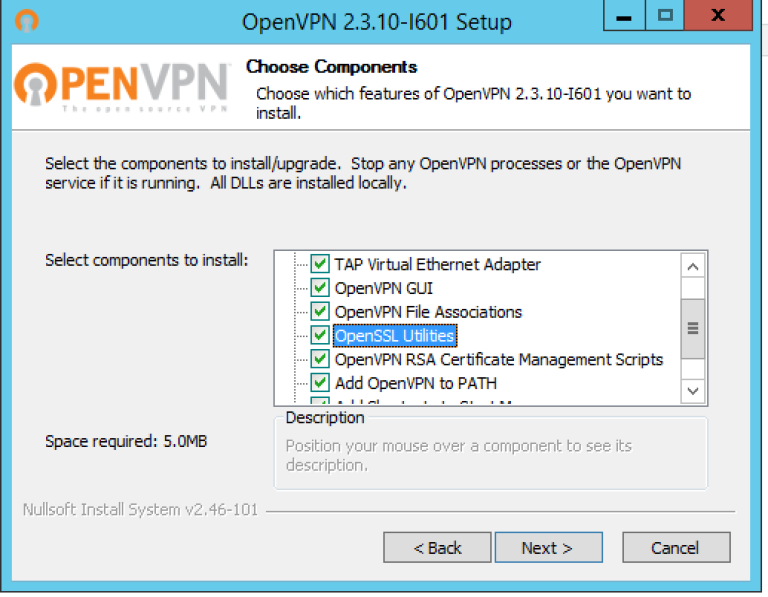

töltse le és telepítse az Open VPN operációs rendszernek megfelelő verzióját. Futtassa a telepítőt; a telepítővarázsló harmadik lépésében győződjön meg arról, hogy az összes szolgáltatás ki van választva a telepítéshez.

Felhívjuk figyelmét, hogy ebben az utasításban a További parancsok azon a tényen alapulnak, hogy az Open VPN telepítve van az alapértelmezett “C: \ Program Files \ OpenVPN”könyvtárban.

engedélyezzük egy virtuális hálózati adapter hozzáadását a megfelelő kérésre válaszul, és várjuk meg, amíg a telepítés befejeződik (ez több percet is igénybe vehet).

a tanúsító központ, szerver, kliens Kulcsgenerálása (PKI) ; Diffie-Hellman algoritmus

a létrehozandó magánhálózat összes csomópontjának kulcs / tanúsítványpárjainak kezeléséhez használja az Easy-rsa segédprogramot, amely a parancssoron keresztül működik, a Linux konzollal analóg módon. A munkához nyissa meg, futtassa a parancssort (billentyűparancs Win + R, majd írja be a cmd parancsot, majd nyomja meg az Enter billentyűt)

konfigurációs fájlok.

futás init-config.bat script generál egy új vars.bat fájl az easy-rsa könyvtárban, ez a fájl tartalmazza a konfigurációnkat:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.battehát most meg kell nyitnunk a következő könyvtárat a Windows Intéző segítségével: C:\Program Files \ OpenVPN \ easy-rsa

most a Jegyzettömb (vagy más szövegszerkesztő) segítségével Szerkessze a Vars nevű kötegfájlt.

módosítsa a következő beállításokat (közelebb a fájl aljához), hogy megfeleljen az Ön igényeinek:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeMegjegyzés: Ha a változó értéke szóközt tartalmaz, csatolja idézőjelbe.

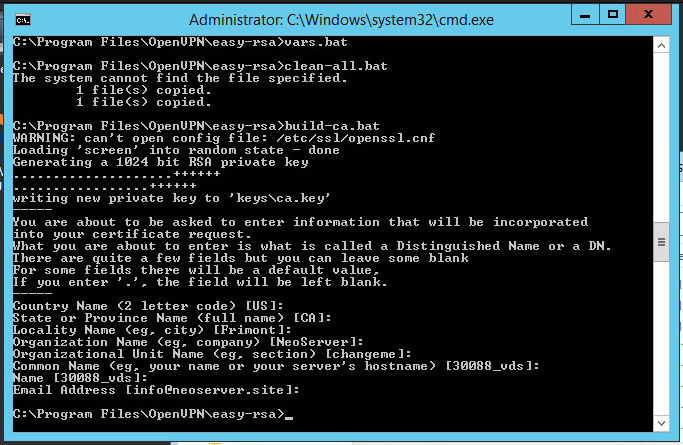

ezután mentse el a fájl módosításait, majd a parancssor használatával futtassa a következő parancsokat:

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.battanúsító központ és kiszolgáló Kulcs generálása

folytassuk a tanúsító hatóság kulcsának / tanúsítványának létrehozását. Futtassa a szkriptet:

build-ca.bata megjelenő utasításokra válaszul egyszerűen nyomja meg az Enter billentyűt. Az egyetlen kivétel a KEY_CN (Common Name) mező – mindenképpen adjon meg egy egyedi nevet, majd illessze be ugyanazt a nevet a Név mezőbe:

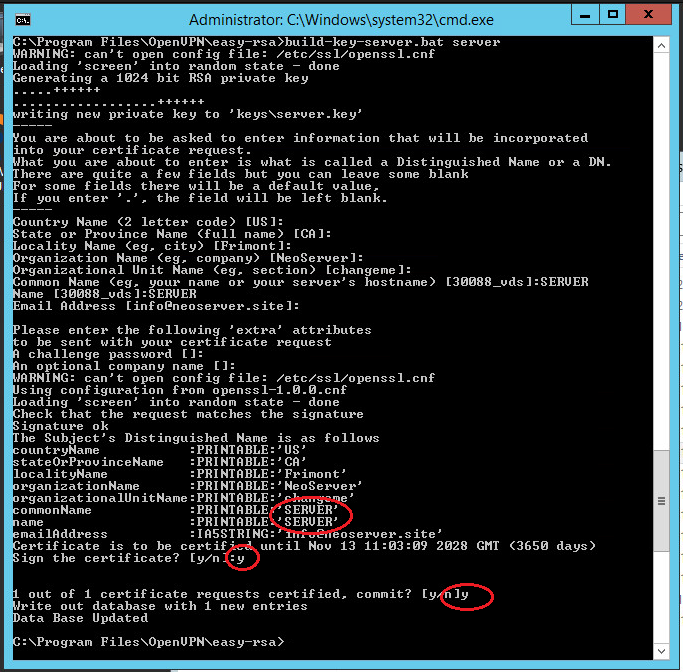

hasonlóképpen létrehozunk egy szerver tanúsítványt. Itt a Common Name és a Name mezők értéke SERVER:

.\build-key-server.bat servermegjegyzés: a kiszolgáló argumentum a jövőbeli fájl neve.

az összes generált kulcs megkérdezi, hogy aláírja-e a generált tanúsítványt (aláírja-e a tanúsítványt) a tanúsító hatóság nevében. Válasz y (igen).

ügyfélkulcsok és tanúsítványok generálása

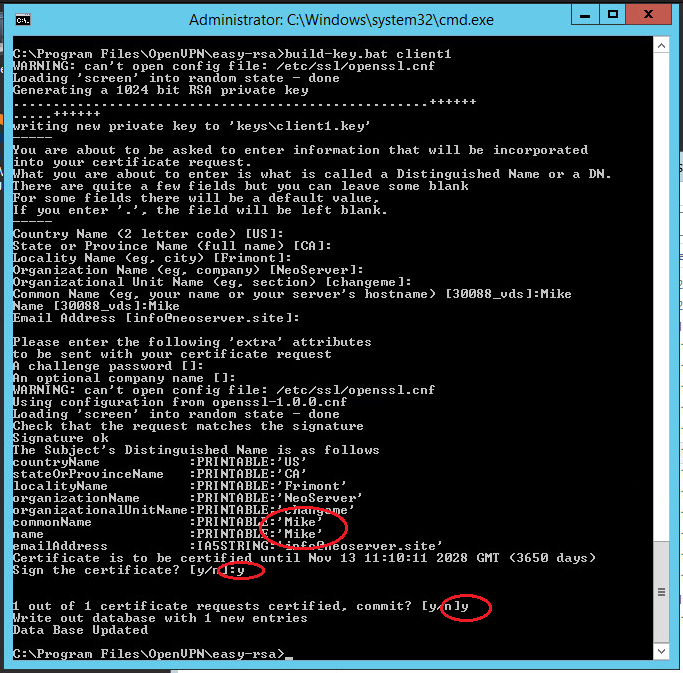

minden VPN klienshez külön SSL tanúsítványt kell létrehoznia.

az Open VPN konfigurációban van egy lehetőség, amelynek engedélyezésével egy tanúsítványt használhat több ügyfél számára (lásd a kiszolgálót.ovpn fájl – > “dublicate-cn” fájl), de ez biztonsági szempontból nem ajánlott. A tanúsítványok a jövőben generálhatók, mivel új ügyfelek csatlakoznak. Ezért most csak egyet hozunk létre a client1 számára:

futtassa a következő parancsokat az ügyfélkulcsok létrehozásához:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1megjegyzés: a client1 argumentum a jövőbeli fájl neve.

a Common Name mezőben adja meg az ügyfél nevét (esetünkben client1).

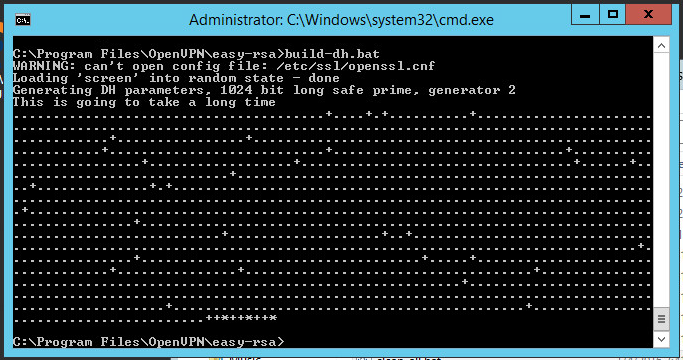

Diffie Hellman paraméterek

a titkosítási beállítás befejezéséhez a Diffie-Hellman paramétergeneráló szkriptet kell futtatnia:

.\build-dh.bata paraméterek létrehozásával kapcsolatos információk megjelenítése így néz ki:

generált kulcsok / tanúsítványok átvitele

a generált tanúsítványok a C: \ Program Files \ OpenVPN \ easy-rsa \ keys könyvtárban találhatók. Másolja az alább felsorolt fájlokat a C könyvtárba:\ Program Files \ OpenVPN \ config:

- kb.crt

- dh2048.pem / dh1048.pem

- szerver.crt

- szerver.kulcs

nyissa meg a VPN-kiszolgáló konfigurációját

folytassuk közvetlenül a VPN-kiszolgáló konfigurációját, használjuk a konfigurációs fájlt a névkiszolgálóval.ovpn és helyezze a C: \ Program Files \ OpenVPN \ config könyvtárba.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"nyissa meg a fájlt; keresse meg a kulcsok elérési útját (lásd alább). Ellenőrizze a korábban másolt tanúsítványok elérési útjait ca.crt, dh1024.pem / dh2048.pem, szerver.kulcs, szerver.crt, és ha szükséges, módosítsa:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3mentse a fájlt.

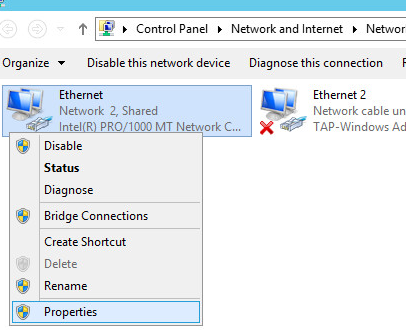

most engedélyeznie kell a forgalom továbbítását az adapterek között. Kövesse az alábbi lépéseket: Vezérlőpult -> Hálózat és Internet -> hálózati és megosztási központ -> Adapterbeállítások módosítása. Válasszon egy adaptert, amely a külső internetre néz (a TAP-adapter felelős a VPN-kapcsolatért). Példánkban ez az Ethernet 2.

kattintson duplán az adapter tulajdonságaira, és lépjen az Access fülre, jelölje be az összes jelölőnégyzetet. Mentse el a módosításokat.

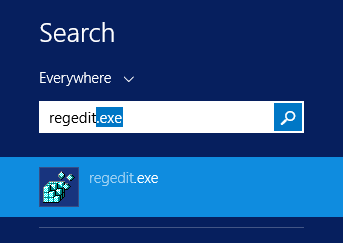

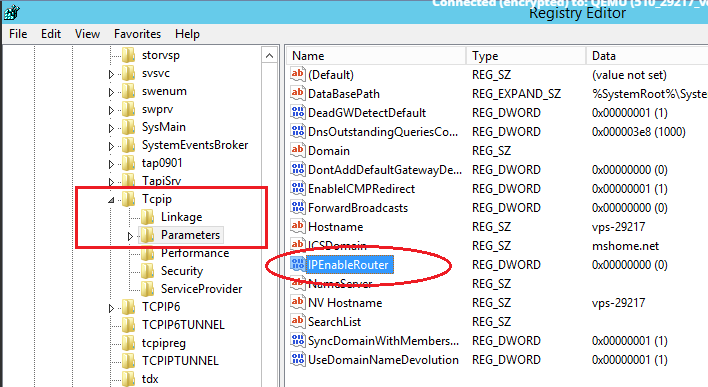

ezután engedélyeznie kell az IP-címzést.

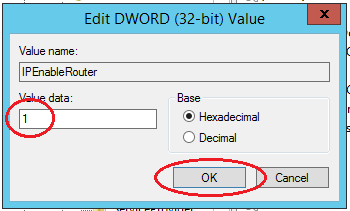

A Windows Search használatával keresse meg a REGEDIT parancsot.exe alkalmazás.

a fában keresse meg a HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ TCPIP \ Parameters könyvtárat. Az ablak jobb oldalán keresse meg az IPEnableRouter változót, kattintson duplán az értékszerkesztő ablakba, és változtassa meg 1-re, ezáltal lehetővé téve a címzést a VPS-en.

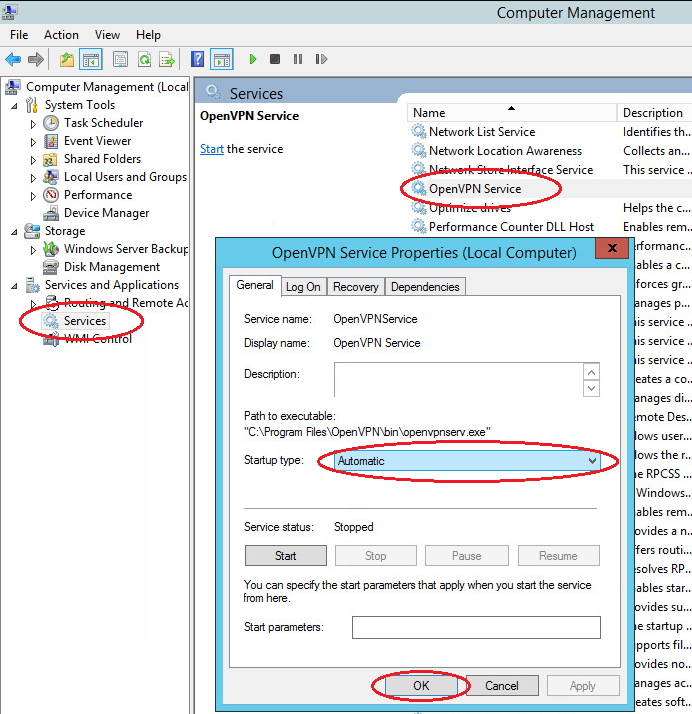

automatikus Futtatás Open VPN

a rendszer indításakor azonnal állítsa be az Open VPN szolgáltatást Automatikus futtatásra.

nyissa meg a Windows szolgáltatásokat. Keresse meg a listában Open VPN – > kattintson a jobb gombbal-> tulajdonságok- > indítás: automatikus

ezzel befejeződik a virtuális magánhálózati kiszolgáló alapkonfigurációja. Keresse meg a C: \ Program Files \ OpenVPN \ config \ server fájlt.ovpn – > kattintson a jobb gombbal-> “indítsa el az OpenVPN-t ezen a konfiguráción”, hogy elindítsa a virtuális magánhálózati szervert és az általunk készített konfigurációs fájlt.

Open VPN Client Configuration

az Open VPN client alkalmazások minden népszerű operációs rendszerhez elérhetők: Windows / Linux / iOS / Android. MacOS esetén a Tunnelblick klienst használják. Ezek az alkalmazások ugyanazokkal a konfigurációs fájlokkal működnek. Több lehetőség közül csak néhány különbség lehetséges. Megismerheti őket az Open VPN kliens dokumentációjának megvizsgálásával. Ebben az útmutatóban megvizsgáljuk a Windows kliens csatlakoztatását a Program ugyanazon terjesztési csomagjával, amelyet a szerverre telepítettünk. Más operációs rendszerek alkalmazásainak használatakor a beállítási logika hasonló.

- telepítse az Open VPN aktuális verzióját az ügyfélszámítógépre.

- Másolás a könyvtárba C: \ Program Files \ OpenVPN \ config az ügyfél tanúsítvány fájlok korábban létrehozott a szerveren (2 tanúsítványok a .crt kiterjesztés és a kulcs a .kulcs kiterjesztés) és használja ügyfelünket.ovpn kliens konfigurációs fájl. A felhasználó eszközére történő másolás után az utolsó fájl törlődik a szerverről, vagy átkerül a konfigurációs mappából, hogy elkerülje a jövőbeni zavart.

- nyissa meg az ügyfelet.ovpn fájl. Keresse meg a remote my-server-1 1194 sort, és adja meg benne a vpn-kiszolgáló ip-címét vagy domain nevét:

remote <ip-address> 1194</ip-address>például:

remote 83.166.241.155 1194 - keresse meg a tanúsítványok módját. Adja meg benne a ca elérési útjait.crt, ügyfél1.kulcs, ügyfél1.korábban másolt crt tanúsítványok, mint az alábbi példában:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - mentse el a fájlt. Az ügyfél beállítása befejeződött.

Ellenőrizze A Windows Tűzfalszabályokat

Figyelem! Az OpenVPN szolgáltatás helyes működéséhez meg kell nyitni a megfelelő portokat a kiszolgálón (alapértelmezés szerint UDP 1194). Ellenőrizze a tűzfal megfelelő szabályát: Windows tűzfal vagy harmadik féltől származó víruskereső szoftver.

ellenőrizze az OpenVPN kapcsolatokat

indítsa el az Open VPN szervert, ehhez lépjen a C: \ Program Files \ OpenVPN \ config könyvtárba, és válassza ki a kiszolgáló konfigurációs fájlját (van szerverünk.ovpn – > kattintson a jobb gombbal-> “indítsa el az OpenVPN-t ezen a konfigurációs fájlon”).

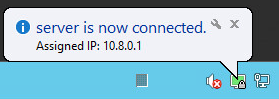

indítsa el az ügyfelet, ehhez lépjen a C: \ Program Files \ OpenVPN \ config könyvtárba, és válassza ki az ügyfél konfigurációs fájlját (van kliensünk.ovpn – > kattintson a jobb gombbal-> “nyissa meg a VPN-t ezen a konfigurációs fájlon”).

a képernyőn megjelenik a kapcsolat állapota ablak. Néhány másodperc múlva a tálca minimálisra csökken. Az értesítési területen az Open VPN parancsikon zöld jelzője sikeres kapcsolatot jelez.

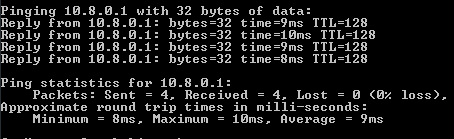

ellenőrizze az OpenVPN szerver kliens eszközének hozzáférhetőségét annak belső magánhálózati címével:

- nyomja meg a Win + R billentyűket, majd írja be a cmd parancsot a megjelenő ablakban a parancssor megnyitásához.

- hajtsa végre a ping parancsot a szerverünk címére egy virtuális magánhálózatban (10.8.0.1):

ping 10.8.0.1ha a VPN megfelelően van konfigurálva, elindul a csomagcsere a kiszolgálóval.

- a tracert segédprogram segítségével ellenőrizzük, hogy az ügyfél csomagjai melyik útvonalon haladnak. A konzolba írja be a következő parancsot:

a segédprogram eredményéből láthatjuk, hogy a csomagokat először a VPN-kiszolgálóra, majd csak a külső hálózatra küldik.

most már van egy működőképes virtuális magánhálózata, amely lehetővé teszi, hogy biztonságos hálózati kapcsolatokat létesítsen ügyfelei és a szerver között nyílt és földrajzilag távoli internetkapcsolat-pontok segítségével.