Dette er en trinnvis veiledning om hvordan du konfigurerer En Åpen VPN-server På windows Server 2008/2012 operativsystemer og kobler klienter til det opprettede virtuelle private nettverket.

Open VPN Er en åpen implementering AV VPN-teknologi-Det Virtuelle Private Nettverket, som er designet for å skape virtuelle private nettverk mellom grupper av geografisk fjerne noder på toppen av en Åpen dataoverføringskanal (Internett). Open VPN er egnet for oppgaver som sikker ekstern nettverkstilkobling til en server uten å åpne Internett-tilgang til Den, som om du kobler til en vert på ditt lokale nettverk. Tilkoblingssikkerhet oppnås Ved Åpen SSL-kryptering.

hvordan fungerer det?

når DEN Åpne VPN-konfigurasjonen er fullført, vil serveren kunne godta eksterne SSL-beskyttede nettverkstilkoblinger til det virtuelle nettverkskortet som ble opprettet ved STARTEN AV VPN-tjenesten (tun / tap) uten å påvirke trafikkbehandlingsreglene for andre grensesnitt (ekstern internett-adapter, etc.). Du kan konfigurere client sharing Open VPN til et bestemt nettverkskort fra de som er tilstede på serveren. I den andre delen av instruksjonen vurderes denne tunneling av brukernes Internett-trafikk. Med denne videresendingsmetoden vil verten som håndterer VPN-tilkoblinger også utføre funksjonen til en proxy-server ( Proxy) – for å forene reglene for nettverksaktivitet til brukere og å rute klient internett-trafikk på egne vegne.

Installere Open VPN på serveren

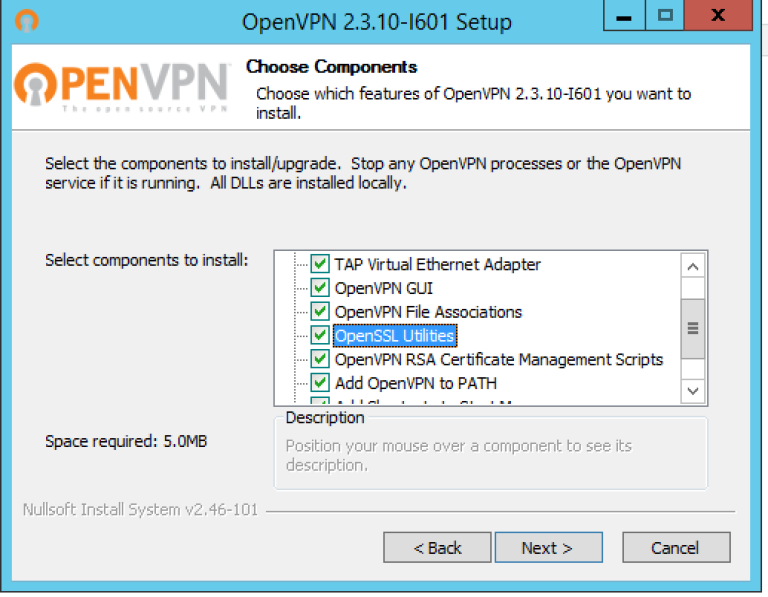

Last ned og installer Versjon Av Open VPN som samsvarer med operativsystemet ditt. Kjør installasjonsprogrammet; kontroller at alle funksjoner er valgt for installasjon i tredje trinn i installasjonsveiviseren.

Vær oppmerksom på at i denne instruksjonen ytterligere kommandoer er basert på Det Faktum At Open VPN er installert i standardkatalogen «C: \ Program Files \ OpenVPN».

vi tillater å legge til et virtuelt nettverkskort TRYKK som svar på den tilsvarende forespørselen, og vent til installasjonen er fullført (det kan ta flere minutter).

nøkkelgenerering (Pki) av sertifiseringssenteret, serveren, klienten; Diffie-Hellman-algoritmen

for å administrere nøkkel / sertifikatparene til alle noder i det private nettverket som opprettes, bruk easy-Rsa-verktøyet, som fungerer via kommandolinjen, analogt med Linux-konsollen. For å jobbe med det, åpne, kjør kommandolinjen(Tastaturgenvei Win + R, skriv deretter cmd Og trykk Enter)

Konfigurasjonsfiler.

Kjører init-config.bat script vil generere en ny vars.bat-fil i vår easy-rsa-katalog inneholder denne filen vår konfigurasjon:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batSå nå må vi åpne opp følgende katalog ved Hjelp Av Windows Utforsker: C:\Program Files \ OpenVPN \ easy-rsa

nå, bruk Notisblokk (eller en annen tekstredigerer) rediger batchfilen som heter vars.bat, vi må konfigurere noen variabler…

Endre følgende innstillinger (nærmere bunnen av filen) for å møte dine krav:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeObs! : hvis verdien av variabelen inneholder et mellomrom, omslutter du den i anførselstegn.

Neste bør du lagre endringene i filen og deretter bruke Kommandoprompt, kjør følgende kommandoer:

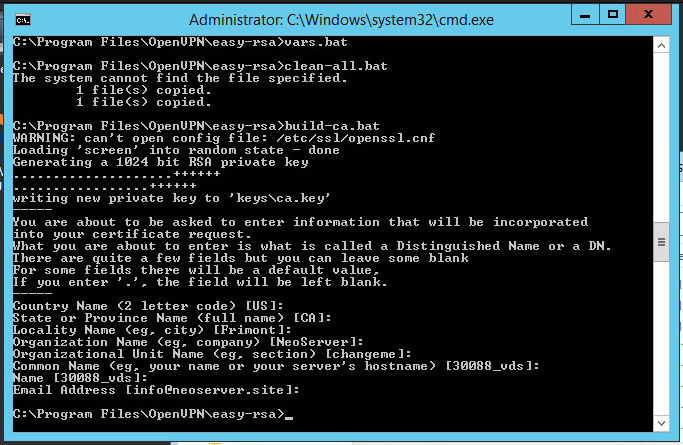

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batSertifiseringssenter Og Servernøkkelgenerering

la oss fortsette å opprette nøkkelen / sertifikatet til sertifiseringsmyndigheten. Kjør skriptet:

build-ca.batsom svar på instruksjonene som vises, kan Du bare trykke Enter. Det eneste unntaket er KEY_CN (Felles Navn) – feltet – pass på å angi et unikt navn og sett inn samme navn i Navnefeltet:

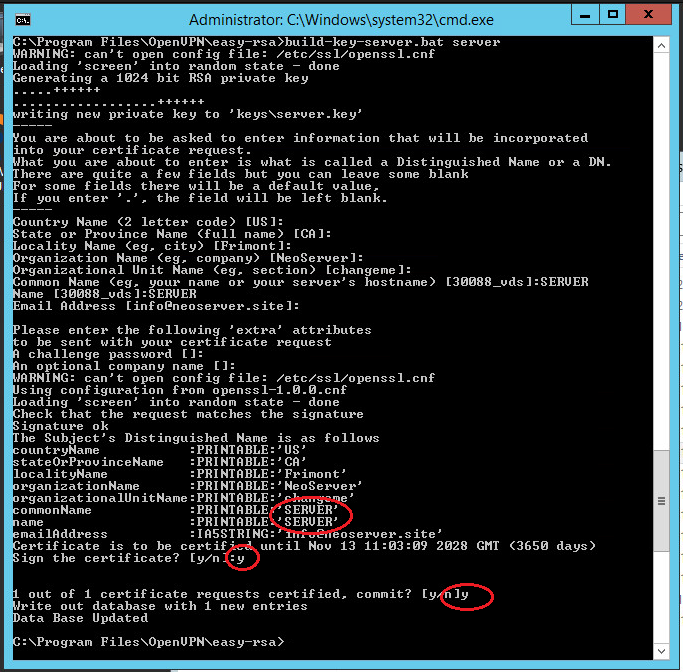

På Samme måte genererer vi et serversertifikat. Her er VERDIEN AV Felles Navn og Navn felt SERVER:

.\build-key-server.bat serverMerk: serverargumentet er navnet på den fremtidige filen.

Alle genererte nøkler blir nå bedt om å signere det genererte sertifikatet (Signere sertifikatet) på vegne av sertifiseringsinstansen. Svar y (ja).

Generere klientnøkler og sertifikater

for HVER VPN-klient må du generere et eget SSL-sertifikat.

Det er et alternativ I Open VPN-konfigurasjonen, ved å aktivere som du kan bruke ett sertifikat for flere klienter (se serveren.ovpn-fil – > «dublicate-cn» – fil), men dette anbefales ikke fra et sikkerhetssynspunkt. Sertifikater kan genereres i fremtiden, som nye kunder koble. Derfor vil vi nå opprette bare en for klient1:

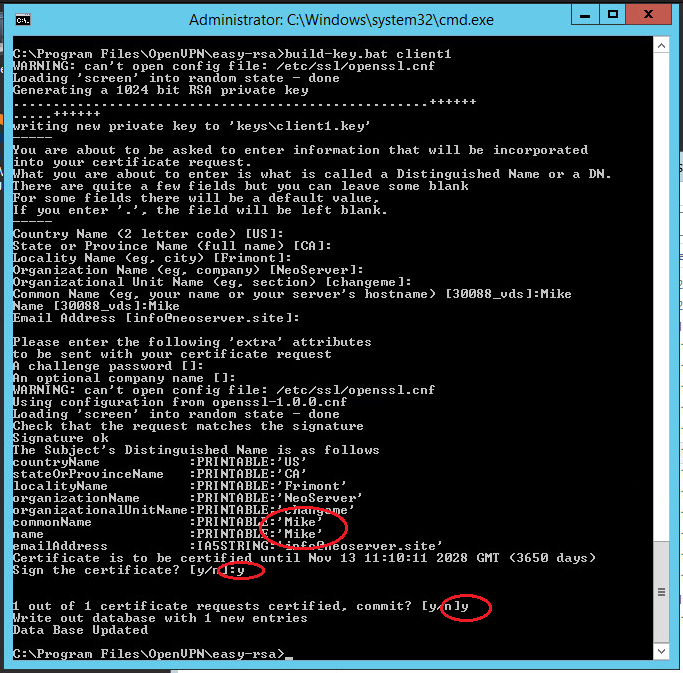

Kjør følgende kommandoer for å generere klientnøkler:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1Merknad: client1-argumentet er navnet på den fremtidige filen.

i Feltet Fellesnavn angir du navnet på klienten (i vårt tilfelle klient1).

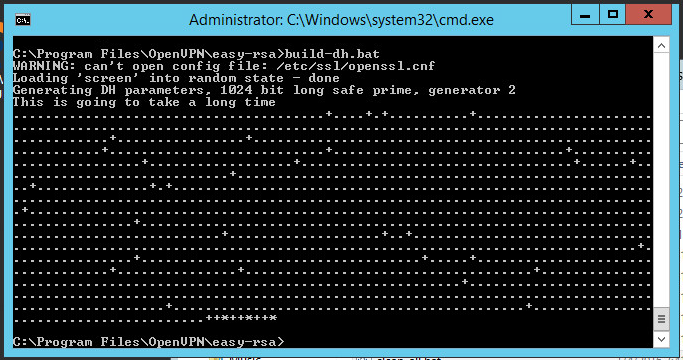

Diffie Hellman-Parametere

for å fullføre krypteringsinnstillingen må Du kjøre diffie-Hellman-parametergenereringsskriptet:

.\build-dh.batVisning av informasjon om oppretting av parametere ser slik ut:

Overføre genererte nøkler / sertifikater

de genererte sertifikatene er plassert I Katalogen C: \ Program Files \ OpenVPN \ easy-rsa \ keys. Kopier filene nedenfor til katalogen C:\Programfiler \ OpenVPN \ config:

- ca.crt

- dh2048.pem / dh1048.pem

- server.crt

- server.nøkkel

Åpne VPN-serverkonfigurasjon

la oss gå videre til KONFIGURASJONEN av VPN-serveren direkte, bruk vår konfigurasjonsfil med navnetjeneren.ovpn og plasser den I katalogen C: \ Program Files \ OpenVPN \ config.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"Åpne filen; finn banen til tastene (se nedenfor). Kontroller banene til de tidligere kopierte sertifikatene ca.crt, dh1024.pem / dh2048.pem, server.nøkkel, server.crt og, om nødvendig, endre:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3Lagre filen.

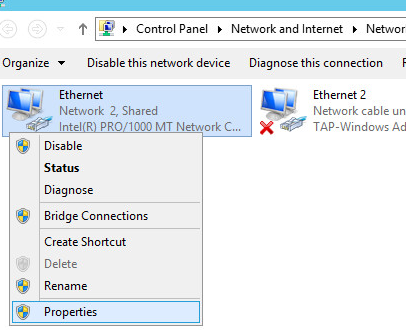

nå må du tillate trafikk videresending mellom adaptere. Følg disse trinnene: Kontrollpanel – > Nettverk og Internett- > Nettverks-Og Delingssenter- > Endre adapterinnstillinger. Velg en adapter som ser ut til eksternt Internett(TAP-adapter er ansvarlig for VPN-tilkoblingen). I vårt eksempel er Dette Ethernet 2.

Dobbeltklikk på adapteregenskapene og gå til Access-fanen, merk av i avmerkingsboksene. Lagre endringene.

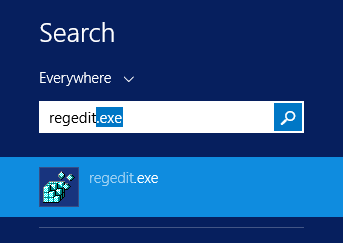

Neste må du aktivere IP-adressering.

Bruk Windows-Søk, finn REGEDIT.exe søknad.

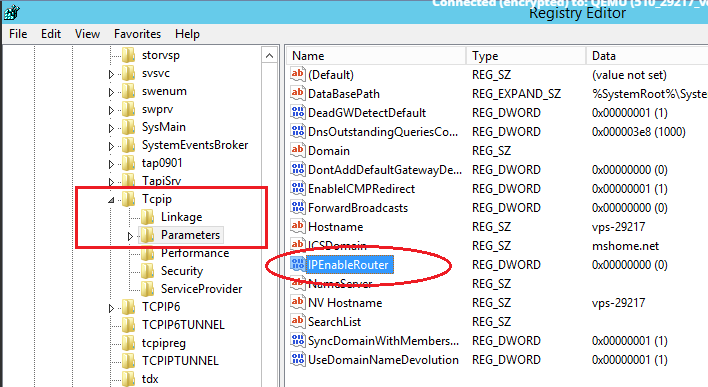

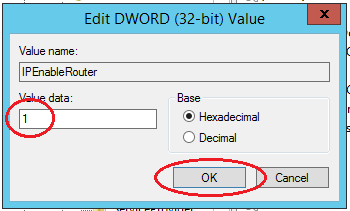

i treet finner du katalogen HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parametere. I høyre del av vinduet finner Du IPEnableRouter-variabelen, dobbeltklikk inn i verdiredigeringsvinduet og endre det til 1, og dermed tillate adressering på VPS.

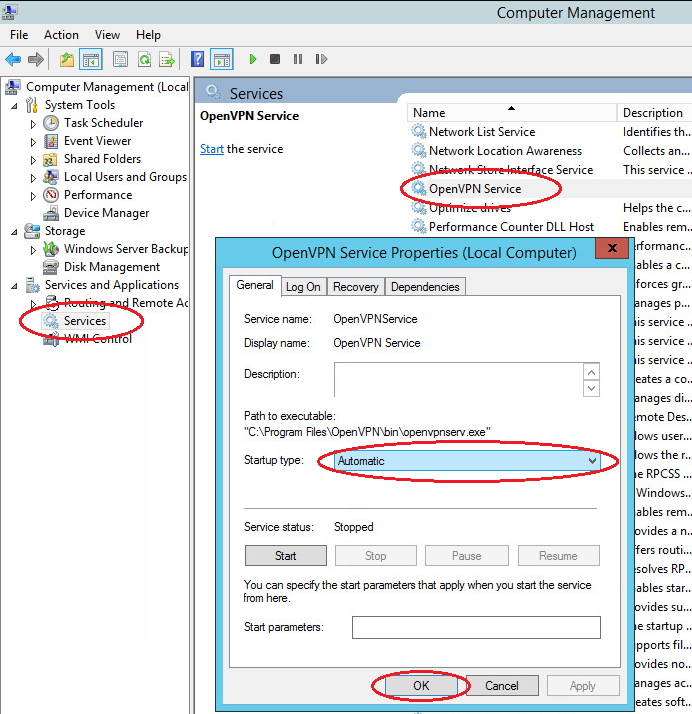

Autorun Åpne VPN

konfigurer ØYEBLIKKELIG DEN Åpne VPN-tjenesten til autorun ved systemstart.

Åpne Windows-Tjenestene. Finn i listen Åpne VPN- > høyreklikk – > Egenskaper – > Start: Automatisk

dette fullfører den grunnleggende konfigurasjonen av virtual private network server. Finn filen C: \ Programfiler \ OpenVPN \ config \ server.ovpn- > høyreklikk – > «Start OpenVPN på denne config» for å starte virtual private network server og konfigurasjonsfilen vi forberedt.

ÅPNE VPN-Klientkonfigurasjon

Åpne VPN-klientprogrammer er tilgjengelige for alle populære operativsystemer: Windows / Linux / iOS / Android. For MacOS brukes Tunnelblick-klienten. Alle disse programmene fungerer med de samme konfigurasjonsfilene. Bare noen forskjeller i flere alternativer er mulige. Du kan lære om dem ved å undersøke dokumentasjonen for Din Åpne VPN-klient. I denne veiledningen vil vi se på å koble Til En Windows-klient ved hjelp av samme distribusjonspakke av programmet som vi installerte på serveren. Når du bruker programmer for andre operativsystemer, er oppsettlogikken lik.

- Installer den gjeldende versjonen Av Open VPN på klientdatamaskinen.

- Kopier til katalogen C: \ Programfiler \ OpenVPN \ config klientsertifikatfilene opprettet tidligere på serveren (2 sertifikater med .crt forlengelse og nøkkelen med .nøkkelutvidelse) og bruk vår klient.ovpn klient konfigurasjonsfil. Etter kopiering til brukerens enhet slettes den siste filen fra serveren eller overføres fra config-mappen for å unngå forvirring i fremtiden.

- Åpne klienten.ovpn-fil. Finn linjen remote my-server-1 1194 og angi ip-adressen eller domenenavnet til vpn-serveren i den:

remote <ip-address> 1194</ip-address>for eksempel:

remote 83.166.241.155 1194 - Finn måter å sertifikater. Angi i stiene til ca.crt, klient1.nøkkel, klient1.crt-sertifikater kopiert tidligere som i eksemplet nedenfor:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - Lagre filen. Klientoppsett fullført.

Kontroller Regler For Windows-Brannmur

Obs! For riktig Drift Av OpenVPN-tjenesten er det nødvendig at de tilsvarende portene åpnes på serveren (SOM STANDARD UDP 1194). Sjekk den aktuelle regelen I Brannmuren: Windows-Brannmur eller tredjeparts antivirusprogramvare.

Sjekk OpenVPN-tilkoblinger

Start DEN Åpne VPN-serveren, for å gjøre dette, gå Til katalogen C: \ Program Files \ OpenVPN \ config og velg serverkonfigurasjonsfilen (vi har server.ovpn – > høyreklikk – > «Start OpenVPN på denne config-filen»).

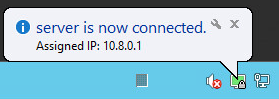

Start klienten, for å gjøre dette, gå Til katalogen C: \ Program Files \ OpenVPN \ config og velg klientkonfigurasjonsfilen (vi har klient.ovpn – > høyreklikk – > «Start Open VPN på denne config-filen»).

skjermen viser vinduet tilkoblingsstatus. Om noen sekunder vil det bli minimert til skuffen. Den grønne indikatoren For Den åpne VPN-snarveien i varslingsområdet indikerer en vellykket tilkobling.

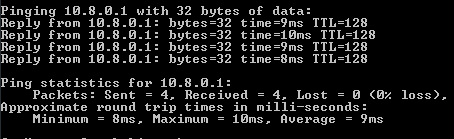

Kontroller tilgjengeligheten fra klientenheten Til OpenVPN-serveren ved hjelp av sin interne private nettverksadresse:

- Trykk På Win + R-tastene og skriv cmd i vinduet som ser ut til å åpne kommandolinjen.

- Utfør ping-kommandoen til adressen til serveren vår i et virtuelt privat nettverk (10.8.0.1):

ping 10.8.0.1HVIS VPN er konfigurert riktig, starter pakkeutvekslingen med serveren.

- ved hjelp av tracert-verktøyet vil vi sjekke hvilken rute pakkene fra klienten går. I konsollen skriver du inn følgende kommando:

fra resultatet av verktøyet ser vi at pakkene først sendes til VPN-serveren, og bare da til det eksterne nettverket.

nå har du et ferdig virtuelt privat nettverk som lar deg lage sikre nettverkstilkoblinger mellom klientene og serveren ved hjelp av åpne og geografisk fjerne tilkoblingspunkter til Internett.