este é um guia passo a passo sobre como configurar um servidor VPN aberto nos sistemas operacionais Windows Server 2008/2012 e conectar clientes à rede privada virtual criada.

Open VPN é uma implementação aberta da tecnologia VPN-a rede privada Virtual, projetada para criar redes privadas virtuais entre grupos de nós geograficamente distantes no topo de um canal de transmissão de dados aberto (Internet). O Open VPN é adequado para Tarefas como conexão de rede remota segura a um servidor sem abrir o acesso à Internet, como se você estivesse se conectando a um host em sua rede local. A segurança da conexão é alcançada pela criptografia SSL aberta.

como funciona?

quando a configuração VPN Aberta for concluída, o servidor poderá aceitar conexões de rede externas protegidas por SSL ao adaptador de rede virtual criado no início do serviço VPN (TUN / tap) sem afetar as regras de processamento de tráfego de outras interfaces (Adaptador de Internet externo, etc.). Você pode configurar o compartilhamento de cliente Open VPN para um adaptador de rede específico dos presentes no servidor. Na segunda parte da instrução, esse tunelamento do tráfego da Internet dos usuários é considerado. Com este método de encaminhamento, o host que lida com conexões VPN também executará a função de um servidor proxy (Proxy) – para unificar as regras de atividade de rede dos usuários e rotear o tráfego da Internet do cliente em seu próprio nome.

Instalando o Open VPN no servidor

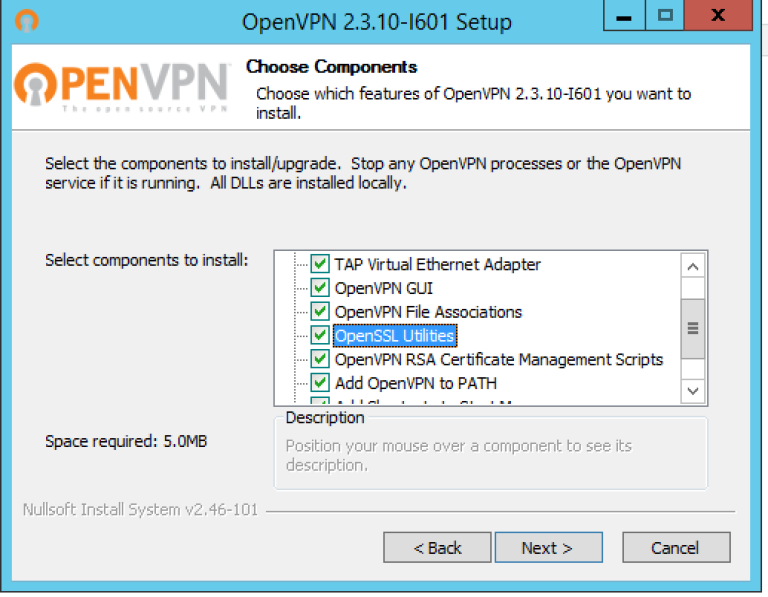

Baixe e instale a versão do Open VPN que corresponde ao seu sistema operacional. Execute o instalador; certifique-se de que todos os recursos estão selecionados para instalação na terceira etapa do Assistente de instalação.

observe que nesta instrução outros comandos são baseados no fato de que Open VPN está instalado no diretório padrão “C: \ Program Files \ OpenVPN”.

permitimos adicionar um toque no adaptador de rede virtual em resposta à solicitação correspondente e aguardar até que a instalação seja concluída (pode levar vários minutos).

geração de chaves (PKI) do centro de certificação, servidor, cliente; Diffie-Hellman algorithm

para gerenciar os pares de chaves / certificados de todos os nós da rede privada que está sendo criada, use o utilitário easy-rsa, que funciona por meio da linha de comando, por analogia com o console Linux. Para trabalhar com ele, abra, execute a linha de comando (atalho de teclado Win + R, digite cmd e pressione Enter)

Arquivos de configuração.

executando init-config.o script bat gerará um novo vars.arquivo bat em nosso diretório easy-rsa, este arquivo conterá nossa configuração:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batPortanto, agora precisamos abrir o seguinte diretório usando o Windows Explorer: C:\ Arquivos de programas \ OpenVPN \ easy-rsa

agora, usando o bloco de notas (ou outro editor de texto) edite o arquivo em lote chamado vars.morcego, é necessário configurar algumas variáveis…

Alterar as seguintes definições (perto da parte inferior do arquivo) para atender às suas necessidades:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemeNota: se o valor da variável contém um espaço, coloque-o entre aspas.

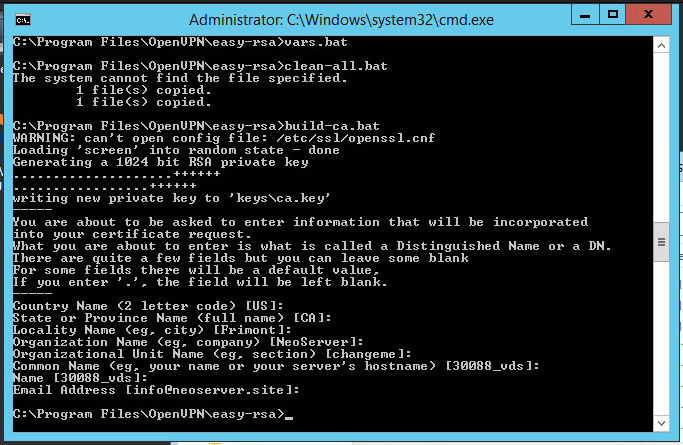

em seguida, você deve salvar as alterações no arquivo e, em seguida, usando o Prompt de comando, execute os seguintes comandos:

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batCentro de certificação e geração de chaves do servidor

vamos prosseguir para a criação da chave / certificado da Autoridade de certificação. Execute o script:

build-ca.batEm resposta aos prompts que aparecem, você pode simplesmente pressionar Enter. A única exceção é o KEY_CN (Nome Comum) do campo – certifique-se de especificar um nome exclusivo e inserir o mesmo nome no campo nome:

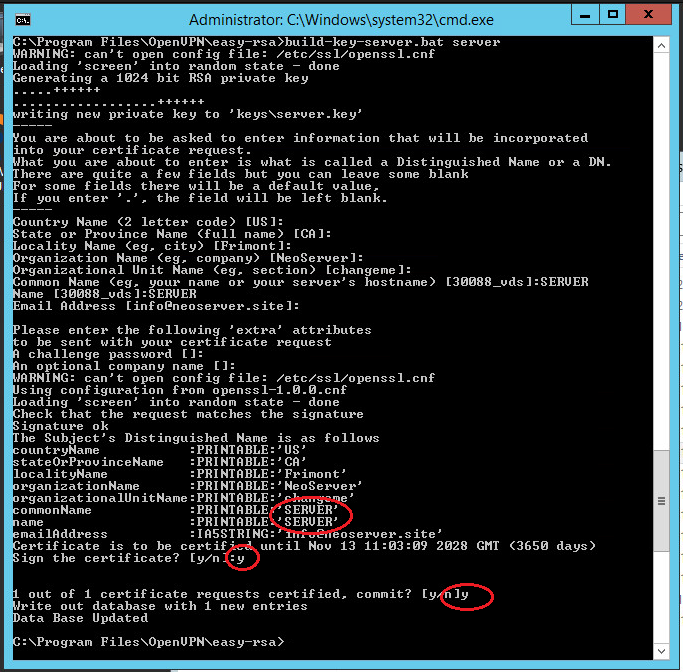

da mesma forma, podemos gerar um certificado de servidor. Aqui, o valor dos campos Nome e nome comuns é servidor:

.\build-key-server.bat serverNota: O argumento do servidor é o nome do arquivo futuro.

todas as chaves geradas agora serão perguntadas se devem assinar o certificado gerado (assinar o certificado) em nome da Autoridade de certificação. Resposta y (Sim).

gerando chaves e certificados de cliente

para cada cliente VPN, você precisa gerar um certificado SSL separado.

existe uma opção na configuração Open VPN, ativando a qual você pode usar um certificado para vários clientes (consulte o servidor.arquivo ovpn-> arquivo “dublate-cn”), mas isso não é recomendado do ponto de vista de segurança. Os certificados podem ser gerados no futuro, à medida que novos clientes se conectam. Portanto, agora vamos criar apenas um para client1:

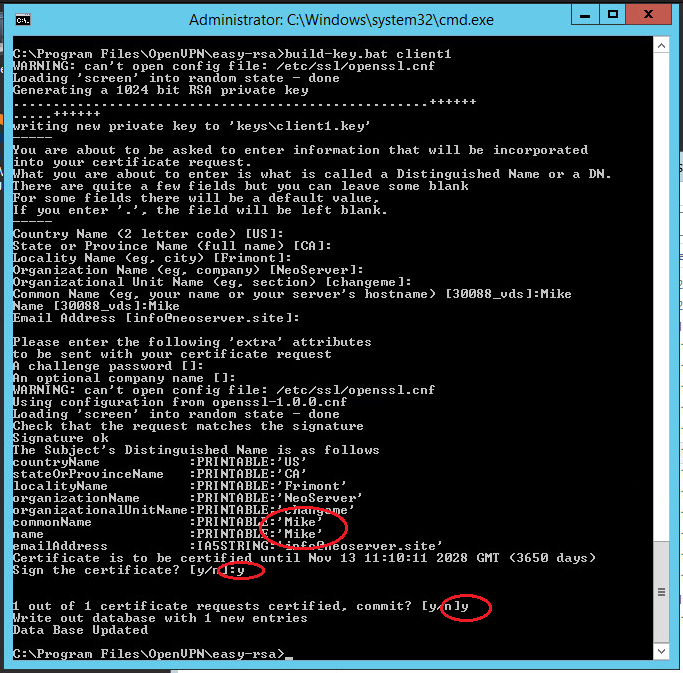

Execute os seguintes comandos para gerar chaves do cliente:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1Nota: client1 argumento é o nome do futuro arquivo.

no campo Nome Comum, especifique o nome do cliente (no nosso caso cliente1).

Diffie Hellman Parâmetros

Para concluir a configuração de criptografia, você precisa executar o algoritmo Diffie-Hellman parâmetro de geração de script:

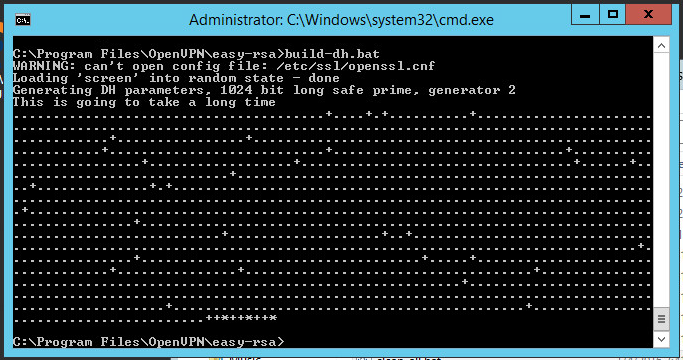

.\build-dh.batExibindo informações sobre a criação de parâmetros parecido com este:

Transferência de chaves geradas / certificados

Os certificados gerados estão localizados na pasta C: \ Arquivos de programas \ OpenVPN \ easy-rsa \ teclas de diretório. Copie os arquivos listados abaixo para o diretório C:\ Arquivos de programas \ OpenVPN \ config:

- ca.crt

- dh2048.PEM / dh1048.PEM

- servidor.crt

- servidor.chave

configuração do servidor VPN aberto

vamos prosseguir para a configuração do servidor VPN diretamente, use nosso arquivo de configuração com o servidor de nomes.ovpn e coloque – o no diretório C: \ Program Files \ OpenVPN \ config.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"abra o arquivo; Encontre o caminho para as chaves (veja abaixo). Verifique os caminhos para a ca de certificados copiados anteriormente.crt, dh1024.pem / dh2048.PEM, servidor.chave, servidor.crt e, se necessário, mudança:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3Salve o arquivo.

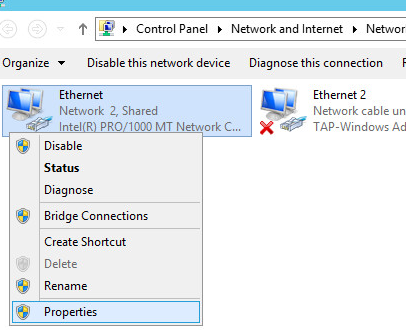

Agora você precisa permitir o encaminhamento de tráfego entre adaptadores. Siga estas etapas: Painel De Controle – > rede e Internet – > Centro de rede e compartilhamento -> alterar as configurações do adaptador. Escolha um adaptador que olhe para a Internet externa (TAP-adapter é responsável pela conexão VPN). Em nosso exemplo, isso é Ethernet 2.

Clique duas vezes nas propriedades do adaptador e vá para a guia Acesso, marque todas as caixas de seleção. Salve as alterações.

em seguida, você precisa habilitar o endereçamento IP.

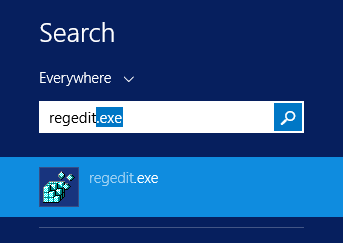

usando a pesquisa do Windows, localize o REGEDIT.aplicação exe.

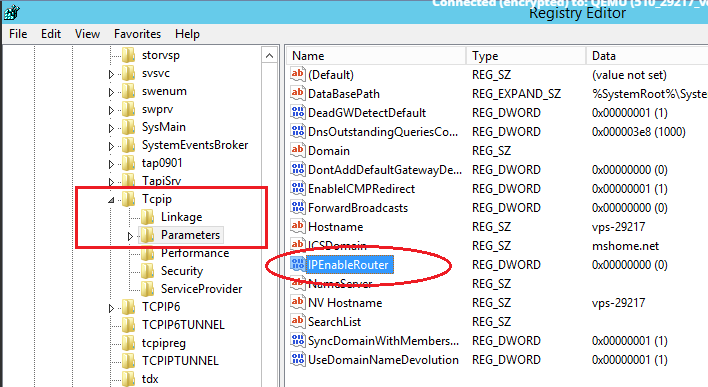

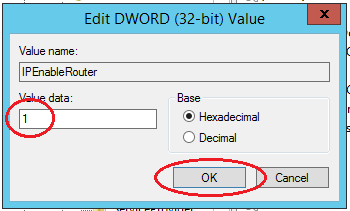

na árvore, encontre o diretório HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters. Na parte direita da janela, encontre a variável IPEnableRouter, clique duas vezes na janela de edição de valor e altere-a para 1, permitindo assim o endereçamento no VPS.

Autorun Open VPN

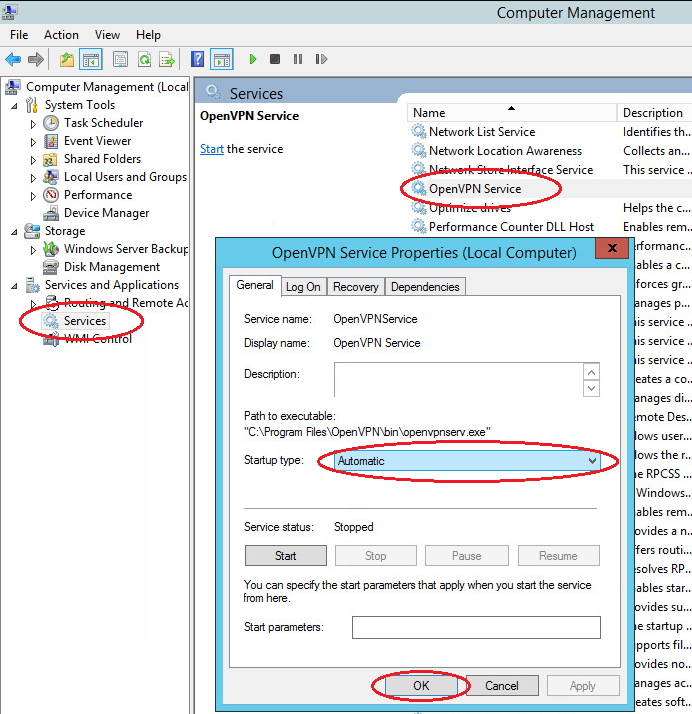

Imediatamente configurar o Open VPN de serviço para a execução automática na inicialização do sistema.

Abra os Serviços do Windows. Encontre na lista VPN aberta-> clique com o botão direito- > propriedades- > iniciar: automático

isso conclui a configuração básica do servidor de rede privada virtual. Encontre o arquivo C: \ Arquivos de Programas \ OpenVPN \ config \ server.ovpn -> clique com o botão direito-> “Inicie o OpenVPN nesta configuração” para iniciar o servidor de rede privada virtual e o arquivo de configuração que preparamos.

configuração do cliente Open VPN

os aplicativos Open VPN client estão disponíveis para todos os sistemas operacionais populares: Windows / Linux / iOS / Android. Para MacOS, o cliente Tunnelblick é usado. Todos esses aplicativos funcionam com os mesmos arquivos de configuração. Apenas algumas diferenças de várias opções são possíveis. Você pode aprender sobre eles examinando a documentação do seu cliente VPN aberto. Neste guia, veremos como conectar um cliente Windows usando o mesmo pacote de distribuição do programa que instalamos no servidor. Ao usar aplicativos para outros sistemas operacionais, a lógica de configuração é semelhante.

- instale a versão atual do Open VPN no computador cliente.

- copie para o diretório C: \ Program Files \ OpenVPN \ config os arquivos de certificado do cliente criados anteriormente no servidor (2 Certificados com o.extensão crt e a chave com o.extensão chave) e use nosso cliente.arquivo de configuração do cliente ovpn. Depois de copiar para o dispositivo do usuário, o último arquivo é excluído do servidor ou transferido da pasta de configuração para evitar confusão no futuro.

- abra o cliente.arquivo ovpn. Encontre a linha remote my-server-1 1194 e especifique o endereço ip ou nome de domínio do servidor vpn nele:

remote <ip-address> 1194</ip-address>por exemplo:

remote 83.166.241.155 1194 - encontre maneiras de certificados. Especifique nele os caminhos para a ca.crt, cliente1.chave, cliente1.certificados crt copiados anteriormente como no exemplo abaixo:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - Salve o arquivo. Configuração do cliente concluída.

Verifique As Regras Do Firewall Do Windows

Atenção! Para a operação correta do serviço OpenVPN, é necessário que as portas correspondentes sejam abertas no servidor (por padrão UDP 1194). Verifique a regra relevante em seu Firewall: Firewall do Windows ou software antivírus de terceiros.

verifique as conexões OpenVPN

Inicie o servidor VPN aberto, para fazer isso, vá para o diretório C: \ Arquivos de programa \ OpenVPN \ config e selecione o arquivo de configuração do servidor (temos servidor.ovpn -> clique com o botão direito-> “Inicie o OpenVPN neste arquivo de configuração”).

Inicie o cliente, para fazer isso, vá para o diretório C: \ Program Files \ OpenVPN \ config e selecione o arquivo de configuração do cliente (temos cliente.ovpn -> clique com o botão direito-> “inicie a VPN aberta neste arquivo de configuração”).

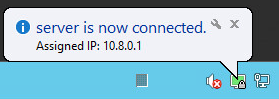

a tela exibe a janela de status da conexão. Em poucos segundos, será minimizado para a bandeja. O indicador verde do atalho VPN aberto na área de notificação indica uma conexão bem-sucedida.

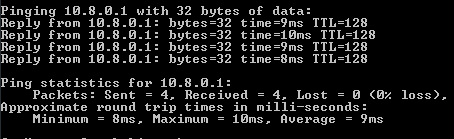

Verifique a acessibilidade do dispositivo cliente do servidor OpenVPN usando seu endereço de rede privada interno:

- pressione as teclas Win + R e digite cmd na janela que aparece para abrir a linha de comando.

- Execute o comando ping para o endereço do nosso servidor em uma rede privada virtual (10.8.0.1):

ping 10.8.0.1Se a VPN está configurado corretamente, a troca de pacotes com o servidor será iniciado.

- com a ajuda do utilitário tracert, verificaremos em qual rota os pacotes do cliente vão. No console, digite o seguinte comando:

a partir do resultado do utilitário, vemos que os pacotes são enviados primeiro para o servidor VPN e somente depois para a rede externa.

Agora você tem uma rede privada virtual pronta para trabalhar que permite fazer conexões de rede seguras entre seus clientes e o servidor usando pontos abertos e geograficamente distantes de conexão com a Internet.