toto je podrobný návod, jak nakonfigurovat otevřený server VPN v operačních systémech Windows Server 2008/2012 a připojit klienty k vytvořené virtuální privátní síti.

Open VPN je otevřená implementace technologie VPN-virtuální privátní síť, která je určena k vytváření virtuálních privátních sítí mezi skupinami geograficky vzdálených uzlů na vrcholu otevřeného kanálu pro přenos dat (Internet). Open VPN je vhodný pro úkoly, jako je zabezpečené vzdálené síťové připojení k serveru bez otevření přístupu k Internetu, jako byste se připojovali k hostiteli v místní síti. Zabezpečení připojení je dosaženo otevřeným šifrováním SSL.

jak to funguje?

po dokončení otevřené konfigurace VPN bude server schopen přijímat externí síťová připojení chráněná SSL k virtuálnímu síťovému adaptéru vytvořenému na začátku služby VPN (tun / tap), aniž by to ovlivnilo pravidla zpracování provozu jiných rozhraní (externí internetový adaptér atd.). Sdílení klienta Open VPN můžete nakonfigurovat na konkrétní síťový adaptér od uživatelů přítomných na serveru. Ve druhé části instrukce je zvažováno toto tunelování internetového provozu uživatelů. Při této metodě předávání bude hostitel, který zpracovává připojení VPN, také vykonávat funkci proxy serveru (Proxy) – sjednotit pravidla síťové aktivity uživatelů a směrovat internetový provoz klienta vlastním jménem.

instalace Open VPN na serveru

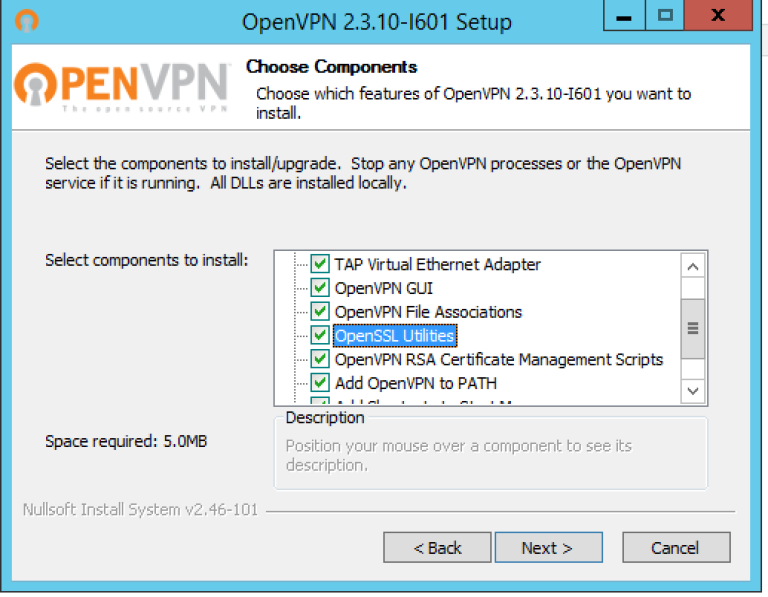

stáhněte a nainstalujte verzi Open VPN, která odpovídá vašemu operačnímu systému. Spusťte instalační program; ve třetím kroku Průvodce instalací se ujistěte, že jsou pro instalaci vybrány všechny funkce.

Vezměte prosím na vědomí, že v této instrukci jsou další příkazy založeny na skutečnosti, že Open VPN je nainstalována ve výchozím adresáři „C: \ Program Files \ OpenVPN“.

povolujeme přidání klepnutí na virtuální síťový adaptér v reakci na odpovídající požadavek a počkáme, až bude instalace dokončena (může to trvat několik minut).

generování klíčů (PKI) certifikačního centra, serveru, klienta; Algoritmus Diffie-Hellman

Chcete-li spravovat páry klíčů / certifikátů všech uzlů vytvořené soukromé sítě, použijte nástroj easy-rsa, který pracuje prostřednictvím příkazového řádku, analogicky s konzolí Linux. Chcete-li s ním pracovat, otevřete, spusťte příkazový řádek (Klávesová zkratka Win + R, zadejte cmd a stiskněte klávesu Enter)

konfigurační soubory.

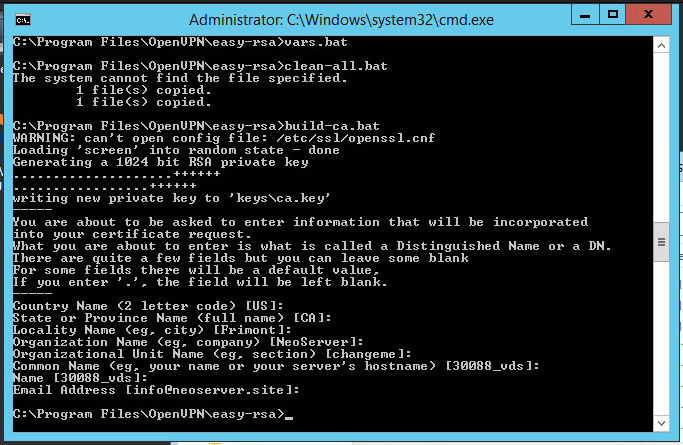

běží init-config.bat skript bude generovat nové vars.soubor bat v našem adresáři easy-rsa bude tento soubor obsahovat naši konfiguraci:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.battakže teď musíme otevřít následující adresář pomocí Průzkumníka Windows: C:\Program Files \ OpenVPN \ easy-rsa

nyní pomocí poznámkového bloku (nebo jiného textového editoru) upravte dávkový soubor s názvem vars.bat, musíme nakonfigurovat některé proměnné…

změňte následující nastavení (blíže ke spodní části souboru), abyste splnili vaše požadavky:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changemePoznámka: pokud hodnota proměnné obsahuje mezeru, uzavřete ji do uvozovek.

dále byste měli uložit změny do souboru a poté pomocí příkazového řádku spustit následující příkazy:

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.batcertifikační centrum a generování klíčů serveru

pojďme k vytvoření klíče / certifikátu certifikační autority. Spusťte skript:

build-ca.batv reakci na zobrazené výzvy můžete jednoduše stisknout klávesu Enter. Jedinou výjimkou je pole KEY_CN (Common Name) – nezapomeňte zadat jedinečný název a do pole Name vložte stejný název:

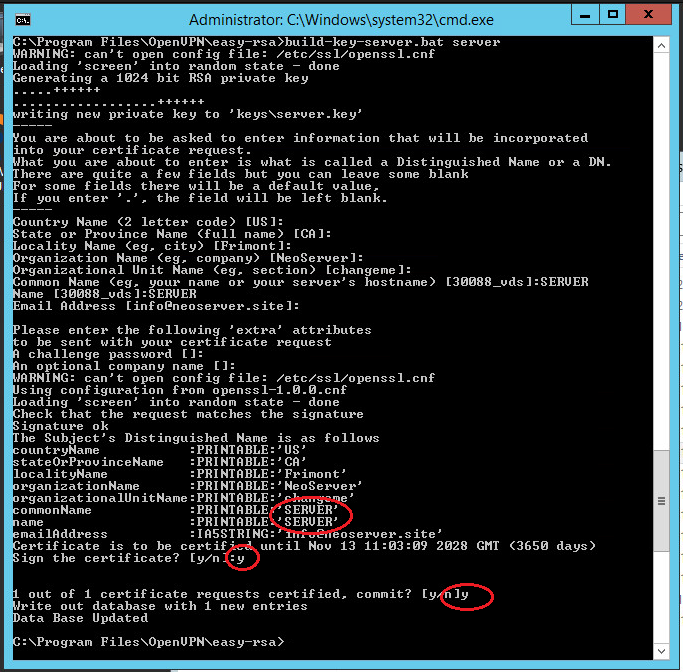

podobně generujeme certifikát serveru. Zde je hodnota polí Common Name A Name SERVER:

.\build-key-server.bat serverPoznámka: argument serveru je název budoucího souboru.

všechny vygenerované klíče budou nyní dotázány, zda mají vygenerovaný certifikát podepsat (podepsat certifikát) jménem certifikační autority. Odpověď y (Ano).

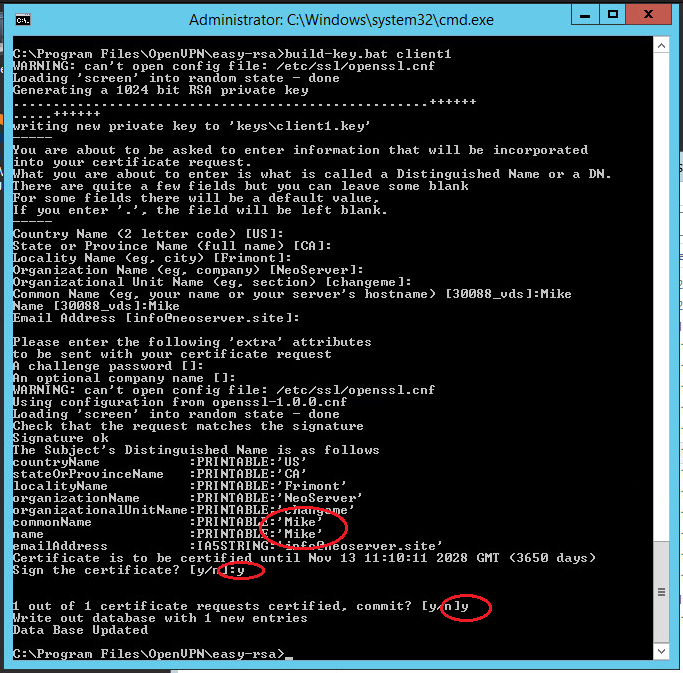

generování klientských klíčů a certifikátů

pro každého klienta VPN musíte vygenerovat samostatný certifikát SSL.

v otevřené konfiguraci VPN je možnost, pomocí které můžete použít jeden certifikát pro několik klientů (viz server.soubor ovpn – > soubor“ dublicate-cn“), ale z bezpečnostního hlediska se to nedoporučuje. Certifikáty mohou být generovány v budoucnu, jak se připojují noví zákazníci. Proto nyní vytvoříme pouze jeden pro client1:

Spusťte následující příkazy pro generování klientských klíčů:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1Poznámka: argument client1 je název budoucího souboru.

do pole společný název zadejte jméno klienta (v našem případě client1).

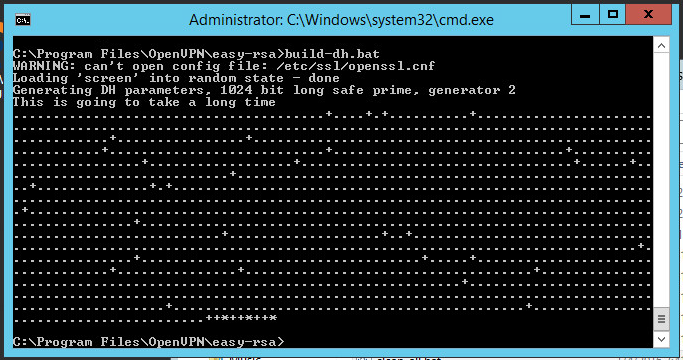

Diffie Hellman Parameters

Chcete-li dokončit nastavení šifrování, musíte spustit skript pro generování parametrů Diffie-Hellman:

.\build-dh.batZobrazení informací o vytváření parametrů vypadá takto:

přenos generovaných klíčů / certifikátů

vygenerované certifikáty jsou umístěny v adresáři C: \ Program Files \ OpenVPN \ easy-rsa \ keys. Zkopírujte níže uvedené soubory do adresáře C:\Program Files \ OpenVPN \ config:

- ca.crt

- dh2048.pem / dh1048.pem

- server.crt

- server.klíč

otevřete konfiguraci serveru VPN

pojďme přímo k konfiguraci serveru VPN, použijte náš konfigurační soubor s názvem server.ovpn a umístěte jej do adresáře C: \ Program Files \ OpenVPN \ config.

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"otevřete soubor; najděte cestu ke klíčům (viz níže). Zkontrolujte cesty k dříve zkopírovaným certifikátům ca.crt, dh1024.pem / dh2048.pem, server.klíč, server.crt a v případě potřeby změnit:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3uložte soubor.

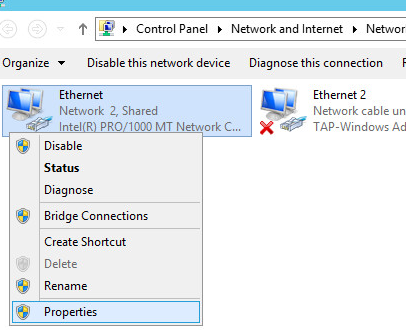

nyní musíte povolit předávání provozu mezi adaptéry. Postupujte takto: Ovládací panely – > síť a Internet – > Centrum sítí a sdílení – > změňte nastavení adaptéru. Vyberte adaptér, který se dívá na externí Internet (TAP-adapter je zodpovědný za připojení VPN). V našem příkladu je to Ethernet 2.

Poklepejte na vlastnosti adaptéru a přejděte na kartu Přístup, zaškrtněte všechna políčka. Uložte změny.

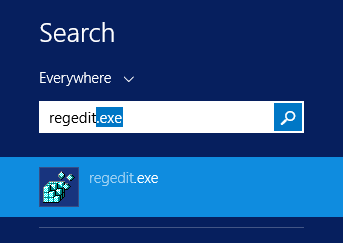

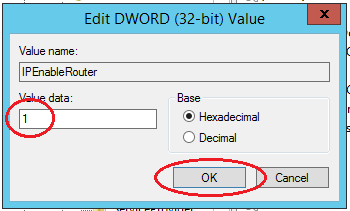

Dále musíte povolit adresování IP.

pomocí Vyhledávání v systému Windows vyhledejte REGEDIT.exe aplikace.

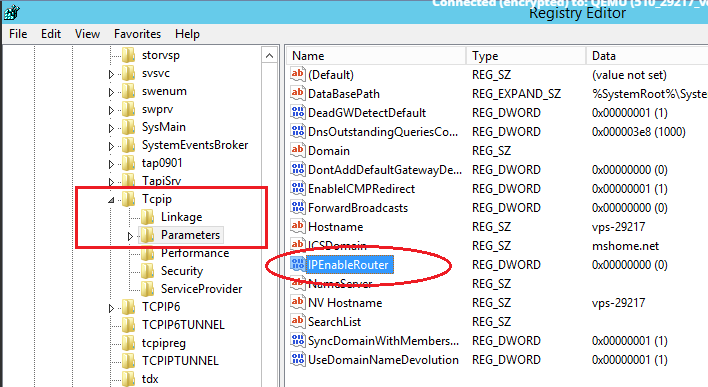

ve stromu najděte adresář HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ tcpip \ Parameters. V pravé části okna najděte proměnnou IPEnableRouter, poklepejte do okna pro úpravu hodnot a změňte ji na 1, čímž umožníte adresování na VPS.

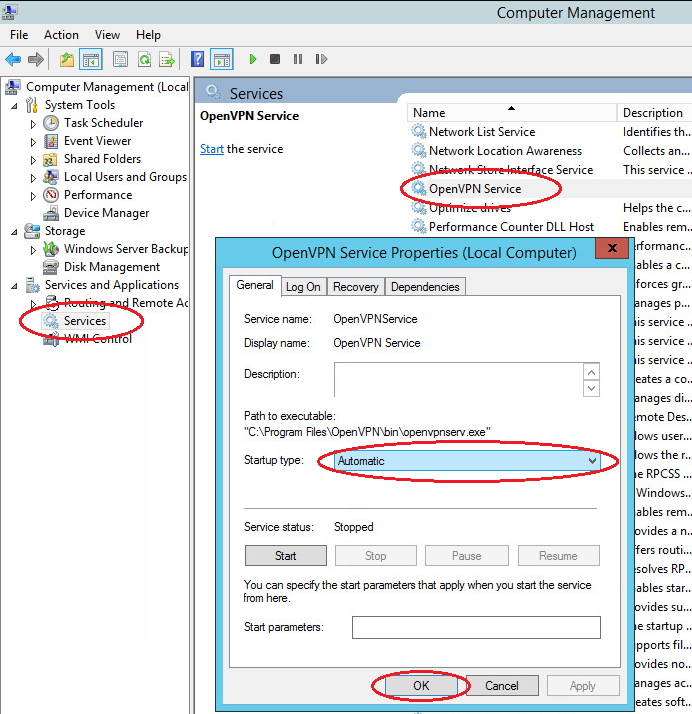

Autorun Open VPN

okamžitě nakonfigurujte službu Open VPN na autorun při spuštění systému.

otevřete služby systému Windows. Najděte v seznamu Otevřít VPN – > pravým tlačítkem myši – > vlastnosti – > Start: automatické

tím se dokončí základní konfigurace virtuálního privátního síťového serveru. Najděte soubor C: \ Program Files \ OpenVPN \ config \ server.ovpn – > pravým tlačítkem myši – > „spusťte OpenVPN v této konfiguraci“ pro spuštění virtuálního privátního síťového serveru a konfiguračního souboru, který jsme připravili.

otevřená konfigurace klienta VPN

otevřené klientské aplikace VPN jsou k dispozici pro všechny populární operační systémy: Windows / Linux / iOS / Android. Pro MacOS se používá klient Tunnelblick. Všechny tyto aplikace pracují se stejnými konfiguračními soubory. Jsou možné pouze některé rozdíly několika možností. Můžete se o nich dozvědět prostudováním dokumentace pro vašeho otevřeného klienta VPN. V této příručce se podíváme na připojení klienta Windows pomocí stejného distribučního balíčku programu, který jsme nainstalovali na server. Při použití aplikací pro jiné operační systémy je Logika nastavení podobná.

- nainstalujte aktuální verzi Open VPN do klientského počítače.

- zkopírujte do adresáře C: \ Program Files \ OpenVPN \ config soubory certifikátů klienta vytvořené dříve na serveru (2 certifikáty s .rozšíření crt a klíč s .key extension) a použijte našeho klienta.konfigurační soubor klienta ovpn. Po zkopírování do zařízení uživatele je poslední soubor odstraněn ze serveru nebo přenesen ze složky config, aby nedošlo k záměně v budoucnu.

- otevřete klienta.soubor ovpn. Najděte řádek remote my-server-1 1194 a zadejte v něm adresu ip nebo název domény serveru vpn:

remote <ip-address> 1194</ip-address>například:

remote 83.166.241.155 1194 - najděte způsoby certifikátů. Zadejte v něm cesty k ca.crt, klient1.klíč, klient1.certifikáty crt zkopírovány dříve, jako v následujícím příkladu:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - uložte soubor. Nastavení klienta dokončeno.

Ověřte Pravidla Brány Firewall Systému Windows

Pozor! Pro správnou funkci služby OpenVPN je nutné, aby byly na serveru otevřeny odpovídající porty (ve výchozím nastavení UDP 1194). Zkontrolujte příslušné pravidlo v bráně Firewall: Brána Firewall systému Windows nebo antivirový software třetích stran.

Zkontrolujte připojení OpenVPN

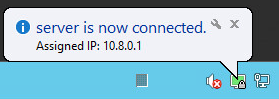

spusťte otevřený server VPN, přejděte do adresáře C: \ Program Files \ OpenVPN \ config a vyberte konfigurační soubor serveru (máme server.ovpn – > pravým tlačítkem myši – > „spusťte OpenVPN v tomto konfiguračním souboru“).

spusťte klienta, přejděte do adresáře C: \ Program Files \ OpenVPN \ config a vyberte konfigurační soubor klienta(máme klienta.ovpn – > klikněte pravým tlačítkem myši – > „spustit otevřenou VPN v tomto konfiguračním souboru“).

na obrazovce se zobrazí okno stavu připojení. Během několika sekund bude minimalizován na zásobník. Zelený indikátor zkratky Open VPN v oznamovací oblasti označuje úspěšné připojení.

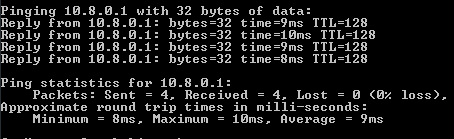

zkontrolujte přístupnost z klientského zařízení serveru OpenVPN pomocí jeho interní privátní síťové adresy:

- stiskněte klávesy Win + R A do zobrazeného okna zadejte příkaz cmd pro otevření příkazového řádku.

- Spusťte příkaz ping na adresu našeho serveru ve virtuální privátní síti (10.8.0.1):

ping 10.8.0.1pokud je VPN správně nakonfigurována, spustí se výměna paketů se serverem.

- pomocí obslužného programu tracert zkontrolujeme, na které trase pakety z klienta jdou. Do konzoly zadejte následující příkaz:

z výsledku nástroje vidíme, že pakety jsou nejprve odeslány na server VPN a teprve poté do externí sítě.

Nyní máte připravenou virtuální privátní síť, která vám umožní zabezpečit síťová připojení mezi svými klienty a serverem pomocí otevřených a geograficky vzdálených bodů připojení k internetu.