これは、Windows Server2008/2012オペレーティングシステムでOpen VPN serverを構成し、作成した仮想プライベートネットワークにクライアントを接続する方法に関するステップバイステップガイドです。

Open VPNは、VPN技術のオープンな実装であり、オープンデータ伝送チャネル(インターネット)の上に地理的に離れたノードのグループ間に仮想プライベートネットワークを作成するように設計されている仮想プライベートネットワークである。 Open VPNは、ローカルネットワーク上のホストに接続しているかのように、インターネットアクセスを開かずにサーバーへの安全なリモートネットワーク接続などの 接続セキュリティは、Open SSL暗号化によって実現されます。

それはどのように動作しますか?

Open VPN設定が完了すると、サーバーは他のインターフェイス(外部インターネットアダプタなど)のトラフィック処理ルールに影響を与えることなく、VPNサービスの開始時に作成された仮想ネットワークアダプタ(tun/tap)への外部SSLで保護されたネットワーク接続を受け入れることができるようになります。). サーバー上に存在する特定のネットワークアダプターにOpen VPNを共有するクライアントを構成できます。 命令の第二部では、ユーザのインターネットトラフィックのこのトンネリングが考慮される。 この転送方法では、VPN接続を処理するホストは、プロキシサーバー(プロキシ)の機能も実行し、ユーザーのネットワーク活動のルールを統一し、クライアントインターネッ

サーバーへのOpen VPNのインストール

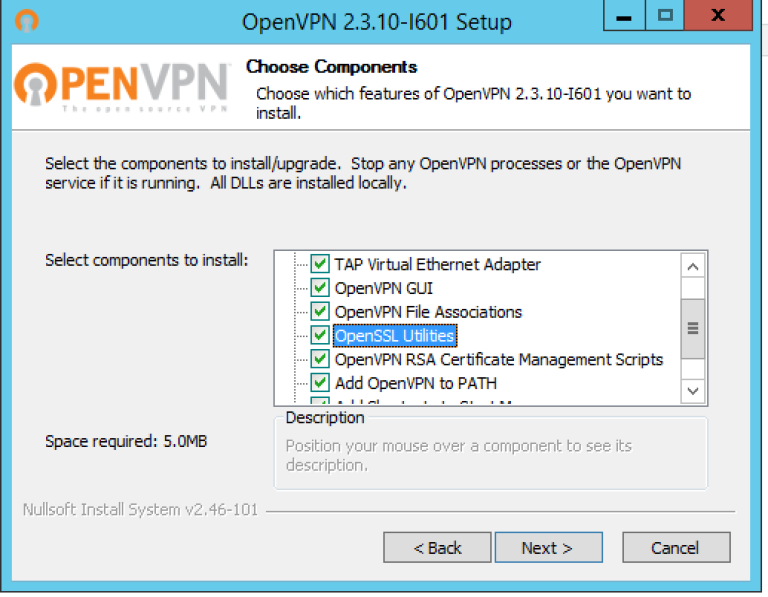

お使いのオペレーティングシステムに一致するOpen VPNのバージョンをダウンロードしてインストールします。 インストーラを実行する; インストールウィザードの3番目の手順で、すべての機能がインストール用に選択されていることを確認します。

この手順では、Open VPNがデフォルトのディレクトリ”C:\Program Files\OpenVPN”にインストールされていることに注意してください。

対応する要求に応じて仮想ネットワークアダプタタップを追加し、インストールが完了するまで待つことができます(数分かかる場合があります)。

認証センター、サーバー、クライアントの鍵生成(PKI); Diffie-Hellman algorithm

作成されるプライベートネットワークのすべてのノードのキー/証明書のペアを管理するには、Linuxコンソールと同様に、コマンドライン経由で動作するeasy-rsaユーティ それを操作するには、開いてコマンドラインを実行します(キーボードショートカットWin+R、cmdと入力してEnterキーを押します)

設定ファイル。

init-configを実行しています。batスクリプトは新しいvarsを生成します。私たちのeasy-rsaディレクトリ内のbatファイル、このファイルには私たちの設定が含まれます:

cd "C:\Program Files\OpenVPN\easy-rsa"init-config.batだから今、私たちは、Windowsエクスプローラを使用して、次のディレクトリを開く必要があります:C:\Program Files\OpenVPN\easy-rsa

ここで、メモ帳(または別のテキストエディタ)を使用して、varsという名前のバッチファイルを編集します。bat、いくつかの変数を設定する必要があります…

要件を満たすために、次の設定を(ファイルの一番下に近い)変更します:

set KEY_COUNTRY=USset KEY_PROVINCE=CAset KEY_CITY=SanFranciscoset KEY_ORG=OpenVPNset [email protected] KEY_CN=changemeset KEY_NAME=changeme注:変数の値にスペースが含まれている場合は、引用符で囲みます。

次に、ファイルへの変更を保存し、コマンドプロンプトを使用して、次のコマンドを実行する必要があります:

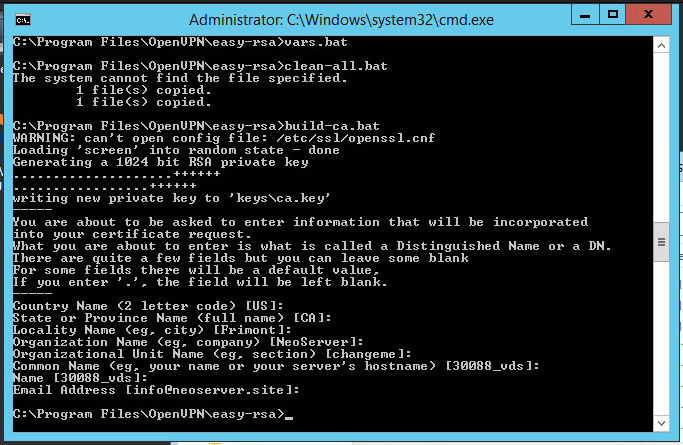

cd "C:\Program Files\OpenVPN\easy-rsa"vars.batclean-all.bat認証センターとサーバーの鍵生成

認証局の鍵/証明書の作成に進みましょう。 スクリプトの実行:

build-ca.bat表示されるプロンプトに応答して、単にEnterキーを押すことができます。 唯一の例外はKEY_CN(共通名)フィールドです-一意の名前を指定し、名前フィールドに同じ名前を挿入してください:

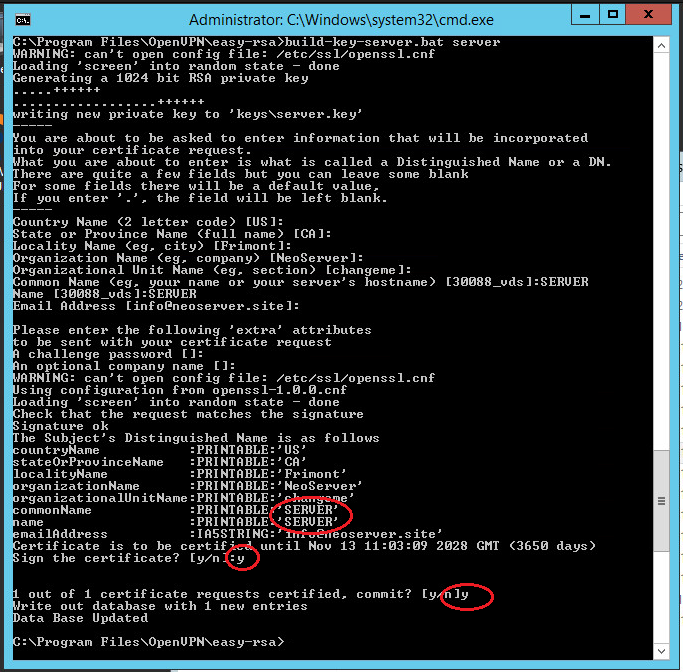

同様に、サーバー証明書を生成します。 ここで、Common NameとNameフィールドの値はSERVERです:

.\build-key-server.bat server注:server引数は将来のファイルの名前です。

生成されたすべてのキーは、証明機関に代わって生成された証明書に署名する(証明書に署名する)かどうかを尋ねられます。 答えy(はい)。

クライアント鍵と証明書の生成

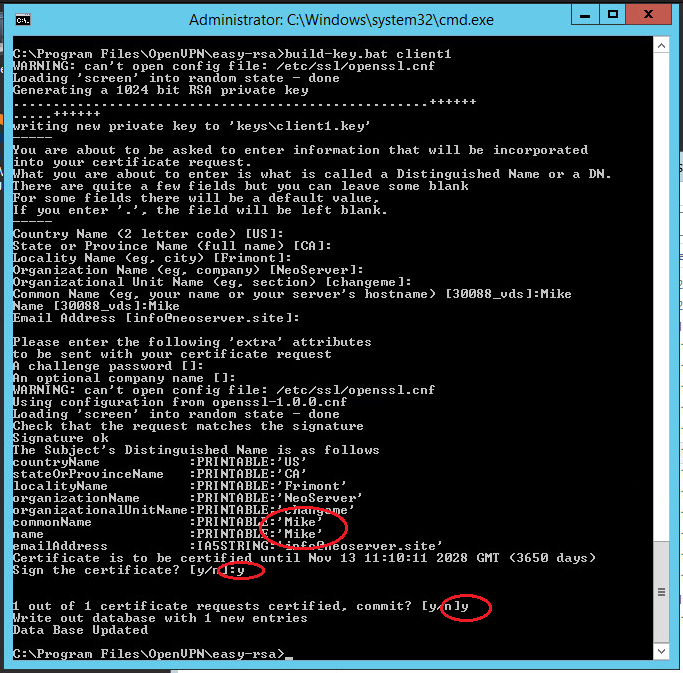

VPNクライアントごとに、個別のSSL証明書を生成する必要があります。

Open VPN設定にはオプションがあり、複数のクライアントに対して一つの証明書を使用できるようにすることができます(サーバーを参照してください。ovpnファイル->”dublicate-cn”ファイル)が、これはセキュリティの観点からは推奨されません。 証明書は、新しい顧客が接続すると、将来生成される可能性があります。 したがって、ここではclient1に対して1つだけを作成します。

次のコマンドを実行してクライアントキーを生成します:

cd \cd "C:\Program Files\OpenVPN\easy-rsa".\build-key.bat client1注:client1引数は、将来のファイルの名前です。

共通名フィールドに、クライアントの名前(この場合はclient1)を指定します。

Diffie Hellman Parameters

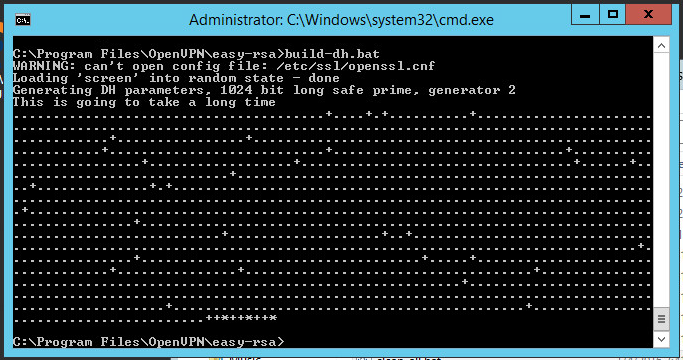

暗号化設定を完了するには、diffie-Hellmanパラメータ生成スクリプトを実行する必要があります:

.\build-dh.batパラメータの作成に関する情報を表示するには、次のようにします:

生成されたキー/証明書の転送

生成された証明書は、C:\Program Files\OpenVPN\easy-rsa\keysディレクトリにあります。 以下にリストされているファイルをディレクトリCにコピーします:\プログラムファイル\OpenVPN\config:

- ca.crt

- dh2048.pem/dh1048.pem

- サーバー。

- key

Open VPN server configuration

VPN serverの設定に直接進み、ネームサーバーで設定ファイルを使用してみましょう。ovpnをC:\Program Files\OpenVPN\configディレクトリに配置します。

copy "C:\Program Files\OpenVPN\sample-config\server.ovpn" "C:\Program Files\OpenVPN\config"copy "C:\Program Files\OpenVPN\sample-config\client.ovpn" "C:\Program Files\OpenVPN\config"ファイルを開き、キーへのパスを見つけます(下記参照)。 以前にコピーされた証明書caへのパスを確認します。dh1024を搭載している。pem/dh2048.pem、サーバー。キー、サーバー。crtと、必要に応じて、変更します:

port 1194proto udpdev tunserver 10.8.0.0 255.255.255.0ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\server.crt"key "C:\Program Files\OpenVPN\config\server.key"dh "C:\Program Files\OpenVPN\config\dh2048.pem"push "redirect-gateway def1"push "dhcp-option DNS 8.8.8.8"keepalive 10 120comp-lzopersist-keypersist-tunverb 3ファイルを保存します。

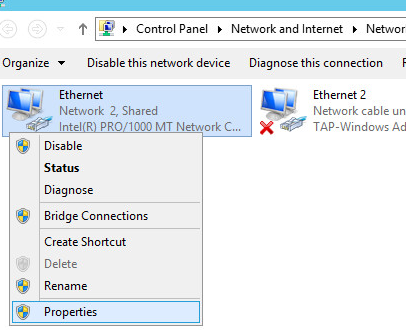

これで、アダプタ間のトラフィック転送を許可する必要があります。 コントロールパネル->ネットワークとインターネット->ネットワークと共有センター->アダプタの設定を変更します。 外部インターネットを参照するアダプタを選択します(TAP-adapterはVPN接続を担当します)。 この例では、これはイーサネット2です。

アダプタのプロパティをダブルクリックし、アクセスタブに移動し、すべてのチェックボックスにチェックを入れます。 変更を保存します。

次に、IPアドレス指定を有効にする必要があります。

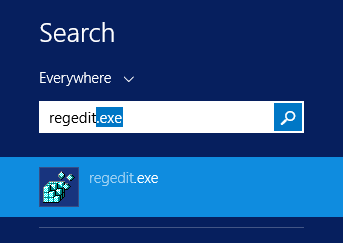

Windows Searchを使用して、REGEDITを見つけます。exeアプリケーション。

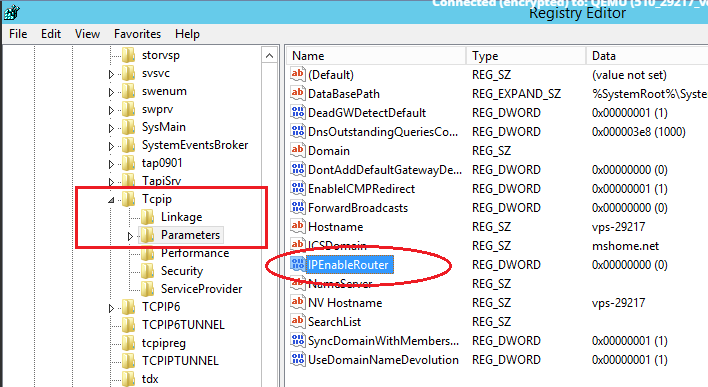

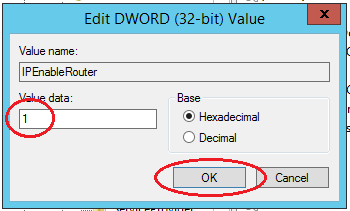

ツリーで、hkey_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parametersディレクトリを見つけます。 ウィンドウの右側で、IPEnableRouter変数を見つけ、値編集ウィンドウをダブルクリックして1に変更すると、VPSでのアドレス指定が可能になります。

Autorun Open VPN

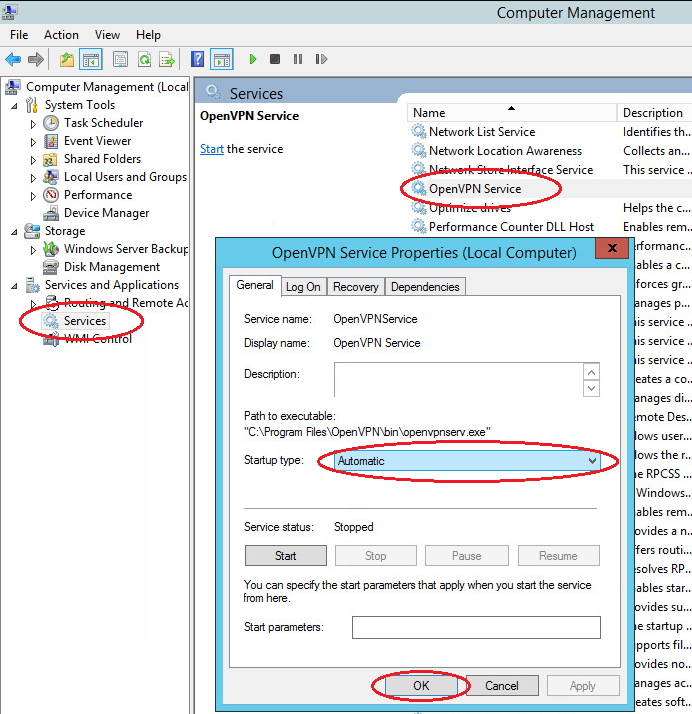

システムの起動時にOpen VPNサービスを直ちに自動実行するように設定します。

Windowsサービスを開きます。 リストで検索しますOpen VPN->右クリック->プロパティ->開始:自動

これで、仮想プライベートネットワークサーバーの基本構成は完了です。 ファイルC:\Program Files\OpenVPN\config\serverを見つけます。ovpn->右クリック->”この設定でOpenVPNを起動する”仮想プライベートネットワークサーバーと準備した設定ファイルを起動します。

Open VPNクライアント設定

Open VPNクライアントアプリケーションは、windows/Linux/iOS/Androidのすべての一般的なオペレーティングシステムで利用可能です。 MacOSでは、Tunnelblickクライアントが使用されます。 これらのアプリケーションはすべて同じ設定ファイルで動作します。 いくつかのオプションのいくつかの違いだけが可能です。 それらについては、Open VPN clientのドキュメントを調べることで知ることができます。 このガイドでは、サーバーにインストールしたのと同じ配布パッケージを使用してWindowsクライアントを接続する方法を説明します。 他のオペレーティングシステム用のアプリケーションを使用する場合、設定ロジックは似ています。

- クライアントコンピュータに現在のバージョンのOpen VPNをインストールします。

- サーバー上で以前に作成したクライアント証明書ファイルをc:\Program Files\OpenVPN\configディレクトリにコピーします(2つの証明書があります。crt拡張子とキーと.主延長)および私達の顧客を使用して下さい。ovpnクライアント構成ファイル。 ユーザーのデバイスにコピーした後、将来の混乱を避けるために、最後のファイルはサーバーから削除されるか、configフォルダから転送されます。

- クライアントを開きます。ovpnファイル。 Remote my-server-1 1194という行を見つけて、その中にvpn-serverのipアドレスまたはドメイン名を指定します。

remote <ip-address> 1194</ip-address>たとえば、次のようにします:

remote 83.166.241.155 1194 - 証明書への方法を見つけます。 その中にcaへのパスを指定します。crt、クライアント1キー、クライアント1。以下の例のように、以前にコピーされたcrt証明書:

# See the server config file for more# description. It's best to use# a separate .crt/.key file pair# for each client. A single ca# file can be used for all clients.ca "C:\Program Files\OpenVPN\config\ca.crt"cert "C:\Program Files\OpenVPN\config\client1.crt"key "C:\Program Files\OpenVPN\config\client1.key"# This file should be kept secret - ファイルを保存します。 クライアントのセットアップ完了。

Windowsファイアウォールルールの確認

注意! OpenVPNサービスを正しく動作させるには、対応するポートをサーバー上で開く必要があります(デフォルトではUDP1194)。 Windowsファイアウォールまたはサードパーティ製のウイルス対策ソフトウェアのファイアウォール内の関連するルールを確認します。Openvpn接続を確認します

Openvpnサーバーを起動し、これを行うには、ディレクトリC:\Program Files\OpenVPN\configに移動し、サーバー構成ファイルを選択します(サーバーがあります。ovpn->右クリック->”この設定ファイルでOpenVPNを起動します”)。

クライアントを起動し、これを行うには、ディレクトリCに移動します:\Program Files\OpenVPN\configとクライアント設定ファイルを選択します(クライアントがあります。ovpn->右クリック->”Start Open VPN on this config file”)。

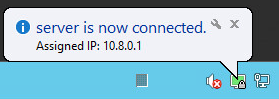

接続ステータスウィンドウが表示されます。 数秒で、それはトレイに最小化されます。 通知領域のOPEN VPNショートカットの緑色のインジケータは、接続が成功したことを示します。

内部プライベートネットワークアドレスを使用してOpenVPNサーバーのクライアントデバイスからのアクセシビリティを確認します:

- Win+Rキーを押し、コマンドラインを開くために表示されるウィンドウにcmdと入力します。

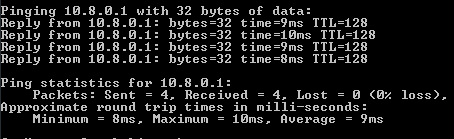

- 仮想プライベートネットワーク内のサーバーのアドレスにpingコマンドを実行します(10.8.0.1):

ping 10.8.0.1VPNが正しく設定されている場合は、サーバーとのパケット交換が開始されます。

- tracertユーティリティの助けを借りて、クライアントからのパケットがどのルートに行くかを確認します。 コンソールで、次のコマンドを入力します:

ユーティリティの結果から、パケットは最初にVPNサーバーに送信され、その後は外部ネットワークに送信されることがわかります。

これで、インターネットへのオープンで地理的に離れた接続ポイントを使用して、クライアントとサーバー間の安全なネットワーク接続を行うことができ