- Share

- Tweet

- Pin

in deze configuratie Cisco ASAv op GNS3 voor Hands-on Labs, verdiepen we ons in het stap voor stap verkrijgen van de meest populaire Cisco gevirtualiseerde firewall ASAv in GNS3.

GNS3-labs moeten rijk zijn en een context van netwerken bestrijken die een grote praktische ervaring biedt voor zowel de student als de professional. Stel je voor dat je site-to-site VPN ‘ s kunt configureren tussen je ASAv en een Cloud-instantie, en dat je een groot aantal taken kunt uitvoeren om te begrijpen hoe de verwachtingen in de echte wereld zouden kunnen zijn tussen de gekozen technologieën?

de schoonheid van schaalbaarheid die wordt geleverd met gevirtualiseerde apparaten in netwerkarchitecturen om een concept te bewijzen of scenario ‘ s te testen en op te lossen?

met de Cisco ® Adaptive Security Virtual Appliance (ASAv) hebt u de flexibiliteit om de prestaties te kiezen die u nodig hebt voor uw bedrijf. ASAv is de gevirtualiseerde optie van onze populaire ASA-oplossing en biedt beveiliging in traditionele fysieke datacenters en private en publieke clouds. De schaalbare VPN-mogelijkheid biedt toegang voor werknemers, partners en leveranciers—en beschermt uw workloads tegen steeds complexere bedreigingen met beveiligingscontroles van wereldklasse.

maak de initiële master template voor uw ASAv

Download het ASAV qcow2 bestand met de OS versie van uw keuze uit Cisco.com.

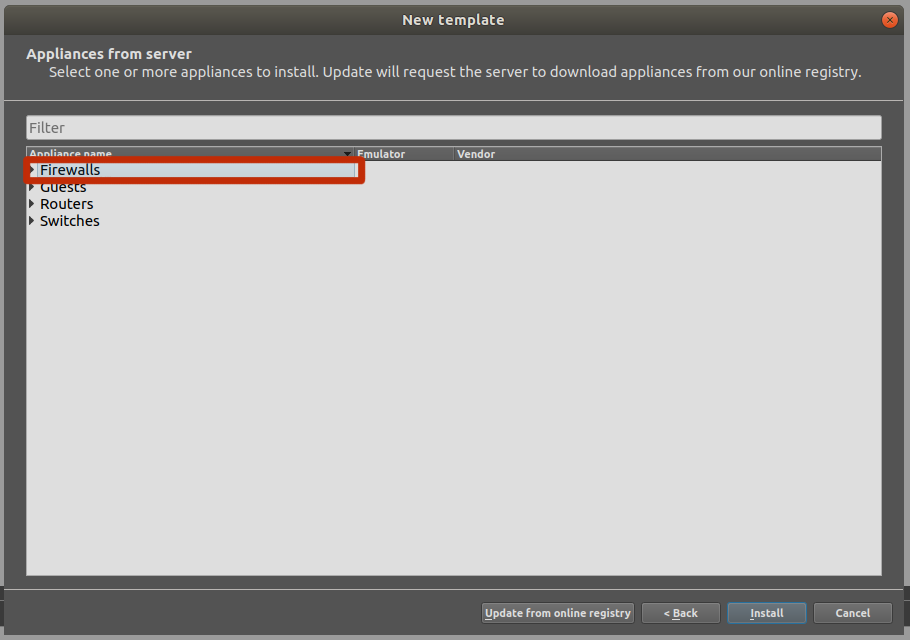

open GNS3 en klik op Bestand > + nieuwe sjabloon >

Selecteer Firewalls uit de lijst GNS3-apparaten

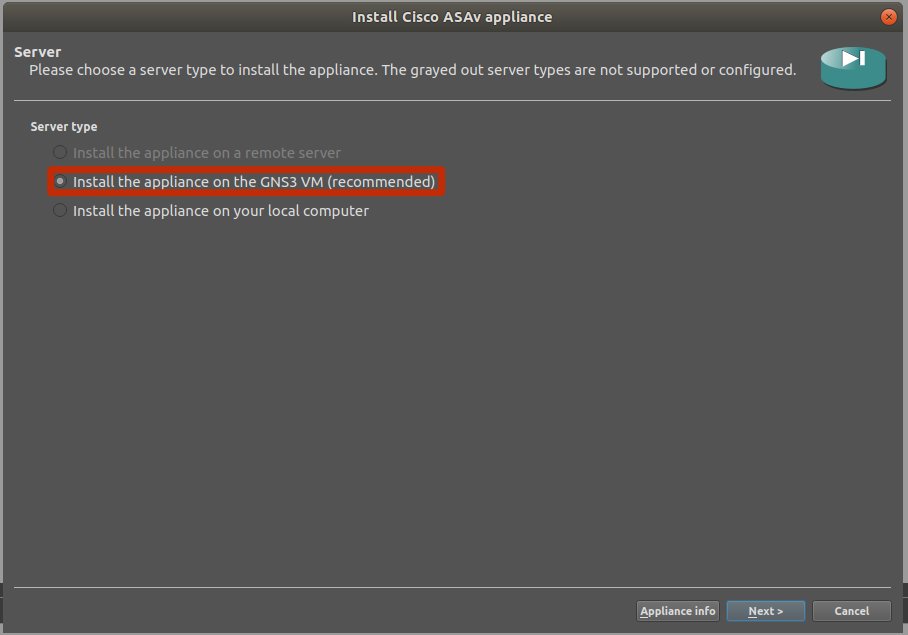

installeer het apparaat op GNS3 VM zoals aanbevolen

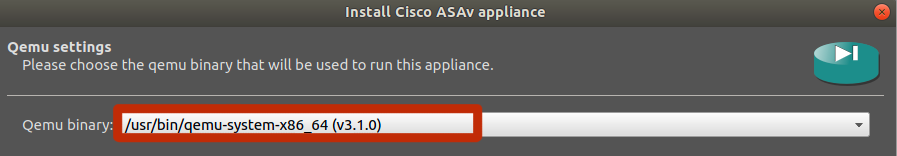

kies “default” Voor het VM-type en druk op Next. Noem de VM (ASAV 9.8.1 bijvoorbeeld) en druk op Volgende. Selecteer de x86_64 QEMU binary en stel het RAM in op 2048mb. Volgende slag.

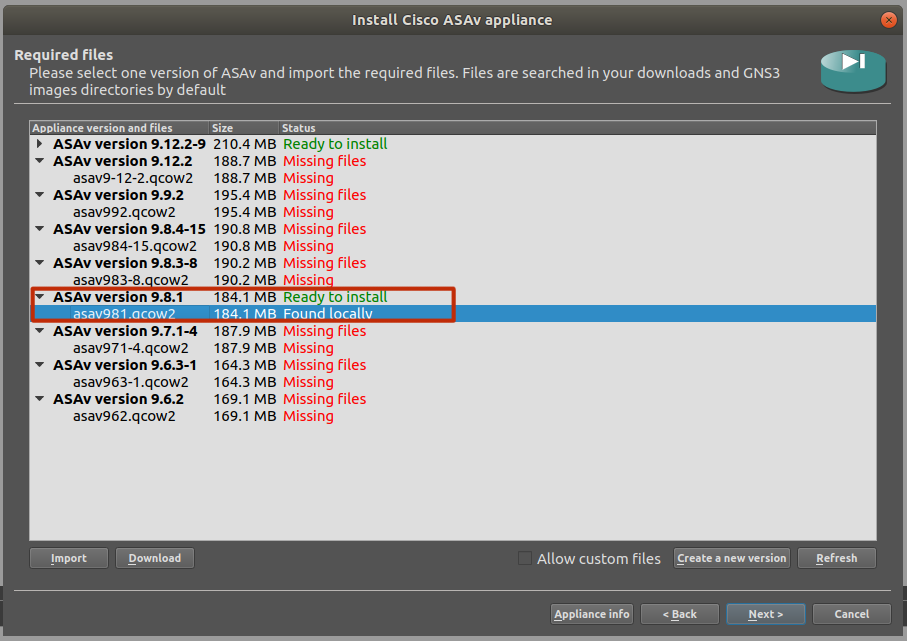

Selecteer ASAV-versie en installeer en klik op Volgende

GNS3 zal lokaal het gedownloade *QCOW2-apparaat lokaliseren en de lijst vullen zodat u een keuze kunt maken. Selecteer uw ASAv-versie en klik op Volgende.

klik op Volgende en ga verder

het is een goed idee om uw idee te testen met een enkele ASAv en zodra dit goed is uitgewerkt, pas het toe op de master template als de gouden afbeelding voor toekomstige Replica ASAV firewalls.

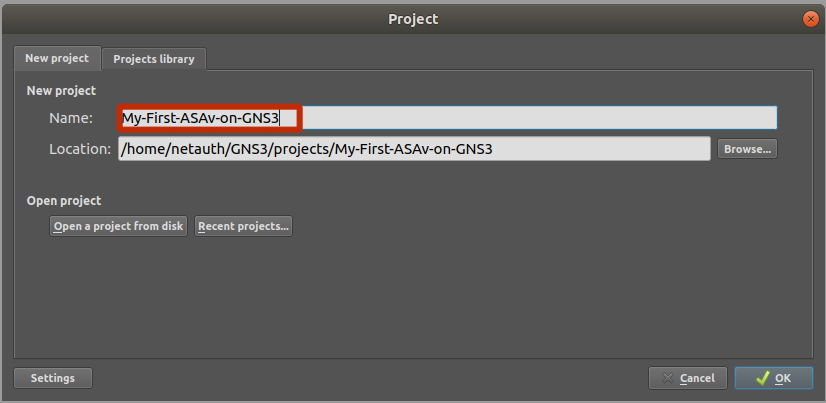

Maak een nieuw GNS3-Project

Sleep ASAv naar werkblad

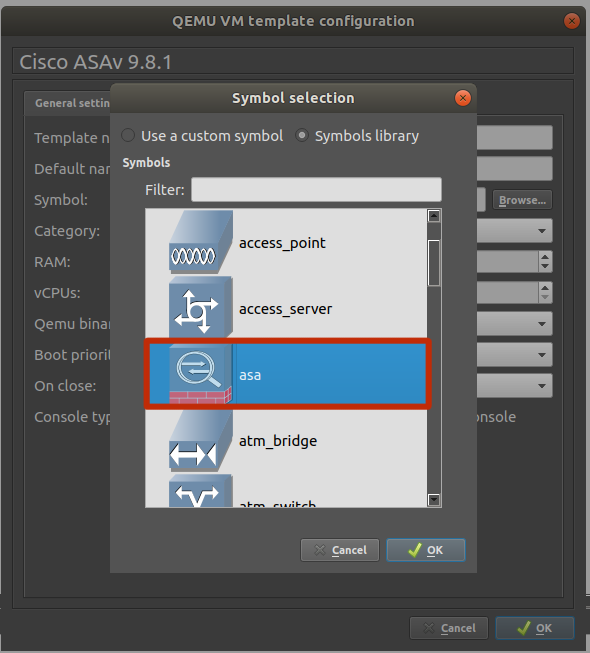

klik met de rechtermuisknop op ASAv en verander het symbool (Dit is een optionele stap)

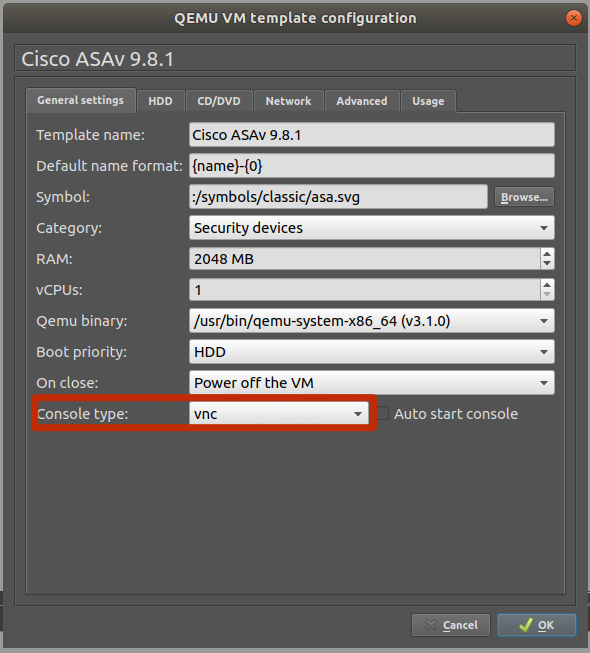

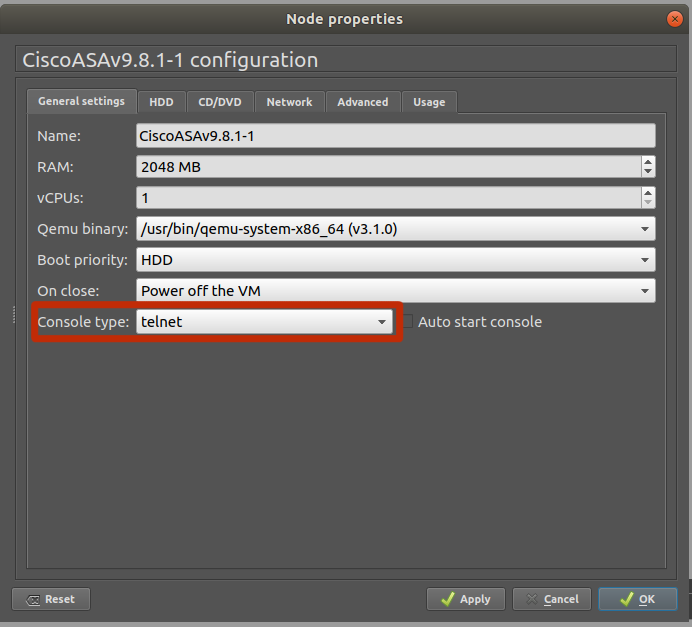

Selecteer symbool voor uw ASAv,verander de categorie naar beveiligingsapparaten, en stel het console-type in op vnc. We zullen dit later in De Gids veranderen in telnet als we dit toepassen op onze master ASAv appliance.

Selecteer vnc uit het drop down type console te vnc

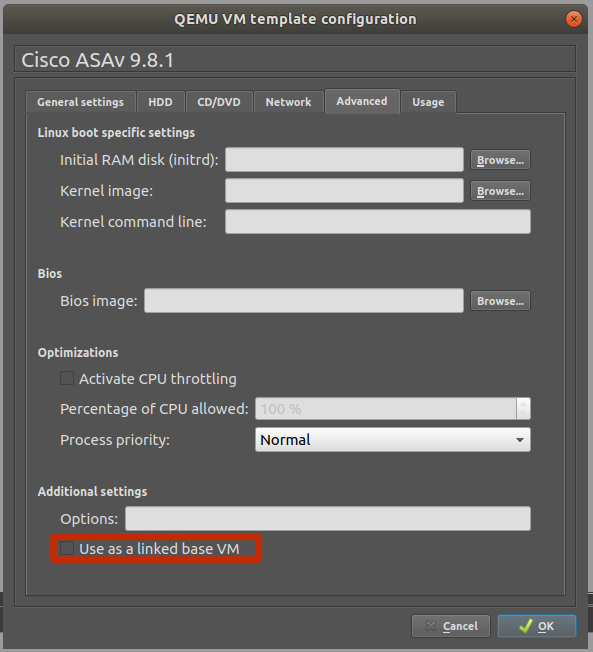

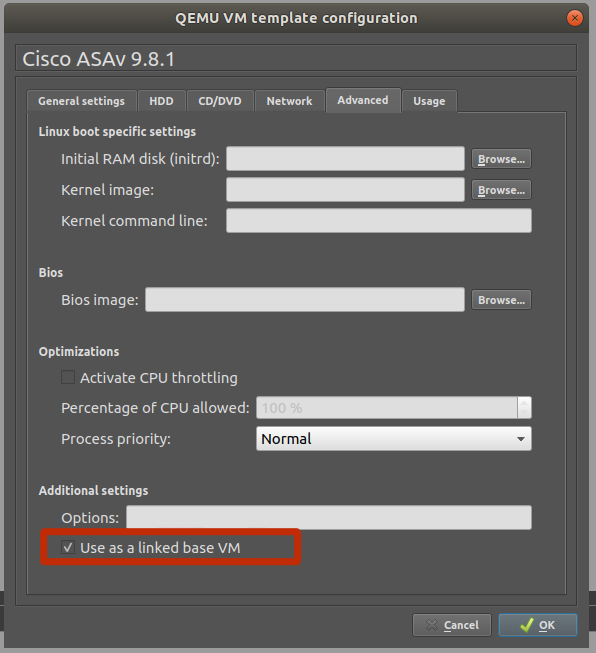

Vink Gebruiken als gekoppeld basis VM(Dit is aan te bevelen in eerste instantie totdat je hebt het allemaal werkt zoals het hoort)

(Het is aanbevolen om alle benodigde configuraties voor het inschakelen van deze optie zal nieuwere exemplaren waarde van de globale instellingen. We zullen het doen als de laatste stap zodra we elk stukje gedaan hebben.)

Cisco ASAv configureren op GNS3 voor Hands-on Labs

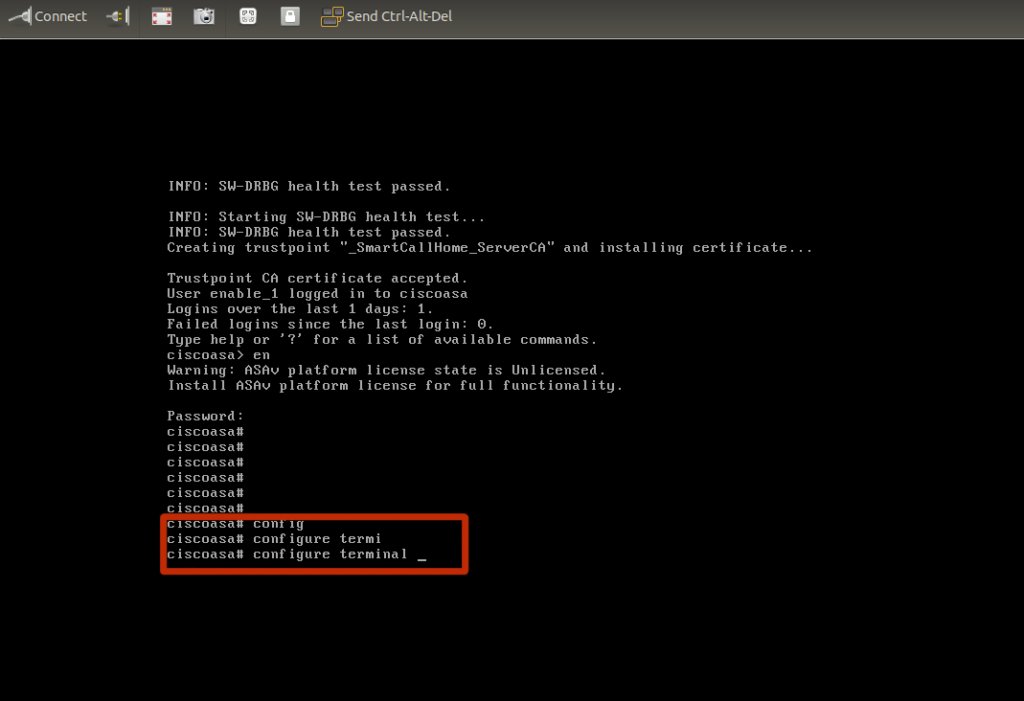

Start de ASAv en klik op Openen met Console

terminal configureren

Telness-toegang instellen: Volg de onderstaande stappen

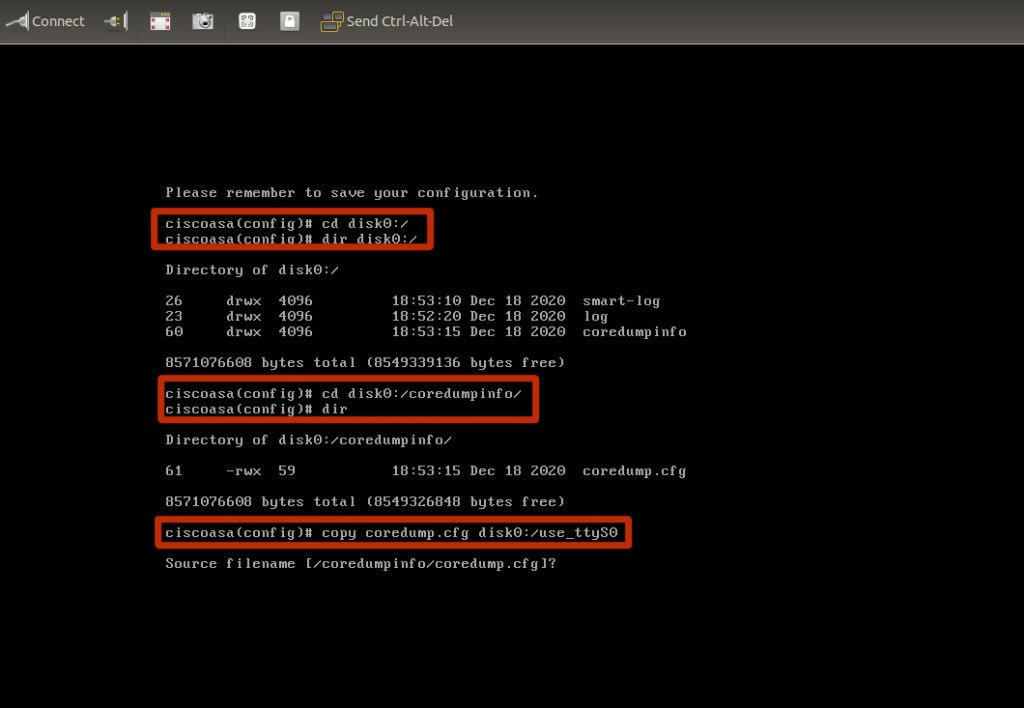

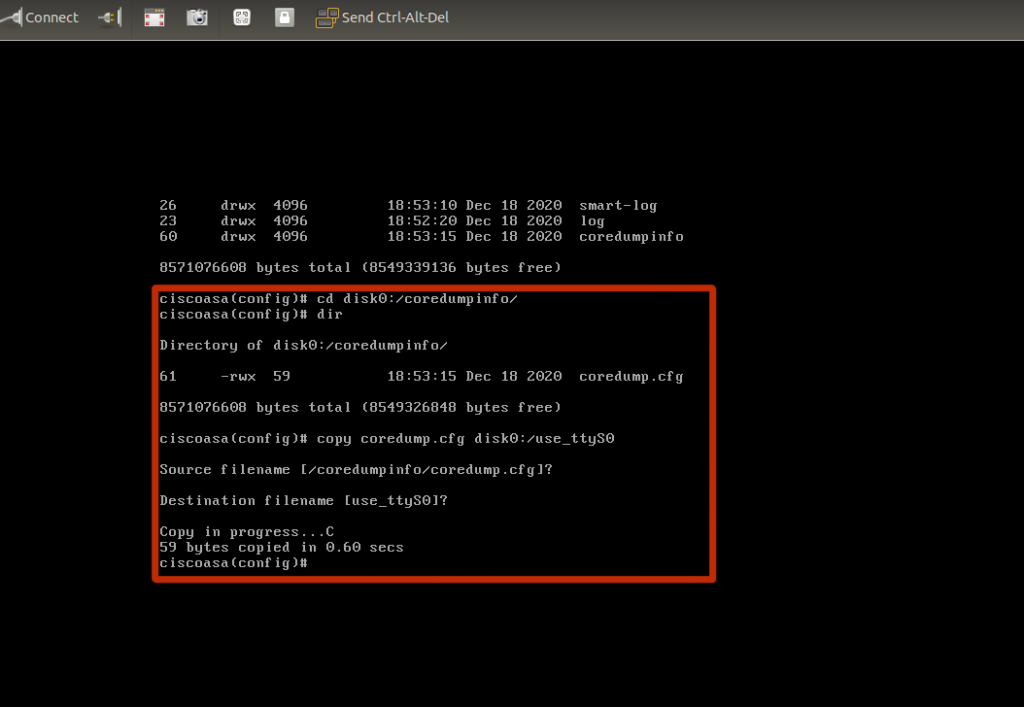

coredump kopiëren.cfg van de coredumpinfo directory naar disk0:/

ciscoasav#conf tciscoasav#cd disk0:/coredumpinfo/ciscoasav#copy coredump.cfg disk0:/use_ttyS0

Controleer of u werkt (controleer altijd of wat u deed werkte)

ciscoasav# dir disk0:/Directory of disk0:/10 drwx 4096 07:29:52 Dec 18 2020 smart-log8 drwx 4096 07:28:58 Dec 18 2020 log11 drwx 4096 07:29:56 Dec 18 2020 coredumpinfo7 -rwx 59 07:36:44 Dec 18 2020 use_ttyS01 file(s) total size: 59 bytes8571076608 bytes total (8549355520 bytes free/99% free)ciscoasav#

zodra de bovenstaande stappen zijn voltooid, ga je gang en configureer de master template. Nu we blij zijn dat de telnet toegang werkt,

stel Console Type op Telnet

Nu u de use_ttyS0 op de ASAv hebt ingesteld, ga je gang en zet de ASAv uit.

u moet de ASAv uitschakelen om dit te doen. U kunt het wijzigen met het apparaat ingeschakeld, maar je zou de fout tegenkomen “geen verbinding kan worden gemaakt omdat de doelmachine actief geweigerd”.

klik op het tabblad Geavanceerde instellingen. Schakel het selectievakje” Gebruik als gekoppelde basis VM ” uit. We zullen dit later in De Gids controleren. Klik op OK en pas > OK toe om het apparaat op te slaan. Dit apparaat zal worden geconfigureerd als de” master template ” voor de ASAv.

Configureer de ASAv voor telnet-toegang

sluit de pagina Voorkeuren, klik toepassen > OK om de sjabloon op te slaan.

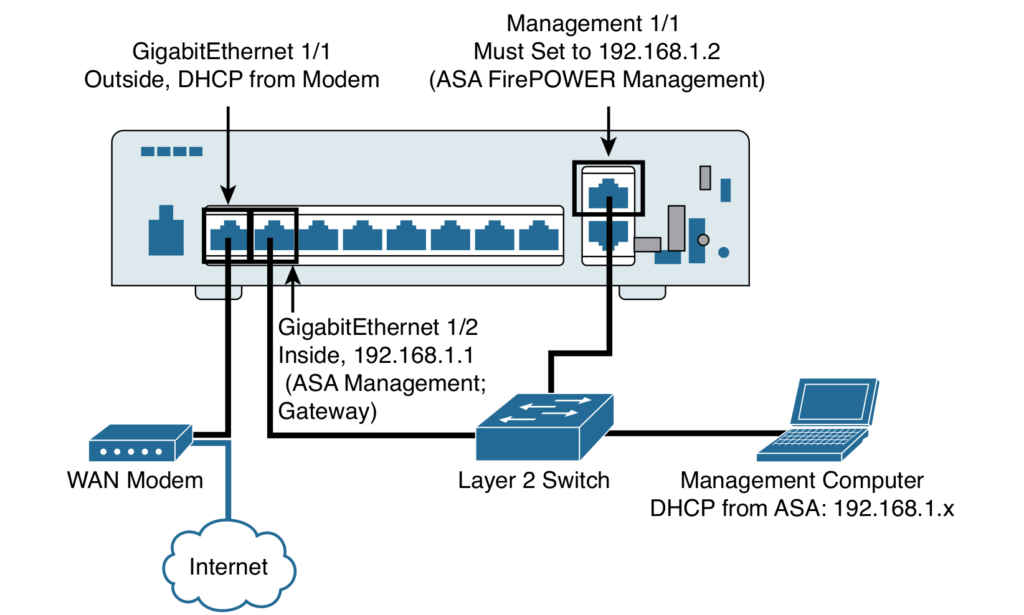

nu we Cisco ASAv hebben die uitzonderlijk goed werkt in GNS3, gaan we nu in op het configureren van een voorbeeldcisco ASA 5506-X Deployment Topology.

figuur 1.0 voorbeeld Cisco ASA 5506-X Deployment Topology

in dit lab zullen we ASAv configureren voor het Internet met behulp van de volgende configuratie sample.

figuur 1.1: Asa 5506-X fabrieksinstellingen

!interface GigabitEthernet1/0 nameif inside security-level 100 ip address 192.168.1.254 255.255.255.0 !interface GigabitEthernet1/1 nameif outside security-level 0 ip address dhcp setroute !!dns domain-lookup outsidedns server-group DefaultDNS name-server 8.8.8.8 name-server 8.8.4.4 object network obj_any subnet 0.0.0.0 0.0.0.0!!object network obj_any nat (inside,outside) dynamic interfaceroute outside 0.0.0.0 0.0.0.0 8.8.8.8 1!!dhcpd address 192.168.1.100-192.168.1.200 insidedhcpd dns 8.8.8.8 8.8.4.4 interface insidedhcpd enable inside!!class-map inspection_default match default-inspection-traffic!!policy-map global_policy class inspection_default inspect icmp !Bedankt voor het langskomen om dit artikel te lezen over het configureren van Cisco ASAv op GNS3 voor Hands-on Labs. Hieronder is een gerelateerd artikel: Cisco ASA 5506-X configureren voor Internet