サイバーセキュリティの研究者は本日、潜在的に攻撃者がリモートでユーザーの個人情報をスパイしたり、ターゲットアカウントに代わって悪意のある行動を実行させることができる人気のあるオンライン出会い系プラットフォームOkCupidのいくつかのセキュリティ問題を開示しました。

The Hacker Newsと共有された報告書によると、Check Pointの研究者らは、OkCupidのAndroidおよびwebアプリケーションの欠陥が、ユーザーの認証トークン、ユーザー Id、および電子メールアドレス、選好、性的指向、およびその他の個人データなどの機密情報の盗難を可能にする可能性があることを発見した。

Check Pointの研究者がOkCupidと責任を持って調査結果を共有した後、Match Groupが所有する会社は問題を修正し、「潜在的な脆弱性の影響を受けたユーザーは一人もいな

欠陥の連鎖

欠陥は、今年4月29日にリリースされたOkCupidのAndroidアプリバージョン40.3.1のリバースエンジニアリングの一部として特定されました。 それ以来、昨日Google Playストアをヒットした最新バージョン(43.3.2)でアプリに15の更新がありました。

Check Pointによると、OkCupidがディープリンクを使用すると、悪いアクターがアプリのマニフェストファイルで定義されたカスタムリンクを送信して、JavaScriptを有効にしてブ そのような要求は、ユーザーのcookieを返すことが判明しました。

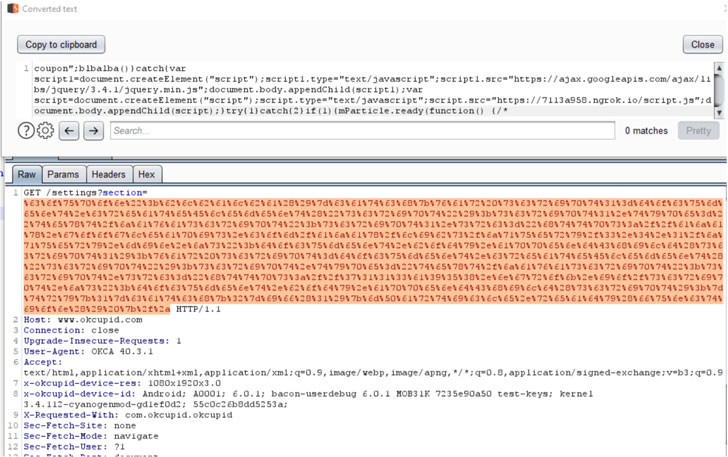

研究者はまた、”section”パラメータを使用して悪意のあるJavaScriptコードを注入することにより、Xss攻撃に対して脆弱になるOkCupidの設定機能に別の欠陥を明らかにしました。”https://www.okcupid.com/settings?section=value”

前述のXSS攻撃は、攻撃者が制御するサーバーからJavaScriptペイロードをロードして認証トークン、プロファイル情報、およびユーザー設定を盗むことによってさらに強化することができます。そして、蓄積されたデータをサーバーに送信します。

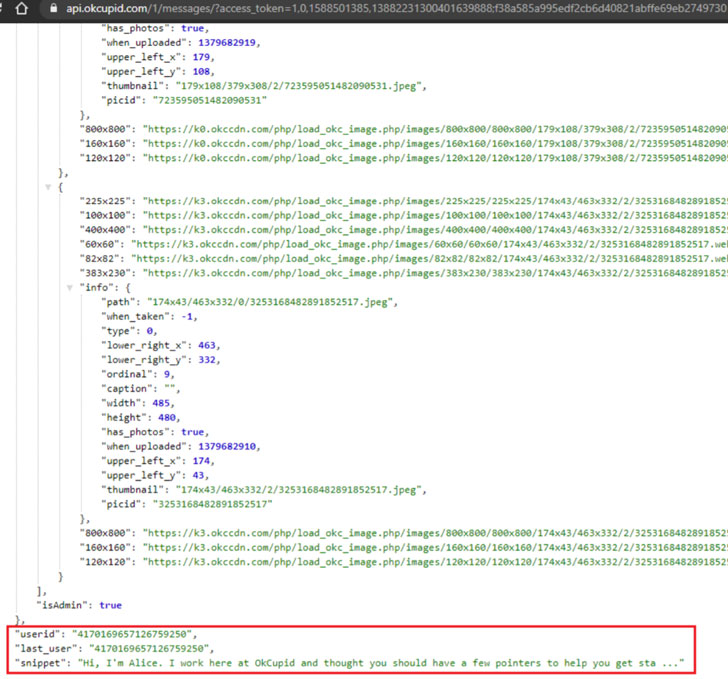

“XSSペイロードはアプリケーションのWebViewのコンテキストで実行されるため、ユーザーのcookieはサーバーに送信されます”と研究者は述べ、トークン情報をキャプチャする “サーバーは、ユーザーのidと認証トークンを含むvast JSONで応答します。”

ユーザー IDとトークンを所有すると、攻撃者は”https://www.OkCupid.com:443/graphql”エンドポイントにリクエストを送信して、被害者のプロフィールに関連するすべての情報(電子メールアドレス、性的指向、身長、家族の状態、およびその他の個人的な好み)を取得したり、メッセージの送信やプロファイルデータの変更など、侵害された個人のためにアクションを実行したりすることができます。

ただし、cookieはHTTPOnlyで保護されているため、完全なアカウントハイジャックは不可能であり、保護されたcookieにクライアント側のスクリプトがアクセスす

最後に、APIサーバーのCross-Origin Resource Sharing(CORS)ポリシーの監視により、攻撃者はユーザー IDと認証トークンを保持するために任意のオリジン(例えば”https://okcupidmeethehacker.com”)からの要求を作成し、その後、その情報を使用してAPIの”profile”と”messages”エンドポイントを使用してプロファイルの詳細とメッセージを抽出することができた可能性がある。

アシュリー-マディソンの違反と恐喝の脅威を覚えていますか?

脆弱性は野生では悪用されなかったが、このエピソードは、悪い俳優が黒人と恐喝で被害者を脅かすために欠陥を利用した可能性があることをさらに

2015年に結婚相手を探している大人の出会い系サービスであるアシュリー-マディソンがハッキングされ、32万人のユーザーに関する情報がダークウェブに投稿された後、フィッシングやセクストーションキャンペーンが増加し、脅迫者はユーザーにパーソナライズされた電子メールを送信し、お金を払わない限り友人や家族にメンバーシップを明らかにすると脅した。

「非常に多くの個人的で親密な情報がアプリで保存、管理、分析されている場合、プライバシーとデータセキュリティの緊急の必要性ははるかに重要になる」と研究者らは結論付けた。 “アプリとプラットフォームは、一緒に人々をもたらすために作成されましたが、人々が行くもちろん、犯罪者は簡単なピッキングを探して、従います。”