výzkumníci kybernetické bezpečnosti dnes zveřejnili několik bezpečnostních problémů v populární online seznamovací platformě OkCupid, která by mohla útočníkům umožnit vzdáleně špehovat soukromé informace uživatelů nebo provádět škodlivé akce jménem cílených účtů.

podle zprávy sdílené s Hacker News vědci z Check Point zjistili, že nedostatky v Android a webových aplikacích OkCupid by mohly umožnit krádež autentizačních tokenů uživatelů, ID uživatelů a dalších citlivých informací, jako jsou e-mailové adresy, preference, sexuální orientace a další soukromá data.

poté, co vědci Check Point zodpovědně sdíleli svá zjištění s OkCupid, společnost ve vlastnictví Match Group problémy vyřešila a uvedla: „potenciální zranitelnost nebyla ovlivněna ani jedním uživatelem.“

řetězec vad

nedostatky byly identifikovány jako součást reverzního inženýrství aplikace OkCupid pro Android verze 40.3.1, která byla vydána 29.dubna začátkem tohoto roku. Od té doby došlo k 15 aktualizacím aplikace s nejnovější verzí (43.3.2), která včera zasáhla Obchod Google Play.

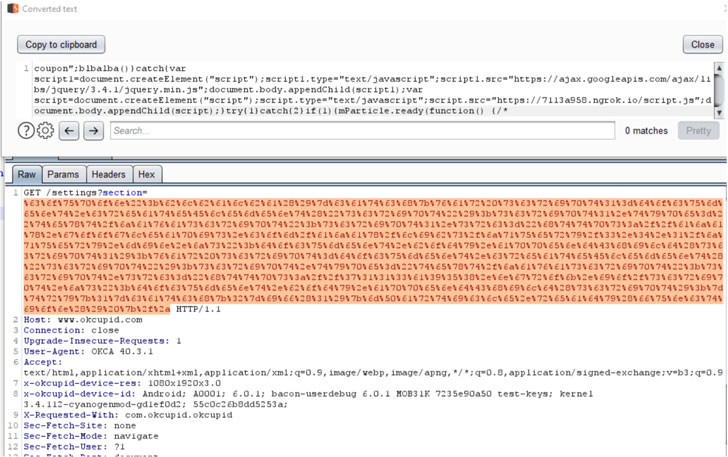

Check Point řekl, že použití hlubokých odkazů OkCupid by mohlo špatnému herci umožnit odeslat vlastní odkaz definovaný v souboru manifestu aplikace a otevřít okno prohlížeče s povoleným javascriptem. Bylo zjištěno, že každá taková žádost vrací soubory cookie uživatelů.

vědci také odhalili samostatnou chybu ve funkcích nastavení OkCupid, díky níž je zranitelný vůči útoku XSS injekcí škodlivého kódu JavaScript pomocí parametru „sekce“ takto: „https://www.okcupid.com/settings?section=value“

výše uvedený útok XSS lze dále rozšířit načtením užitečného zatížení JavaScriptu ze serveru ovládaného útočníkem, aby ukradl autentizační tokeny, profilové informace a uživatelské preference a přenesl nashromážděná data zpět na server.

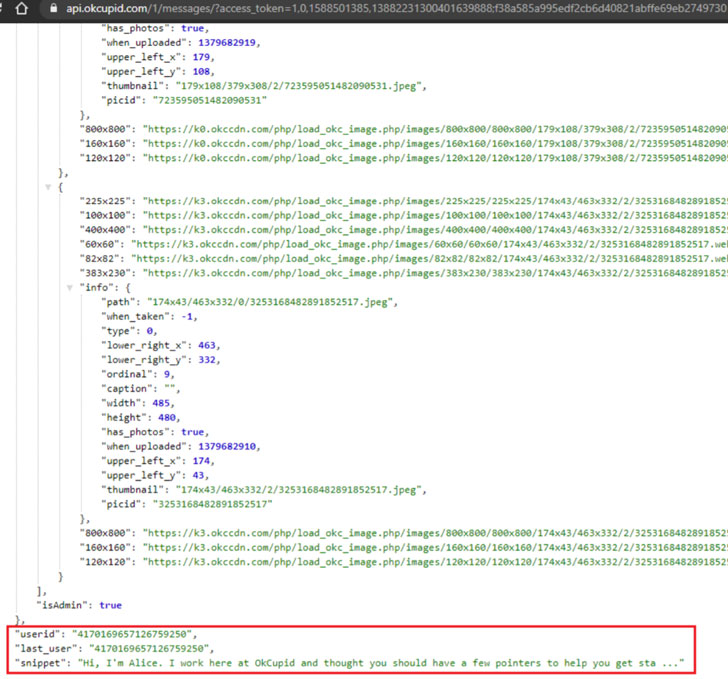

„soubory cookie uživatelů jsou odesílány na server, protože užitečné zatížení XSS je prováděno v kontextu WebView aplikace,“ uvedli vědci a nastínili svou metodu zachycení informací o tokenu. „Server reaguje obrovským JSON obsahujícím id uživatelů a ověřovací token.“

jakmile má uživatel ID a token, protivník může poslat požadavek na koncový bod „https://www.OkCupid.com:443/graphql“, aby získal všechny informace spojené s profilem oběti (e-mailová adresa, sexuální orientace, výška, rodinný stav a další osobní preference), jakož i provádět akce jménem ohrožené osoby, jako je odesílání zpráv a změna údajů o profilu.

úplný únos účtu však není možný, protože soubory cookie jsou chráněny pomocí HTTPOnly, což snižuje riziko přístupu skriptu na straně klienta k chráněnému souboru cookie.

a konečně, dohled nad zásadami sdílení zdrojů Cross-Origin (CORS) serveru API mohl útočníkovi umožnit vytvářet požadavky z jakéhokoli původu (např. “ https://okcupidmeethehacker.com“), aby získal ID uživatele a ověřovací token, a následně tyto informace použít k extrahování podrobností profilu a zpráv pomocí koncových bodů API „profil“ a „zprávy“.

pamatujete Ashley Madison porušení a vydírání hrozby?

ačkoli zranitelnosti nebyly zneužity ve volné přírodě, epizoda je další připomínkou toho, jak špatní herci mohli využít nedostatků k ohrožení obětí černou a vydíráním.

po Ashley Madison, adult dating service catering na vdané jednotlivce, kteří hledají partnery pro záležitosti byl hacknut v 2015 a informace o jeho 32 milionů uživatelů byl vyslán na temném webu, to vedlo k nárůstu phishing a sextortion kampaně, s vyděrači údajně odesílání personalizované e-maily uživatelům, hrozí odhalit jejich členství s přáteli a rodinou, pokud zaplatí peníze.

„zoufalá potřeba soukromí a bezpečnosti dat se stává mnohem důležitější, když se v aplikaci ukládá, spravuje a analyzuje tolik soukromých a intimních informací,“ uzavřeli vědci. „Aplikace a platforma byla vytvořena s cílem spojit lidi, ale samozřejmě tam, kam lidé chodí, budou zločinci následovat a hledat snadné vychystávání.“